Tutorial: Configurar alertas de métrica da Proteção contra DDoS do Azure por meio do portal

Neste tutorial, você aprenderá a:

- Configure alertas de métricas por meio do Azure Monitor.

Os alertas de métricas da Proteção contra DDoS são uma etapa importante para alertar sua equipe por meio de portal do Azure, email, mensagem SMS, push ou notificação por voz quando um ataque é detectado.

Pré-requisitos

- Uma conta do Azure com uma assinatura ativa. Crie uma conta gratuitamente.

- Proteção de Rede contra DDoS deve ser habilitada em uma rede virtual ou a Proteção de IP contra DDoS deve ser habilitada em um endereço IP público.

- A Proteção contra DDoS monitora os endereços IP públicos atribuídos aos recursos em uma rede virtual. Se você não tiver todos os recursos com endereços IP públicos na rede virtual, você deve primeiro criar um recurso com um endereço IP público.

Configurar alertas de métrica por meio do portal

É possível usar a configuração de alerta do Azure Monitor para selecionar qualquer uma das métricas da Proteção contra DDoS do Azure disponíveis a fim de obter alertas em caso de uma mitigação ativa durante um ataque.

Entre no portal do Azure.

Na caixa de pesquisa na parte superior do portal, insira Alertas. Selecione Alertas nos resultados da pesquisa.

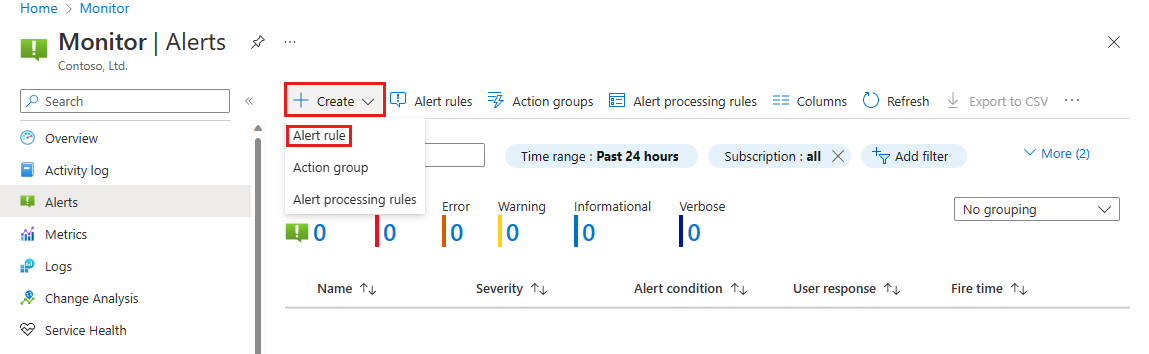

Selecione + Criar na barra de navegação e selecione Regra de alerta.

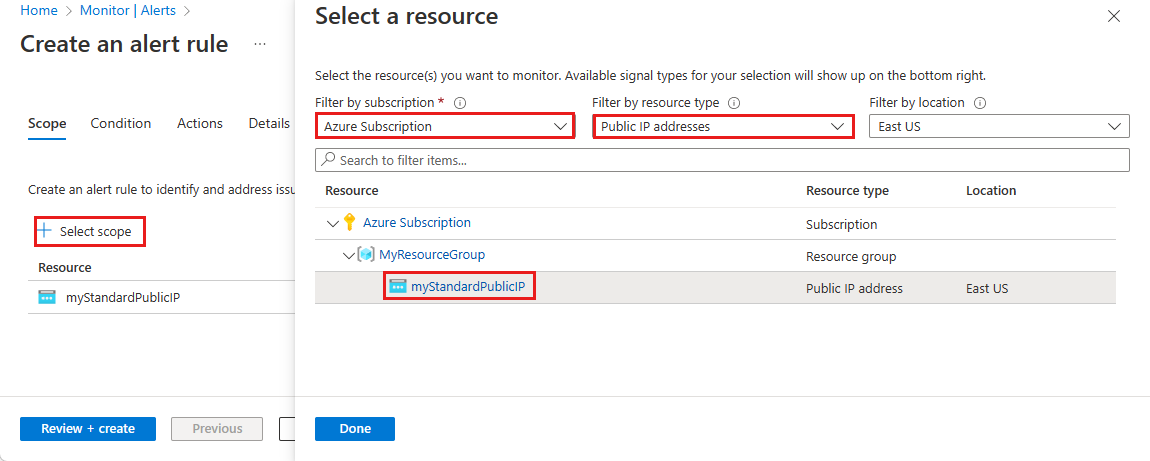

Na página Criar uma regra de alerta, selecione + Selecionar escopo e selecione as informações a seguir na página Selecionar um recurso.

Configuração Valor Filtrar por assinatura Escolha a Assinatura que contém o endereço IP público para o qual você deseja registrar. Filtrar por tipo de recurso Selecione Endereços IP públicos. Recurso Selecione o Endereço IP público do qual você deseja ter métricas. Selecione Concluídoe selecione Avançar: Condição.

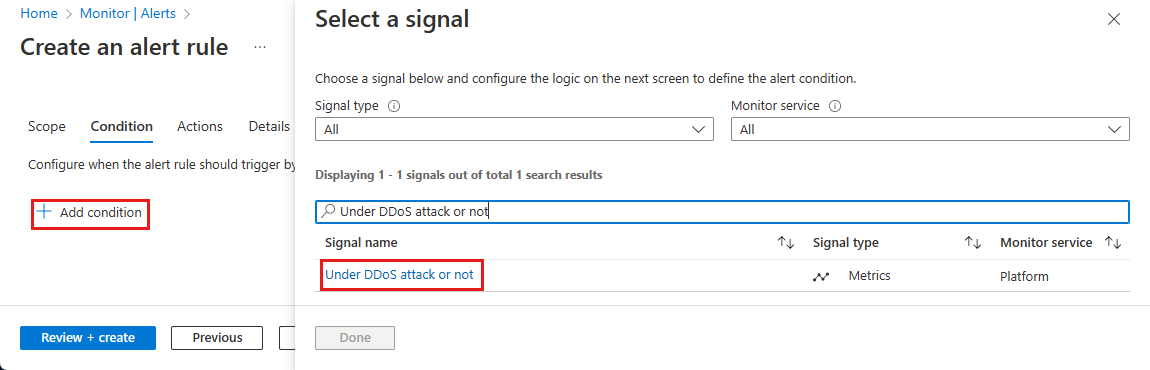

Na página Condição, selecione + Adicionar Condição e, na caixa de pesquisa Pesquisar por nome de sinal, pesquise e selecione Sob ataque de DDoS ou não.

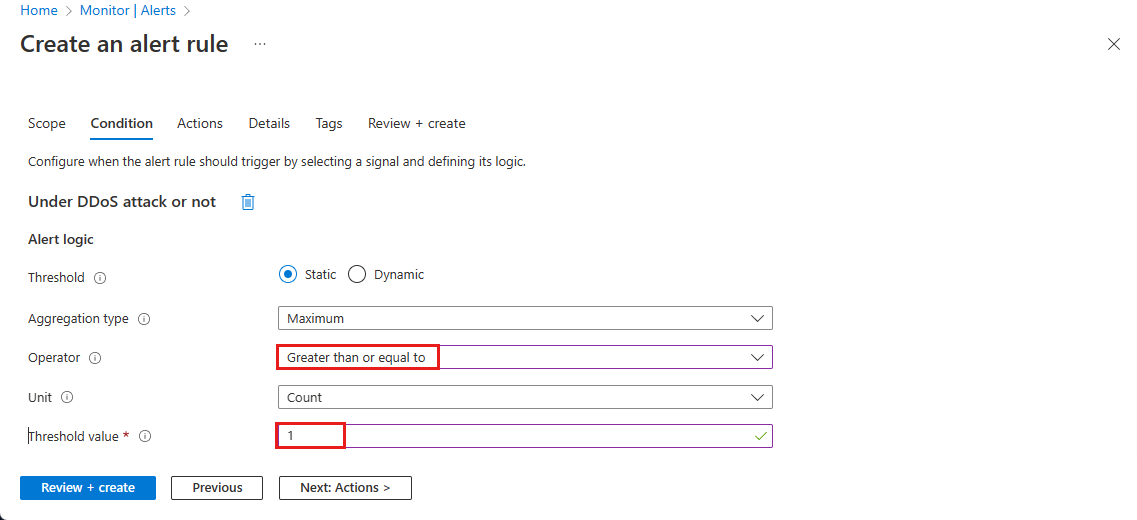

Na página Criar uma regra de alerta, selecione as informações a seguir.

Configuração Valor Limite Deixe como o padrão Estático. Tipo de agregação Deixe como padrão Máximo. Operador Selecione Maior ou igual a. Unidade Deixe como padrão Contagem. Valor limite Insira 1. Para a métrica Sob ataque de DDoS ou não, 0 significa que você não está sob ataque, enquanto 1 significa que você está sob ataque. Verificar a cada Escolha com que frequência a regra de alerta verificará se a condição é atendida. Deixe como padrão 1 minuto. Período de retrospectiva Esse é o período de retrospectiva, ou o período de tempo a ser examinado a cada vez que os dados são verificados. Por exemplo, a cada 1 minuto você examinará os últimos 5 minutos. Deixe como padrão 5 minutos. Selecione Avançar: Ações e selecione + Criar grupo de ações.

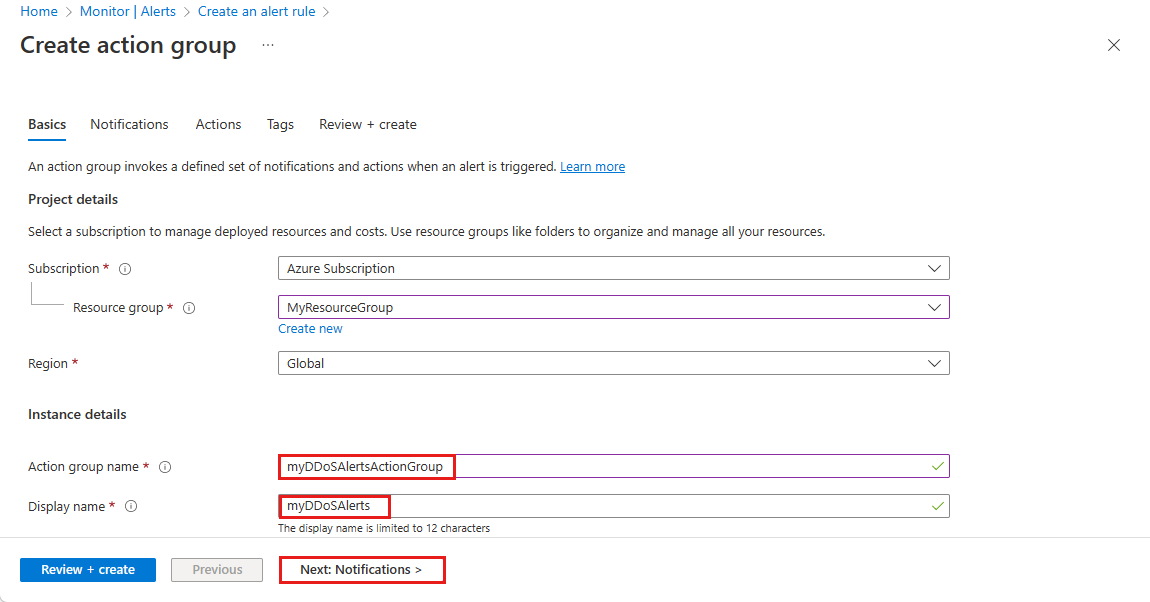

Criar grupo de ações

Na página Criar grupo de ações, insira as seguintes informações e selecione Avançar: Notificações.

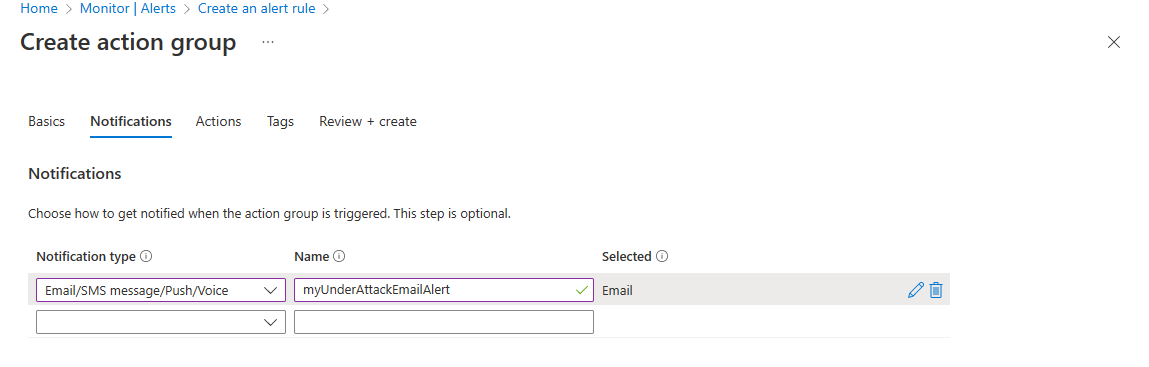

Configuração Valor Subscription Escolha sua assinatura do Azure que contém o endereço IP público para o qual você deseja registrar. Grupo de recursos Selecione o grupo de recursos. Region Escolha esses locais para o conjunto mais amplo de produtos do Azure e o crescimento da capacidade de longo prazo. Grupo de ações Forneça um nome de grupo de ações que seja exclusivo dentro do grupo de recursos. Para este exemplo, insira myDDoSAlertsActionGroup. Nome de exibição Este nome de exibição será mostrado como o nome do grupo de ações nas notificações por SMS e por email. Para este exemplo, insira myDDoSAlerts. Na guia Notificações, em Tipo de notificação, selecione o tipo de notificação que você deseja usar. Para este exemplo, selecionamos Email/MENSAGEM SMS/Push/Voz. Na guia Nome, insira myUnderAttackEmailAlert.

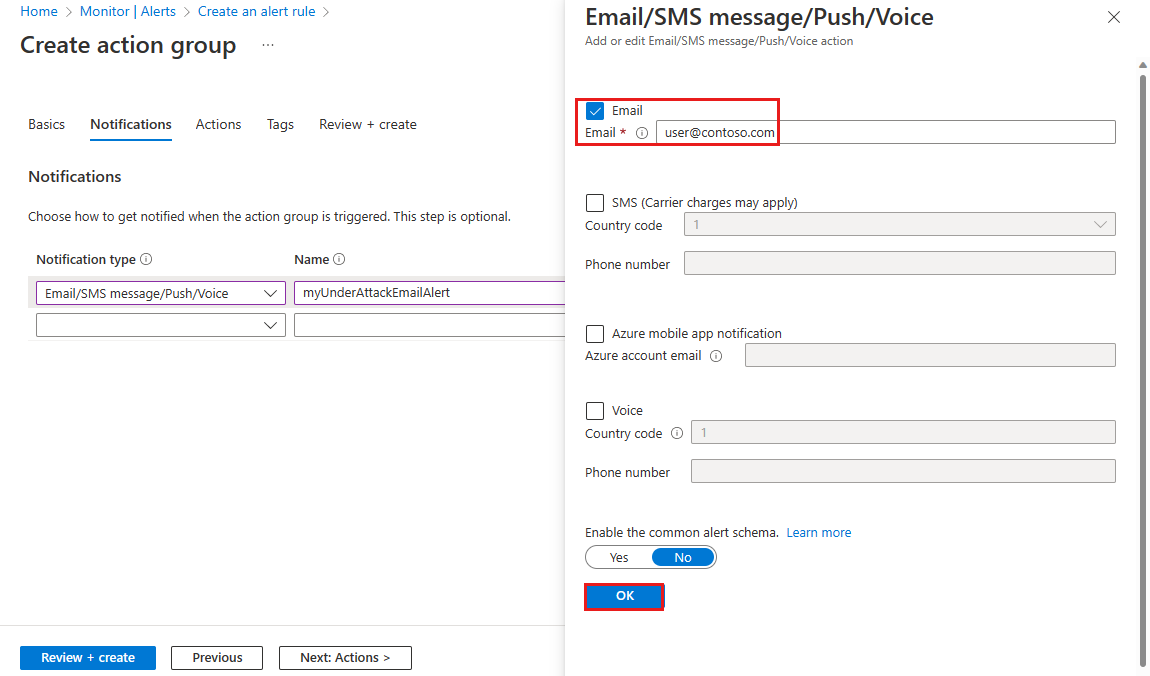

Na página Email/Mensagem SMS/Push/Voz, marque a caixa de seleção Email e insira o email necessário. Selecione OK.

Selecione Examinar + Criar e, em seguida, selecione Criar.

Observação

Examine a documentação sobre os Grupos de ações para obter mais informações sobre como criar grupos de ações.

Continuar configurando alertas por meio do portal

Selecione Avançar: Detalhes.

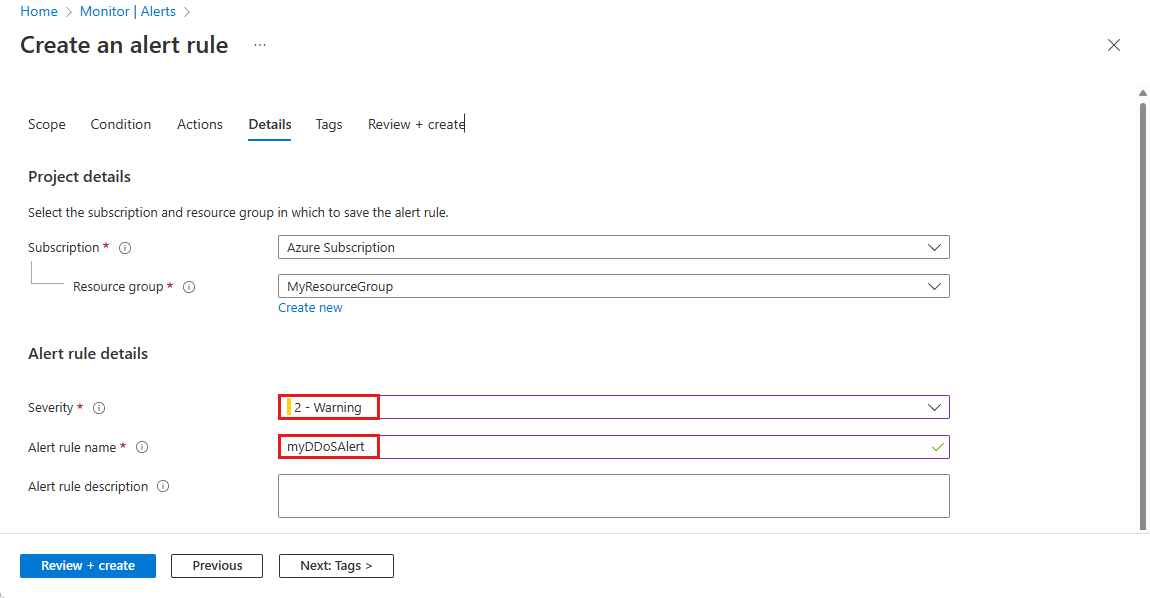

Na guia Detalhes, em Detalhes da regra de alerta, insira as informações a seguir.

Configuração Valor Severidade Selecione 2 – Aviso. Nome da regra de alerta Insira myDDoSAlert. Selecione Examinar + criar e escolha Criar depois que a validação for aprovada.

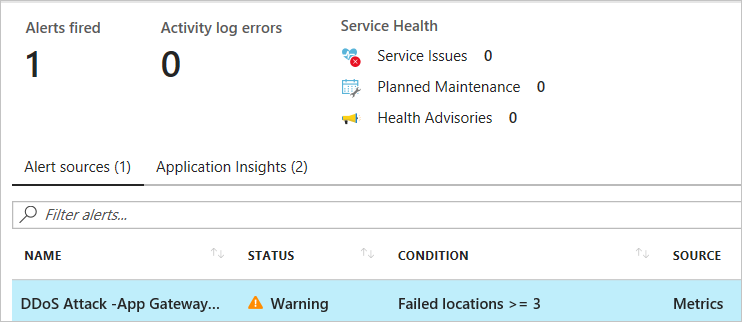

Em poucos minutos de detecção de ataque, você receberá um email de métricas do Azure Monitor que é semelhante a imagem a seguir:

Você também pode aprender mais sobre configuração de webhooks e aplicativos lógicos para criação de alertas.

Limpar os recursos

Você pode manter os recursos para o próximo tutorial. Quando não for mais necessário, exclua os alertas.

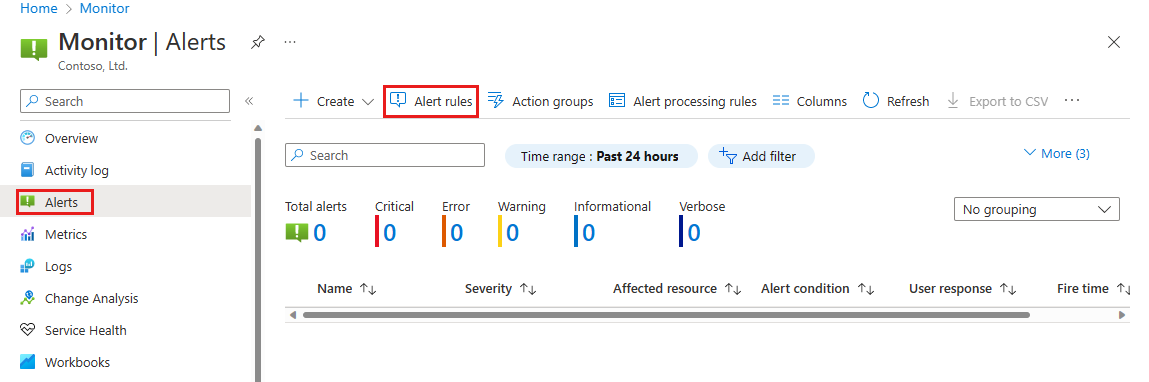

Na caixa de pesquisa na parte superior do portal, insira Alertas. Selecione Alertas nos resultados da pesquisa.

Selecione Regras de alertas.

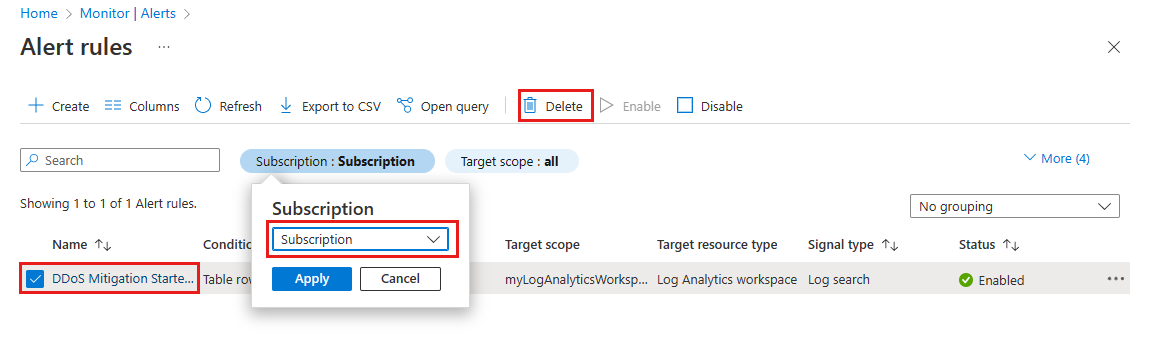

Na página Regras de alerta, selecione sua assinatura.

Selecione os alertas criados neste tutorial e selecione Excluir.

Próximas etapas

Neste tutorial, você aprendeu como configurar alertas de diagnóstico por meio do portal do Azure.

Para configurar o log de diagnóstico, prossiga para o próximo tutorial.