Tutorial: Configurar alertas de registro de diagnóstico da Proteção contra DDoS do Azure

Neste tutorial, você aprenderá a:

- Configurar alertas de log de diagnósticos por meio do Azure Monitor e Aplicativo Lógico.

Os alertas de log de diagnóstico da Proteção contra DDoS fornecem visibilidade sobre ataques de DDoS e ações de mitigação. Você pode configurar alertas para todos os endereços IP públicos protegidos contra DDoS nos quais os logs de diagnóstico foram habilitados.

Pré-requisitos

- Se você não tiver uma assinatura do Azure, crie uma conta gratuita antes de começar.

- Proteção de Rede contra DDoS deve ser habilitada em uma rede virtual ou a Proteção de IP contra DDoS deve ser habilitada em um endereço IP público.

- Para usar o log de diagnósticos, primeiro crie um workspace do Log Analytics com as configurações de diagnóstico habilitadas.

- A Proteção contra DDoS monitora os endereços IP públicos atribuídos aos recursos em uma rede virtual. Se você não tiver todos os recursos com endereços IP públicos na rede virtual, você deve primeiro criar um recurso com um endereço IP público.

Configurar alertas de log de diagnósticos por meio do Azure Monitor

Com esses modelos, é possível configurar alertas para todos os endereços IP públicos nos quais você habilitou o registro em log de diagnóstico.

Criar regra de alerta do Azure Monitor

O modelo de regra de alerta do Azure Monitor executa uma consulta nos logs de diagnóstico para detectar quando está ocorrendo uma mitigação de DDoS ativa. O alerta indica um possível ataque. Os grupos de ações podem ser usados para invocar ações como resultado do alerta.

Implantar o modelo

Selecione Implantar no Azure para entrar no Azure e abrir o modelo.

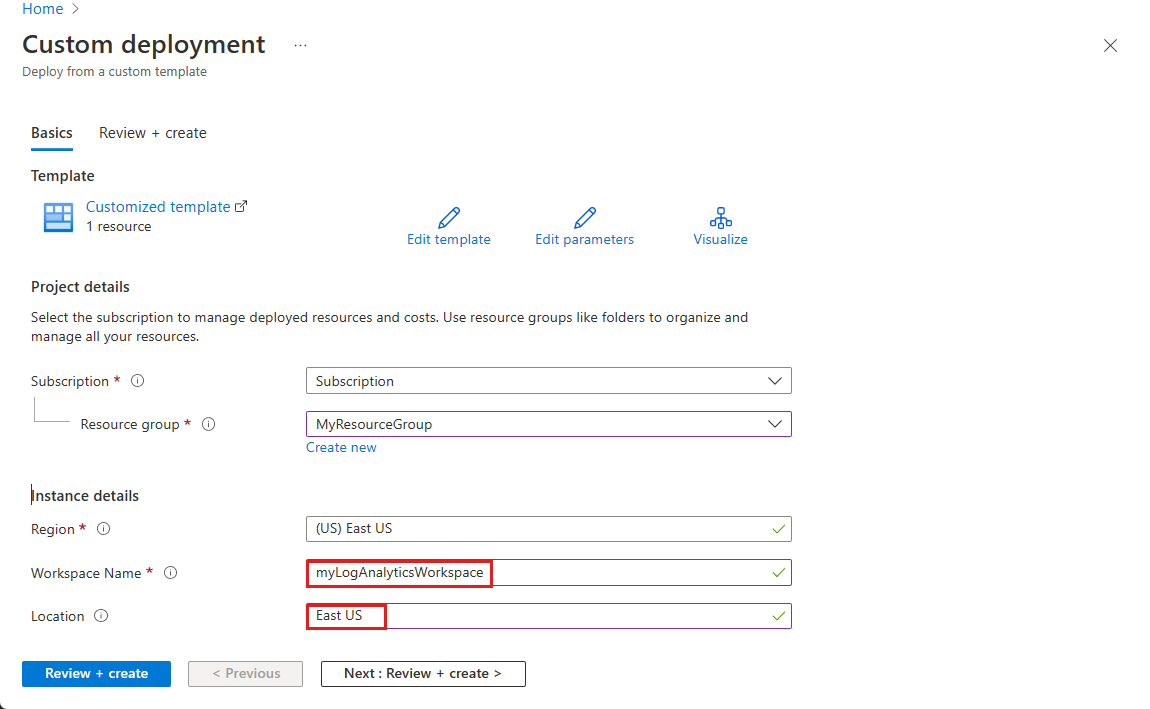

Na página Implantação personalizada, em Detalhes do projeto, insira as informações a seguir.

Setting Valor Subscription Selecione sua assinatura do Azure. Grupo de recursos Selecione o grupo de recursos. Região Selecione sua região. Nome do espaço de trabalho Insira o nome do workspace. Neste exemplo, o Nome do Workspace é myLogAnalyticsWorkspace. Localidade Insira Leste dos EUA. Observação

O local deve corresponder ao local do workspace.

Selecione Examinar + criar e escolha Criar depois que a validação for aprovada.

Criar regra de alerta do log de diagnósticos do Azure Monitor com aplicativo lógico

Esse modelo de enriquecimento de alerta de mitigação de DDoS implanta os componentes necessários de um alerta de mitigação de DDoS enriquecido: regra de alerta do Azure Monitor, grupo de ações e Aplicativo Lógico. O resultado do processo é um alerta por email com detalhes sobre o endereço IP sob ataque, incluindo informações sobre o recurso associado ao IP. O proprietário do recurso é adicionado como um destinatário do email, juntamente com a equipe de segurança. Um teste de disponibilidade de aplicativo básico também é executado e os resultados são incluídos no alerta de email.

Implantar o modelo

Selecione Implantar no Azure para entrar no Azure e abrir o modelo.

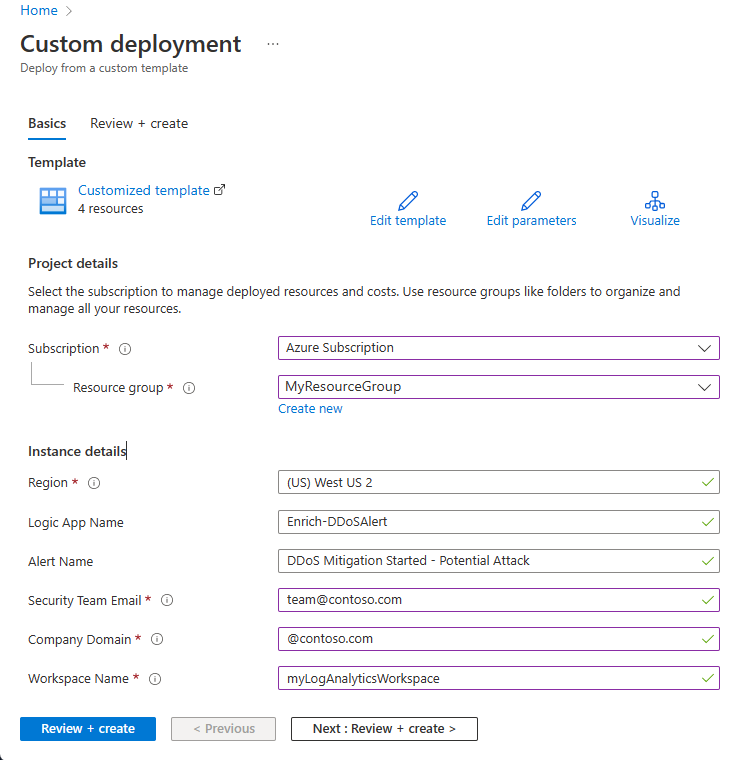

Na página Implantação personalizada, em Detalhes do projeto, insira as informações a seguir.

Setting Valor Subscription Selecione sua assinatura do Azure. Grupo de recursos Selecione o grupo de recursos. Região Selecione sua região. Nome do alerta Mantenha o padrão. Equipe de segurança Email Insira o endereço de email necessário. Domínio da empresa Insira o domínio necessário. Nome do espaço de trabalho Insira o nome do workspace. Neste exemplo, o Nome do Workspace é myLogAnalyticsWorkspace. Selecione Examinar + criar e escolha Criar depois que a validação for aprovada.

Limpar recursos

Você pode manter os recursos para o próximo guia. Quando não for mais necessário, exclua os alertas.

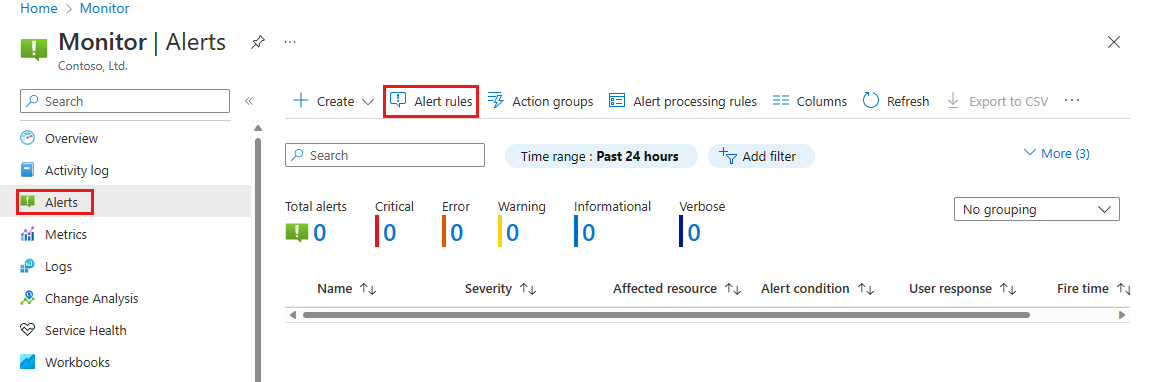

Na caixa de pesquisa na parte superior do portal, insira Alertas. Selecione Alertas nos resultados da pesquisa.

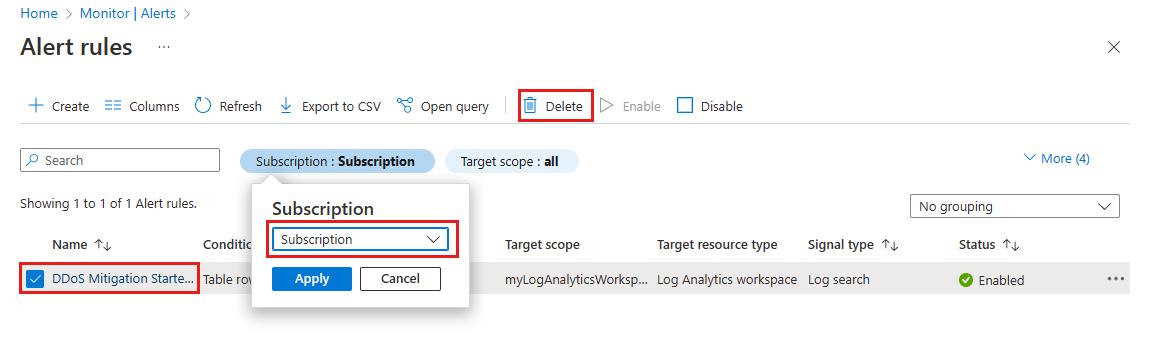

Selecione Regras de alerta e, na página Regras de alerta, selecione sua assinatura.

Selecione os alertas criados neste guia e, em seguida, selecione Excluir.

Próximas etapas

Neste tutorial, você aprendeu como configurar alertas de diagnóstico por meio do portal do Azure.

Para testar a Proteção contra DDoS por meio de simulações, prossiga para o próximo guia.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de