Início Rápido: criar e configurar um plano de Proteção de Rede contra DDoS do Azure usando o Terraform

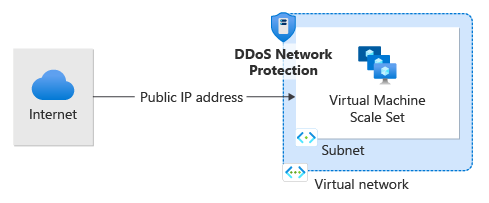

Este início rápido descreve como usar o Terraform para criar e habilitar um plano de proteção contra DDoS (negação de serviço distribuído) e uma Rede virtual (VNet) do Azure. Um plano de Proteção de Rede contra DDoS do Azure define um conjunto de redes virtuais que têm uma proteção contra DDoS habilitada entre assinaturas. Você pode configurar um plano de proteção contra DDoS para sua organização e vincular redes virtuais de várias assinaturas para o mesmo plano.

O Terraform permite a definição, a visualização e a implantação da infraestrutura de nuvem. Usando o Terraform, você cria arquivos de configuração usando sintaxe de HCL. A sintaxe da HCL permite que você especifique o provedor de nuvem, como o Azure, e os elementos que compõem sua infraestrutura de nuvem. Depois de criar os arquivos de configuração, você cria um plano de execução que permite visualizar as alterações de infraestrutura antes de serem implantadas. Depois de verificar as alterações, aplique o plano de execução para implantar a infraestrutura.

Neste artigo, você aprenderá como:

- Criar um valor aleatório para o nome do grupo de recursos do Azure usando random_pet

- Criar um grupo de recursos do Azure usando azurerm_resource_group

- Criar uma valor aleatório para o nome da rede virtual usando random_string

- Criar um plano de proteção contra DDoS do Azure usando azurerm_network_ddos_protection_plan

- Criar uma rede virtual do Azure usando azurerm_virtual_network

Pré-requisitos

Implementar o código do Terraform

Observação

O código de exemplo deste artigo está localizado no repositório do GitHub do Azure Terraform. Você pode exibir o arquivo de log que contém os resultados do teste das versões atuais e anteriores do Terraform.

Veja mais artigos e exemplos de código mostrando como usar o Terraform para gerenciar recursos do Azure

Crie um diretório no qual testar e executar o código de exemplo do Terraform e faça dele o diretório atual.

Crie um arquivo chamado

providers.tfe insira o seguinte código:terraform { required_version = ">=1.0" required_providers { azurerm = { source = "hashicorp/azurerm" version = "~>3.0" } random = { source = "hashicorp/random" version = "~>3.0" } } } provider "azurerm" { features {} }Crie um arquivo chamado

main.tfe insira o seguinte código:resource "random_pet" "rg_name" { prefix = var.resource_group_name_prefix } resource "azurerm_resource_group" "rg" { name = random_pet.rg_name.id location = var.resource_group_location } resource "random_string" "ddos_protection_plan" { length = 13 upper = false numeric = false special = false } resource "azurerm_network_ddos_protection_plan" "ddos" { name = random_string.ddos_protection_plan.result resource_group_name = azurerm_resource_group.rg.name location = azurerm_resource_group.rg.location } resource "random_string" "virtual_network_name" { length = 13 upper = false numeric = false special = false } resource "azurerm_virtual_network" "vnet" { name = random_string.virtual_network_name.result resource_group_name = azurerm_resource_group.rg.name location = azurerm_resource_group.rg.location address_space = [var.vnet_address_prefix] subnet { name = "default" address_prefix = var.subnet_prefix } ddos_protection_plan { id = azurerm_network_ddos_protection_plan.ddos.id enable = var.ddos_protection_plan_enabled } }Crie um arquivo chamado

variables.tfe insira o seguinte código:variable "resource_group_location" { type = string description = "Location for all resources." default = "eastus" } variable "resource_group_name_prefix" { type = string description = "Prefix of the resource group name that's combined with a random ID so name is unique in your Azure subscription." default = "rg" } variable "vnet_address_prefix" { type = string description = "Specify the virtual network address prefix" default = "172.17.0.0/16" } variable "subnet_prefix" { type = string description = "Specify the virtual network subnet prefix" default = "172.17.0.0/24" } variable "ddos_protection_plan_enabled" { type = bool description = "Enable DDoS protection plan." default = true }Crie um arquivo chamado

outputs.tfe insira o seguinte código:output "resource_group_name" { value = azurerm_resource_group.rg.name } output "ddos_protection_plan_name" { value = azurerm_network_ddos_protection_plan.ddos.name } output "virtual_network_name" { value = azurerm_virtual_network.vnet.name }

Inicializar Terraform

Execute terraform init para inicializar a implantação do Terraform. Esse comando baixa o provedor do Azure necessário para gerenciar seus recursos do Azure.

terraform init -upgrade

Pontos principais:

- O parâmetro

-upgradeatualiza os plug-ins do provedor necessários para a versão mais recente que esteja em conformidade com as restrições de versão da configuração.

Criar um plano de execução Terraform

Execute o comando terraform plan para criar um plano de execução.

terraform plan -out main.tfplan

Pontos principais:

- O comando

terraform plancria um plano de execução, mas não o executa. Em vez disso, ele determina quais ações são necessárias para criar a configuração especificada em seus arquivos de configuração. Esse padrão permite que você verifique se o plano de execução corresponde às suas expectativas antes de fazer qualquer alteração nos recursos reais. - O parâmetro opcional

-outpermite que você especifique um arquivo de saída para o plano. Usar o parâmetro-outgarante que o plano que você examinou seja exatamente o que é aplicado.

Aplicar um plano de execução do Terraform

Execute terraform apply para aplicar o plano de execução à sua infraestrutura de nuvem.

terraform apply main.tfplan

Pontos principais:

- O exemplo de comando do

terraform applypressupõe que você executou oterraform plan -out main.tfplananteriormente. - Se você especificou um nome de arquivo diferente para o parâmetro

-out, use esse mesmo nome de arquivo na chamada paraterraform apply. - Se você não usou o parâmetro

-out, chameterraform applysem nenhum parâmetro.

Verifique os resultados

Obtenha o nome do grupo de recursos do Azure.

resource_group_name=$(terraform output -raw resource_group_name)Obtenha o nome do plano de proteção contra DDoS.

ddos_protection_plan_name=$(terraform output -raw ddos_protection_plan_name)Execute az network ddos-protection show para exibir informações sobre o novo plano de proteção contra DDoS.

az network ddos-protection show \ --resource-group $resource_group_name \ --name $ddos_protection_plan_name

Limpar os recursos

Quando você não precisar mais dos recursos criados por meio o Terraform, execute as seguintes etapas:

Execute terraform plan e especifique o sinalizador

destroy.terraform plan -destroy -out main.destroy.tfplanPontos principais:

- O comando

terraform plancria um plano de execução, mas não o executa. Em vez disso, ele determina quais ações são necessárias para criar a configuração especificada em seus arquivos de configuração. Esse padrão permite que você verifique se o plano de execução corresponde às suas expectativas antes de fazer qualquer alteração nos recursos reais. - O parâmetro opcional

-outpermite que você especifique um arquivo de saída para o plano. Usar o parâmetro-outgarante que o plano que você examinou seja exatamente o que é aplicado.

- O comando

Execute a aplicação do Terraform para aplicar o plano de execução.

terraform apply main.destroy.tfplan

Solucionar problemas do Terraform no Azure

Solucionar problemas comuns ao usar o Terraform no Azure