Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Importante

Este artigo se aplica a nuvens comerciais. Se você estiver usando nuvens governamentais, consulte o artigo Habilitar Defender para servidores SQL em computadores governamentais.

O plano do Defender para SQL Servers em Computadores é um dos planos do Defender para Bancos de Dados no Microsoft Defender para Nuvem. Use o Defender para SQL Servers em Máquinas para proteger as VMs (máquinas virtuais) do SQL e as instâncias do SQL Server do Azure Arc.

Importante

O plano do Defender para SQL Servers em Computadores está passando por uma transição para a nova arquitetura do agente. Para obter mais informações, consulte o Defender para SQL Servers no plano de transição de máquinas.

Pré-requisitos

Permissões de assinatura: para implantar o plano em uma assinatura, incluindo o Azure Policy, você precisa de permissões de Proprietário da Assinatura .

Permissões de instância do SQL Server: as contas de serviço do SQL Server devem ser membros da função de servidor fixa sysadmin em cada instância do SQL Server, que é a configuração padrão. Saiba mais sobre o requisito da conta de serviço do SQL Server.

Recursos com suporte:

- Há suporte para máquinas virtuais SQL e instâncias do SQL Server do Azure Arc.

- Os computadores locais devem ser integrados ao Arc e registrados como instâncias do SQL Server do Azure Arc.

Comunicação: permitir o tráfego HTTPS de saída na porta TCP (Protocolo de Controle de Transmissão) 443 usando o TLS (Transport Layer Security) para URL *.<region>.arcdataservices.com . Saiba mais sobre os requisitos de URL.

Extensões: verifique se essas extensões não estão bloqueadas em seu ambiente. Saiba mais sobre como restringir a instalação de extensões em VMs do Windows.

-

Defender para SQL (IaaS e Arc)

- Editor: Microsoft.Azure.AzureDefenderForSQL

- Tipo: AdvancedThreatProtection.Windows

-

Extensão IaaS do SQL (IaaS)

- Editor: Microsoft.SqlServer.Management

- Tipo: SqlIaaSAgent

-

Extensão IaaS do SQL (Arc)

- Editor: Microsoft.AzureData

- Tipo: WindowsAgent.SqlServer

-

Defender para SQL (IaaS e Arc)

Versões do SQL Server com suporte – SQL Server 2012 (11.x) e versões posteriores.

Sistemas operacionais com suporte– Windows Server 2012 R2 e versões posteriores.

Habilitar o plano

Habilitar o plano em uma assinatura do Azure

Para habilitar o plano do Defender para SQL Servers em computadores, você precisa habilitar o plano do Defender para Bancos de Dados em sua assinatura. O plano do Defender para servidores SQL em máquinas está incluído no plano do Defender para Bancos de Dados.

Entre no portal do Azure.

Navegue até Microsoft Defender para Nuvem>Configurações do ambiente.

Selecione a assinatura relevante.

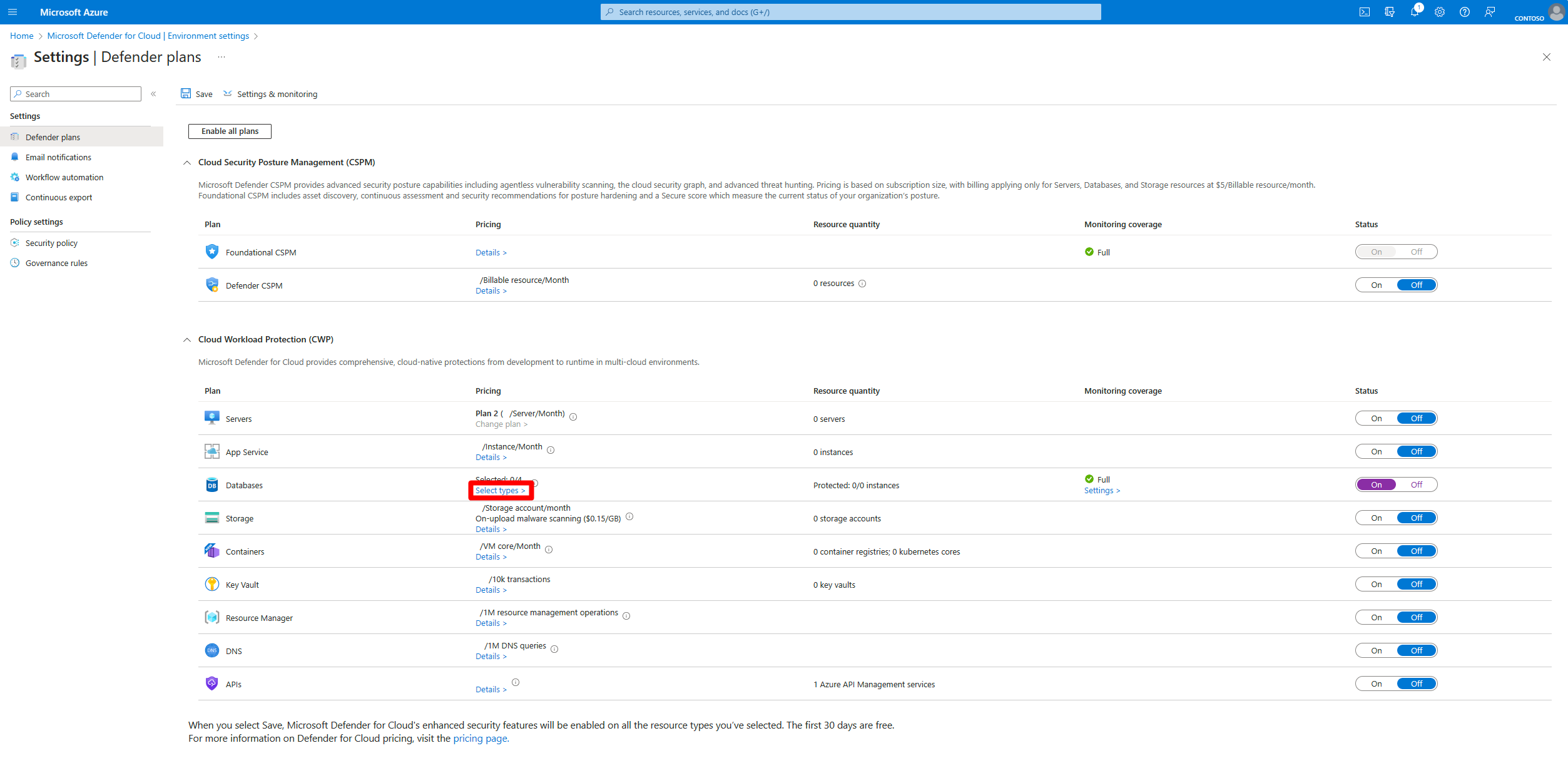

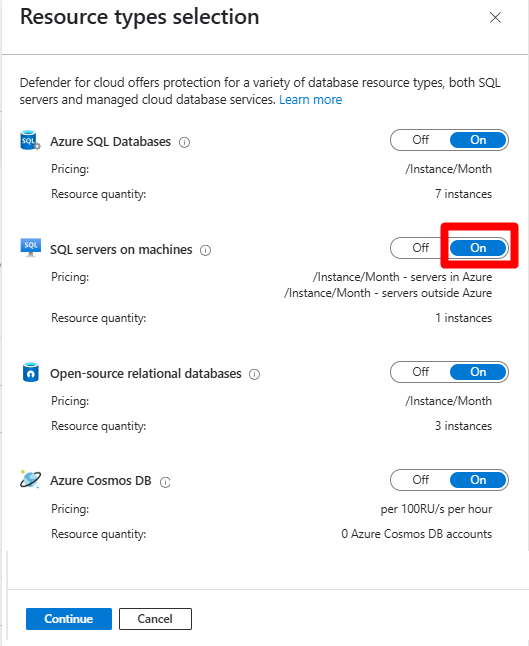

Na página Planos do Defender, localize o plano Bancos de Dados e selecione Selecionar tipos.

Na janela Seleção de tipos de recurso, alterne os servidores SQL nos computadores que planejam para Ativado.

Em seguida, selecione Continuar>Salvar.

Habilitar o plano em uma assinatura do Amazon Web Services (AWS) ou do Google Cloud Platform (GCP)

Para habilitar o plano do Defender para SQL Servers em computadores, você precisa habilitar o plano do Defender para Bancos de Dados em sua assinatura. O plano do Defender para servidores SQL em máquinas está incluído no plano do Defender para Bancos de Dados.

Entre no portal do Azure.

Pesquise pelo Microsoft Defender para Nuvem e selecione-o.

Selecione Configurações do ambiente.

Selecione a assinatura relevante do AWS ou do GCP.

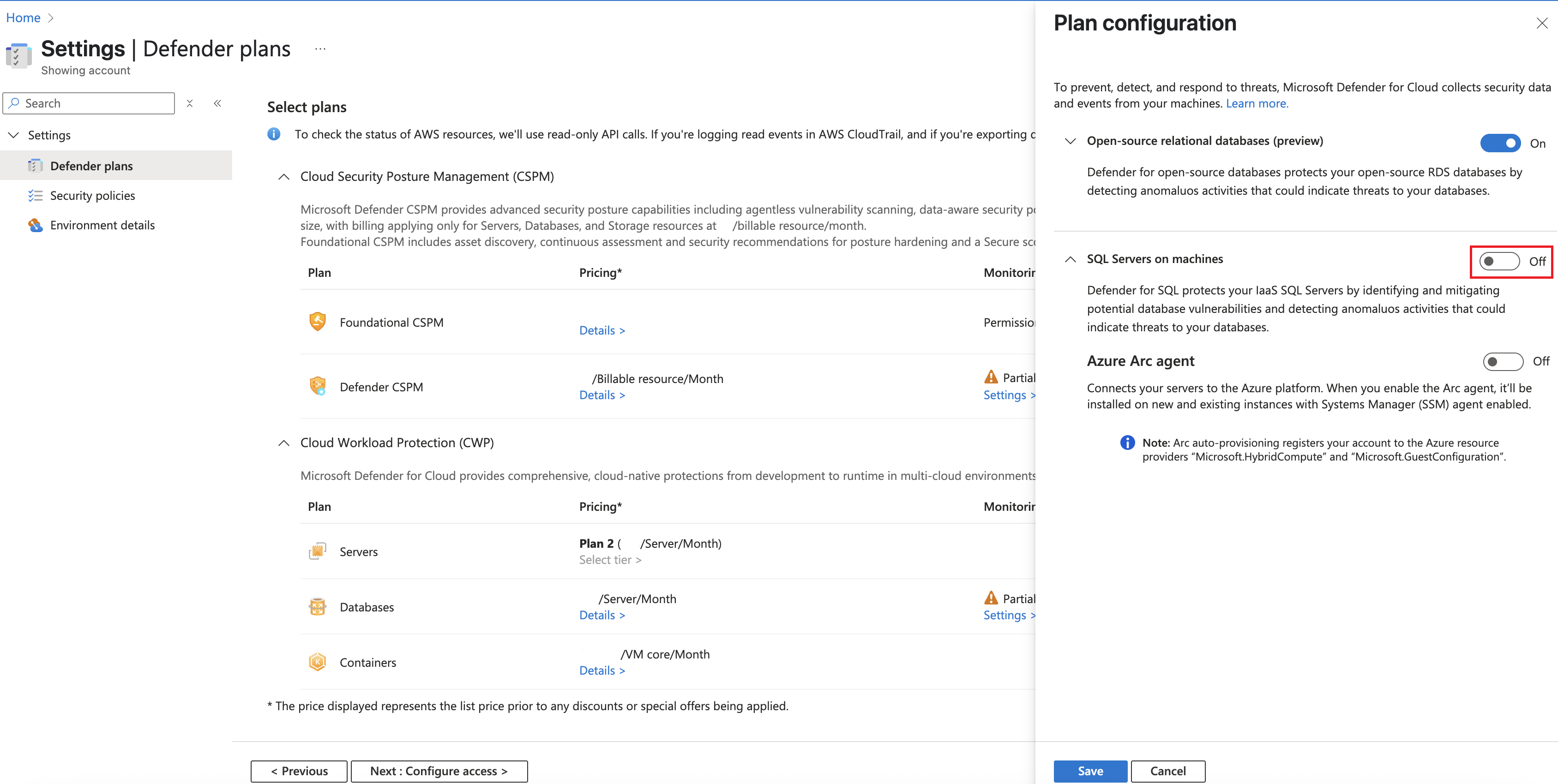

Na página planos do Defender, localize o plano Bancos de Dados e selecione Configurações.

Na seção SQL Servers em computadores, alterne os SQL Servers em computadores para Ativado.

Clique em Salvar.

Habilitar o plano no nível de recurso do SQL Server

Recomendamos habilitar o plano em toda a sua assinatura do Azure. No entanto, talvez seja necessário habilitar o Defender para SQL em computadores específicos.

Para habilitar o plano em computadores específicos, você precisa desabilitar o plano na assinatura e aplicar as instruções a seguir aos computadores relevantes no nível do recurso.

No portal do Azure, pesquise e selecione:

-

Azure Arc>Serviços de dados>Instâncias do SQL Server.

ou - Máquinas virtuais SQL.

-

Azure Arc>Serviços de dados>Instâncias do SQL Server.

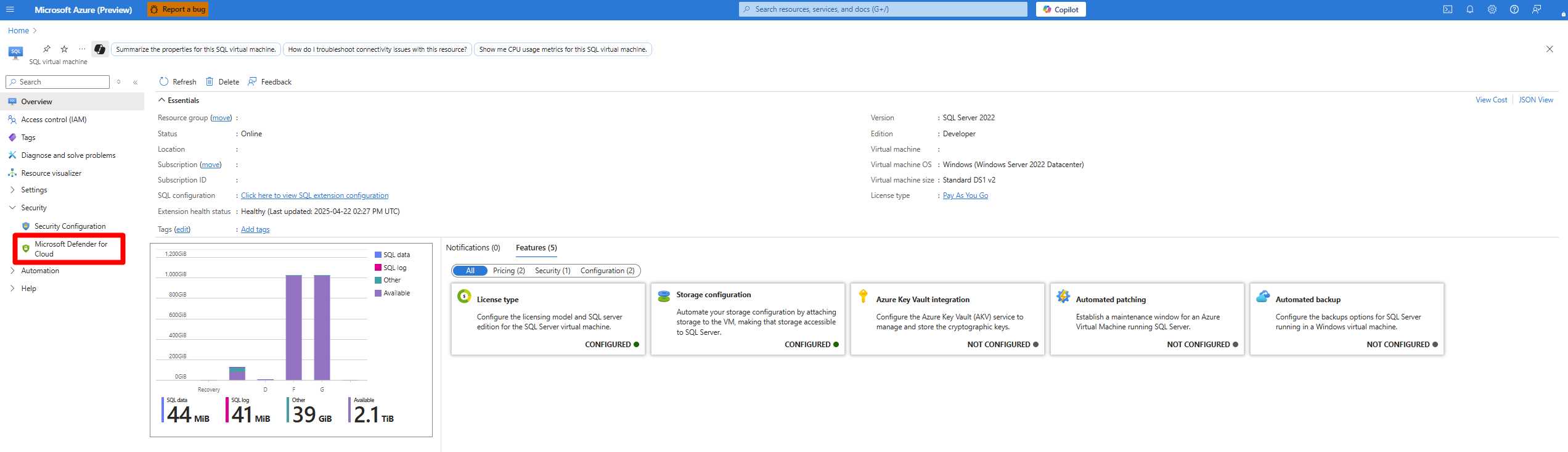

Selecione a instância relevante do SQL Server.

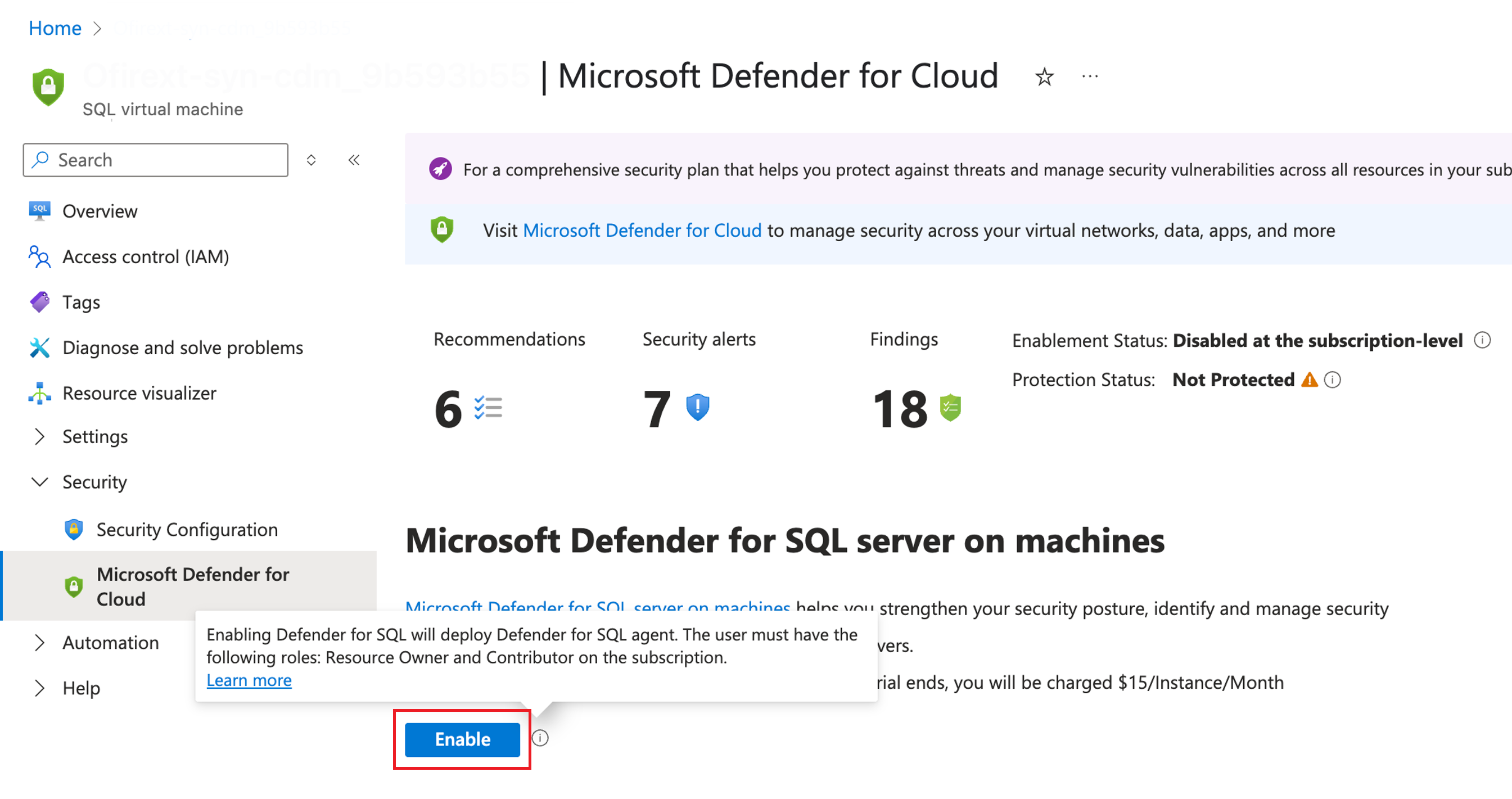

Localize o menu de segurança e selecione o Microsoft Defender para Nuvem.

Selecione Habilitar o Microsoft Defender para servidores SQL em Computadores.

Verifique se os computadores estão protegidos

Importante

Não ignore essa etapa, pois é importante verificar se sua implantação está protegida.

Dependendo do seu ambiente, pode levar algumas horas para descobrir e proteger instâncias do SQL. Como etapa final, você deve verificar se todos os computadores estão protegidos.