Monitoramento de Integridade do Arquivo com o agente do Log Analytics

Para fornecer o FIM (Monitoramento de Integridade de Arquivos), o agente do Log Analytics carrega dados no workspace do Log Analytics. Ao comparar o estado atual desses itens com o estado durante a verificação anterior, o FIM alerta você quando modificações suspeitas são feitas.

Observação

Como o agente do Log Analytics (também conhecido como MMA) está definido para ser desativado em agosto de 2024, todos os recursos do Defender para servidores que atualmente dependem dele, incluindo os descritos nesta página, estarão disponíveis pela Integração do Ponto de Extremidade do Microsoft Defender ou da verificação sem agente, antes da data de desativação. Para obter mais informações sobre o roteiro de cada recurso que atualmente depende do Agente do Log Analytics, consulte este comunicado.

Neste artigo, você aprenderá a:

- Habilitar o monitoramento de integridade de arquivos com o agente do Log Analytics

- Desabilitar o Monitoramento de Integridade do Arquivo

- Monitorar workspaces, entidades e arquivos

- Comparar linhas de base usando o Monitoramento de Integridade do Arquivo

Observação

O Monitoramento de Integridade do Arquivo pode criar a conta a seguir em SQL Servers monitorados: NT Service\HealthService

Se você excluir a conta, ela será recriada automaticamente.

Disponibilidade

| Aspecto | Detalhes |

|---|---|

| Estado da versão: | Disponibilidade Geral (GA) |

| Preço: | Requer o Plano 2 do Microsoft Defender para Servidores. Usando o agente de Log Analytics, o FIM carrega dados para o espaço de trabalho Log Analytics. Encargos de dados se aplicam, com base na quantidade de dados que você carregar. Consulte Preço do Log Analytics para saber mais. |

| Funções e permissões necessárias: | O proprietário do espaço de trabalho pode habilitar/desabilitar o FIM (para obter mais informações, consulte Funções do Azure para o Log Analytics). O leitor pode visualizar os resultados. |

| Nuvens: | Com suporte somente em regiões em que a solução de controle de alterações da Automação do Azure está disponível. Consulte Regiões compatíveis com o espaço de trabalho vinculado do Log Analytics. Saiba mais sobre o controle de alterações. |

Habilitar o monitoramento de integridade de arquivos com o agente do Log Analytics

O FIM só está disponível para as páginas do Defender para Nuvem no portal do Azure. Atualmente, não há uma API REST para trabalhar com o FIM.

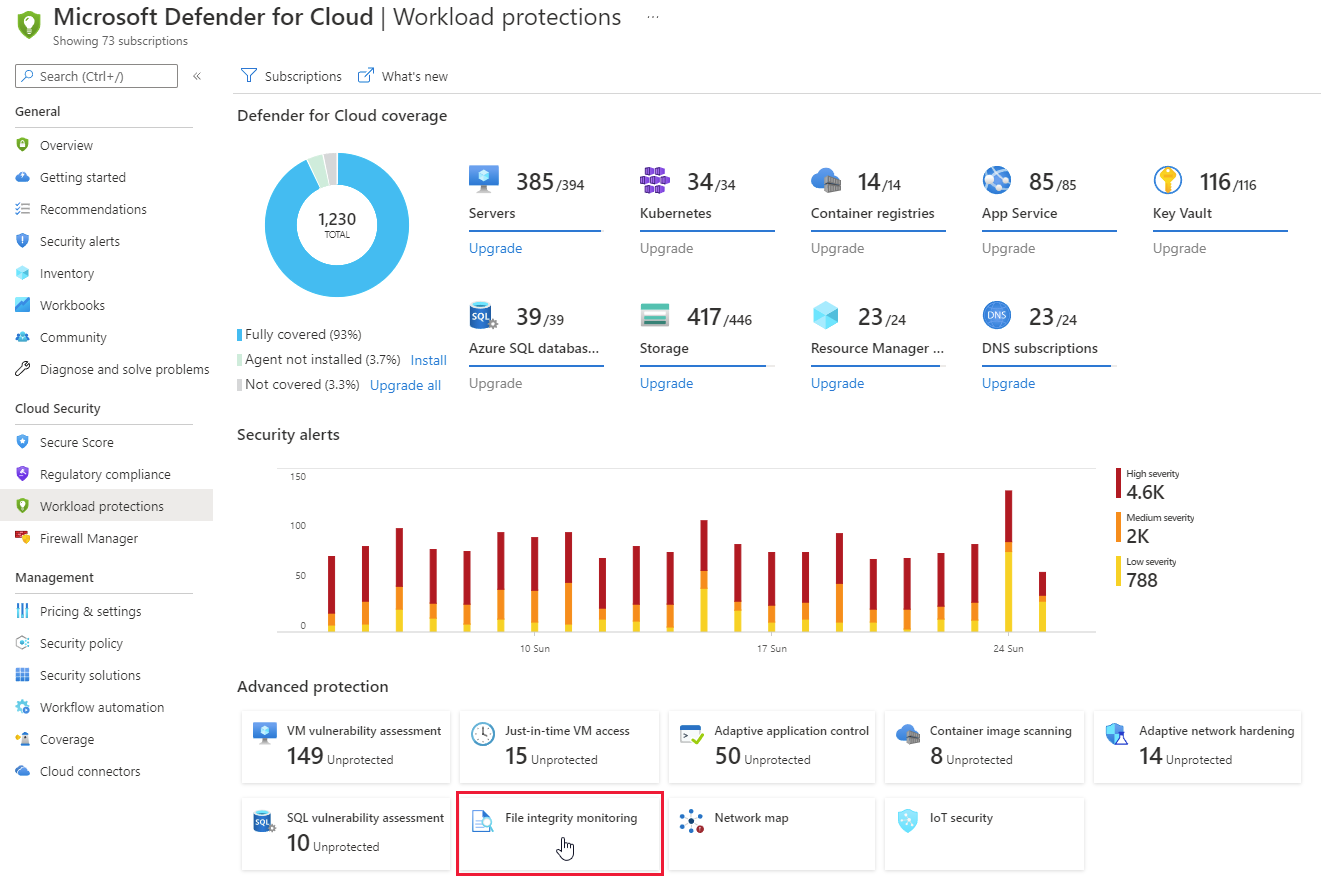

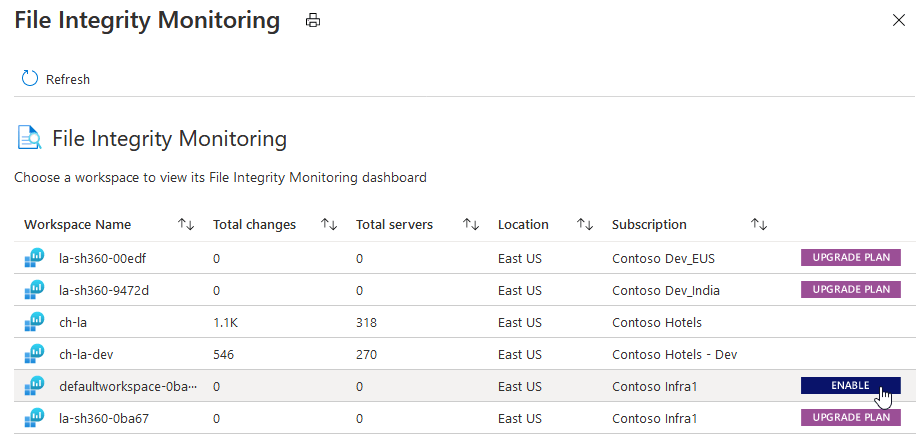

Na área Proteção Avançada das Proteções de cargas de trabalho do painel, selecione Monitoramento de integridade de arquivo.

As informações a seguir são fornecidas para cada workspace:

- Número total de alterações ocorridas na última semana (você poderá ver um traço "-" se o FIM não estiver habilitado no workspace)

- Número total de computadores e VMs se reportando para o workspace

- Localização geográfica do workspace

- Assinatura do Azure sob a qual o workspace está

Use essa página para:

Acessar e exibir o status e as configurações de cada espaço de trabalho

Faça upgrade do workspace para usar recursos de segurança aprimorados. O ícone Indica que o workspace ou a assinatura não está protegido com o Microsoft Defender para Servidores. Para usar os recursos do FIM, sua assinatura precisa ser protegida por esse plano. Saiba mais sobre como habilitar o Defender para servidores.

Faça upgrade do workspace para usar recursos de segurança aprimorados. O ícone Indica que o workspace ou a assinatura não está protegido com o Microsoft Defender para Servidores. Para usar os recursos do FIM, sua assinatura precisa ser protegida por esse plano. Saiba mais sobre como habilitar o Defender para servidores. Habilite o FIM em todos os computadores no espaço de trabalho e configure as opções do FIM. Esse ícone indica que o FIM não está habilitado para o workspace. Se não houver nenhum botão de habilitação ou atualização e o espaço estiver em branco, o FIM já estará habilitado no espaço de trabalho.

Habilite o FIM em todos os computadores no espaço de trabalho e configure as opções do FIM. Esse ícone indica que o FIM não está habilitado para o workspace. Se não houver nenhum botão de habilitação ou atualização e o espaço estiver em branco, o FIM já estará habilitado no espaço de trabalho.

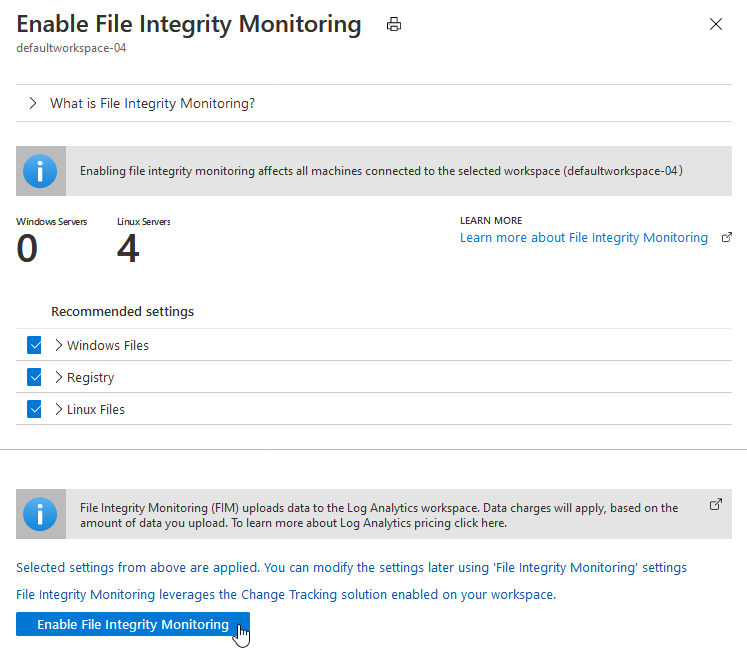

Selecione HABILITAR. São mostrados detalhes do espaço de trabalho, incluindo o número de computadores Windows e Linux nele.

As configurações recomendadas para Windows e Linux também são listadas. Expanda Arquivos do Windows, Registro e Arquivos do Linux para ver a lista completa de itens recomendados.

Desmarque as caixas de seleção de todas as entidades recomendadas que você não deseja que sejam monitoradas pelo FIM.

Selecione Aplicar o monitoramento de integridade de arquivo para habilitar o FIM.

Você pode alterar as configurações a qualquer momento. Saiba mais sobre como editar entidades monitoradas.

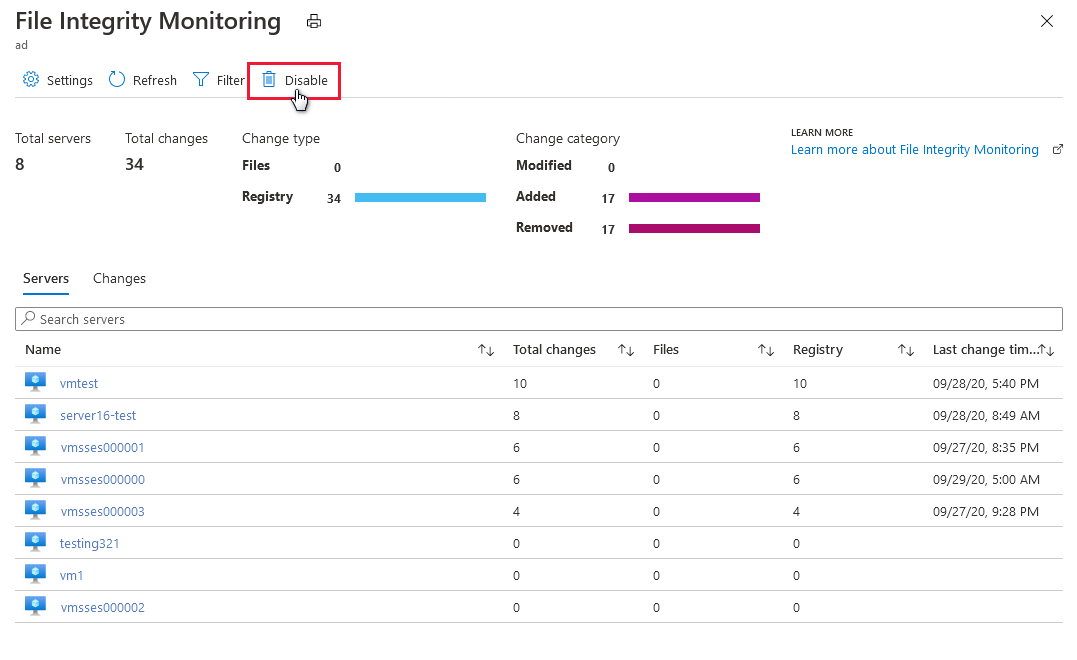

Desabilitar o Monitoramento de Integridade do Arquivo

O FIM usa a solução de Controle de Alterações do Azure para controlar e identificar as alterações em seu ambiente. Desabilitando o FIM, você pode remover a solução de Controle de Alterações do workspace selecionado.

Para desabilitar o FIM:

No painel do Monitoramento de Integridade de Arquivos de um workspace, selecione Desabilitar.

Selecione Remover.

Monitorar workspaces, entidades e arquivos

Auditar espaços de trabalho monitorados

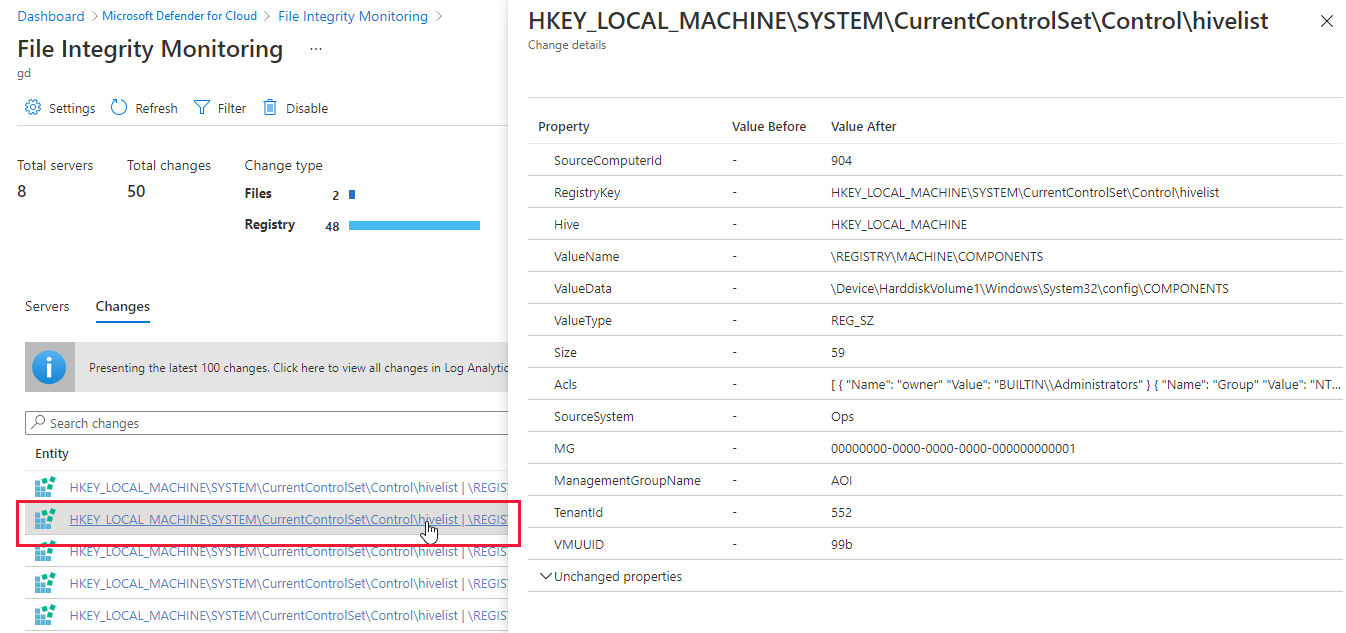

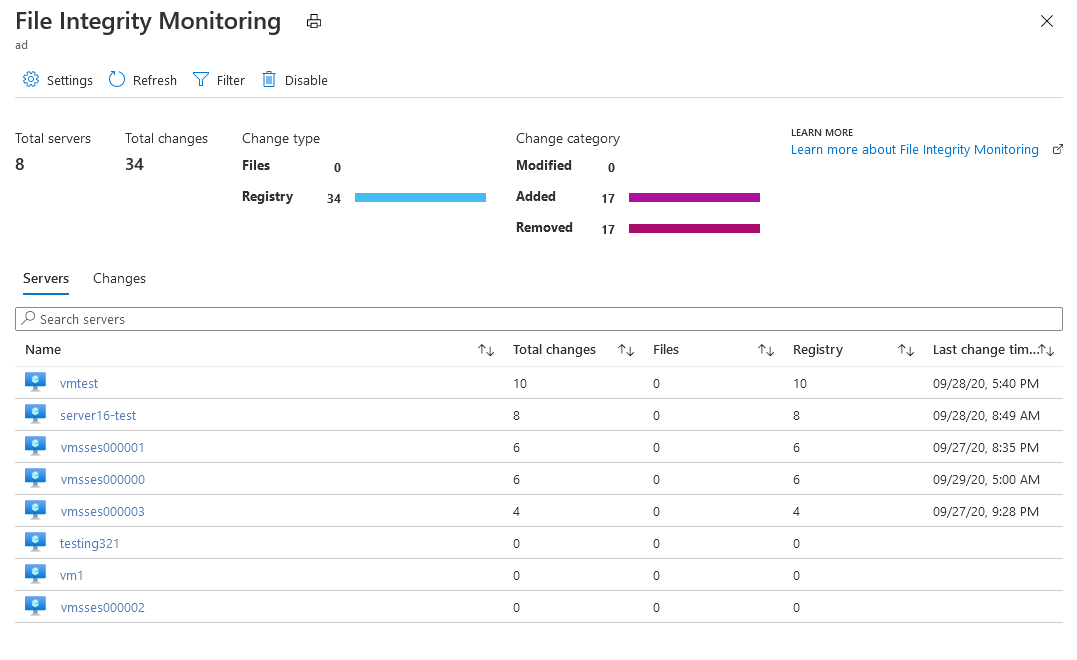

O painel do Monitoramento de integridade de arquivo é exibido para workspaces em que o FIM está habilitado. O painel do FIM é aberto depois que você habilita o FIM em um espaço de trabalho ou quando seleciona na janela Monitoramento de integridade de arquivo um espaço de trabalho que já tenha o FIM habilitado.

O painel do FIM para um espaço de trabalho exibe o seguinte:

- Número total de computadores conectados ao workspace

- Número total de alterações que ocorreram durante o período selecionado

- Uma divisão do tipo de alteração (arquivos, Registro)

- Uma divisão da categoria da alteração (modificado, adicionado, removido)

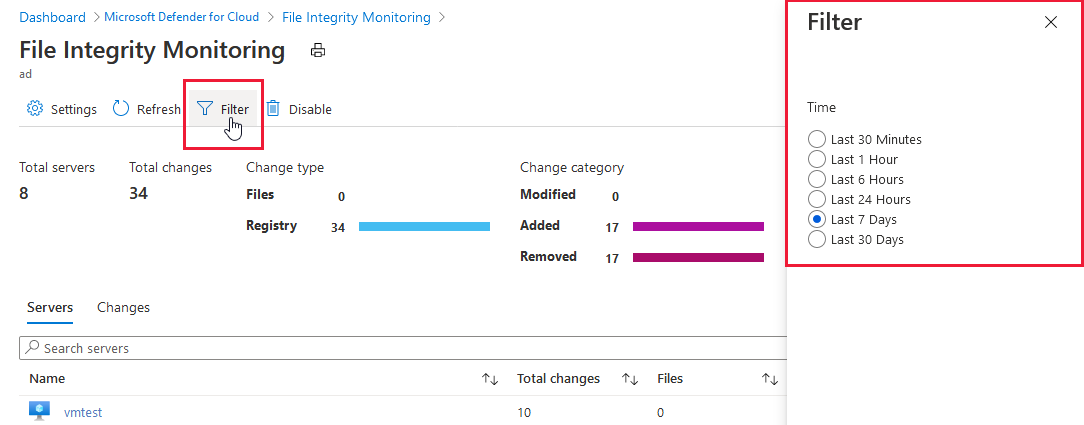

Selecione Filtrar na parte superior do painel para alterar o período para o qual as alterações são mostradas.

A guia Servidores lista os computadores que criam relatórios para esse espaço de trabalho. Para cada computador, o painel lista:

- Total de alterações que ocorreram durante o período selecionado

- Uma divisão do total de alterações como alterações de arquivo ou do Registro

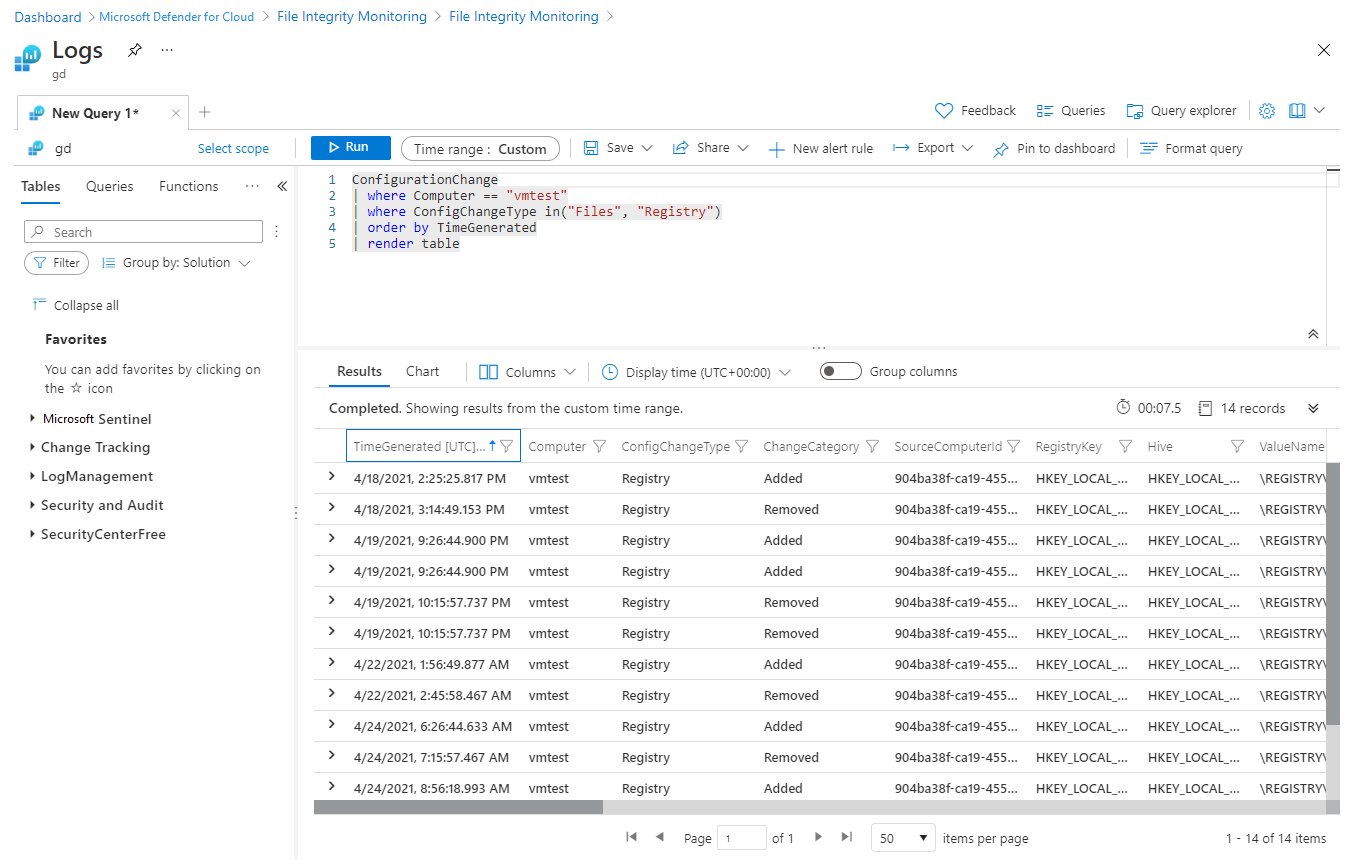

Ao selecionar um computador, a consulta é exibida com os resultados que identificam as alterações feitas durante o período selecionado para ele. Você pode expandir uma alteração para obter mais informações.

A guia Alterações (mostrada abaixo) lista todas as alterações no workspace durante o período selecionado. Para cada entidade que foi alterado, o painel lista:

- Computador em que a alteração ocorreu

- Tipo de alteração (Registro ou arquivo)

- Categoria da alteração (modificado, adicionado, removido)

- Data e hora da alteração

Detalhes da alteração abre quando você insere uma alteração no campo de pesquisa ou seleciona uma entidade listada na guia Alterações.

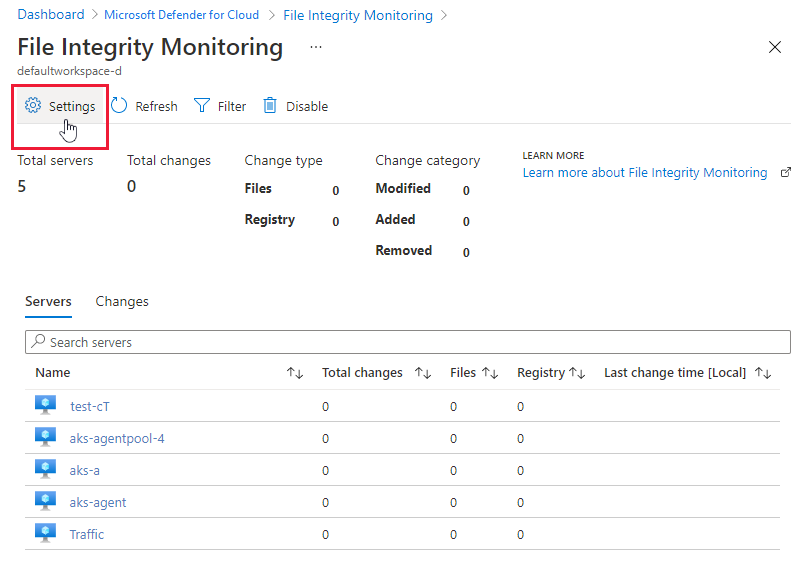

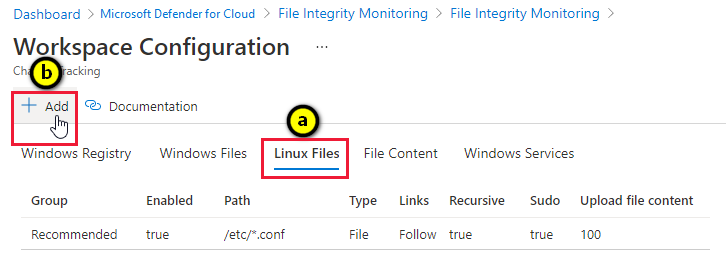

Editar entidades monitoradas

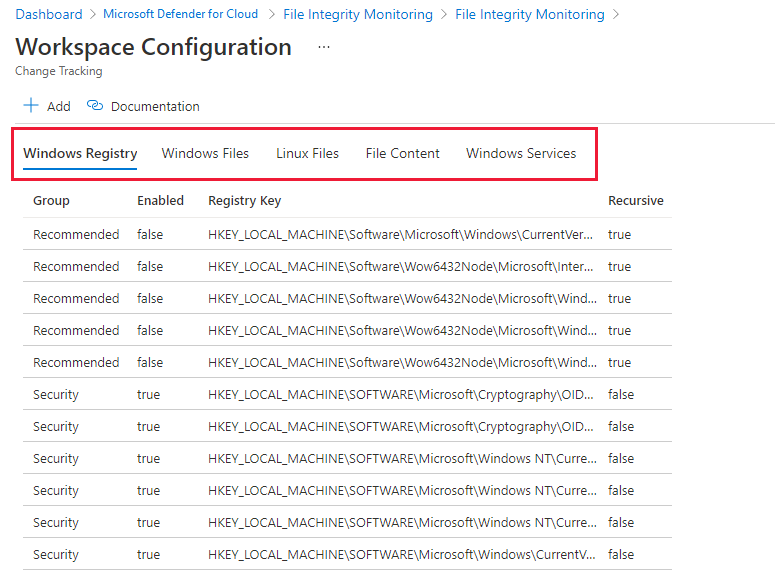

No painel Monitoramento de Integridade de Arquivos de um workspace, selecione Configurações na barra de ferramentas.

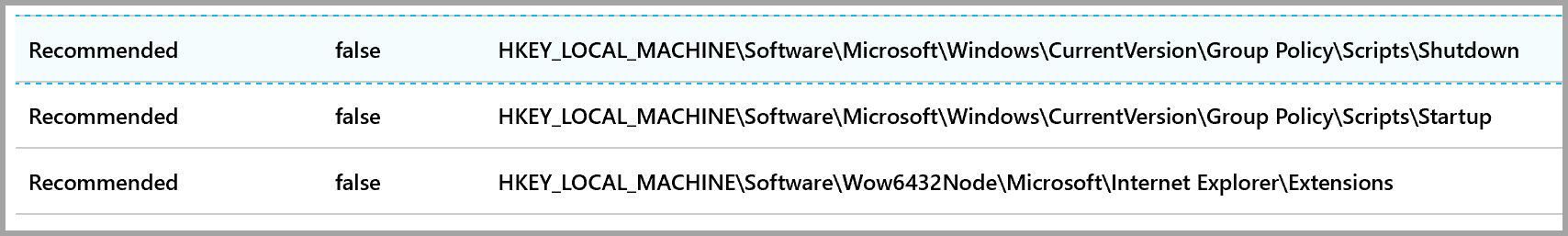

A configuração do espaço de trabalho é aberta com guias para cada tipo de elemento que pode ser monitorado:

- Registro do Windows

- Arquivos do Windows

- Arquivos do Linux

- Conteúdo do arquivo

- Serviços Windows

Cada guia lista as entidades que você pode editar nessa categoria. Para cada entidade listada, o Defender para Nuvem identifica se o FIM está habilitado (verdadeiro) ou não (falso). Edite a entidade para habilitar ou desabilitar o FIM.

Selecione uma entrada em uma das guias e edite qualquer um dos campos disponíveis no painel Editar para controlar as alterações. As opções incluem:

- Habilitar (True) ou desabilitar (false) o monitoramento de integridade de arquivo

- Fornecer ou alterar o nome da entidade

- Fornecer ou alterar o valor ou o caminho

- Excluir a entidade

Descarte ou salve suas alterações.

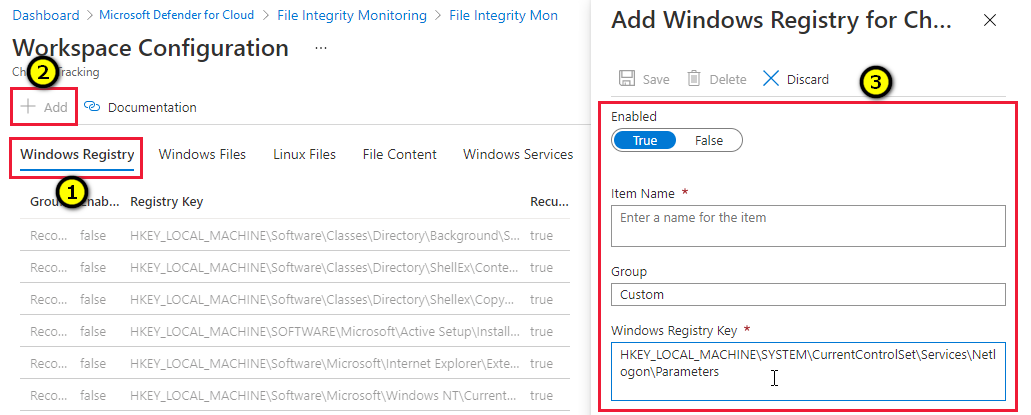

Adicionar uma nova entidade a ser monitorada

No painel Monitoramento de Integridade de Arquivos de um workspace, selecione Configurações na barra de ferramentas.

Isso abrirá Configuração do espaço de trabalho.

Na Configuração do Workspace:

Selecione Adicionar. Adicionar para Controle de Alterações é aberto.

Insira as informações necessárias e selecione Salvar.

Pasta e o caminho de monitoramento usando caracteres curinga

Use caracteres curinga para simplificar o rastreamento em diretórios. As seguintes regras se aplicam quando você configura o monitoramento de pasta usando caracteres curinga:

- Caracteres curinga são necessários para acompanhar vários arquivos.

- Os caracteres curinga só podem ser usados no último segmento de um caminho, como

C:\folder\fileou/etc/*.conf - Se uma variável de ambiente incluir um caminho que não seja válido, a validação será bem-sucedida, mas o caminho falhará quando o inventário for executado.

- Ao configurar o caminho, evite caminhos gerais, como

c:\*.*, que resultarão em muitas pastas sendo percorridas.

Comparar linhas de base usando o Monitoramento de Integridade de Arquivo

O FIM (Monitoramento de integridade de arquivo) informa quando ocorrem alterações em áreas confidenciais nos seus recursos, para que você possa investigar e resolver atividades não autorizadas. O FIM monitora arquivos de Windows, registros de Windows e arquivos de Linux.

Habilitar verificações de registro recursivas internas

Os padrões do hive do registro de FIM fornecem uma maneira conveniente de monitorar alterações recursivas em áreas de segurança comuns. Por exemplo, um adversário pode configurar um script para ser executado no contexto LOCAL_SYSTEM configurando uma execução na inicialização ou no desligamento. Para monitorar as alterações desse tipo, habilite a verificação interna.

Observação

Verificações recursivas se aplicam somente a hives de segurança recomendados e não a caminhos de registro personalizados.

Adicionar uma verificação personalizada do registro

As linhas de base de FIM começam identificando as características de um estado válido conhecido para o sistema operacional e o aplicativo de suporte. Para este exemplo, nós nos concentraremos nas configurações de política de senha para o Windows Server 2008 e superior.

| Nome da política | Configuração do Registro |

|---|---|

| Controlador de domínio: Recusar alterações de senha de conta de computador | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\RefusePasswordChange |

| Membro do domínio: Criptografar ou assinar digitalmente os dados de canal seguro (sempre) | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\RequireSignOrSeal |

| Membro do domínio: Criptografar digitalmente os dados de canal seguro (quando possível) | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\SealSecureChannel |

| Membro do domínio: Assinar digitalmente os dados de canal seguro (quando possível) | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\SignSecureChannel |

| Membro do domínio: Desativar alterações de senha de conta do computador | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\DisablePasswordChange |

| Membro do domínio: Idade máxima da senha de conta do computador | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\MaximumPasswordAge |

| Membro do domínio: Requer uma chave de sessão forte (Windows 2000 ou posterior) | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\RequireStrongKey |

| Segurança de rede: Restringir NTLM: Autenticação NTLM neste domínio | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\RestrictNTLMInDomain |

| Segurança de rede: Restringir NTLM: Adicionar exceções de servidor neste domínio | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\DCAllowedNTLMServers |

| Segurança de rede: Restringir NTLM: Autenticação NTLM neste domínio | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\AuditNTLMInDomain |

Observação

Para saber mais sobre as configurações de registro com suporte em várias versões de sistema operacional, consulte a planilha de referência de Configurações de política de grupo.

Para configurar o FIM para monitorar linhas de base de registro:

Na janela Adicionar Registro do Windows para Controle de Alterações, selecione a caixa de texto Chave do Registro do Windows.

Insira a seguinte chave do Registro:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Netlogon\Parameters

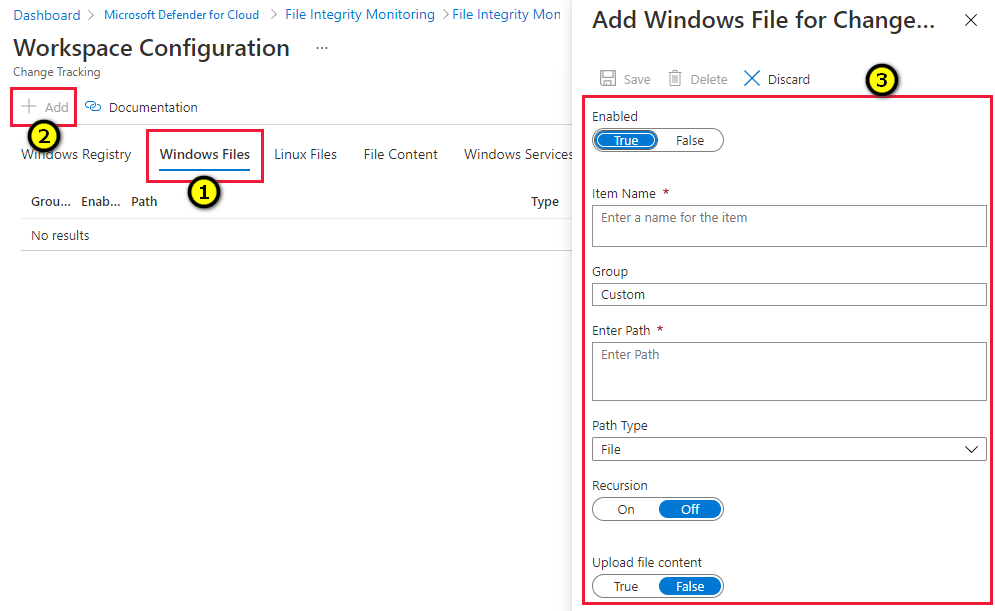

Controlar alterações em arquivos de Windows

Na janela Adicionar arquivo do Windows para Controle de Alterações, na caixa de texto Inserir caminho, insira a pasta que contém os arquivos que você deseja controlar. No exemplo na figura a seguir, o Aplicativo Web Contoso reside na unidade D:\ dentro da estrutura de pastas ContosWebApp.

Crie uma entrada de arquivo de Windows personalizada fornecendo um nome para a classe de configuração, habilitando a recursão e especificando a pasta superior com um sufixo curinga (*).

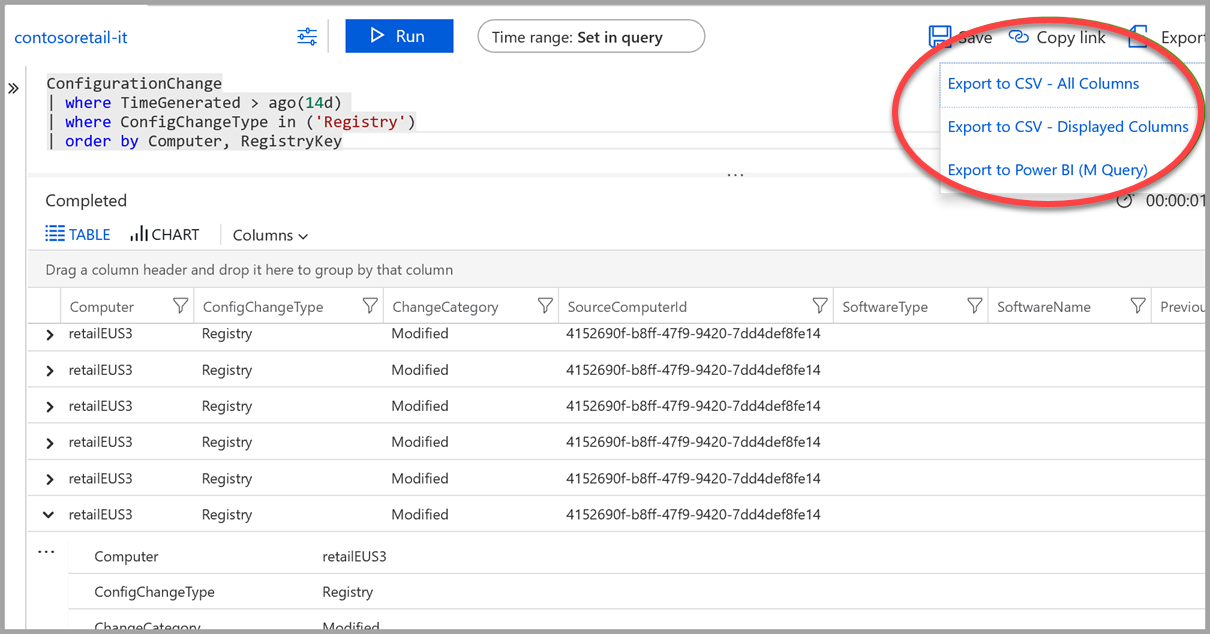

Recuperar dados de alteração

Os dados de Monitoramento de integridade de Arquivos residem no conjunto de tabelas do Log Analytics do Azure/ConfigurationChange.

Defina um intervalo de tempo para recuperar um resumo das alterações por recurso.

No seguinte exemplo, recuperamos todas as alterações nos últimos 14 dias nas categorias de registro e de arquivos:

ConfigurationChange | where TimeGenerated > ago(14d) | where ConfigChangeType in ('Registry', 'Files') | summarize count() by Computer, ConfigChangeTypePara exibir detalhes das alterações no registro:

- Remova Arquivos da cláusula where.

- Remova a linha de resumo e substitua-a por uma cláusula de ordenação:

ConfigurationChange | where TimeGenerated > ago(14d) | where ConfigChangeType in ('Registry') | order by Computer, RegistryKey

Os relatórios podem ser exportados para CSV para arquivamento e/ou canal para um relatório de Power BI.

Próximas etapas

Saiba mais sobre o Defender para Nuvem em:

- Configurando políticas de segurança: saiba como configurar políticas de segurança para assinaturas e grupos de recursos do Azure.

- Gerenciando recomendações de segurança: saiba como as recomendações ajudam você a proteger os seus recursos do Azure.

- Blog de Segurança do Azure: obtenha as últimas informações e notícias de segurança do Azure.