Gerenciar recomendações MCSB no Defender para Nuvem

O Microsoft Defender para Nuvem avalia os recursos em relação aos padrões de segurança. Por padrão, quando você integra contas de nuvem ao Defender para Nuvem, o padrão Microsoft Cloud Security Benchmark (MCSB) está habilitado. O Defender para Nuvem começa a avaliar a postura de segurança do seu recurso em relação aos controles no padrão MCSB e emite recomendações de segurança com base nas avaliações.

Este artigo descreve como você pode gerenciar recomendações fornecidas pelo MCSB.

Antes de começar

Há duas funções específicas no Defender para Nuvem que podem exibir e gerenciar elementos de segurança:

- Leitor de segurança: tem direitos para exibir itens do Defender para Nuvem, como recomendações, alertas, política e integridade. Não pode fazer alterações.

- Administrador de segurança: tem os mesmos direitos de exibição que o leitor de segurança. Também pode atualizar políticas de segurança e descartar alertas.

Negar e aplicar recomendações

Negar é usado para impedir a implantação de recursos que não estão em conformidade com o MCSB. Por exemplo, se você tiver um controle Deny que especifique que uma nova conta de armazenamento deve atender a determinados critérios, uma conta de armazenamento não poderá ser criada se não atender a esses critérios.

Enforce permite aproveitar o efeito DeployIfNotExist no Azure Policy e corrigir automaticamente recursos não conformes após a criação.

Observação

Impor e Negar são aplicáveis às recomendações do Azure e têm suporte em um subconjunto de recomendações.

Para revisar quais recomendações você pode negar e impor, na página Políticas de segurança na guia Padrões, selecione Benchmark de segurança na nuvem da Microsoft e analise uma recomendação para ver se as ações de negação/imposição estão disponíveis.

Gerenciar configurações de recomendação

Observação

- Se uma recomendação estiver desabilitada, todas as suas sub-comunicações serão isentas.

- Os efeitos Desabilitado e Negar estão disponíveis apenas para o ambiente Azure.

No portal do Defender para Nuvem, abra a página Configurações do ambiente.

Selecione a conta de nuvem ou conta de gerenciamento para a qual você deseja gerenciar as recomendações do MCSB.

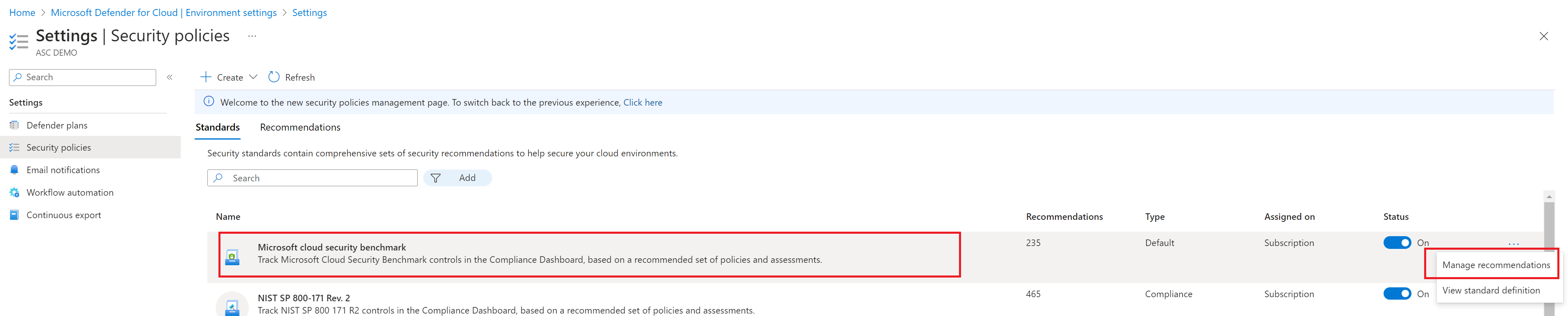

Abra a página Políticas de segurança e selecione o padrão MCSB. O padrão deve ser ativado.

Selecione as reticências >Gerenciar recomendações.

Ao lado da recomendação relevante, selecione o menu de reticências, selecione Gerenciar efeito e parâmetros.

- Para ativar uma recomendação, selecione Auditoria.

- Para desativar uma recomendação, selecione Desativado

- Para negar ou impor uma recomendação, selecione Negar.

Aplicar uma recomendação

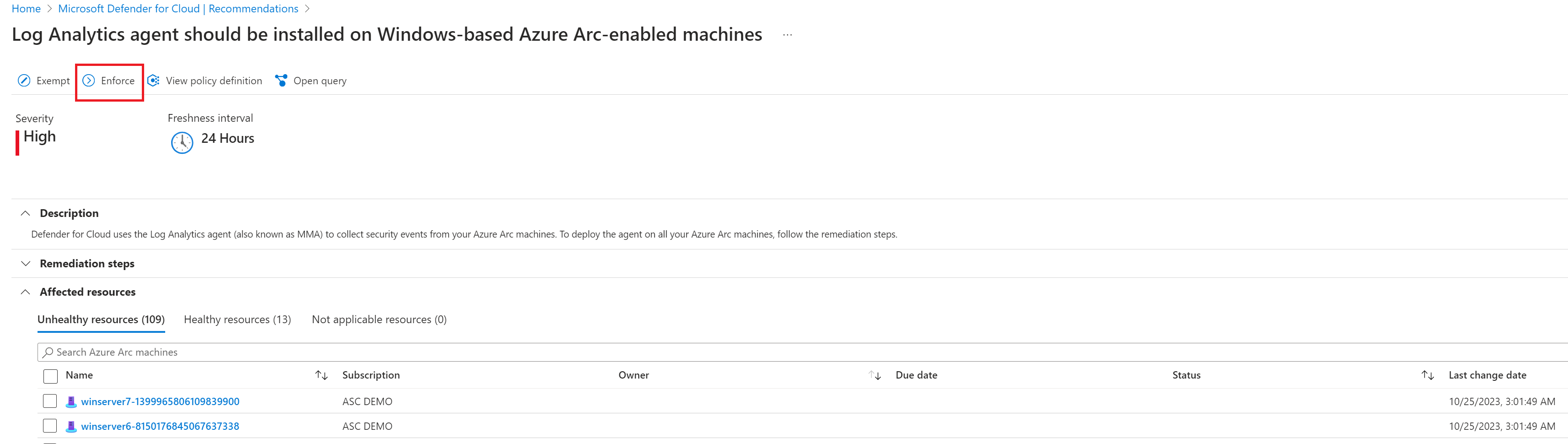

Você só pode impor uma recomendação na página de detalhes da recomendação.

No portal do Defender para Nuvem, abra a página Recomendações e selecione a recomendação relevante.

No menu superior, selecione Impor.

Selecione Salvar.

A configuração entra em vigor imediatamente, mas as recomendações serão atualizadas com base no intervalo de atualização (até 12 horas).

Modificar parâmetros adicionais

Talvez você queira configurar parâmetros adicionais para algumas recomendações. Por exemplo, as recomendações de registo de diagnóstico têm um período de retenção padrão de um dia. Você pode alterar esse valor padrão.

Na página de detalhes da recomendação, a coluna Parâmetros adicionais indica se uma recomendação associou parâmetros adicionais.

- Padrão – a recomendação está em execução com a configuração padrão

- Configurado – a configuração de recomendação é modificada de seus valores padrão

- Nenhum – a recomendação não requer nenhuma configuração adicional

Ao lado da recomendação MCSB, selecione o menu de reticências, selecione Gerenciar efeito e parâmetros.

Em Parâmetros adicionais, configure os parâmetros disponíveis com novos valores.

Selecione Salvar.

Se quiser reverter as alterações, selecione Redefinir para padrão para restaurar o valor padrão da recomendação.

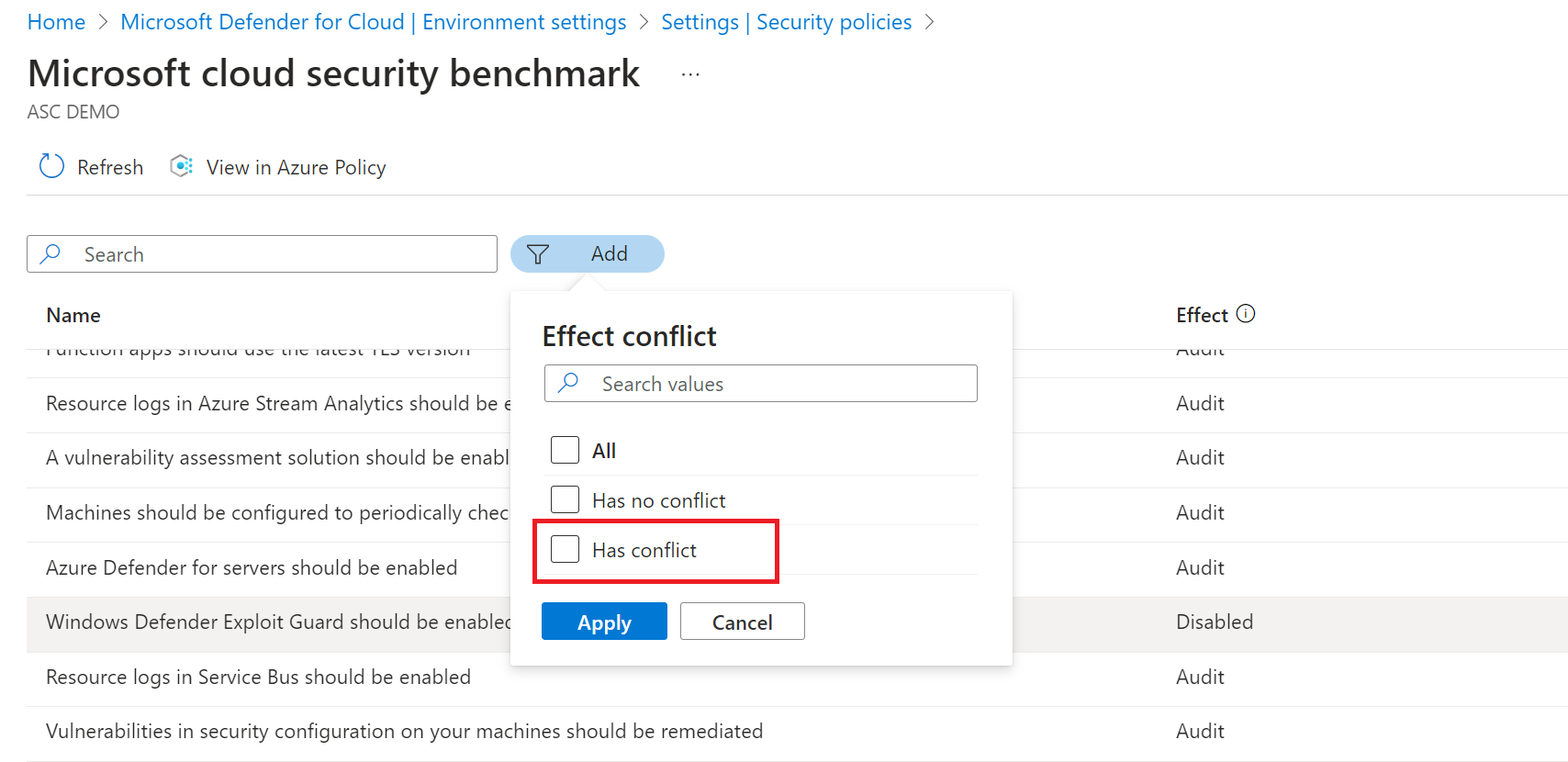

Identificar potenciais conflitos

Conflitos potenciais podem surgir quando você tem várias atribuições de padrões com valores diferentes.

Para identificar conflitos em ações efetivas, em Adicionar, selecione Conflito de efeito>Tem conflito para identificar conflitos.

Para identificar conflitos em parâmetros adicionais, em Adicionar, selecione Parâmetros adicionais conflito>Tem conflito para identificar quaisquer conflitos.

Se forem encontrados conflitos, em Configurações de recomendação, selecione o valor necessário e salve.

Todas as atribuições no escopo serão alinhadas com a nova configuração, resolvendo o conflito.

Próximas etapas

Esta página explicou as políticas de segurança. Para obter informações relacionadas, confira as seguintes páginas:

- Saiba como definir políticas usando o PowerShell

- Saiba como editar uma política de segurança no Azure Policy

- Saiba como definir uma política em assinaturas ou em grupos de gerenciamento usando Azure Policy

- Saiba como habilitar p Defender para Nuvem em todas as assinaturas de um grupo de gerenciamento