Análise de firmware para construtores de dispositivos

Assim como os computadores têm sistemas operacionais, os dispositivos IoT têm firmware e é o firmware que executa e controla dispositivos IoT. Para os construtores de dispositivos IoT, a segurança é uma preocupação quase universal, pois os dispositivos IoT tradicionalmente não têm medidas básicas de segurança.

Por exemplo, os vetores de ataque de IoT normalmente usam pontos fracos facilmente exploráveis, mas facilmente corrigíveis, como contas de usuário codificadas, pacotes de software livre desatualizados e vulneráveis ou a chave de assinatura criptográfica privada do fabricante.

Use a análise de firmware do Microsoft Defender para IoT para identificar ameaças de segurança inseridas, vulnerabilidades e pontos fracos comuns que podem ser indetectáveis de outra forma.

Observação

A página Análise de firmware do Defender para IoT está em VERSÃO PRÉVIA. Os Termos Complementares de Versões Prévias do Azure incluem termos legais adicionais aplicáveis aos recursos do Azure que estão em versão beta, versão prévia ou que, de outra forma, ainda não foram lançados em disponibilidade geral.

Como ter certeza de que seu firmware está seguro

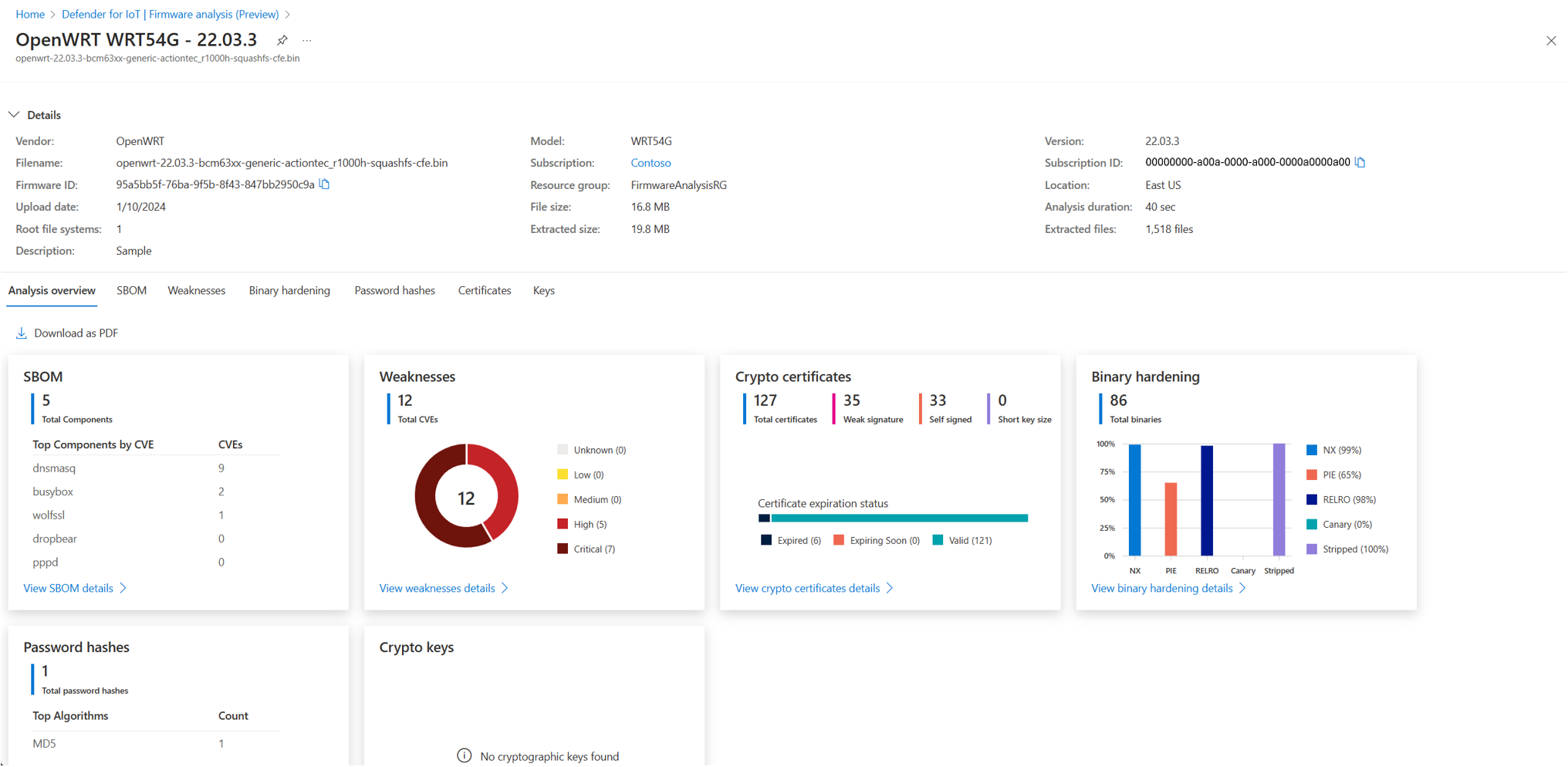

O Defender para IoT pode analisar seu firmware em busca de vulnerabilidades comuns e fornecer insights sobre a segurança do firmware. Essa análise é útil se você cria o firmware internamente ou recebe o firmware de sua cadeia de fornecedores.

SBOM (lista de materiais de software): receba uma listagem detalhada dos pacotes de software livre usados durante o processo de compilação do firmware. Consulte a versão do pacote e qual licença rege o uso do pacote de software livre.

Análise de CVE: veja quais componentes de firmware têm vulnerabilidades e exposições de segurança conhecidas publicamente.

Análise de proteção binária: identifique binários que não habilitaram sinalizadores de segurança específicos durante a compilação, como proteção contra estouro de buffer, executáveis independentes de posição e técnicas de proteção mais comuns.

Análise de certificado SSL: revele certificados TLS/SSL expirados e revogados.

Análise de chave pública e privada: verifique se as chaves criptográficas públicas e privadas descobertas no firmware são necessárias e não acidentais.

Extração de hash de senha: verifique se os hashes de senha da conta de usuário usam algoritmos criptográficos seguros.