Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Os relatórios de vetor de ataque mostram uma cadeia de dispositivos vulneráveis em um caminho de ataque especificado, para os dispositivos detectados por um sensor de rede OT específico. Simule um ataque a um destino específico na sua rede para descobrir os dispositivos vulneráveis e analisar os vetores de ataque em tempo real.

Os relatórios de vetor de ataque também podem ajudar a avaliar as atividades de mitigação a fim de garantir que você esteja tomando todas as medidas necessárias para reduzir o risco para a sua rede. Por exemplo, use um relatório de vetor de ataque para entender se uma atualização de software interromperá o caminho do invasor ou se um caminho de ataque alternativo ainda permanecerá.

Pré-requisitos

Para criar relatórios de vetor de ataque, você precisa conseguir acessar o sensor de rede OT para o qual deseja gerar dados, como um Administrador ou um usuário Analista de Segurança.

Para obter mais informações, confira Usuários locais e funções para monitoramento de OT com o Defender para IoT

Gerar uma simulação de vetor de ataque

Gere uma simulação de vetor de ataque para que você possa ver o relatório resultante.

Para gerar uma simulação de vetor de ataque:

Entre no console do sensor e selecione Vetor de ataque à esquerda.

Escolha Adicionar simulação e insira os seguintes valores:

Propriedade Descrição Nome Nome da simulação Número Máximo de Vetores O número máximo de vetores de ataque que você deseja incluir na simulação. Mostrar no Mapa de Dispositivos Selecione-a para mostrar o vetor de ataque como um grupo no Mapa do dispositivo. Mostrar todos os Dispositivos de Origem Selecione-o para considerar todos os dispositivos como uma possível fonte de ataque. Origem do ataque Só é exibido e obrigatório se a opção Mostrar Todos os Dispositivos de Origem está desativada. Selecione um ou mais dispositivos a serem considerados como a origem do ataque. Mostrar todos os Dispositivos de Destino Selecione-o para considerar todos os dispositivos como possíveis alvos de ataque. Alvo do Ataque Só é exibido e obrigatório se a opção Mostrar Todos os Dispositivos de Destino está desativada. Selecione um ou mais dispositivos a serem considerados como o alvo de ataque. Excluir Dispositivos Selecione um ou mais dispositivos a serem excluídos da simulação de vetor de ataque. Excluir Sub-redes Selecione uma ou mais sub-redes a serem excluídas da simulação de vetor de ataque. Clique em Salvar. A simulação é adicionada à lista, com o número de caminhos de ataque indicados entre parênteses.

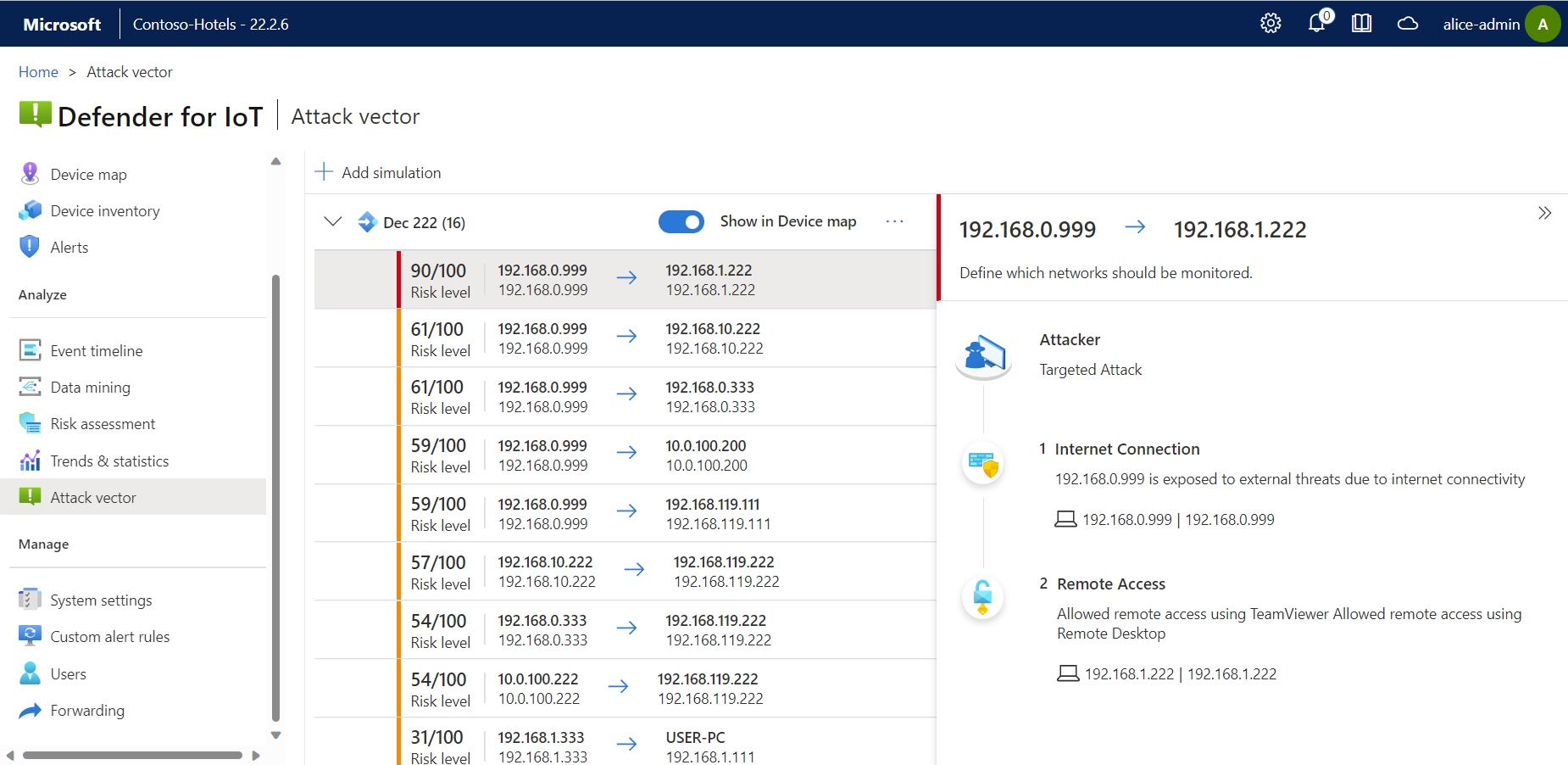

Expanda a simulação para ver a lista de possíveis vetores de ataque e escolha um para ver mais detalhes à direita.

Por exemplo:

Exibir um vetor de ataque no Mapa do Dispositivo

O Mapa do dispositivo fornece uma representação gráfica dos dispositivos vulneráveis detectados nos relatórios de vetor de ataque. Para exibir um vetor de ataque no mapa do dispositivo:

Na página Vetor de ataque, verifique se a simulação tem a opção Mostrar no Mapa do dispositivo ativada.

Selecione Mapa do dispositivo no menu lateral.

Selecione a simulação e escolha um vetor de ataque para visualizar os dispositivos no mapa.

Por exemplo:

Para obter mais informações, confira Investigar as detecções do sensor no Mapa do Dispositivo.

Próximas etapas

Aprimore a postura de segurança com recomendações de segurança do Azure.

Veja relatórios adicionais com base em sensores conectados à nuvem no portal do Azure. Para obter mais informações, confira Visualizar dados do Microsoft Defender para IoT com as pastas de trabalho do Azure Monitor

Continue criando outros relatórios para obter mais dados de segurança do sensor de OT. Para obter mais informações, consulte: