Criar e gerenciar usuários em um sensor de rede OT

O Microsoft Defender para IoT fornece ferramentas para gerenciar o acesso de usuário local no sensor de rede OT e o console de gerenciamento local herdado. Os usuários do Azure são gerenciados no nível da assinatura do Azure usando o RBAC do Azure.

Este artigo descreve como gerenciar usuários locais diretamente em um sensor de rede OT.

Usuários com privilégios padrão

Por padrão, cada sensor de rede de OT é instalado com o usuário administrador privilegiado, que tem acesso a ferramentas avançadas para solução de problemas e configuração.

Ao configurar um sensor pela primeira vez, entre com o usuário administrador privilegiado, crie um usuário inicial com uma função de Administrador e, em seguida, crie usuários extras para analistas de segurança e usuários somente leitura.

Para obter mais informações, consulte Instalar e configurar seu sensor de OT e Usuários locais privilegiados padrão.

Versões do sensor anteriores à 23.1.x também incluem os usuários privilegiados cyberx e cyberx_host. Nas versões 23.1.x e superiores, esses usuários são instalados, mas não habilitados por padrão.

Para habilitar os usuários cyberx e cyberx_host nas versões 23.1.x e superiores para usá-los, por exemplo, com a CLI do Defender para IoT, redefina a senha. Para obter mais informações, consulte Alterar a senha de um usuário de sensor.

Configurar uma conexão do Active Directory

É recomendável configurar usuários locais no sensor de OT com o Active Directory, a fim de permitir que os usuários do Active Directory entrem no sensor e usem grupos do Active Directory, com permissões coletivas atribuídas a todos os usuários do grupo.

Por exemplo, use o Active Directory quando tiver um grande número de usuários aos quais deseja atribuir o acesso Somente Leitura e quiser gerenciar essas permissões no nível do grupo.

Dica

Quando você estiver pronto para começar a gerenciar as configurações do sensor de OT em escala, defina as configurações do Active Directory no portal do Azure. Depois de aplicar as configurações do portal do Azure, as configurações no console do sensor serão somente leitura. Para obter mais informações, confira Definir as configurações do sensor de OT usando o portal do Azure (Visualização pública).

Para integre-se com o Active Directory:

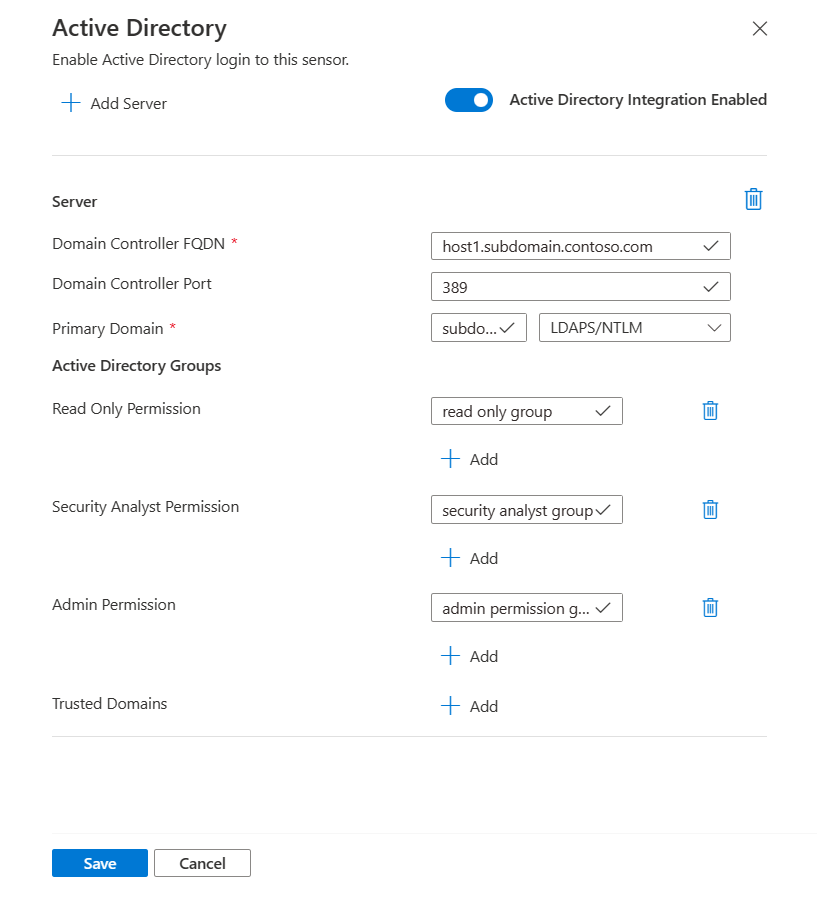

Entre no sensor de OT e selecioneIntegrações>de Configurações>do Sistema Active Directory.

Ative a opção Integração do Active Directory Habilitada.

Insira os seguintes valores para o servidor do Active Directory:

Nome Descrição FQDN do Controlador de Domínio O FQDN (nome de domínio totalmente qualificado) exatamente como ele aparece no servidor LDAP. Por exemplo, insira host1.subdomain.contoso.com.

Se você encontrar um problema com a integração usando o FQDN, verifique sua configuração de DNS. Você também pode inserir o IP explícito do servidor LDAP em vez do FQDN ao configurar a integração.Portas do Controlador de Domínio A porta onde o LDAP está configurado. Por exemplo, utilize a porta 636 para conexões LDAPS (SSL). Domínio primário O nome de domínio, como subdomain.contoso.com, e selecione o tipo de conexão para a configuração do LDAP.

Os tipos de conexão com suporte incluem: LDAPS/NTLMv3 (recomendado), LDAP/NTLMv3 ou LDAP/SASL-MD5Grupos do Active Directory Selecione + Adicionar para adicionar um grupo do Active Directory a cada nível de permissão listado, conforme necessário.

Ao inserir um nome de grupo, insira o nome do grupo exatamente como está definido na configuração do Active Directory no servidor LDAP. Você usará esses nomes de grupo ao adicionar novos usuários de sensor com o Active Directory.

Os níveis de permissão com suporte incluem Somente leitura, Analista de segurança, Administração e Domínios confiáveis.Importante

Ao inserir parâmetros LDAP:

- Defina valores exatamente como eles aparecem no Active Directory, exceto para o caso.

- Somente caracteres minúsculos do usuário, mesmo que a configuração no Active Directory use maiúsculas.

- LDAP e LDAPS não podem ser configurados para o mesmo domínio. No entanto, você pode configurar cada um em domínios diferentes e usá-los ao mesmo tempo.

Para adicionar outro servidor do Active Directory, selecione + Adicionar Servidor na parte superior da página e defina esses valores de servidor.

Depois de adicionar todos os servidores do Active Directory, selecione Salvar.

Por exemplo:

Adicionar novos usuários do sensor de OT

Este procedimento descreve como criar novos usuários para um sensor de rede OT específico.

Pré-requisitos: este procedimento está disponível para os usuários administrador, cyberx e cyberx_host e qualquer usuário com a função de Administrador.

Para adicionar um usuário:

Entre no console do sensor e selecione Usuários>+ Adicionar usuário.

Na página Criar um usuário | Usuários, insira os seguintes detalhes:

Nome Descrição Nome de usuário Insira um nome de usuário significativo para o usuário. Email Insira o endereço de email do usuário. First Name Insira o nome do usuário. Last Name Insira o sobrenome do usuário. Função Selecione uma das seguintes funções de usuário: Administrador, Analista de segurança ou Somente leitura. Para obter mais informações, consulte Funções de usuário locais. Senha Escolha o tipo de usuário, Local ou Usuário do Active Directory.

Para os usuários locais, insira uma senha para o usuário. Os requisitos de senha incluem:

– Pelo menos oito caracteres

– Caracteres alfabéticos minúsculos e maiúsculos

– Pelo menos um número

– Pelo menos um símbolo

As senhas de usuário local só podem ser modificadas por usuário Administrador.Dica

A integração com o Active Directory permite associar grupos de usuários a níveis de permissão específicos. Se você quiser criar usuários usando o Active Directory, primeiro configure uma conexão do Active Directory e retorne a esse procedimento.

Selecione Salvar ao terminar.

Seu novo usuário é adicionado e está listado na página Usuários do sensor.

Para editar um usuário, selecione o ícone Editar ![]() para o usuário que você deseja editar e altere os valores conforme necessário.

para o usuário que você deseja editar e altere os valores conforme necessário.

Para excluir um usuário, selecione o botão Excluir para o usuário que você deseja excluir.

Alterar a senha de um usuário do sensor

Este procedimento descreve como usuários Administradores podem alterar senhas de usuário local. Os usuários Administradores podem alterar as senhas para si mesmos ou para outros usuários Analistas de segurança ou Somente Leitura. Os usuários privilegiados podem alterar as respectivas senhas e as senhas de usuários Administradores.

Dica

Se você precisar recuperar o acesso a uma conta de usuário com privilégios, consulte Recuperar o acesso privilegiado a um sensor.

Pré-requisitos: este procedimento está disponível apenas para os usuários cyberx, administrador e cyberx_host ou para usuários com a função de Administrador.

Para alterar a senha de um usuário em um sensor:

Entre no sensor e selecione Usuários.

Na página Usuários do sensor, localize o usuário cuja senha precisa ser alterada.

À direita dessa linha de usuário, selecione o menu opções (...) >Editar para abrir o painel do usuário.

No painel do usuário à direita, na área Alterar senha, insira e confirme a nova senha. Se você estiver alterando sua própria senha, também precisará inserir sua senha atual.

Os requisitos de senha incluem:

- Pelo menos oito caracteres

- Caracteres alfabéticos minúsculos e maiúsculos

- Pelo menos um número

- Pelo menos um símbolo

Selecione Salvar ao terminar.

Recuperar o acesso privilegiado a um sensor

Este procedimento descreve como recuperar o acesso privilegiado a um sensor, para os usuários cyberx, administrador ou cyberx_host. Para obter mais informações, confira Usuários locais com privilégios padrão.

Pré-requisitos: este procedimento está disponível apenas para os usuários cyberx, administrador e cyberx_host.

Para recuperar o acesso privilegiado a um sensor:

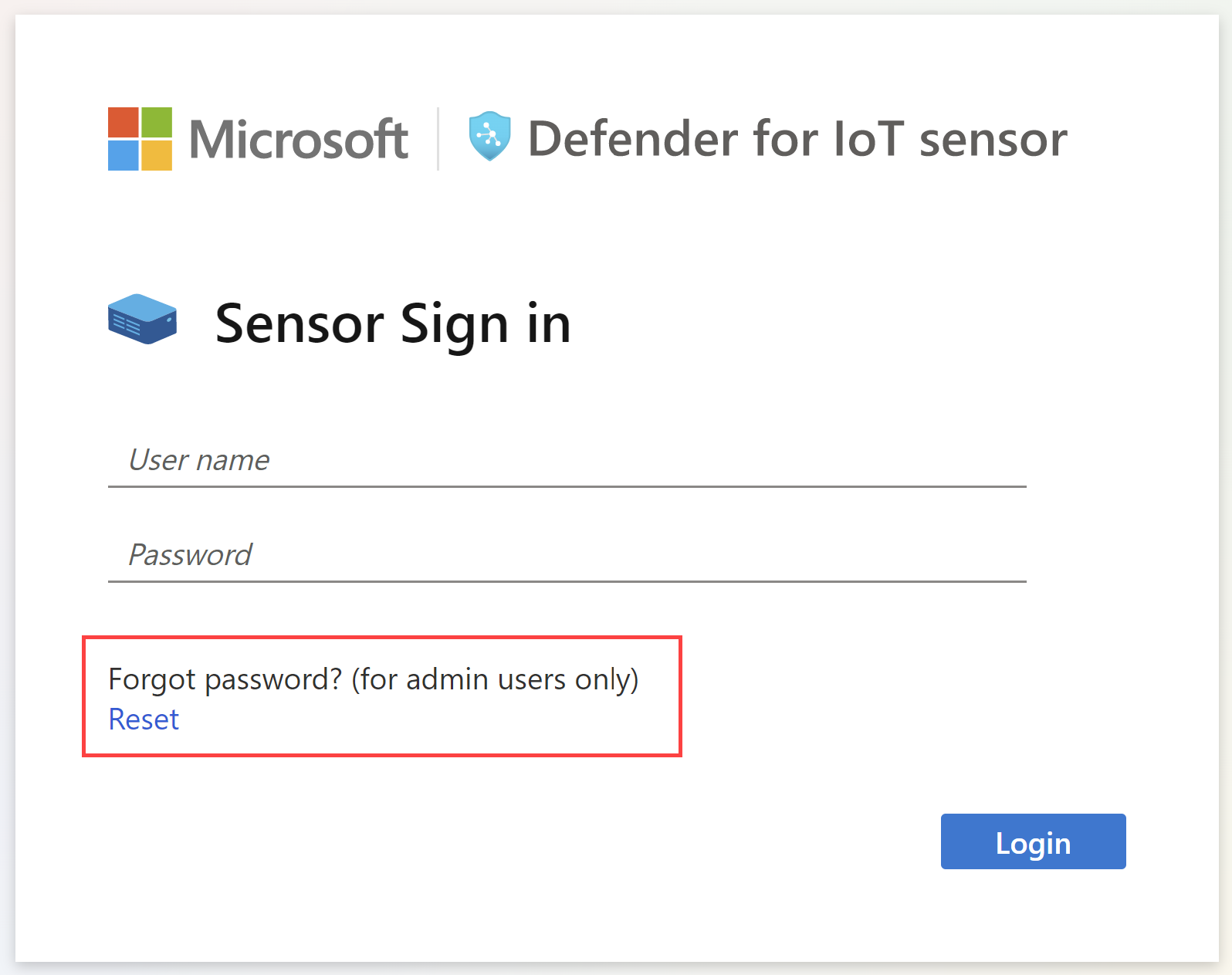

Comece a entrar no sensor de rede OT. Na tela de entrada, selecione o link Redefinir. Por exemplo:

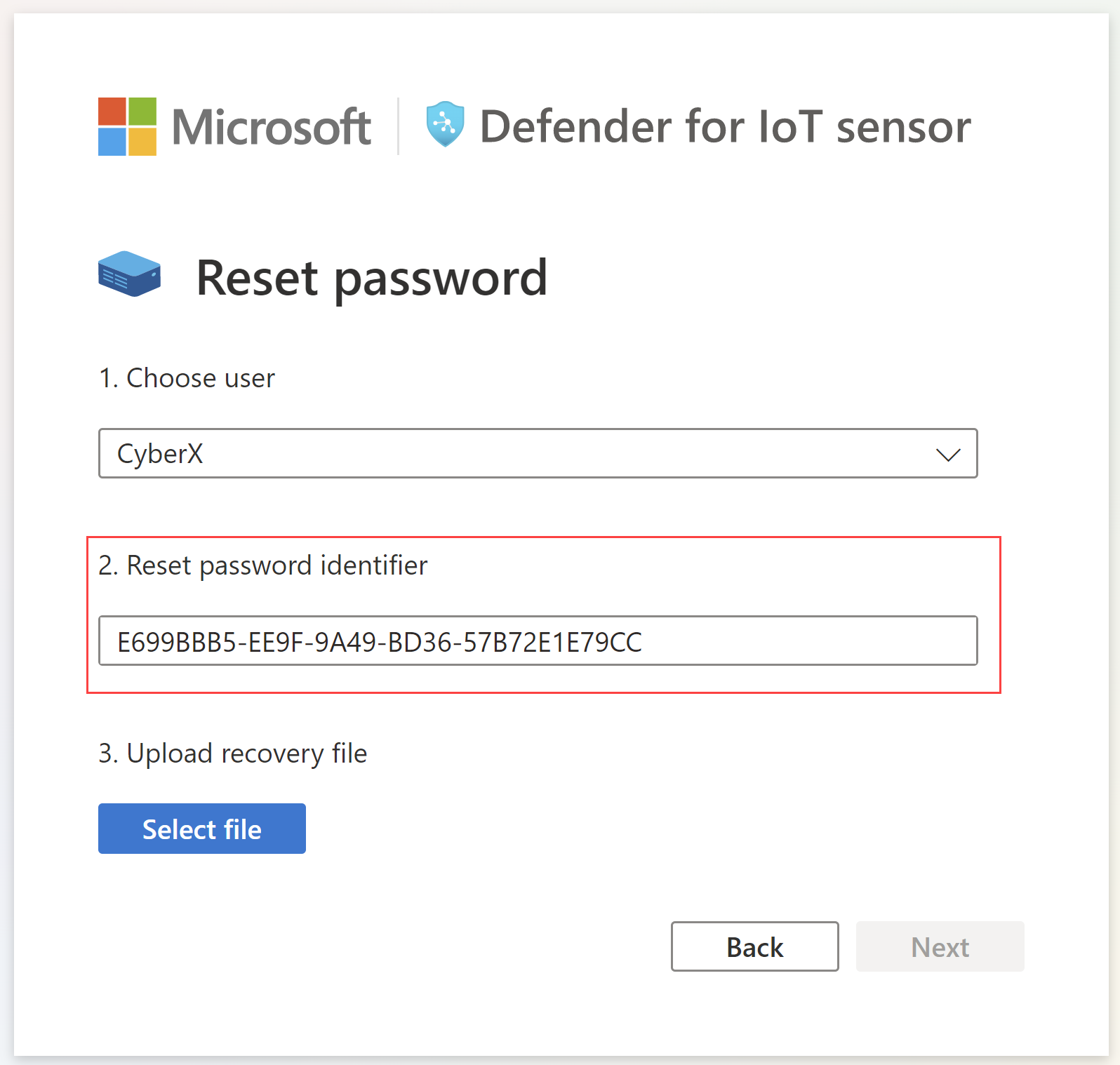

Na caixa de diálogo Redefinir senha, no menu Escolher usuário, selecione o usuário cuja senha você está recuperando, Cyberx, Administrador ou CyberX_host.

Copie o código do identificador exclusivo mostrado no Identificador de redefinição de senha para a área de transferência. Por exemplo:

Acesse a página de Sensores e sites do Defender for IoT no portal do Azure. Talvez você queira abrir o portal do Azure em uma nova guia ou janela do navegador, mantendo a guia do sensor aberta.

Em suas configurações de portal do Azure Diretórios >+ assinaturas, verifique se você selecionou a assinatura em que o sensor foi integrado ao Defender para IoT.

Na página Sites e sensores, localize o sensor com o qual você está trabalhando e selecione o menu de opções (...) à direita >Recuperar minha senha. Por exemplo:

Na caixa de diálogo Recuperar que é aberta, insira o identificador exclusivo que você copiou para a área de transferência do sensor e selecione Recuperar. Um arquivopassword_recovery.zip é baixado automaticamente.

Todos os arquivos baixados do portal do Azure são assinados por raiz de confiança para que seus computadores usem somente ativos assinados.

De volta à guia sensor, na tela Recuperação de senha, selecione Selecionar arquivo. Navegue até e carregue o arquivo depassword_recovery.zip que você baixou anteriormente do portal do Azure.

Observação

Se uma mensagem de erro for exibida, indicando que o arquivo é inválido, você poderá ter uma assinatura incorreta selecionada nas configurações do portal do Azure.

Retorne ao Azure e selecione o ícone de configurações na barra de ferramentas superior. Na página Diretórios + assinaturas, verifique se você selecionou a assinatura em que o sensor foi integrado ao Defender para IoT. Em seguida, repita as etapas no Azure para baixar o arquivo password_recovery.zip e carregá-lo no sensor novamente.

Selecione Avançar. Uma senha gerada pelo sistema para o sensor é exibida para você usar para o usuário selecionado. Lembre-se de anotar a senha, pois ela não será mostrada novamente.

Selecione Avançar novamente para entrar no sensor com a nova senha.

Definir o número máximo de entradas com falha

Use o acesso à CLI do sensor de OT para definir o número máximo de entradas com falha antes que um sensor de OT impeça que o usuário entre novamente pelo mesmo endereço IP.

Para obter mais informações, consulte Usuários e acesso da CLI do Defender para IoT.

Pré-requisitos: só há suporte para esse procedimento no usuário cyberx.

Entre no sensor OT por meio do SSH e execute:

nano /var/cyberx/components/xsense-web/cyberx_web/settings.pyNo arquivo settings.py, defina o valor

"MAX_FAILED_LOGINS"como o número máximo de entradas com falha que você deseja definir. Considere o número de usuários simultâneos em seu sistema.Saia do arquivo e execute

sudo monit restart allpara aplicar as alterações.

Próximas etapas

Para obter mais informações, consulte Auditar a atividade do usuário.