Integrar o CyberArk ao Microsoft Defender para IoT

Este artigo ajuda você a aprender como integrar e usar o CyberArk com o Microsoft Defender para IoT.

O Defender para IoT oferece as plataformas de segurança cibernética de ICS e IIoT com análise de ameaças e reconhecimento de ICS e aprendizado de máquina.

Os atores de ameaças estão usando credenciais de acesso remoto comprometidas para acessar redes de infraestrutura críticas por meio de conexões VPN e de área de trabalho remota. Usando conexões confiáveis, essa abordagem ignora com facilidade qualquer segurança de perímetro de OT. As credenciais são normalmente roubadas de usuários privilegiados, como engenheiros de controle e funcionários da manutenção de parceiros, que precisam de acesso remoto para executar tarefas cotidianas.

A integração do Defender para IoT juntamente com o CyberARK permite a você:

Reduzir os riscos de OT ocasionados por acesso remoto não autorizado

Fornecer monitoramento contínuo e segurança de acesso privilegiado para OT

Aprimorar a resposta a incidentes e a busca e a modelagem de ameaças

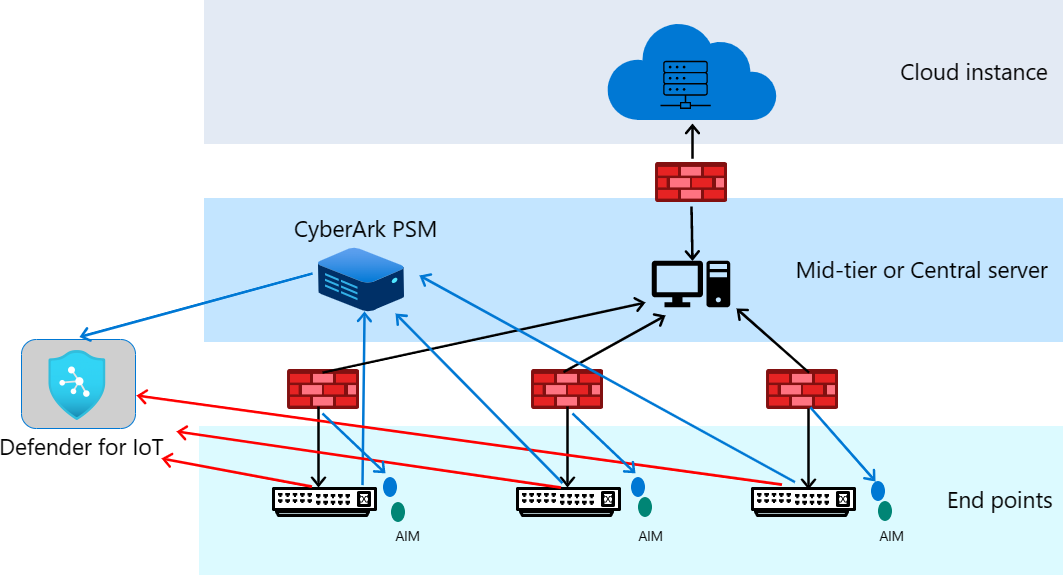

O dispositivo Defender para IoT está conectado à rede de OT por meio de uma porta SPAN (porta de espelhamento) em dispositivos de rede, como comutadores e roteadores, por meio de uma conexão unidirecional (entrada) para as interfaces de rede dedicadas no dispositivo Defender para IoT.

Um adaptador de rede dedicado também é fornecido no dispositivo Defender para IoT a fim de proporcionar gerenciamento centralizado e acesso à API. Essa interface também é usada para se comunicar com a solução PSM do CyberArk, que é implantada no data center da organização a fim de gerenciar usuários com privilégios e conexões de acesso remoto seguras.

Neste artigo, você aprenderá como:

- Configurar o PSM no CyberArk

- Habilitar a integração no Defender para IoT

- Exibir e gerenciar detecções

- Parar a integração

Pré-requisitos

Antes de iniciar, verifique se você cumpre os seguintes pré-requisitos:

CyberARK versão 2.0.

Verifique se você tem acesso à CLI de todos os dispositivos Defender para IoT em sua empresa.

Uma conta do Azure. Caso ainda não tenha uma conta do Azure, crie hoje mesmo sua conta gratuita do Azure.

Acesso a um sensor do Defender para IoT OT como um usuário administrador. Para obter mais informações, confira Usuários locais e funções para monitoramento de OT com o Defender para IoT.

Configurar o PSM do CyberArk

O CyberArk deve ser configurado para permitir a comunicação com o Defender para IoT. Essa comunicação é alcançada configurando o PSM.

Para configurar o PSM:

Localize e abra o arquivo

c:\Program Files\PrivateArk\Server\dbparam.xml.Adicione os parâmetros a seguir:

[SYSLOG]UseLegacySyslogFormat=YesSyslogTranslatorFile=Syslog\CyberX.xslSyslogServerIP=<CyberX Server IP>SyslogServerProtocol=UDPSyslogMessageCodeFilter=319,320,295,378,380Salve o arquivo e feche-o.

Coloque o arquivo de configuração do syslog do Defender para IoT

CyberX.xslemc:\Program Files\PrivateArk\Server\Syslog\CyberX.xsl.Abra a Administração Central do Servidor.

Selecione

Parar o Sinal Vermelho para interromper o servidor.

Parar o Sinal Vermelho para interromper o servidor.Selecione o Sinal Verde para iniciar o servidor.

Habilitar a integração no Defender para IoT

Para habilitar a integração, o Servidor Syslog precisa ser habilitado no console de gerenciamento local do Defender para IoT. Por padrão, o Servidor Syslog escuta o endereço IP do sistema usando a porta UDP 514.

Para configurar o Defender para IoT:

Entre no console de gerenciamento local do Defender para IoT e navegue até Configurações do Sistema.

Alterne o Servidor Syslog para Ativado.

(Opcional) Altere a porta entrando no sistema por meio da CLI, navegue até

/var/cyberx/properties/syslog.propertiese altere paralistener: 514/udp.

Exibir e gerenciar detecções

A integração entre o Microsoft Defender para IoT e o PSM do CyberArk é executada por meio das mensagens do syslog. Essas mensagens são enviadas pela solução PSM do Defender para IoT, notificando o Defender para IoT sobre sessões remotas ou falhas de verificação.

Após a plataforma Defender para IoT receber essas mensagens do PSM, ela as correlaciona com os dados que vê na rede. Assim, ela valida que foi a solução PSM, e não um usuário não autorizado, que gerou as conexões de acesso remoto à rede.

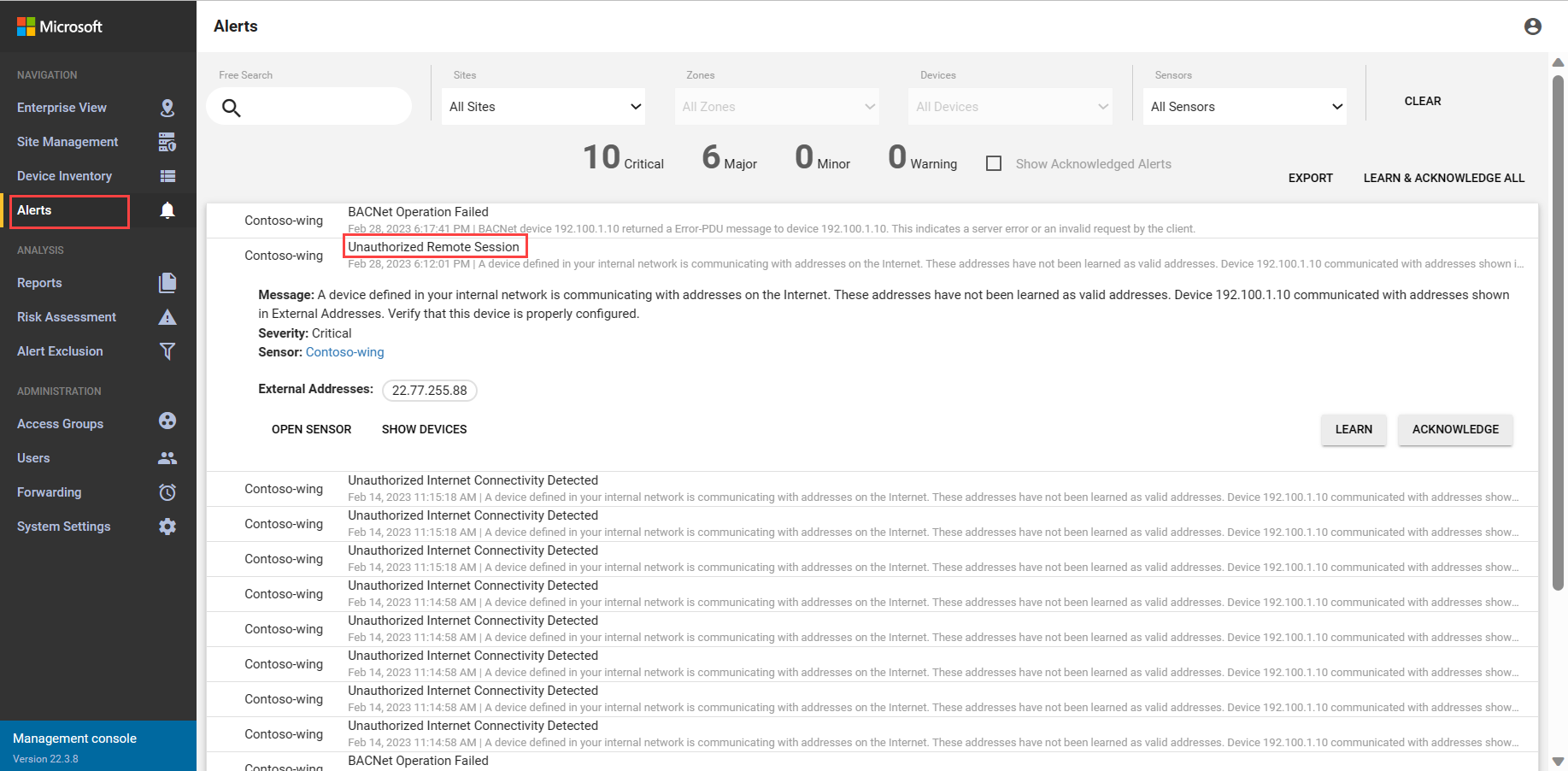

Exibir alertas

Sempre que a plataforma Defender para IoT identifica sessões remotas que não foram autorizadas pelo PSM, ela emite um Unauthorized Remote Session. Para facilitar a investigação imediata, o alerta também mostra os endereços IP e os nomes dos dispositivos de origem e de destino.

Para exibir os alertas:

Entre no console de gerenciamento local e selecione Alertas.

Na lista de alertas, selecione o alerta intitulado Sessão remota não autorizada.

Linha do tempo do evento

Sempre que o PSM autoriza uma conexão remota, ele fica visível na página de Linha do Tempo de Eventos do Defender para IoT. A página da Linha do Tempo de Eventos mostra uma Linha do Tempo com todos os alertas e as notificações.

Para exibir a Linha do Tempo de Eventos:

Entre no sensor de rede e selecione Linha do tempo de eventos.

Localize qualquer evento intitulado Remote Session do PSM.

Auditoria e forenses

Os administradores podem auditar e investigar as sessões de acesso remoto consultando a plataforma Defender para IoT por meio da interface interna de mineração de dados. Essas informações podem ser usadas para identificar todas as conexões de acesso remoto que ocorreram, incluindo detalhes forenses, por exemplo, de/para dispositivos, protocolos (RDP ou SSH), usuários de origem e destino, carimbos de data/hora e se as sessões foram autorizadas usando o PSM.

Para auditar e investigar:

Entre no sensor de rede e selecione Mineração de dados.

Selecione Acesso Remoto.

Parar a integração

A qualquer momento você pode parar a comunicação da integração.

Para parar a integração:

No console de gerenciamento local do Defender para IoT, navegue até as Configurações do Sistema.

Alterne a opção do Servidor Syslog para Desativado.