Integrar o Palo Alto ao Microsoft Defender para IoT

Este artigo ajuda você a aprender a integrar e usar o Palo Alto com o Microsoft Defender para IoT.

O Defender para IoT integrou sua plataforma de monitoramento contínuo de ameaças do ICS aos firewalls de última geração do Palo Alto para permitir o bloqueio de ameaças críticas de forma mais rápida e eficiente.

Os seguintes pacotes de integração estão disponíveis:

Opção de bloqueio automático: integração entre o Direct Defender para IoT e o Palo Alto.

Enviar recomendações para bloquear o sistema de gerenciamento central: integração Defender para IoT e Panorama.

Neste artigo, você aprenderá como:

- Configurar o bloqueio imediato por um firewall do Palo Alto especificado

- Criar políticas de bloqueio do Panorama no Defender para IoT

Se você não tiver uma assinatura do Azure, crie uma conta gratuita antes de começar.

Pré-requisitos

Antes de iniciar, verifique se você cumpre os seguintes pré-requisitos:

- Confirmação pelo administrador do Panorama para permitir o bloqueio automático.

- Acesso a um sensor do Defender para IoT OT como um usuário administrador. Para obter mais informações, confira Usuários locais e funções para monitoramento de OT com o Defender para IoT.

Configurar o bloqueio imediato por um firewall do Palo Alto especificado

Em casos como alertas relacionados a malware, você pode habilitar o bloqueio automático. As regras de encaminhamento do Defender para IoT são utilizadas para enviar um comando de bloqueio diretamente para um firewall específico do Palo Alto.

As regras de alerta de encaminhamento são executadas somente em alertas disparados após a criação da regra de encaminhamento. Os alertas já existentes no sistema anteriores à criação da regra de encaminhamento não são afetados pela regra.

Quando o Defender para IoT identifica uma ameaça crítica, ele envia um alerta que inclui uma opção de bloquear a fonte infectada. A seleção de Bloquear origem nos detalhes do alerta ativa a regra de encaminhamento, que envia o comando de bloqueio para o Firewall do Palo Alto especificado.

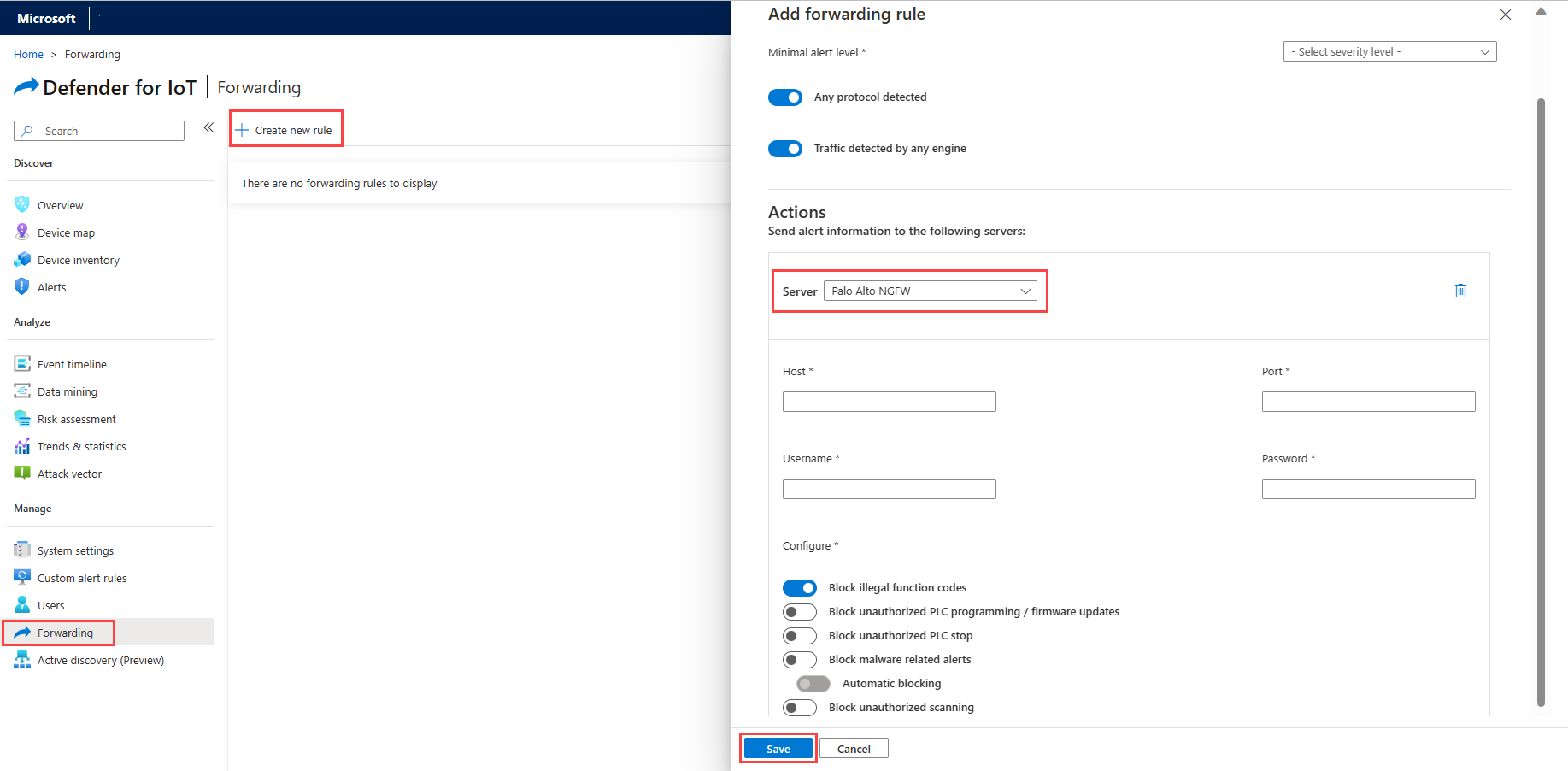

Para configurar o bloqueio imediato:

Entre no sensor e selecione Encaminhamento.

Selecione Criar nova regra.

No painel Adicionar regra de encaminhamento , defina os parâmetros da regra:

Parâmetro Descrição Nome da regra O nome da regra de encaminhamento. Nível mínimo de alerta O incidente de nível de segurança mínimo a ser encaminhado. Por exemplo, se Secundário estiver selecionado, os alertas menos graves e todos os alertas acima desse nível de severidade serão encaminhados. Qualquer protocolo detectado Desative a opção para selecionar os protocolos que você quer incluir na regra. Tráfego detectado por qualquer mecanismo Desative a opção para selecionar o tráfego que você quer incluir na regra. Na área de Ações, defina os seguintes parâmetros:

Parâmetro Descrição Servidor Selecione NGFW Palo Alto. Host Insira o endereço IP do servidor do NGFW. Porta Insira a porta do servidor do NGFW. Nome de usuário Insira o nome de usuário do servidor do NGFW. Senha Insira a senha do servidor do NGFW. Configure as seguintes opções para permitir o bloqueio de origens suspeitas com o firewall Palo Alto:

Parâmetro Descrição Bloquear códigos de função ilegais Violações de protocolo: valor de campo ilegal que viola a especificação do protocolo ICS (possível exploração). Bloquear atualizações não autorizadas de firmware/programação do PLC Alterações do PLC não autorizadas. Bloquear paradas não autorizadas do PLC Parada do PLC (tempo de inatividade). Bloquear alertas relacionados a malware Bloqueio de tentativas de malware industrial (TRITON, NotPetya etc.).

Você pode selecionar a opção de Bloqueio automático.

Nesse caso, o bloqueio é executado automaticamente e imediatamente.Bloquear verificações não autorizadas Verificações não autorizadas (possível reconhecimento). Selecione Save.

Em seguida, você precisará bloquear as origens suspeitas.

Para bloquear uma origem suspeita:

Navegue pela página de Alertas e selecione o alerta relacionado à integração do Palo Alto.

Para bloquear automaticamente a origem suspeita, selecione Bloquear origem.

Na caixa de diálogo Confirmar, selecione OK.

A origem suspeita agora é bloqueada pelo firewall Palo Alto.

Criar políticas de bloqueio do Panorama no Defender para IoT

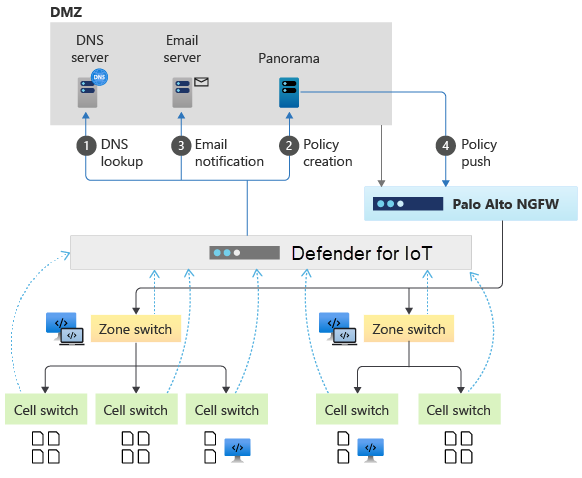

A integração do Defender para IoT com a Palo Alto Networks cria automaticamente novas políticas no NMS da Palo Alto Networks e no Panorama.

Esta tabela mostra para quais incidentes essa integração se destina:

| Tipo de incidente | Description |

|---|---|

| Alterações não autorizadas de PLC | Uma atualização para a lógica de escada e o firmware de um dispositivo. Esse alerta pode representar atividade legítima ou uma tentativa de comprometer o dispositivo. Por exemplo, código mal-intencionado, como um RAT (Trojan de Acesso Remoto), ou parâmetros que causam o funcionamento inseguro do processo físico, como uma turbina giratória. |

| Violação de protocolo | Uma estrutura de pacote ou um valor de campo que viola a especificação de protocolo. Esse alerta pode representar um aplicativo configurado incorretamente ou uma tentativa mal-intencionada de comprometer o dispositivo. Por exemplo, causar uma condição de estouro de buffer no dispositivo de destino. |

| Parada de PLC | Um comando que faz com que o dispositivo pare de funcionar, arriscando, assim, o processo físico que está sendo controlado pelo PLC. |

| Malware industrial encontrado na rede ICS | Malware que manipula dispositivos ICS usando seus protocolos nativos, como TRITON e Industroyer. O Defender para IoT também detecta malware de TI que foi movido mais tarde para o ambiente ICS e SCADA. Por exemplo, Conficker, WannaCry e NotPetya. |

| Verificação de malware | Ferramentas de reconhecimento que coletam dados sobre a configuração do sistema em uma fase de ataque prévio. Por exemplo, o cavalo de Troia Havex examina redes industriais para dispositivos que usam OPC, que é um protocolo padrão usado por sistemas SCADA baseados em Windows para se comunicar com dispositivos ICS. |

Quando o Defender para IoT detecta um caso de uso pré-configurado, o botão Bloquear origem é adicionado ao alerta. Em seguida, quando o usuário do Defender para IoT seleciona o botão Bloquear Origem, o Defender para IoT cria políticas no Panorama enviando a regra de encaminhamento predefinida.

A política é aplicada somente quando o administrador do Panorama a envia para o NGFW relevante na rede.

Nas redes de TI, pode haver endereços IP dinâmicos. Portanto, para essas sub-redes, a política deve ser baseada no FQDN (nome DNS) e não no endereço IP. O Defender para IoT executa a pesquisa inversa e faz a correspondência de dispositivos com o endereço IP dinâmico para seu FQDN (nome DNS) a cada número de horas configurado.

Além disso, o Defender para IoT envia um email para o usuário de Panorama relevante para notificar que uma nova política criada pelo Defender para IoT está aguardando a aprovação. A figura abaixo apresenta a arquitetura de integração entre o Defender para IoT e o Panorama.

A primeira etapa na criação de políticas de bloqueio do Panorama no Defender para IoT é configurar a pesquisa de DNS.

Para configurar a pesquisa de DNS:

Entre no seu sensor de OT e selecione Configurações do sistema>Monitoramento de rede>Pesquisa Reversa de DNS.

Ative a alternância Habilitado para ativar a pesquisa.

No campo Agendar Pesquisa Inversa, defina as opções de agendamento:

- Por horários específicos: Especifique quando executar a pesquisa inversa diariamente.

- Por intervalos fixos (em horas): Defina a frequência para executar a pesquisa inversa.

Selecione + Adicionar Servidor de DNS e adicione os seguintes detalhes:

Parâmetro Descrição Endereço do Servidor de DNS Insira o endereço IP ou o FQDN do Servidor de DNS da rede. Porta do Servidor de DNS Insira a porta usada para consultar o servidor de DNS. Número de Rótulos Para configurar a resolução de FQDN de DNS, adicione o número de rótulos de domínio a serem exibidos.

São exibidos até 30 caracteres da esquerda para a direita.Sub-redes Defina o intervalo de sub-rede do endereço IP Dinâmico.

O intervalo que o Defender para IoT pesquisa de forma inversa seu endereço IP no servidor DNS para corresponder ao nome FQDN atual.Para garantir que as configurações de DNS estejam corretas, selecione Testar. O teste garante que o endereço IP e a porta do servidor DNS estejam definidos corretamente.

Selecione Save.

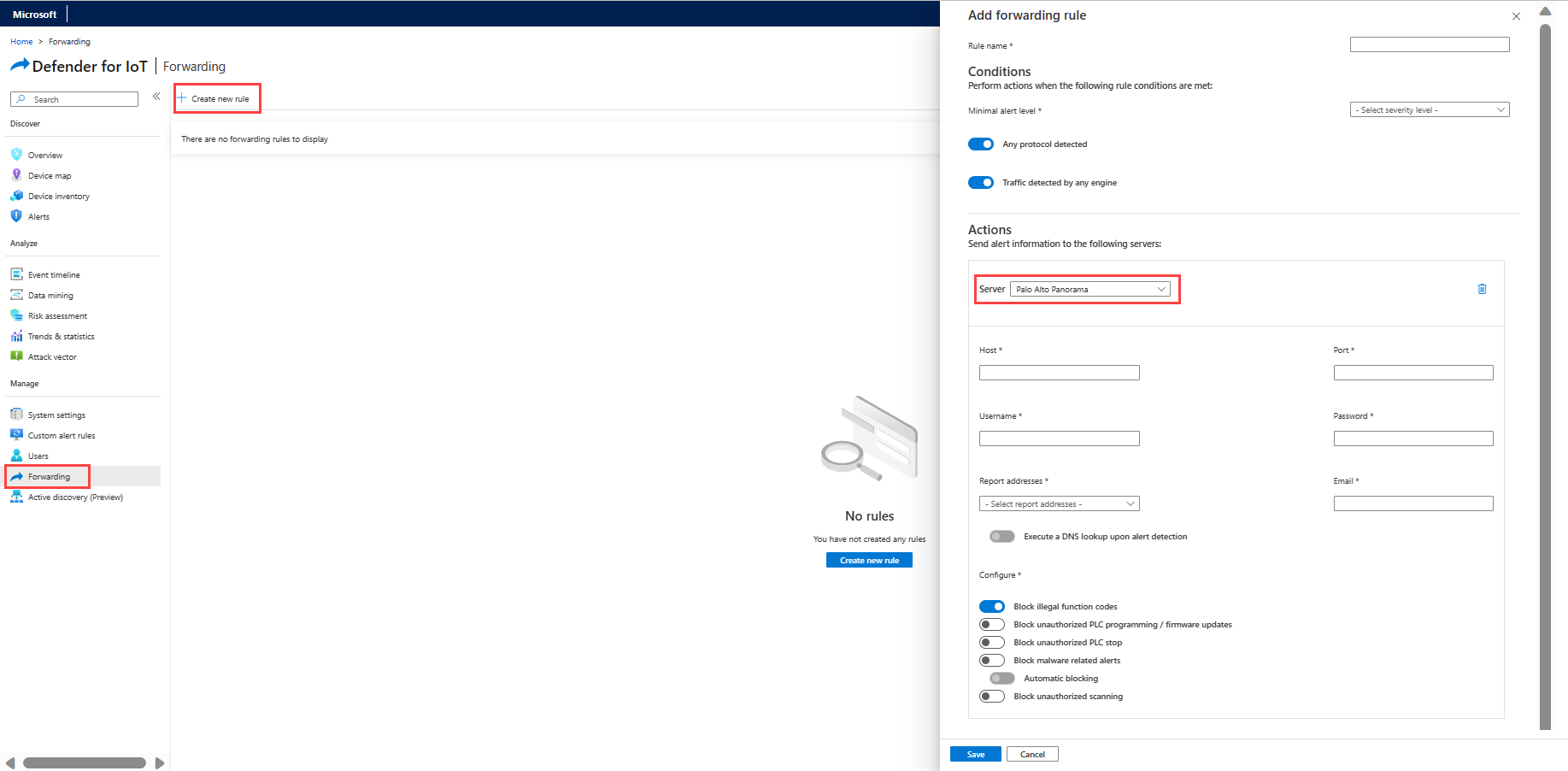

Bloquear tráfego suspeito com o firewall Palo Alto

O tráfego suspeito precisa ser bloqueado com o firewall Palo Alto. Você pode bloquear o tráfego suspeito por meio das regras de encaminhamento de uso no Defender para IoT.

As regras de alerta de encaminhamento são executadas somente em alertas disparados após a criação da regra de encaminhamento. Os alertas já existentes no sistema anteriores à criação da regra de encaminhamento não são afetados pela regra.

Entre no sensor e selecione Encaminhamento.

Selecione Criar nova regra.

No painel Adicionar regra de encaminhamento , defina os parâmetros da regra:

Parâmetro Descrição Nome da regra O nome da regra de encaminhamento. Nível mínimo de alerta O incidente de nível de segurança mínimo a ser encaminhado. Por exemplo, se Secundário estiver selecionado, os alertas menos graves e todos os alertas acima desse nível de severidade serão encaminhados. Qualquer protocolo detectado Desative a opção para selecionar os protocolos que você quer incluir na regra. Tráfego detectado por qualquer mecanismo Desative a opção para selecionar o tráfego que você quer incluir na regra. Na área de Ações, defina os seguintes parâmetros:

Parâmetro Descrição Servidor Selecione NGFW Palo Alto. Host Insira o endereço IP do servidor do NGFW. Porta Insira a porta do servidor do NGFW. Nome de usuário Insira o nome de usuário do servidor do NGFW. Senha Insira a senha do servidor do NGFW. Endereços do Relatório Defina como o bloqueio é executado, da seguinte maneira:

- Por endereço IP: sempre cria políticas de bloqueio no Panorama com base no endereço IP.

- Por FQDN ou endereço IP: cria políticas de bloqueio no Panorama com base no FQDN, caso exista; caso contrário, por endereço IP.Email Defina o endereço de email para o email de notificação da política. Observação

Verifique se você configurou um servidor de email no Defender para IoT. Se nenhum endereço de email for inserido, o Defender para IoT não enviará um email de notificação.

Configure as seguintes opções para permitir o bloqueio de origens suspeitas pelo Panorama da Palo Alto:

Parâmetro Descrição Bloquear códigos de função ilegais Violações de protocolo: valor de campo ilegal que viola a especificação do protocolo ICS (possível exploração). Bloquear atualizações não autorizadas de firmware/programação do PLC Alterações do PLC não autorizadas. Bloquear paradas não autorizadas do PLC Parada do PLC (tempo de inatividade). Bloquear alertas relacionados a malware Bloqueio de tentativas de malware industrial (TRITON, NotPetya etc.).

Você pode selecionar a opção de Bloqueio automático.

Nesse caso, o bloqueio é executado automaticamente e imediatamente.Bloquear verificações não autorizadas Verificações não autorizadas (possível reconhecimento). Selecione Save.

Em seguida, você precisará bloquear as origens suspeitas.

Para bloquear uma origem suspeita:

Navegue pela página de Alertas e selecione o alerta relacionado à integração do Palo Alto.

Para bloquear automaticamente a origem suspeita, selecione Bloquear origem.

Selecione OK.

Próxima etapa

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de