Gerenciar o acesso a recursos específicos

Azure DevOps Services | Azure DevOps Server 2022 - Azure DevOps Server 2019

Gerenciar o acesso a recursos específicos no Azure DevOps pode ser crucial para manter o equilíbrio certo entre abertura e segurança. Se você deseja conceder ou restringir o acesso a determinadas funcionalidades para um grupo de usuários, é fundamental entender a flexibilidade além das permissões padrão fornecidas por grupos de segurança internos.

Se você não estiver familiarizado com o cenário de permissões e grupos, consulte Introdução a permissões, acesso e grupos de segurança, que aborda os fundamentos dos estados de permissão e como eles são herdados.

Dica

A estrutura do projeto no Azure DevOps desempenha um papel fundamental na determinação da granularidade das permissões em um nível de objeto, como repositórios e caminhos de área. Essa estrutura é a base que permite ajustar os controles de acesso, permitindo delinear especificamente quais áreas são acessíveis ou restritas. Para obter mais informações, consulte Sobre projetos e dimensionamento de sua organização.

Usar grupos de segurança

Para uma manutenção ideal, sugerimos usar os grupos de segurança padrão ou estabelecer grupos de segurança personalizados para gerenciar permissões. As configurações de permissão para os grupos Administradores de Projeto e Administradores de Coleção de Projetos são fixas por design e não podem ser alteradas. No entanto, você tem a flexibilidade de modificar as permissões para todos os outros grupos.

Gerenciar permissões para um pequeno número de usuários individualmente pode parecer viável, mas os grupos de segurança personalizados oferecem uma abordagem mais organizada para supervisionar as funções e as permissões associadas a essas funções, garantindo clareza e facilidade de gerenciamento.

Delegar tarefas a funções específicas

Como administrador ou proprietário de conta, delegar tarefas administrativas a membros da equipe que supervisionam áreas específicas é uma abordagem estratégica. As principais funções internas equipadas com permissões predefinidas e atribuições de função incluem:

- Leitores: Ter acesso somente leitura ao projeto.

- Colaboradores: Pode contribuir para o projeto adicionando ou modificando conteúdo.

- Administrador da equipe: gerencie as configurações e permissões relacionadas à equipe.

- Administradores de projeto: têm direitos administrativos sobre o projeto.

- Administradores de coleção de projetos: supervisionam toda a coleção de projetos e têm o nível mais alto de permissões.

Essas funções facilitam a distribuição de responsabilidades e agilizam o gerenciamento das áreas do projeto.

Para obter mais informações, consulte Permissões e acesso padrão e Alterar permissões no nível da coleção de projetos.

Para delegar tarefas a outros membros em sua organização, considere criar um grupo de segurança personalizado e, em seguida, conceder permissões conforme indicado na tabela a seguir.

Função

Tarefas a serem executadas

Permissões a serem definidas como Permitir

Líder de desenvolvimento (Git)

Gerenciar políticas de branch

Editar políticas, Forçar push e Gerenciar permissões

Confira Definir permissões de branch.

Líder de desenvolvimento (TFVC)

Gerenciar repositório e branches

Administrar rótulos, gerenciar branch e gerenciar permissões

Consulte Definir permissões de repositório TFVC.

Arquiteto de software (Git)

Gerenciar repositórios

Criar repositórios, forçar push e gerenciar permissões

Confira Definir permissões do repositório Git

Administradores da equipe

Adicionar caminhos de área para sua equipe

Adicionar consultas compartilhadas para sua equipe

Criar nós filho, Excluir este nó, Editar este nó Consulte Criar nós filho, modificar itens de trabalho em um caminho de área

Contribuir, Excluir, Gerenciar permissões (para uma pasta de consulta), consulte Definir permissões de consulta.

Colaboradores

Adicionar consultas compartilhadas em uma pasta de consulta, Contribuir com painéis

Contribuir, Excluir (para uma pasta de consulta), consulte Definir permissões de consulta

Exibir, editar e gerenciar painéis, consulte Definir permissões de painel.

Gerente de projeto ou produto

Adicionar caminhos de área, caminhos de iteração e consultas compartilhadas

Excluir e restaurar itens de trabalho, Mover itens de trabalho para fora deste projeto, Excluir permanentemente itens de trabalho

Editar informações no nível do projeto, consulte Alterar permissões no nível do projeto.

Gerenciador de modelos de processo (modelo de processo de herança)

Personalização de acompanhamento de trabalho

Administrar permissões de processo, Criar novos projetos, Criar processo, Excluir campo da conta, Excluir processo, Excluir projeto, Editar processo

Confira Alterar permissões no nível da coleção do projeto.

Gerenciador de modelos de processo (modelo de processo XML hospedado)

Personalização de acompanhamento de trabalho

Editar informações no nível da coleção, confira Alterar permissões no nível da coleção do projeto.

Gerenciamento de projetos (modelo de processo XML local)

Personalização de acompanhamento de trabalho

Editar informações no nível do projeto, consulte Alterar permissões no nível do projeto.

Gerenciador de permissões

Gerenciar permissões para um projeto, conta ou coleção

Para um projeto, edite informações no nível do projeto

Para uma conta ou coleção, edite informações no nível da instância (ou no nível da coleção)

Para entender o escopo dessas permissões, consulte Guia de pesquisa de permissão. Para solicitar uma alteração nas permissões, consulte Solicitar um aumento nos níveis de permissão.

Além de atribuir permissões a indivíduos, você pode gerenciar permissões para vários objetos no Azure DevOps. Esses objetos incluem:

Esses links fornecem etapas e diretrizes detalhadas para configurar e gerenciar permissões de forma eficaz para as respectivas áreas no Azure DevOps.

Limitar a visibilidade do usuário às informações da organização e do projeto

Importante

- Os recursos de visibilidade limitados descritos nesta seção se aplicam apenas a interações por meio do portal da Web. Com as APIs REST ou

azure devopscomandos da CLI, os membros do projeto podem acessar os dados restritos. - Os usuários convidados que são membros do grupo limitado com acesso padrão na ID do Microsoft Entra não podem pesquisar usuários com o seletor de pessoas. Quando o recurso de visualização está desativado para a organização ou quando os usuários convidados não são membros do grupo limitado, os usuários convidados podem pesquisar todos os usuários do Microsoft Entra, conforme esperado.

Por padrão, quando os usuários são adicionados a uma organização, eles obtêm visibilidade de todas as informações e configurações organizacionais e do projeto. Para personalizar esse acesso, o recurso Limitar a visibilidade e a colaboração do usuário a projetos específicos pode ser habilitado no nível organizacional. Para obter mais informações, consulte Gerenciar recursos de versão prévia.

Depois que esse recurso é ativado, os usuários que fazem parte do grupo Usuários com escopo do projeto têm visibilidade limitada, incapazes de ver a maioria das configurações da organização. Seu acesso está confinado aos projetos aos quais foram explicitamente adicionados, garantindo um ambiente mais controlado e seguro.

Aviso

Quando o recurso Limitar a visibilidade e a colaboração do usuário a projetos específicos está habilitado para a organização, os usuários com escopo de projeto não podem pesquisar usuários que foram adicionados à organização por meio da associação de grupo do Microsoft Entra, em vez de por meio de um convite de usuário explícito. Esse é um comportamento inesperado e uma resolução está sendo trabalhada. Para resolver esse problema automaticamente, desabilite o recurso Limitar visibilidade e colaboração do usuário à versão prévia de projetos específicos para a organização.

Limitar o seletor de pessoas a usuários e grupos do projeto

Para organizações que se integram ao Microsoft Entra ID, o recurso de seletor de pessoas permite uma pesquisa abrangente em todos os usuários e grupos no Microsoft Entra ID, sem se limitar a um único projeto.

O seletor de pessoas dá suporte às seguintes funcionalidades do Azure DevOps:

- Selecionar uma identidade de usuário nos campos de identidade de acompanhamento de trabalho, como Atribuído a.

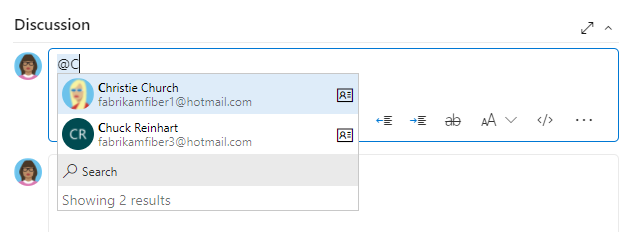

- Usar o @mention para selecionar um usuário ou grupo em várias discussões e comentários, como discussões de item de trabalho, discussões de solicitação de pull, comentários de confirmação ou comentários em conjuntos de alterações e check-ins particulares.

- Utilizar @mention para selecionar um usuário ou grupo de uma página wiki.

Ao usar o seletor de pessoas, à medida que você insere informações, ele exibe nomes de usuário ou grupos de segurança correspondentes, conforme ilustrado no exemplo a seguir.

Para usuários e grupos dentro do grupo Usuários com escopo do projeto, a visibilidade e a seleção são limitadas a usuários e grupos dentro de seu projeto conectado. Para estender o escopo do seletor de pessoas para todos os membros do projeto, consulte Gerenciar sua organização, Limitar a pesquisa e a seleção de identidade.

Restringir o acesso para exibir ou modificar objetos

O Azure DevOps foi projetado para permitir que todos os usuários autorizados exibam todos os objetos definidos no sistema. No entanto, você pode personalizar o acesso aos recursos definindo o estado de permissão como Negar. Você pode definir permissões para membros que pertencem a um grupo de segurança personalizado ou para usuários individuais. Para obter mais informações, consulte Solicitar um aumento nos níveis de permissão.

Área a ser restrita

Permissões a serem definidas como Negar

Exibir ou contribuir para um repositório

Exibir, Contribuir

Consulte Definir permissões de repositório Git ou Definir permissões de repositório TFVC.

Exibir, criar ou modificar itens de trabalho dentro de um caminho de área

Editar itens de trabalho neste nó, Exibir itens de trabalho neste nó

Consulte Definir permissões e acesso para acompanhamento de trabalho, Modificar itens de trabalho em um caminho de área.

Exibir ou atualizar pipelines de build e lançamento selecionados

Editar pipeline de build, Exibir pipeline de build

Editar pipeline de lançamento, Exibir pipeline de lançamento

Você define essas permissões no nível do objeto. Consulte Definir permissões de build e versão.

Editar um painel

Exibir dashboards

Consulte Definir permissões de painel.

Restringir a modificação de itens de trabalho ou selecionar campos

Para obter exemplos que ilustram como restringir a modificação de itens de trabalho ou selecionar campos, consulte Cenários de regra de exemplo.

Próximas etapas

Artigos relacionados

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de