Segurança de recursos

Azure DevOps Services | Azure DevOps Server 2022 | Azure DevOps Server 2020

Este artigo descreve os recursos de segurança do Azure Pipelines que protegem seus pipelines e recursos. Os pipelines podem acessar dois tipos de recursos, abertos ou protegidos.

Artefatos, pipelines, planos de teste e itens de trabalho são considerados recursos abertos que não têm as mesmas restrições que os recursos protegidos. Você pode automatizar totalmente os fluxos de trabalho assinando eventos de gatilho em recursos abertos. Para obter mais informações sobre como proteger recursos abertos, consulte Proteger projetos.

As verificações de permissões e aprovação permitem que os pipelines acessem recursos protegidos durante as execuções do pipeline. Para manter os recursos protegidos seguros, as verificações podem suspender ou falhar na execução de um pipeline.

Recursos protegidos

Protegido significa que apenas usuários e pipelines específicos dentro do projeto podem acessar o recurso. Exemplos de recursos protegidos incluem:

- Pools de agentes

- Variáveis secretas em grupos de variáveis

- Arquivos seguros

- Conexões de serviço

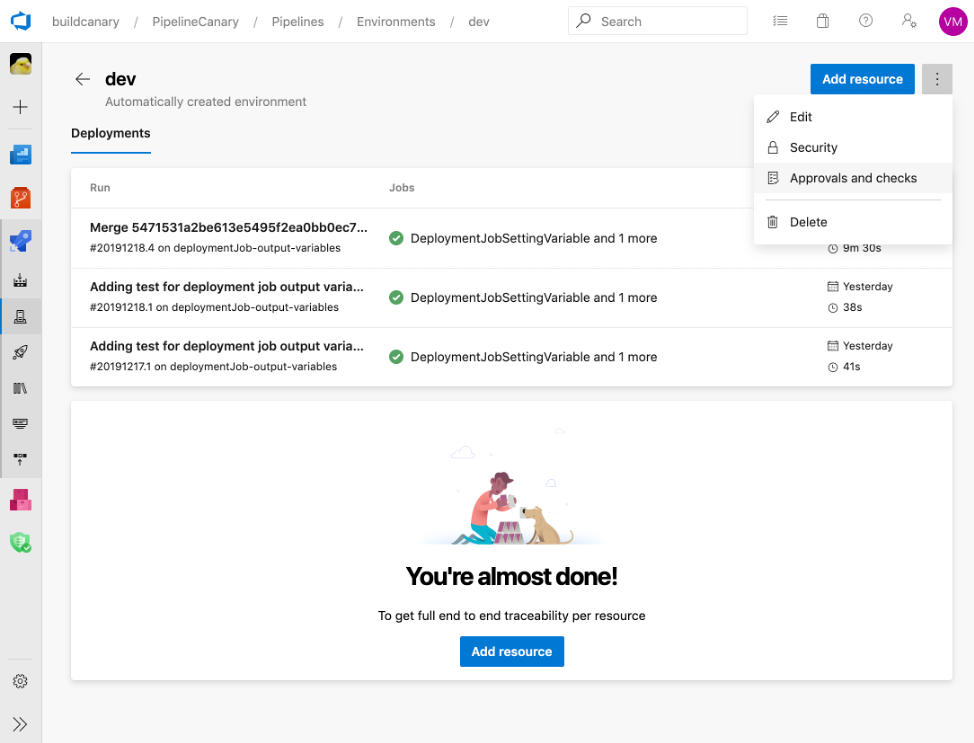

- Ambientes

- Repositórios

Você pode definir verificações que devem ser atendidas antes que um estágio que consome um recurso protegido possa ser iniciado. Por exemplo, você pode exigir aprovação manual antes que o estágio possa usar o recurso protegido.

Proteção do repositório

Opcionalmente, você pode proteger os repositórios limitando o escopo do token de acesso do Azure Pipelines. Você fornece aos agentes o token de acesso apenas para repositórios resources explicitamente mencionados na seção do pipeline.

Adicionar um repositório a um pipeline requer autorização de um usuário com acesso do Contribute ao repositório. Para obter mais informações, consulte Proteger um recurso de repositório.

Permissões

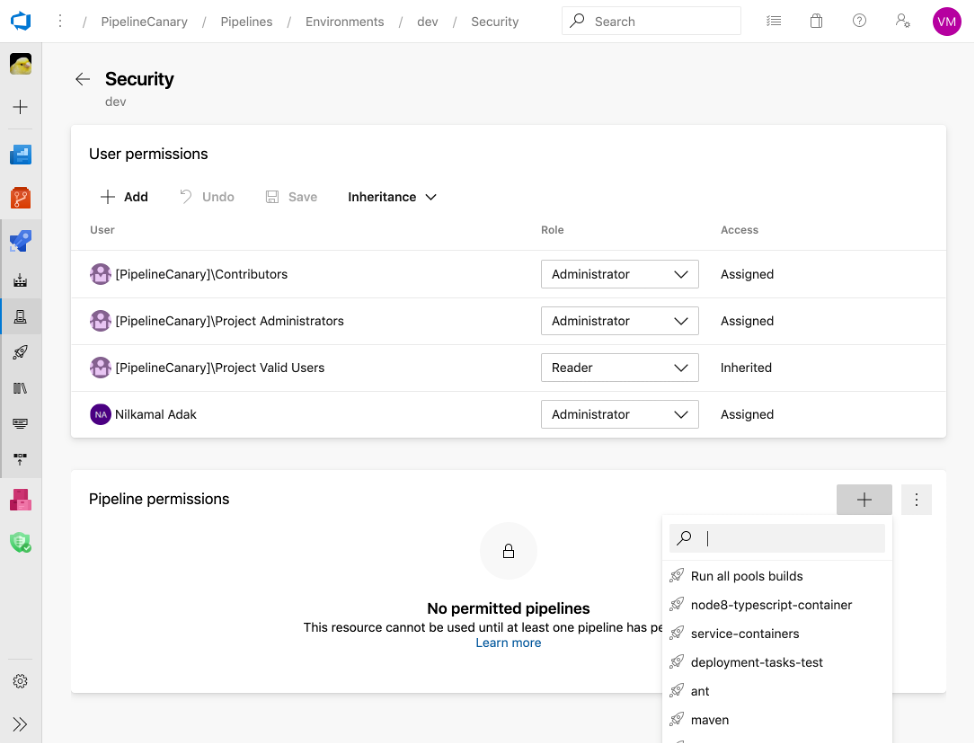

Há dois tipos de permissões para recursos protegidos, permissões de usuário e permissões de pipeline.

As permissões de usuário são a linha de frente da defesa dos recursos protegidos. Você deve conceder permissões somente aos usuários que precisam delas. Os membros da função Usuário de um recurso podem gerenciar aprovações e verificações.

As permissões de pipeline protegem contra a cópia de recursos protegidos para outros pipelines. Você deve ter a função de Administrador para habilitar o acesso a um recurso protegido em todos os pipelines em um projeto.

Para gerenciar permissões de pipeline, conceda explicitamente acesso a pipelines específicos em que você confia. Certifique-se de não habilitar o acesso aberto, que permite que todos os pipelines do projeto usem o recurso. Para obter mais informações, consulte Sobre recursos de pipeline e Adicionar proteção de recursos.

Cheques

As permissões de usuário e pipeline não protegem completamente os recursos protegidos em pipelines. Você também pode adicionar verificações que especificam as condições a serem atendidas antes que um estágio em qualquer pipeline possa consumir o recurso. Você pode exigir aprovações específicas ou outros critérios antes que os pipelines possam usar o recurso protegido. Para obter mais informações, confira Definir aprovações e verificações.

Verificação de aprovação manual

Você pode bloquear solicitações de pipeline para usar um recurso protegido até que seja aprovado manualmente por usuários ou grupos especificados. Essa verificação dá a você a chance de revisar o código e fornece uma camada extra de segurança antes de prosseguir com a execução de um pipeline.

Verificação de ramificação protegida

Se você tiver processos manuais de revisão de código para branches específicos, poderá estender essa proteção para pipelines. O controle de branch garante que somente branches autorizados possam acessar recursos protegidos. Uma verificação de branch protegido para um recurso impede que os pipelines sejam executados automaticamente em branches não autorizados.

Verificação de horário comercial

Use essa verificação para garantir que uma implantação de pipeline seja iniciada dentro de uma janela de dia e hora especificada.