Conjuntos de regras e pontos de extremidade do Resolvedor Privado de DNS do Azure

Neste artigo, você aprenderá sobre os componentes do Resolvedor Privado de DNS do Azure. Pontos de extremidade de entrada, pontos de extremidade de saída e conjuntos de regras de encaminhamento de DNS serão discutidos. As propriedades e as configurações desses componentes são descritas e são fornecidos exemplos de como usá-los.

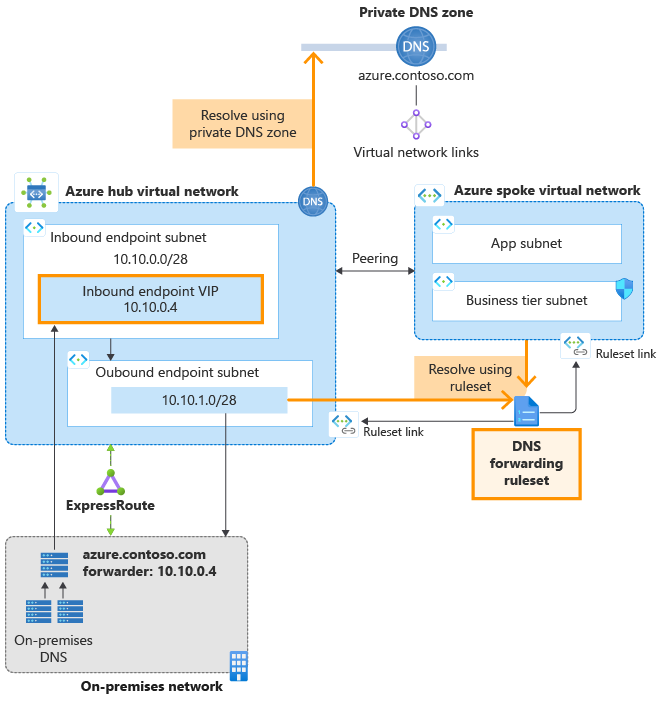

A arquitetura do Resolvedor Privado de DNS do Azure é resumida na figura a seguir. Nesta rede de exemplo, um resolvedor de DNS é implantado em uma VNet hub que é emparelhada com uma VNet spoke.

Figura 1: exemplo de rede hub e spoke com resolvedor DNS

- Links de conjunto de regras são provisionados no conjunto de regras de encaminhamento DNS para as VNets hub e spoke, permitindo que os recursos nas duas VNets resolvam namespaces DNS personalizados usando as regras de encaminhamento DNS.

- Uma zona DNS privada também é implantada e vinculada à VNet hub, permitindo que os recursos na VNet hub resolvam registros na zona.

- A VNet spoke resolve registros na zona privada usando uma regra de encaminhamento DNS que encaminha consultas de zona privada para o VIP do ponto de extremidade de entrada na VNet hub.

- Uma rede local conectada ao ExpressRoute também é mostrada na figura, com servidores DNS configurados para encaminhar consultas da zona privada do Azure para o VIP do ponto de extremidade de entrada. Para obter mais informações sobre como habilitar a resolução DNS híbrida usando o Resolvedor Privado de DNS do Azure, consulte Resolver domínios locais e do Azure.

Observação

A conexão de emparelhamento mostrada no diagrama não é necessária para resolução de nomes. As VNets vinculadas de um conjunto de regras de encaminhamento de DNS usam o conjunto de regras ao executar a resolução de nomes, independentemente de a VNet vinculada estar emparelhada com a VNet do conjunto de regras.

Pontos de extremidade de entrada

Como o nome sugere, os pontos de extremidade de entrada são ingressados no Azure. Os pontos de extremidade de entrada fornecem um endereço IP para encaminhar consultas DNS do local e de outros locais fora da sua rede virtual. As consultas DNS enviadas para o ponto de extremidade de entrada são resolvidas usando o DNS do Azure. As zonas DNS privadas vinculadas à rede virtual em que o ponto de extremidade de entrada é provisionado são resolvidas pelo ponto de extremidade de entrada.

O endereço IP associado a um ponto de extremidade de entrada sempre faz parte do espaço de endereço de rede virtual privada no qual o resolvedor privado é implantado. Nenhum outro recurso pode existir na mesma sub-rede com o ponto de extremidade de entrada.

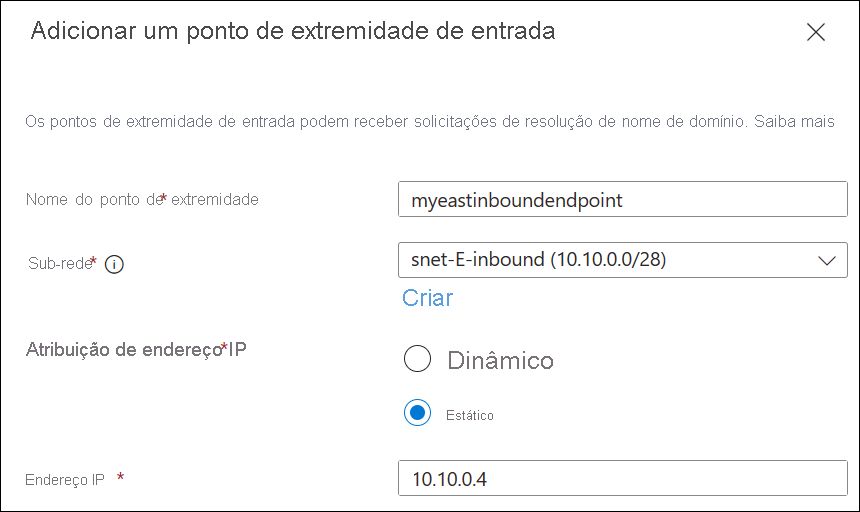

Endereços IP de ponto de extremidade estáticos e dinâmicos

O endereço IP atribuído a um ponto de extremidade de entrada pode ser estático ou dinâmico. Se você selecionar um endereço IP estático, não poderá escolher um endereço IP reservado na sub-rede. Se você escolher um endereço IP dinâmico, o quinto endereço IP disponível na sub-rede será atribuído. Por exemplo, 10.10.0.4 é o quinto endereço IP na sub-rede 10.10.0.0/28 (.0, .1, .2, .3 e .4). Se o ponto de extremidade de entrada for provisionado de novo, esse endereço IP poderá ser alterado, mas normalmente o quinto endereço IP na sub-rede será usado mais uma vez. O endereço IP não é alterado, a menos que o ponto de extremidade de entrada seja provisionado novamente. O seguinte exemplo especifica um endereço IP estático:

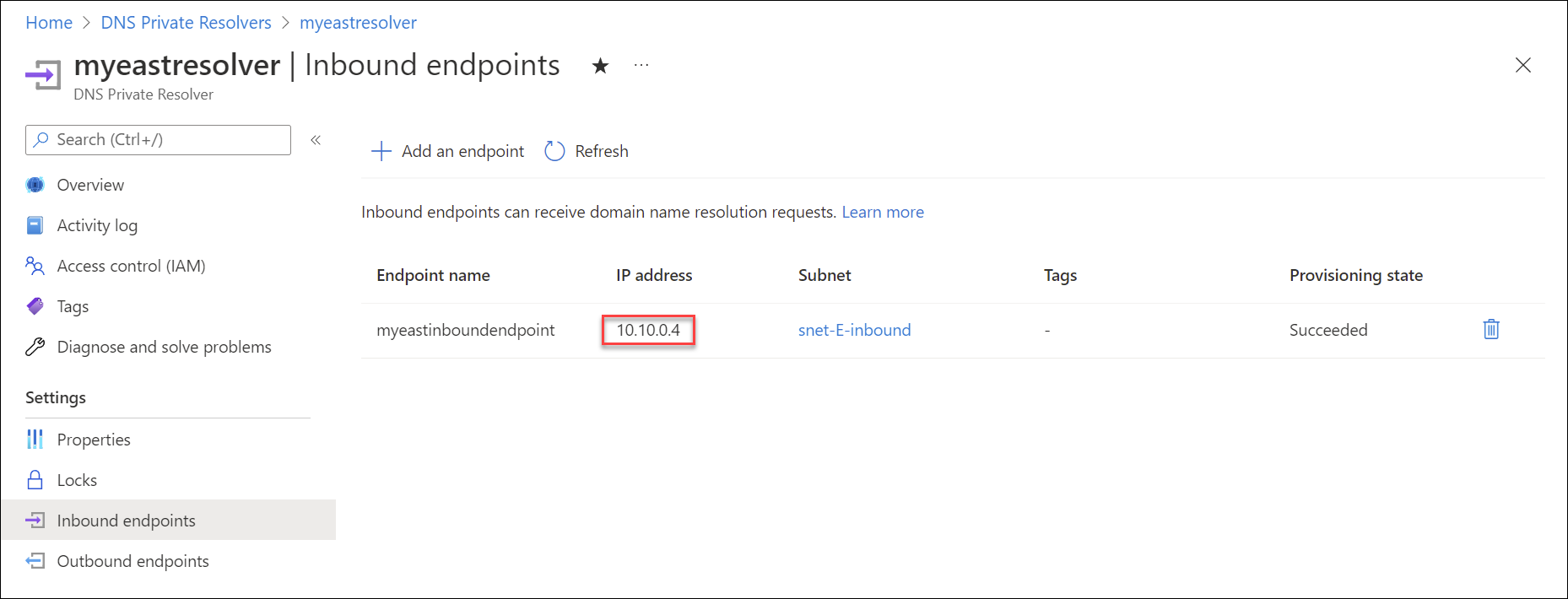

O exemplo a seguir mostra o provisionamento de um ponto de extremidade de entrada com um VIP (endereço IP virtual) igual a 10.10.0.4 dentro da sub-rede snet-E-inbound de uma rede virtual com o espaço de endereço 10.10.0.0/16.

Pontos de extremidade de saída

Os pontos de extremidade de saída saem do Azure e podem ser vinculados a conjuntos de regras de encaminhamento DNS.

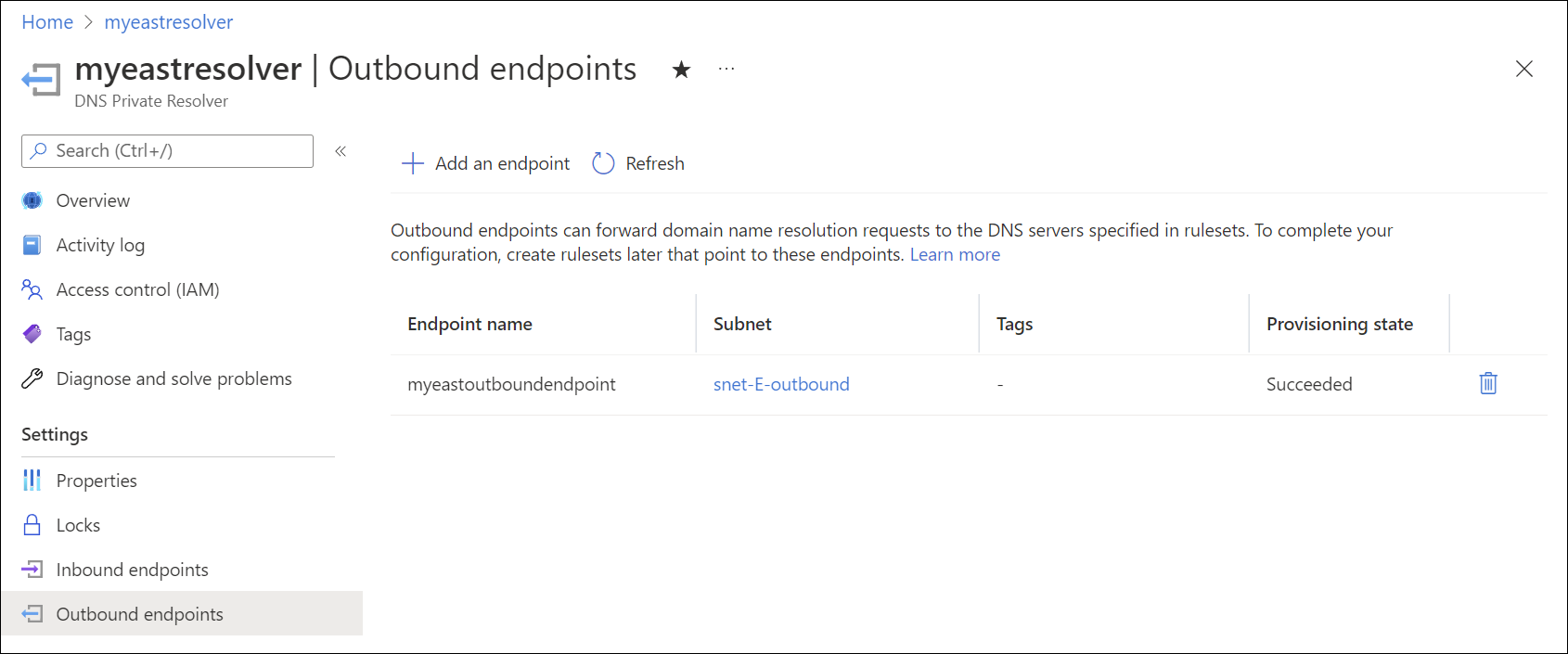

Os pontos de extremidade de saída também fazem parte do espaço de endereço de rede virtual privada no qual o resolvedor privado é implantado. Um ponto de extremidade de saída está associado a uma sub-rede, mas não é provisionado com um endereço IP como o ponto de extremidade de entrada. Nenhum outro recurso pode existir na mesma sub-rede com o ponto de extremidade de entrada. A captura de tela a seguir mostra um ponto de extremidade de saída dentro da sub-rede snet-E-outbound.

Conjuntos de regras de encaminhamento de DNS

Os conjuntos de regras de encaminhamento de DNS permitem que você especifique um ou mais servidores DNS personalizados para responder a consultas para namespaces de DNS específicos. As regras individuais em um conjunto de regras determinam como esses nomes DNS são resolvidos. Os conjuntos de regras também podem ser vinculados a uma ou mais redes virtuais, permitindo que os recursos nas VNets usem as regras de encaminhamento configuradas.

Os conjuntos de regras têm as seguintes associações:

- Um único conjunto de regras pode ser associado a até dois pontos de extremidade de saída pertencentes à mesma instância do Resolvedor Privado de DNS do Azure. Ele não pode estar associado a dois pontos de extremidade de saída em duas instâncias diferentes do Resolvedor Privado de DNS do Azure.

- Um conjunto de regras pode ter até 1000 regras de encaminhamento de DNS.

- Um conjunto de regras pode ser vinculado a até 500 redes virtuais na mesma região.

Um conjunto de regras não pode ser vinculado a uma rede virtual em outra região. Para obter mais informações sobre o conjunto de regras e outros limites do resolvedor privado, consulte Quais são os limites de uso do DNS do Azure?.

Links do conjunto de regras

Quando você vincula um conjunto de regras a uma rede virtual, os recursos dessa rede virtual usam as regras de encaminhamento de DNS habilitadas no conjunto de regras. As redes virtuais vinculadas não precisam emparelhar com a rede virtual em que o ponto de extremidade de saída existe, mas essas redes podem ser configuradas como pares. Essa configuração é comum em um design de hub e spoke. Nesse cenário de hub e spoke, a vnet spoke não precisa ser vinculada à zona DNS privada para resolver registros de recursos na zona. Nesse caso, a regra do conjunto de regras de encaminhamento para a zona privada envia consultas para o ponto de extremidade de entrada da VNet do hub. Por exemplo: azure.contoso.com para 10.10.0.4.

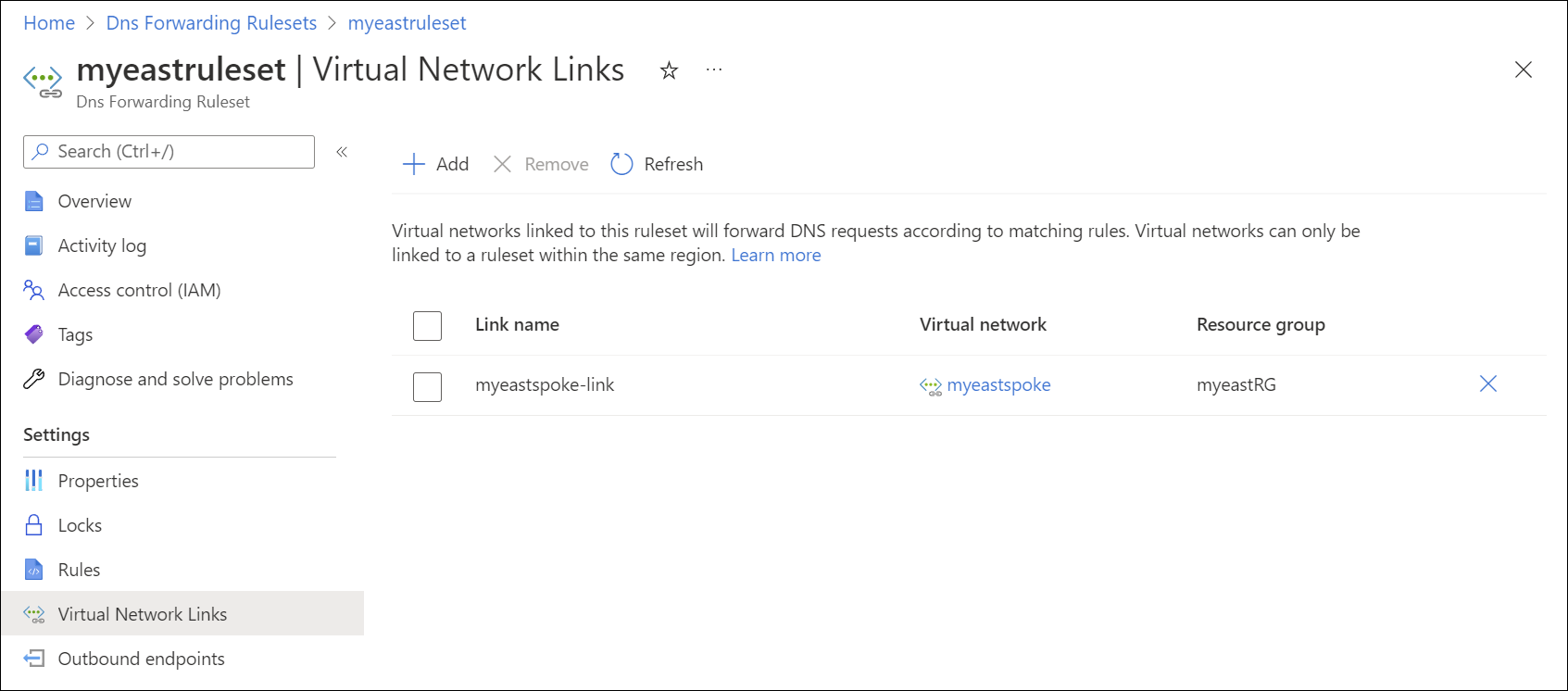

A captura de tela a seguir mostra um conjunto de regras de encaminhamento de DNS vinculado à rede virtual spoke: myeastspoke.

Os links de rede virtual dos conjuntos de regras de encaminhamento DNS permitem que os recursos em outras VNets usem regras de encaminhamento ao resolver nomes DNS. A VNet com o resolvedor privado também deve ser vinculada a qualquer zona DNS privada para a qual há regras de conjunto de regras.

Por exemplo, os recursos na VNet myeastspoke podem resolver registros na zona DNS privada azure.contoso.com se:

- O conjunto de regras provisionado em

myeastvnetestá vinculado amyeastspoke - Uma regra de conjunto de regras é configurada e habilitada no conjunto de regras vinculado para resolver

azure.contoso.comusando o ponto de extremidade de entrada emmyeastvnet

Observação

Você também pode vincular um conjunto de regras a uma rede virtual em outra assinatura do Azure. No entanto, o grupo de recursos especificado deve estar na mesma região que o resolvedor privado.

Regras

As regras de encaminhamento de DNS (regras de conjunto de regras) têm as seguintes propriedades:

| Propriedade | Descrição |

|---|---|

| Nome da regra | O nome da sua regra. O nome deve começar com uma letra e pode conter apenas letras, números, sublinhados e traços. |

| Nome de domínio | O namespace do DNS terminado por ponto no qual sua regra se aplica. O namespace deve ter zero rótulos (para curinga) ou entre 1 e 34 rótulos. Por exemplo, contoso.com. tem dois rótulos.1 |

| IP de destino:Porta | O destino de encaminhamento. Um ou mais endereços IP e portas de servidores DNS que são usados para resolver consultas DNS no namespace especificado. |

| Estado da regra | O estado da regra: habilitado ou desabilitado. Se uma regra estiver desabilitada, ela será ignorada. |

1 Há suporte para nomes de domínio de rótulo único.

Se várias regras forem correspondentes, a correspondência de prefixo mais longa será usada.

Por exemplo, se você tiver as seguintes regras:

| Nome da regra | Nome de domínio | IP de destino:Porta | Estado da regra |

|---|---|---|---|

| Contoso | contoso.com. | 10.100.0.2:53 | habilitado |

| AzurePrivate | azure.contoso.com. | 10.10.0.4:53 | habilitado |

| Curinga | . | 10.100.0.2:53 | habilitado |

Uma consulta para secure.store.azure.contoso.com corresponde à regra do AzurePrivate para azure.contoso.com e também à regra da Contoso para contoso.com, mas a regra do AzurePrivate terá precedência porque o prefixo azure.contoso é maior que contoso.

Importante

Se uma regra estiver presente no conjunto de regras que tem como destino um ponto de extremidade de entrada do resolvedor privado, não vincule o conjunto de regras à VNet em que o ponto de extremidade de entrada é provisionado. Essa configuração pode causar loops de resolução de DNS. Por exemplo: no cenário anterior, nenhum link de conjunto de regras deve ser adicionado a myeastvnet porque o ponto de extremidade de entrada em 10.10.0.4 é provisionado em myeastvnet e uma regra está presente que resolve azure.contoso.com usando o ponto de extremidade de entrada.

As regras mostradas neste artigo são exemplos de regras que você pode usar para cenários específicos. Os exemplos usados não são obrigatórios. Tenha cuidado ao testar suas regras de encaminhamento.

Se você incluir uma regra curinga em seu conjunto de regras, certifique-se de que o serviço DNS de destino possa resolver nomes DNS públicos. Alguns serviços do Azure dependem da resolução de nomes públicos.

Processamento de regras

- Se vários servidores DNS forem inseridos como o destino de uma regra, o primeiro endereço IP inserido será usado, a menos que ele não responda. Um algoritmo de retirada exponencial é usado para determinar se um endereço IP de destino é responsivo ou não.

- Determinados domínios são ignorados ao usar uma regra curinga para resolução de DNS, pois são reservados para serviços do Azure. Confira Configuração de zona DNS dos serviços do Azure para obter uma lista de domínios reservados. Os nomes DNS de dois rótulos listados neste artigo (por exemplo: windows.net, azure.com, azure.net, windowsazure.us) são reservados para os serviços do Azure.

Importante

- Você não pode inserir o endereço IP DNS do Azure de 168.63.129.16 como o endereço IP de destino de uma regra. A tentativa de adicionar este endereço IP resulta no erro: Exceção ao fazer a solicitação de adição da regra.

- Não use o endereço IP do ponto de extremidade de entrada do resolvedor privado como um destino de encaminhamento para zonas que não estão vinculadas à rede virtual em que o resolvedor privado é provisionado.

Opções de design

A maneira como você implanta os conjuntos de regras de encaminhamento e os pontos de extremidade de entrada em uma arquitetura hub e spoke depende, diretamente, do seu design de rede. Duas opções de configuração são discutidas brevemente nas seções a seguir. Para obter uma discussão mais detalhada com exemplos de configuração, confira Arquitetura de resolvedor privado.

Links do conjunto de regras de encaminhamento

Vincular um conjunto de regras de encaminhamento a uma VNet permite recursos de encaminhamento DNS nessa VNet. Por exemplo, se um conjunto de regras contiver uma regra para encaminhar consultas para o ponto de extremidade de entrada de um resolvedor privado, esse tipo de regra poderá ser usado para habilitar a resolução de zonas privadas vinculadas à VNet do ponto de extremidade de entrada. Essa configuração pode ser usada quando uma VNet do Hub está vinculada a uma zona privada e você deseja permitir que a zona privada seja resolvida em VNets spoke que não estão vinculadas à zona privada. Nesse cenário, a resolução DNS da zona privada é realizada pelo ponto de extremidade de entrada na VNet hub.

O cenário de design de link do conjunto de regras é mais adequado para uma arquitetura DNS distribuída em que o tráfego de rede é distribuído pela rede do Azure e pode ser exclusivo em alguns locais. Com esse design, você pode controlar a resolução DNS em todas as VNets vinculadas ao conjunto de regras modificando um único conjunto de regras.

Observação

Se você usar a opção de link do conjunto de regras e houver uma regra de encaminhamento com o ponto de extremidade de entrada como destino, não vincule o conjunto de regras de encaminhamento à VNet Hub. Vincular esse tipo de conjunto de regras à mesma VNet em que o ponto de extremidade de entrada é provisionado pode resultar em um loop de resolução DNS.

Pontos de extremidade de entrada como DNS personalizado

Os pontos de extremidade de entrada podem processar consultas DNS de entrada e podem ser configurados como DNS personalizado para uma VNet. Essa configuração pode substituir instâncias em que você está usando seu próprio servidor DNS como DNS personalizado em uma VNet.

O cenário de design de DNS personalizado é mais adequado para uma arquitetura DNS centralizada em que a resolução de DNS e o fluxo de tráfego de rede são principalmente para uma VNet hub e é controlado de um local central.

Para resolver uma zona DNS privada de uma VNet spoke usando esse método, a VNet em que o ponto de extremidade de entrada existe deve estar vinculada à zona privada. A VNet Hub pode ser (opcionalmente) vinculada a um conjunto de regras de encaminhamento. Se um conjunto de regras estiver vinculado ao Hub, todo o tráfego DNS enviado para o ponto de extremidade de entrada será processado pelo conjunto de regras.

Próximas etapas

- Examine os componentes, os benefícios e os requisitos do Resolvedor Privado de DNS do Azure.

- Saiba como criar um Resolvedor Privado de DNS do Azure usando o Azure PowerShell ou o portal do Azure.

- Entenda como Resolver domínios locais e do Azure usando o Resolvedor Privado de DNS do Azure.

- Saiba como Configurar o failover de DNS usando resolvedores privados.

- Saiba como Configurar o DNS híbrido usando resolvedores privados.

- Saiba mais sobre alguns dos outros principais recursos de rede do Azure.

- Módulo do Learn: Introdução ao DNS do Azure.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de