Início rápido: Criar um Firewall do Azure e uma política de firewall – modelo do ARM

Neste início rápido, você usará um modelo do ARM (Azure Resource Manager) para criar um Firewall do Azure e uma política de firewall. A política de firewall tem uma regra de aplicativo que permite conexões com www.microsoft.com e uma regra que permite conexões com Windows Update usando a marca de FQDN do WindowsUpdate. Uma regra de rede permite conexões UDP para um servidor de horário em 13.86.101.172.

Além disso, os grupos de IP são usados nas regras para definir os endereços IP de origem.

Um Modelo do Azure Resource Manager é um arquivo JSON (JavaScript Object Notation) que define a infraestrutura e a configuração do seu projeto. O modelo usa a sintaxe declarativa. Você descreve a implantação pretendida sem escrever a sequência de comandos de programação para criar a implantação.

Para obter informações sobre o Gerenciador de Firewall do Azure, confira O que é o Gerenciador de Firewall do Azure?.

Para obter informações sobre o Firewall do Azure, confira O que é o Firewall do Azure?.

Para obter informações sobre Grupos de IPs, confira Grupos de IPs no Firewall do Azure.

Se seu ambiente atender aos pré-requisitos e você estiver familiarizado com o uso de modelos ARM, selecione o botão Implantar no Azure. O modelo é aberto no portal do Azure.

Pré-requisitos

- Uma conta do Azure com uma assinatura ativa. Crie uma conta gratuitamente.

Examinar o modelo

Este modelo cria uma rede virtual do hub, juntamente com os recursos necessários para dar suporte ao cenário.

O modelo usado neste início rápido é proveniente dos Modelos de Início Rápido do Azure.

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"metadata": {

"_generator": {

"name": "bicep",

"version": "0.8.9.13224",

"templateHash": "2614956787969031174"

}

},

"parameters": {

"virtualNetworkName": {

"type": "string",

"defaultValue": "[format('vnet{0}', uniqueString(resourceGroup().id))]",

"metadata": {

"description": "Virtual network name"

}

},

"firewallName": {

"type": "string",

"defaultValue": "[format('fw{0}', uniqueString(resourceGroup().id))]",

"metadata": {

"description": "Azure Firewall name"

}

},

"numberOfPublicIPAddresses": {

"type": "int",

"defaultValue": 2,

"maxValue": 100,

"minValue": 1,

"metadata": {

"description": "Number of public IP addresses for the Azure Firewall"

}

},

"availabilityZones": {

"type": "array",

"defaultValue": [],

"metadata": {

"description": "Zone numbers e.g. 1,2,3."

}

},

"location": {

"type": "string",

"defaultValue": "[resourceGroup().location]",

"metadata": {

"description": "Location for all resources."

}

},

"infraIpGroupName": {

"type": "string",

"defaultValue": "[format('{0}-infra-ipgroup-{1}', parameters('location'), uniqueString(resourceGroup().id))]"

},

"workloadIpGroupName": {

"type": "string",

"defaultValue": "[format('{0}-workload-ipgroup-{1}', parameters('location'), uniqueString(resourceGroup().id))]"

},

"firewallPolicyName": {

"type": "string",

"defaultValue": "[format('{0}-firewallPolicy', parameters('firewallName'))]"

}

},

"variables": {

"copy": [

{

"name": "azureFirewallIpConfigurations",

"count": "[length(range(0, parameters('numberOfPublicIPAddresses')))]",

"input": {

"name": "[format('IpConf{0}', range(0, parameters('numberOfPublicIPAddresses'))[copyIndex('azureFirewallIpConfigurations')])]",

"properties": {

"subnet": "[if(equals(range(0, parameters('numberOfPublicIPAddresses'))[copyIndex('azureFirewallIpConfigurations')], 0), json(format('{{\"id\": \"{0}\"}}', variables('azureFirewallSubnetId'))), json('null'))]",

"publicIPAddress": {

"id": "[format('{0}{1}', variables('azureFirewallPublicIpId'), add(range(0, parameters('numberOfPublicIPAddresses'))[copyIndex('azureFirewallIpConfigurations')], 1))]"

}

}

}

}

],

"vnetAddressPrefix": "10.10.0.0/24",

"azureFirewallSubnetPrefix": "10.10.0.0/25",

"publicIPNamePrefix": "publicIP",

"azurepublicIpname": "[variables('publicIPNamePrefix')]",

"azureFirewallSubnetName": "AzureFirewallSubnet",

"azureFirewallSubnetId": "[resourceId('Microsoft.Network/virtualNetworks/subnets', parameters('virtualNetworkName'), variables('azureFirewallSubnetName'))]",

"azureFirewallPublicIpId": "[resourceId('Microsoft.Network/publicIPAddresses', variables('publicIPNamePrefix'))]"

},

"resources": [

{

"type": "Microsoft.Network/ipGroups",

"apiVersion": "2022-01-01",

"name": "[parameters('workloadIpGroupName')]",

"location": "[parameters('location')]",

"properties": {

"ipAddresses": [

"10.20.0.0/24",

"10.30.0.0/24"

]

}

},

{

"type": "Microsoft.Network/ipGroups",

"apiVersion": "2022-01-01",

"name": "[parameters('infraIpGroupName')]",

"location": "[parameters('location')]",

"properties": {

"ipAddresses": [

"10.40.0.0/24",

"10.50.0.0/24"

]

}

},

{

"type": "Microsoft.Network/virtualNetworks",

"apiVersion": "2022-01-01",

"name": "[parameters('virtualNetworkName')]",

"location": "[parameters('location')]",

"tags": {

"displayName": "[parameters('virtualNetworkName')]"

},

"properties": {

"addressSpace": {

"addressPrefixes": [

"[variables('vnetAddressPrefix')]"

]

},

"subnets": [

{

"name": "[variables('azureFirewallSubnetName')]",

"properties": {

"addressPrefix": "[variables('azureFirewallSubnetPrefix')]"

}

}

],

"enableDdosProtection": false

}

},

{

"copy": {

"name": "publicIpAddress",

"count": "[length(range(0, parameters('numberOfPublicIPAddresses')))]"

},

"type": "Microsoft.Network/publicIPAddresses",

"apiVersion": "2022-01-01",

"name": "[format('{0}{1}', variables('azurepublicIpname'), add(range(0, parameters('numberOfPublicIPAddresses'))[copyIndex()], 1))]",

"location": "[parameters('location')]",

"sku": {

"name": "Standard"

},

"properties": {

"publicIPAllocationMethod": "Static",

"publicIPAddressVersion": "IPv4"

}

},

{

"type": "Microsoft.Network/firewallPolicies",

"apiVersion": "2022-01-01",

"name": "[parameters('firewallPolicyName')]",

"location": "[parameters('location')]",

"properties": {

"threatIntelMode": "Alert"

}

},

{

"type": "Microsoft.Network/firewallPolicies/ruleCollectionGroups",

"apiVersion": "2022-01-01",

"name": "[format('{0}/{1}', parameters('firewallPolicyName'), 'DefaultNetworkRuleCollectionGroup')]",

"properties": {

"priority": 200,

"ruleCollections": [

{

"ruleCollectionType": "FirewallPolicyFilterRuleCollection",

"action": {

"type": "Allow"

},

"name": "azure-global-services-nrc",

"priority": 1250,

"rules": [

{

"ruleType": "NetworkRule",

"name": "time-windows",

"ipProtocols": [

"UDP"

],

"destinationAddresses": [

"13.86.101.172"

],

"sourceIpGroups": [

"[resourceId('Microsoft.Network/ipGroups', parameters('workloadIpGroupName'))]",

"[resourceId('Microsoft.Network/ipGroups', parameters('infraIpGroupName'))]"

],

"destinationPorts": [

"123"

]

}

]

}

]

},

"dependsOn": [

"[resourceId('Microsoft.Network/firewallPolicies', parameters('firewallPolicyName'))]",

"[resourceId('Microsoft.Network/ipGroups', parameters('infraIpGroupName'))]",

"[resourceId('Microsoft.Network/ipGroups', parameters('workloadIpGroupName'))]"

]

},

{

"type": "Microsoft.Network/firewallPolicies/ruleCollectionGroups",

"apiVersion": "2022-01-01",

"name": "[format('{0}/{1}', parameters('firewallPolicyName'), 'DefaultApplicationRuleCollectionGroup')]",

"properties": {

"priority": 300,

"ruleCollections": [

{

"ruleCollectionType": "FirewallPolicyFilterRuleCollection",

"name": "global-rule-url-arc",

"priority": 1000,

"action": {

"type": "Allow"

},

"rules": [

{

"ruleType": "ApplicationRule",

"name": "winupdate-rule-01",

"protocols": [

{

"protocolType": "Https",

"port": 443

},

{

"protocolType": "Http",

"port": 80

}

],

"fqdnTags": [

"WindowsUpdate"

],

"terminateTLS": false,

"sourceIpGroups": [

"[resourceId('Microsoft.Network/ipGroups', parameters('workloadIpGroupName'))]",

"[resourceId('Microsoft.Network/ipGroups', parameters('infraIpGroupName'))]"

]

}

]

},

{

"ruleCollectionType": "FirewallPolicyFilterRuleCollection",

"action": {

"type": "Allow"

},

"name": "Global-rules-arc",

"priority": 1202,

"rules": [

{

"ruleType": "ApplicationRule",

"name": "global-rule-01",

"protocols": [

{

"protocolType": "Https",

"port": 443

}

],

"targetFqdns": [

"www.microsoft.com"

],

"terminateTLS": false,

"sourceIpGroups": [

"[resourceId('Microsoft.Network/ipGroups', parameters('workloadIpGroupName'))]",

"[resourceId('Microsoft.Network/ipGroups', parameters('infraIpGroupName'))]"

]

}

]

}

]

},

"dependsOn": [

"[resourceId('Microsoft.Network/firewallPolicies', parameters('firewallPolicyName'))]",

"[resourceId('Microsoft.Network/ipGroups', parameters('infraIpGroupName'))]",

"[resourceId('Microsoft.Network/firewallPolicies/ruleCollectionGroups', parameters('firewallPolicyName'), 'DefaultNetworkRuleCollectionGroup')]",

"[resourceId('Microsoft.Network/ipGroups', parameters('workloadIpGroupName'))]"

]

},

{

"type": "Microsoft.Network/azureFirewalls",

"apiVersion": "2021-03-01",

"name": "[parameters('firewallName')]",

"location": "[parameters('location')]",

"zones": "[if(equals(length(parameters('availabilityZones')), 0), null(), parameters('availabilityZones'))]",

"properties": {

"ipConfigurations": "[variables('azureFirewallIpConfigurations')]",

"firewallPolicy": {

"id": "[resourceId('Microsoft.Network/firewallPolicies', parameters('firewallPolicyName'))]"

}

},

"dependsOn": [

"[resourceId('Microsoft.Network/firewallPolicies/ruleCollectionGroups', parameters('firewallPolicyName'), 'DefaultApplicationRuleCollectionGroup')]",

"[resourceId('Microsoft.Network/firewallPolicies', parameters('firewallPolicyName'))]",

"[resourceId('Microsoft.Network/ipGroups', parameters('infraIpGroupName'))]",

"[resourceId('Microsoft.Network/firewallPolicies/ruleCollectionGroups', parameters('firewallPolicyName'), 'DefaultNetworkRuleCollectionGroup')]",

"publicIpAddress",

"[resourceId('Microsoft.Network/virtualNetworks', parameters('virtualNetworkName'))]",

"[resourceId('Microsoft.Network/ipGroups', parameters('workloadIpGroupName'))]"

]

}

]

}

Vários recursos do Azure são definidos no modelo:

- Microsoft.Network/ipGroups

- Microsoft.Network/firewallPolicies

- Microsoft.Network/firewallPolicies/ruleCollectionGroups

- Microsoft.Network/azureFirewalls

- Microsoft.Network/virtualNetworks

- Microsoft.Network/publicIPAddresses

Implantar o modelo

Implantar o modelo ARM no Azure:

Selecione Implantar no Azure para entrar no Azure e abrir o modelo. O modelo cria um Firewall do Azure, uma WAN virtual e um hub virtual, a infraestrutura de rede e duas máquinas virtuais.

No portal, na página Criar um Firewall e FirewallPolicy com Regras e Ipgroups, digite ou selecione os seguintes valores:

- Assinatura: selecione entre as assinaturas existentes.

- Grupo de recursos: selecione um dos grupos de recursos existentes ou selecione Criar e selecione OK.

- Região: Selecione uma região.

- Nome do firewall: digite um nome para o firewall.

Selecione Examinar + criar e Criar. A implantação pode levar 10 minutos ou mais para ser concluída.

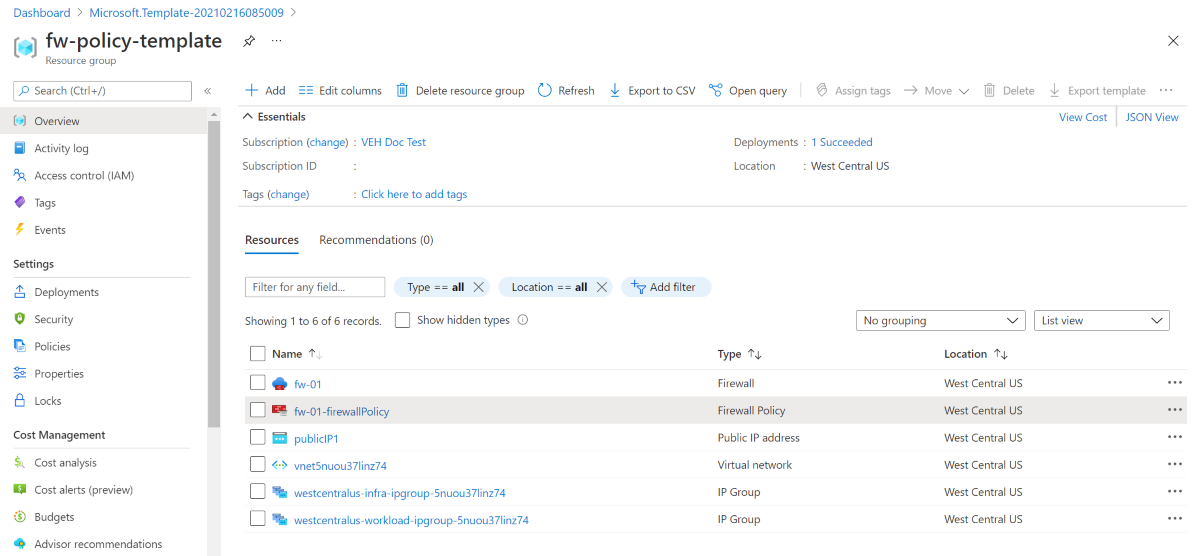

Examinar os recursos implantados

Após a conclusão da implantação, você verá os recursos semelhantes a seguir.

Limpar os recursos

Quando não precisar mais dos recursos que você criou com o firewall, exclua o grupo de recursos. Isso remove o firewall e todos os recursos relacionados.

Para excluir o grupo de recursos, chame o cmdlet Remove-AzResourceGroup:

Remove-AzResourceGroup -Name "<your resource group name>"

Próximas etapas

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de