Configurações de DNS do Firewall do Azure

Você pode configurar um servidor DNS personalizado e habilitar o proxy DNS do Firewall do Azure. Configure essas configurações ao implantar o firewall ou configure-as mais tarde na páginaConfigurações de DNS. Por padrão, o Firewall do Azure usa o DNS do Azure e o Proxy DNS é desabilitado.

Servidores DNS

Um servidor DNS mantém e resolve os nomes de domínio para endereços IP. Por padrão, o Firewall do Azure usa o DNS do Azure para resolução de nomes. A configuração doservidor DNSpermite que você configure seus próprios servidores DNS para a resolução de nomes do Firewall do Azure. Você pode configurar um único servidor ou diversos servidores. Se você configurar vários servidores DNS, o servidor usado será escolhido aleatoriamente. Você pode configurar um máximo de 15 servidores DNS no DNS personalizado.

Observação

As instâncias do Firewall do Azure que são gerenciadas usando o Gerenciador de Firewall do Azure, os conjuntos de DNS são configurados na política de firewall do Azure associada.

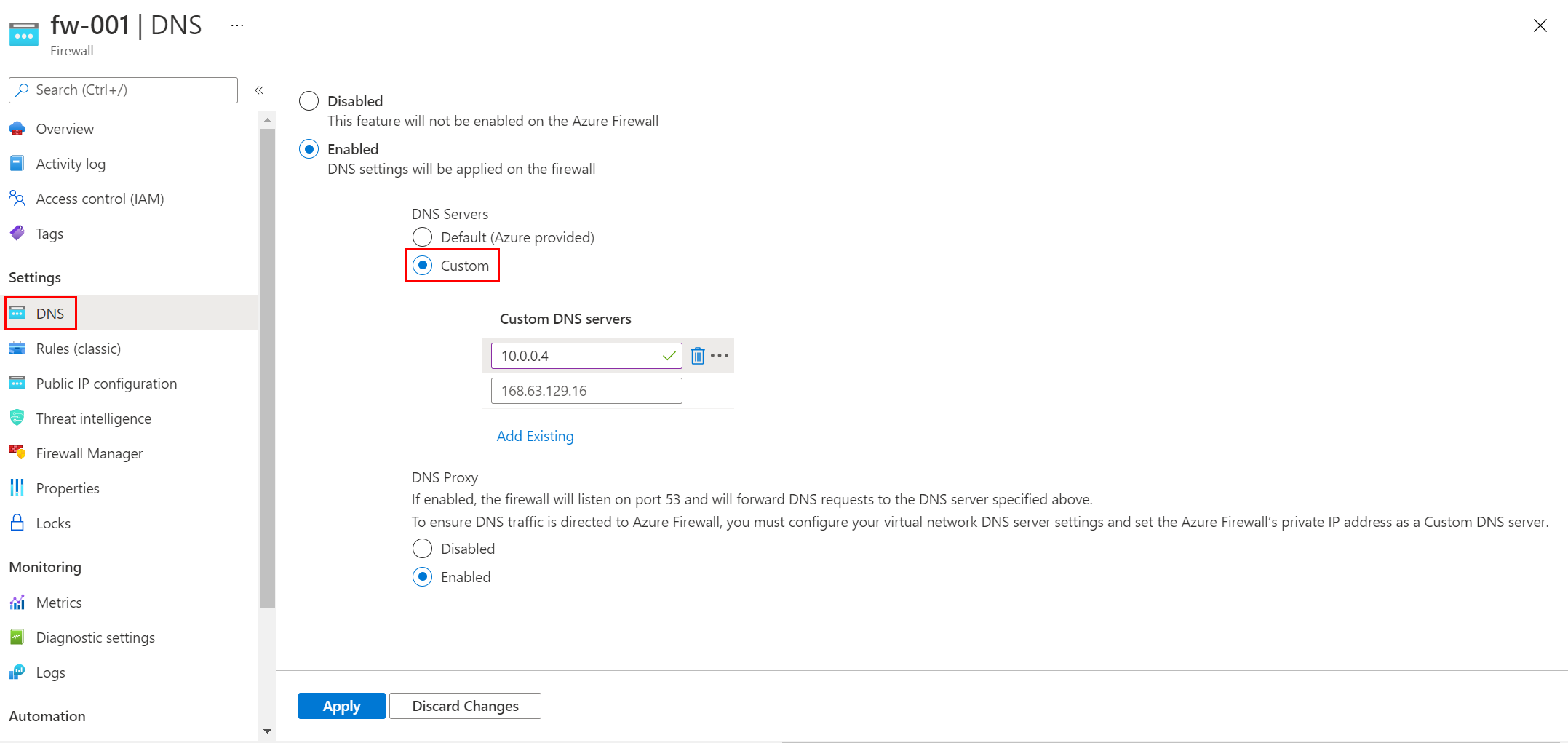

Configurar os servidores DNS personalizados

- EmConfiguraçõesdo Firewall do Azure, selecioneConfigurações de DNS.

- Em Servidores DNS, você pode digitar ou adicionar servidores DNS existentes que foram especificados anteriormente na sua rede virtual.

- Escolha Aplicar.

Agora o firewall direciona o tráfego DNS para os servidores DNS especificados na resolução de nomes.

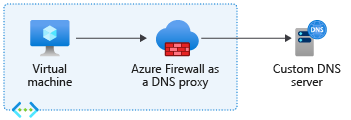

Proxy DNS

Você pode configurar o Firewall do Azure para atuar como um proxy do DNS. Um proxy DNS é um intermediário das solicitações de DNS das máquinas virtuais do cliente para um servidor DNS.

Se você quiser habilitar a filtragem do FQDN (nome de domínio totalmente qualificado) nas regras de rede, habilite o proxy DNS e atualize a configuração da máquina virtual para usar o firewall como um proxy DNS.

Se você habilitar a filtragem do FQDN nas regras de rede e não configurar máquinas virtuais cliente para usar o firewall como um proxy DNS, as solicitações DNS desses clientes poderão viajar para um servidor DNS em um momento diferente, ou retornar uma resposta diferente em comparação com a do firewall. É recomendável configurar máquinas virtuais cliente para usar o Firewall do Azure como o proxy DNS. Isso coloca o Firewall do Azure no caminho das solicitações do cliente para evitar inconsistências.

Quando o Firewall do Azure for um proxy DNS, são possíveis dois tipos de função de cache:

Cache Positivo:a resolução de DNS foi bem-sucedida. O firewall armazena essas respostas em cache de acordo com o TTL (vida útil) na resposta até um máximo de 1 hora.

Cache Negativo: a resolução de DNS resulta em nenhuma resposta ou nenhuma resolução. O firewall armazena essas respostas em cache de acordo com o TTL na resposta até um máximo de 30 minutos.

O proxy de DNS armazena todos os endereços IP resolvidos dos FQDNs nas regras de rede. Como a melhor prática, use os FQDNs que resolvem um endereço IP.

Herança de política

As configurações DNS de política aplicadas a um firewall autônomo substituem as configurações DNS do firewall autônomo. Uma política filho herda todas as configurações DNS da política pai, mas pode substituir a política pai.

Por exemplo, para usar FQDNs na regra de rede, o proxy DNS deve ser habilitado. Mas se uma política pai não tiver o proxy DNS habilitado, a política filho não dá suporte a FQDNs nas regras de rede, a menos que você substitua localmente essa configuração.

Configuração de Proxy de DNS

A configuração do proxy do DNS requer três etapas:

- Habilite o proxy DNS nas configurações de DNS do Firewall do Azure.

- Opcionalmente, configurar seu servidor DNS personalizado ou usar o padrão fornecido.

- Configure o endereço IP privado do Firewall do Azure como um endereço DNS personalizado nas configurações do servidor DNS de rede virtual para direcionar o tráfego DNS para o Firewall do Azure.

Observação

Caso opte por usar um servidor DNS personalizado, selecione qualquer endereço IP na rede virtual, excluindo-os na sub-rede do Firewall do Azure.

Para configurar o proxy do DNS, você deve configurar a configuração dos servidores DNS da rede virtual para usar o endereço IP privado do firewall. Em seguida, habilite o proxy DNS nas configurações de DNS do Firewall do Azure.

Configurar os servidores DNS da rede virtual

- Selecione a rede virtual em que o tráfego DNS é roteado pela instância do Firewall do Azure.

- Em Configurações, selecione Servidores DNS.

- Em Servidores DNS, selecione Personalizado.

- Insira o endereço IP privado do Firewall.

- Selecione Salvar.

- Reinicie as VMs que estão conectadas à rede virtual, como consta as novas configurações do servidor DNS sejam atribuídas a elas. As VMs continuam a usar suas configurações de DNS atuais até que sejam reiniciadas.

Habilitar o proxy DNS

- Selecione a instância do Firewall do Azure.

- EmConfigurações,selecioneConfigurações do DNS.

- Por padrão, oProxy de DNSestá desabilitado. Quando esta configuração é habilitada, o firewall escuta na porta 53 e encaminha as solicitações do DNS para os servidores DNS configurados.

- Revise a configuração dosservidores DNSpara certificar-se de que as configurações são apropriadas para o ambiente.

- Selecione Salvar.

Failover de alta disponibilidade

O proxy DNS tem um mecanismo de failover que para de usar um servidor não íntegro detectado e usa outro servidor DNS disponível.

Se todos os servidores DNS não estão disponíveis, não há fallback para outro servidor DNS.

Verificações de integridade

O proxy DNS executa loops de verificação de saúde de cinco segundos, desde que o relatório de servidores upstream não seja responsabilidade. As verificações de integridade são uma consulta DNS recursiva para o servidor de nomes raiz. Depois que um servidor upstream é considerado íntegro, o firewall interrompe as verificações de saúde até o próximo erro. Quando um proxy íntegro retorna um erro, o firewall seleciona outro servidor DNS na lista.

Firewall do Azure com zonas DNS privadas do Azure

Ao usar uma zona DNS privada do Azure com o Firewall do Azure, certifique-se de não criar mapeamentos de domínio que substituam os nomes de domínio padrão das contas de armazenamento e outros pontos de extremidade criados pela Microsoft. Caso substitua os nomes de domínio padrão, ele interromperá o acesso de tráfego de gerenciamento do Firewall do Azure a contas de armazenamento do Azure e a outros pontos de extremidade. Isso interrompe as atualizações de firewall, o registro em log e/ou o monitoramento.

Por exemplo, o tráfego de gerenciamento de firewall requer acesso à conta de armazenamento com o nome de domínio blob.core.windows.net e o firewall depende do DNS do Azure para FQDN para resoluções de endereço IP.

Não crie uma zona DNS privada com o nome de domínio *.blob.core.windows.net e associe-a à rede virtual do Firewall do Azure. Caso substitua os nomes de domínio padrão, todas as consultas DNS serão direcionadas para a zona DNS privada e isso interromperá as operações de firewall. Em vez disso, crie um nome de domínio exclusivo, como *.<unique-domain-name>.blob.core.windows.net para a zona DNS privada.

Como alternativa, você poderá habilitar um link privado para uma conta de armazenamento e integrá-lo a uma zona DNS privada, consulte Inspecionar o tráfego de ponto de extremidade privado com o Firewall do Azure.