Monitorar os logs (herdado) e as métricas do Firewall do Azure

Dica

Para que um método aprimorado funcione com logs de firewall, confira Logs de Firewall Estruturado do Azure.

Você pode monitorar o Firewall do Azure usando os logs de firewall. Você também pode usar os logs de atividades para auditar operações nos recursos do Firewall do Azure. Usando as métricas, você pode exibir contadores de desempenho no portal.

Você pode acessar alguns desses logs por meio do portal. Os logs podem ser enviados para os logs do Azure Monitor, o Armazenamento e os Hubs de Eventos e analisados nos logs do Azure Monitor ou por ferramentas diferentes, como Excel e Power BI.

Observação

Este artigo foi atualizado recentemente para usar o termo logs do Azure Monitor em vez de Log Analytics. Os dados de log ainda são armazenados em um espaço de trabalho do Log Analytics e ainda são coletados e analisados pelo mesmo serviço do Log Analytics. Estamos atualizando a terminologia para refletir melhor a função dos logs no Azure Monitor. Confira as alterações de terminologia do Azure Monitor para obter detalhes.

Observação

Recomendamos que você use o módulo Az PowerShell do Azure para interagir com o Azure. Para começar, consulte Instalar o Azure PowerShell. Para saber como migrar para o módulo Az PowerShell, confira Migrar o Azure PowerShell do AzureRM para o Az.

Pré-requisitos

Antes de iniciar este tutorial, leia Logs e métricas do Firewall do Azure para obter uma visão geral dos logs e das métricas de diagnóstico disponíveis para o Firewall do Azure.

Habilitar o log de diagnósticos por meio do portal do Azure

Pode levar alguns minutos até que os dados sejam exibidos em seus logs depois de concluir este procedimento para ativar o log de diagnósticos. Se não vir nada a princípio, verifique novamente depois de alguns minutos.

No portal do Azure, abra o grupo de recursos de firewall e selecione o firewall.

Em Monitoramento, selecione Configurações de diagnóstico.

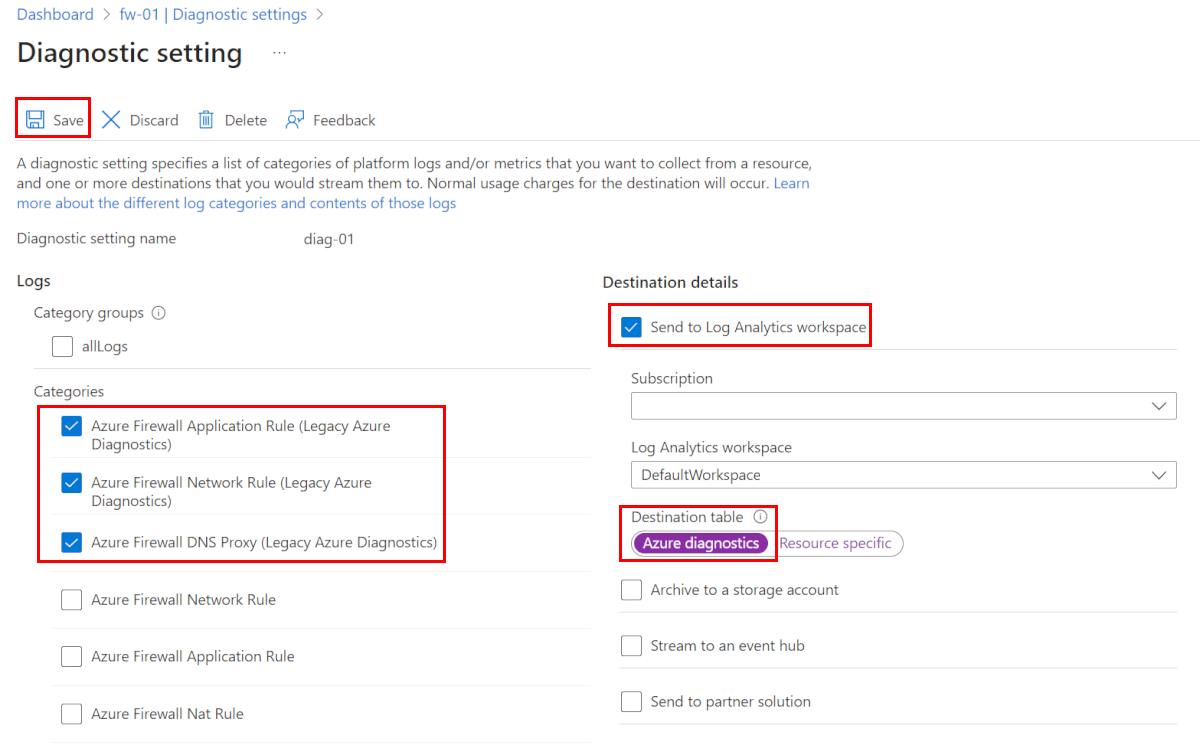

Para o Firewall do Azure, três logs herdados específicos do serviço estão disponíveis:

- Regra de aplicativo do Firewall do Azure (Diagnóstico do Azure herdado)

- Regra de rede do Firewall do Azure (Diagnóstico do Azure herdado)

- Proxy DNS do Firewall do Azure (Diagnóstico do Azure herdado)

Selecione Adicionar configuração de diagnóstico. A página Configurações de diagnóstico fornece as configurações dos logs de diagnóstico.

Digite um nome para a configuração de diagnóstico.

Em Logs, selecione Regra de Aplicativo do Firewall do Azure (Diagnóstico do Azure Herdado), Regra de Rede do Firewall do Azure (Diagnóstico do Azure Herdado) e Proxy Dns do Firewall do Azure ( Diagnóstico do Azure Herdado) para coletar os logs.

Selecione Enviar ao Log Analytics para configurar o workspace.

Selecione sua assinatura.

Para a tabela Destino, selecione diagnóstico do Azure.

Selecione Salvar.

Habilitar o log de diagnóstico usando o PowerShell

O log de atividade é habilitado automaticamente para todos os recursos do Resource Manager. O log de diagnósticos deve ser habilitado para começar a coletar os dados disponíveis por meio desses logs.

Para habilitar os logs de diagnóstico com o PowerShell, siga as seguintes etapas:

Anote a ID do recurso do workspace do Log Analytics, no qual os dados de log são armazenados. Esse valor está no formato:

/subscriptions/<subscriptionId>/resourceGroups/<resource group name>/providers/microsoft.operationalinsights/workspaces/<workspace name>Você pode usar qualquer workspace na assinatura. Use o portal do Azure para encontrar essas informações. As informações estão localizadas na página Propriedades do recurso.

Anote a ID do recurso do firewall. Esse valor está no formato:

/subscriptions/<subscriptionId>/resourceGroups/<resource group name>/providers/Microsoft.Network/azureFirewalls/<Firewall name>Use o portal para encontrar essas informações.

Habilite o log de diagnóstico para todos os logs e as métricas usando o seguinte cmdlet do PowerShell:

$diagSettings = @{ Name = 'toLogAnalytics' ResourceId = '/subscriptions/<subscriptionId>/resourceGroups/<resource group name>/providers/Microsoft.Network/azureFirewalls/<Firewall name>' WorkspaceId = '/subscriptions/<subscriptionId>/resourceGroups/<resource group name>/providers/microsoft.operationalinsights/workspaces/<workspace name>' } New-AzDiagnosticSetting @diagSettings

Habilitar o log de diagnóstico usando a CLI do Azure

O log de atividade é habilitado automaticamente para todos os recursos do Resource Manager. O log de diagnósticos deve ser habilitado para começar a coletar os dados disponíveis por meio desses logs.

Para habilitar o log de diagnóstico com a CLI do Azure, siga as seguintes etapas:

Anote a ID do recurso do workspace do Log Analytics, no qual os dados de log são armazenados. Esse valor está no formato:

/subscriptions/<subscriptionId>/resourceGroups/<resource group name>/providers/microsoft.operationalinsights/workspaces/<workspace name>Você pode usar qualquer workspace na assinatura. Use o portal do Azure para encontrar essas informações. As informações estão localizadas na página Propriedades do recurso.

Anote a ID do recurso do firewall. Esse valor está no formato:

/subscriptions/<subscriptionId>/resourceGroups/<resource group name>/providers/Microsoft.Network/azureFirewalls/<Firewall name>Use o portal para encontrar essas informações.

Habilite o log de diagnóstico para todos os logs e as métricas usando o seguinte comando da CLI do Azure:

az monitor diagnostic-settings create -n 'toLogAnalytics' --resource '/subscriptions/<subscriptionId>/resourceGroups/<resource group name>/providers/Microsoft.Network/azureFirewalls/<Firewall name>' --workspace '/subscriptions/<subscriptionId>/resourceGroups/<resource group name>/providers/microsoft.operationalinsights/workspaces/<workspace name>' --logs "[{\"category\":\"AzureFirewallApplicationRule\",\"Enabled\":true}, {\"category\":\"AzureFirewallNetworkRule\",\"Enabled\":true}, {\"category\":\"AzureFirewallDnsProxy\",\"Enabled\":true}]" --metrics "[{\"category\": \"AllMetrics\",\"enabled\": true}]"

Exibir e analisar o log de atividades

Você pode exibir e analisar os dados do log de atividades usando um dos seguintes métodos:

Ferramentas do Azure: recupere informações do log de atividades por meio do Azure PowerShell, da CLI do Azure, da API REST do Azure ou do portal do Azure. As instruções passo a passo para cada método são detalhadas no artigo Activity operations with Resource Manager (Operações de atividade com o Resource Manager).

Power BI: se ainda não tiver uma conta do Power BI, experimente uma gratuitamente. Com o pacote de conteúdo dos Logs de Atividades do Azure para Power BI, você pode analisar seus dados com painéis pré-configurados que podem ser usados no estado em que se encontram ou ser personalizados.

Microsoft Azure Sentinel: você pode conectar os logs do Firewall do Azure ao Microsoft Azure Sentinel para ver os dados de log em pastas de trabalho. Use-o para criar alertas personalizados e incorpore-o para aprimorar a investigação. O conector de dados do Firewall do Azure no Microsoft Azure Sentinel está em versão prévia pública no momento. Para obter mais informações, confira Conectar dados do Firewall do Azure.

Consulte o vídeo de Mohit Kumar a seguir para obter uma visão geral:

Exibir e analisar os logs de regra de aplicativo e de rede

A Pasta de Trabalho do Firewall do Azure oferece uma tela flexível para análise de dados do Firewall do Azure. Você pode usá-la para criar relatórios visuais avançados dentro do portal do Azure. Você pode explorar vários Firewalls implantados no Azure e combiná-los em experiências interativas unificadas.

Você também pode se conectar à sua conta de armazenamento e recuperar as entradas de log JSON para logs de desempenho e acesso. Depois de baixar os arquivos JSON, você pode convertê-los em CSV e exibi-los no Excel, no Power BI ou em qualquer outra ferramenta de visualização de dados.

Dica

Se estiver familiarizado com o Visual Studio e os conceitos básicos de alteração de valores de constantes e variáveis em C#, você poderá usar as ferramentas de conversor de log disponíveis no GitHub.

Exibir métricas

Navegue até um Firewall do Azure. Em Monitoramento, selecione Métricas. Para exibir os valores disponíveis, selecione a lista suspensa MÉTRICA.

Próximas etapas

Agora que você configurou o firewall para coletar logs, poderá explorar os logs do Azure Monitor para exibir seus dados.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de