Usar o Firewall do Azure para proteger as implantações da Área de Trabalho Virtual do Azure

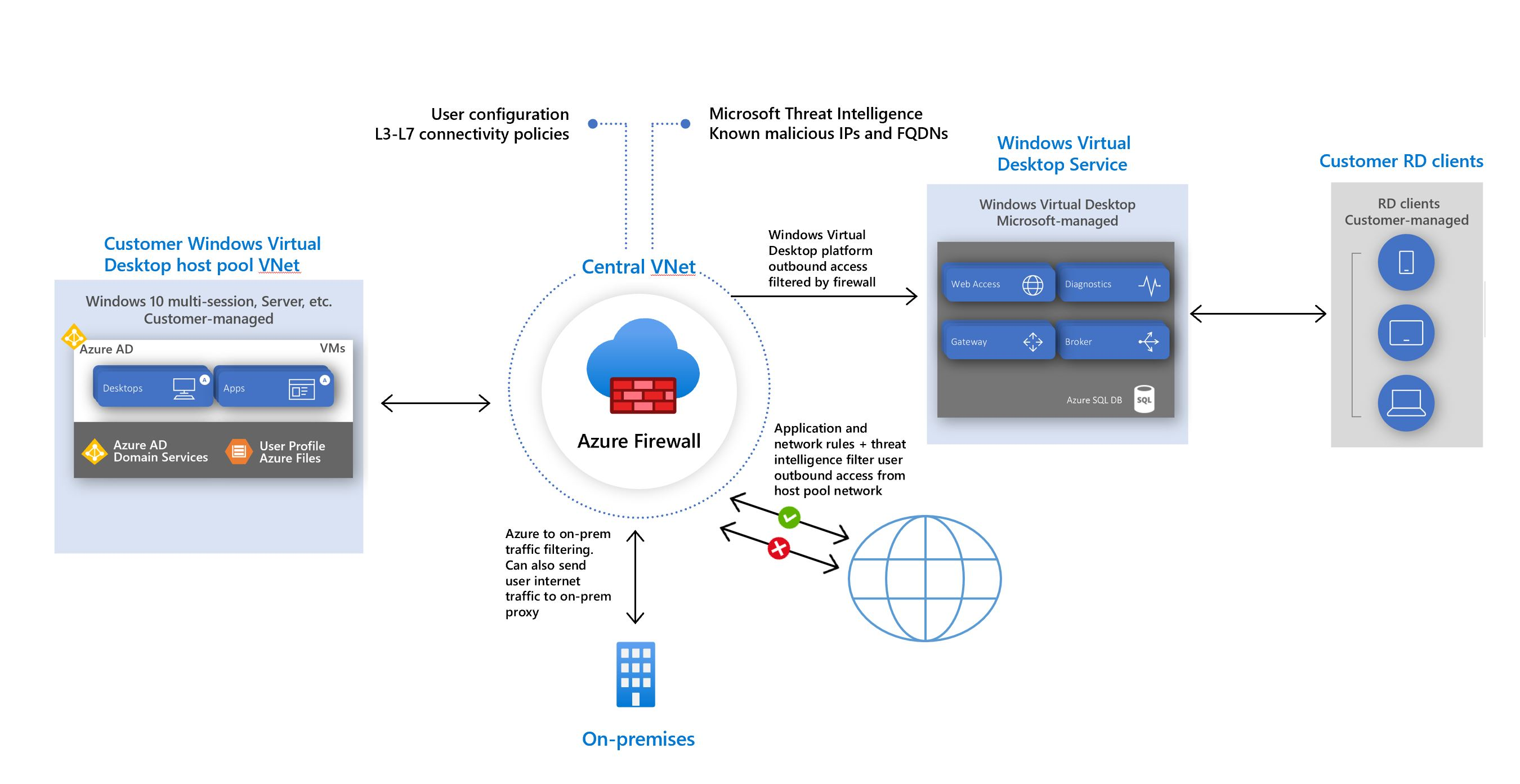

A Área de Trabalho Virtual do Azure é um serviço de VDI (infraestrutura de área de trabalho virtual) em nuvem executado no Azure. Quando um usuário final se conecta à Área de Trabalho Virtual do Azure, sua sessão vem de um host de sessão em um pool de hosts. Um pool de host é uma coleção de máquinas virtuais do Azure que se registram na Área de Trabalho Virtual do Azure como hosts da sessão. Essas máquinas virtuais são executadas na rede virtual e estão sujeitas aos controles de segurança da rede virtual. Elas precisam obter o acesso de saída da Internet ao serviço de Área de Trabalho Virtual do Azure para operar corretamente e podem precisar do acesso de saída da Internet para os usuários finais. O Firewall do Azure pode ajudar você a bloquear seu ambiente e filtrar o tráfego de saída.

Siga as diretrizes deste artigo para fornecer proteção adicional ao pool de host da Área de Trabalho Virtual do Azure usando o Firewall do Azure.

Pré-requisitos

- Um ambiente da Área de Trabalho Virtual do Azure e um pool de host implantados. Para obter mais informações, confira Implantar a Área de Trabalho Virtual do Azure.

- Um Firewall do Azure implantado com pelo menos uma Política do Gerenciador de Firewall.

- DNS e Proxy DNS habilitados na Política de Firewall para usar o FQDN nas Regras de Rede.

Para saber mais sobre a terminologia da Área de Trabalho Virtual do Azure, confira a terminologia da Área de Trabalho Virtual do Azure.

Acesso de saída do pool de host à Área de Trabalho Virtual do Azure

As máquinas virtuais do Azure criadas para a Área de Trabalho Virtual do Azure precisam ter acesso a vários FQDNs (nomes de domínio totalmente qualificados) para funcionar corretamente. O Firewall do Azure usa a marca de FQDN da Área de Trabalho Virtual do Azure WindowsVirtualDesktop para simplificar essa configuração. Você precisará criar uma política de Firewall do Azure, e criar Coleções de Regras para Regras de Rede e Regras de Aplicativos. Dê à Coleção de Regras uma prioridade e uma ação de permitir ou negar.

Você precisa criar regras para cada um dos FQDNs e pontos de extremidade necessários. A lista está disponível em FQDNs e pontos de extremidade necessários para a Área de Trabalho Virtual do Azure. Para identificar um pool de host específico como Origem, você pode criar um Grupo de IP com cada host de sessão para representá-lo.

Importante

Recomendamos que você não use a inspeção TLS com a Área de Trabalho Virtual do Azure. Para obter mais informações, confira as diretrizes de servidor proxy.

Amostra da Política de Firewall do Azure

Todas as regras obrigatórias e opcionais mencionadas acima podem ser facilmente implantadas em uma única Política de Firewall do Azure usando o modelo publicado em https://github.com/Azure/RDS-Templates/tree/master/AzureFirewallPolicyForAVD. Antes de implantar em produção, recomendamos revisar todas as regras de rede e de aplicativo definidas e garantir o alinhamento com a documentação oficial da Área de Trabalho Virtual do Azure e os requisitos de segurança.

Acesso de saída do pool de host à Internet

Dependendo das necessidades da sua organização, você deve habilitar o acesso seguro de saída à Internet para os usuários finais. Se a lista de destinos permitidos é bem definida (por exemplo, para Acesso do Microsoft 365), use o aplicativo Firewall do Azure e as regras de rede para configurar o acesso necessário. Isso roteia o tráfego do usuário final diretamente para a Internet para oferecer o melhor desempenho. Se você precisar permitir a conectividade de rede para o Windows 365 ou Intune, consulte Requisitos de rede para o Windows 365 e Pontos de extremidade de rede para o Intune.

Caso você deseje filtrar o tráfego da Internet do usuário de saída usando um gateway Web seguro local existente, configure navegadores da Web ou outros aplicativos em execução no pool de host da Área de Trabalho Virtual do Azure com uma configuração de proxy explícita. Por exemplo, confira Como usar as opções de linha de comando do Microsoft Edge para definir as configurações de proxy. Essas configurações de proxy influenciam apenas o acesso à Internet do usuário final, permitindo o tráfego de saída da plataforma de Área de Trabalho Virtual do Azure diretamente por meio do Firewall do Azure.

Controlar o acesso do usuário à Web

Os administradores podem permitir ou negar o acesso do usuário a diferentes categorias de site. Adicione uma regra à Coleção de Aplicativos a partir de seu endereço IP específico às categorias da Web que você deseja permitir ou negar. Revise todas as categorias da Web.

Próxima etapa

- Saiba mais sobre a Área de Trabalho Virtual do Azure: O que é a Área de Trabalho Virtual do Azure?