Filtragem baseada em inteligência contra ameaças do Firewall do Azure

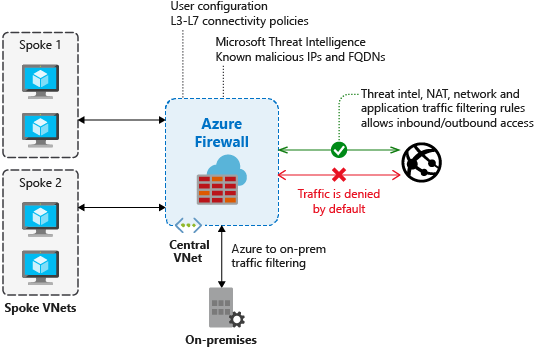

Você pode habilitar a filtragem baseada em inteligência contra ameaças para o seu firewall para alertar e negar tráfego de/para endereços IP, FQDNs e URLs mal-intencionados conhecidos. Os endereços IP, domínios e URLs são origem do feed da Inteligência contra ameaças do Microsoft, que inclui várias fontes, incluindo a equipe de Segurança Cibernética da Microsoft. O Gráfico de Segurança Inteligente da Microsoft potencializa a inteligência contra ameaças da Microsoft e usa vários serviços, incluindo o Microsoft Defender para Nuvem.

Se tiver habilitado a filtragem baseada em inteligência contra ameaças, o firewall processa as regras associadas antes de qualquer uma das regras NAT, regras de rede ou regras de aplicativo.

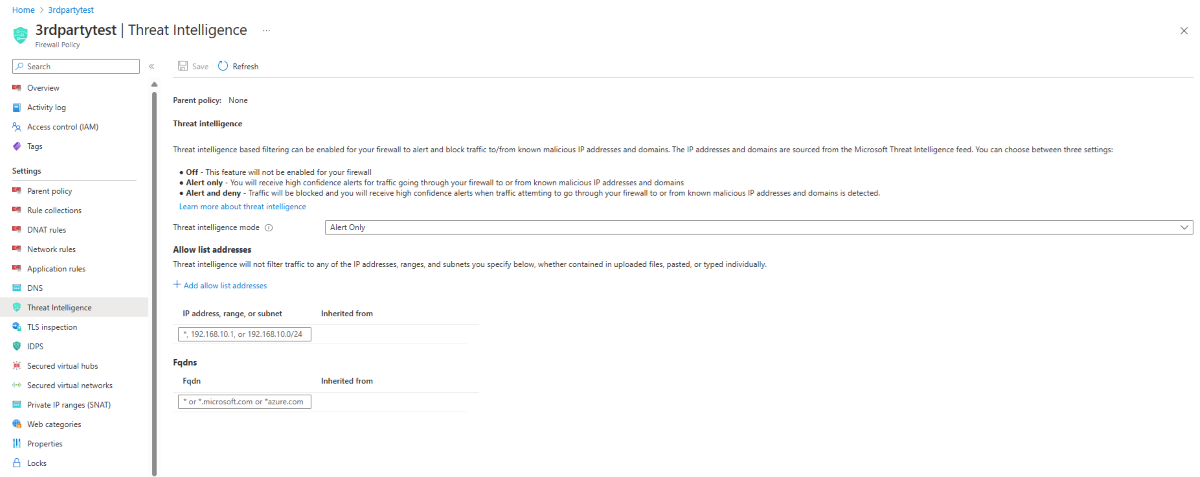

Quando uma regra dispara, você pode optar por apenas registrar um alerta ou pode optar pelo modo de alerta e negação.

Por padrão, a filtragem baseada em inteligência contra ameaças está no modo de alerta. Não é possível desativar esse recurso ou alterar o modo até que a interface do portal esteja disponível em sua região.

Você pode definir listas de permitidos para que a inteligência contra ameaças não filtre o tráfego para nenhum dos FQDNs, endereços IP, intervalos ou sub-redes listados.

Para uma operação em lote, você pode carregar um arquivo CSV com uma lista de endereços IP, intervalos e sub-redes.

Logs

O trecho de log a seguir mostra uma regra disparada:

{

"category": "AzureFirewallNetworkRule",

"time": "2018-04-16T23:45:04.8295030Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallThreatIntelLog",

"properties": {

"msg": "HTTP request from 10.0.0.5:54074 to somemaliciousdomain.com:80. Action: Alert. ThreatIntel: Bot Networks"

}

}

Testando

Teste de saída – Alertas de tráfego de saída devem ser uma ocorrência rara, pois isso significa que seu ambiente está comprometido. Para ajudar a testar se os alertas de saída estão funcionando, um FQDN de teste existe para disparar um alerta. Use

testmaliciousdomain.eastus.cloudapp.azure.compara seus testes de saída.Para se preparar para seus testes e garantir que você não obtenha uma falha de resolução de DNS, configure os seguintes itens:

- Adicione um registro fictício ao arquivo de hosts no computador de teste. Por exemplo, em um computador que executa o Windows, você pode adicionar

1.2.3.4 testmaliciousdomain.eastus.cloudapp.azure.comao arquivoC:\Windows\System32\drivers\etc\hosts. - Verifique se a solicitação HTTP/S testada é permitida usando uma regra de aplicativo, não uma regra de rede.

- Adicione um registro fictício ao arquivo de hosts no computador de teste. Por exemplo, em um computador que executa o Windows, você pode adicionar

Teste de entrada – É normal ver alertas de tráfego de entrada se o firewall configurou as regras DNAT. Você verá alertas mesmo se o firewall apenas permite fontes específicas na regra DNAT e o resto do tráfego for negado. O Firewall do Azure não alerta todos os verificadores de porta conhecidos; apenas os verificadores que se envolvem em atividades mal-intencionadas.