Gerenciar o acesso ao teste de carga do Azure

Neste artigo, você aprenderá a gerenciar o acesso (autorização) a um workspace do Teste de Carga do Azure. O Azure RBAC (controle de acesso baseado em função do Azure) é usado para gerenciar o acesso aos recursos do Azure, como a capacidade de criar novos recursos ou usar os existentes. Você pode conceder acesso baseado em função aos usuários usando o portal do Azure, as ferramentas de linha de comando do Azure ou as APIs de gerenciamento do Azure.

Pré-requisitos

Para atribuir funções do Azure, sua conta do Azure deve ter:

- As permissões

Microsoft.Authorization/roleAssignments/write, como Administrador de Acesso do Usuário ou Proprietário.

Para criar um novo recurso de teste de carga, sua conta do Azure deve ter:

- Permissão para criar recursos no grupo de recursos para o recurso de teste de carga, como a função de Colaborador ou de Proprietário.

Funções no Teste de Carga do Azure

No Teste de Carga do Azure, o acesso é concedido ao atribuir a função apropriada do Azure aos usuários, grupos e aplicativos no escopo do recurso de teste de carga. A seguir estão as funções internas compatíveis com um recurso de teste de carga:

| Função | Descrição |

|---|---|

| Leitor do Teste de Carga | Ações somente leitura no recurso de teste de carga. Os leitores podem listar e exibir testes e execuções de teste no recurso. Os leitores não podem criar, atualizar ou executar testes. |

| Colaborador do Teste de Carga | Exibir, criar, editar ou excluir (onde aplicável) testes e execuções de teste em um recurso de teste de carga. |

| Proprietário do teste de carga | Acesso completo ao recurso de Teste de Carga, incluindo a capacidade de exibir, criar, editar ou excluir (onde aplicável) ativos de um workspace. Por exemplo, você pode modificar ou excluir o recurso de teste de carga. |

Se você tiver a função proprietário,colaboradorou proprietário do teste de carga no nível da assinatura, terá automaticamente as mesmas permissões que o proprietário do teste de carga no nível de recurso.

Importante

O acesso à função pode ser definido para vários níveis no Azure. Por exemplo, alguém com acesso de proprietário a um recurso pode não ter acesso de proprietário ao grupo de recursos que contém o espaço de trabalho. Para obter mais informações, confira Como o RBAC do Azure funciona.

Permissões de função

As tabelas a seguir descrevem as permissões específicas fornecidas a cada função. Tais permissões podem incluir Ações, que concedem permissões, e Não Ações, que as restringem.

Proprietário do teste de carga

O proprietário do Teste de Carga pode gerenciar tudo, inclusive o acesso. A tabela a seguir mostra as permissões concedidas para a função:

| Ações | Descrição |

|---|---|

| Microsoft.Resources/deployments/* | Crie e gerencie implantações do grupo de recursos. |

| Microsoft.Resources/subscriptions/resourceGroups/read | Obter ou listar de grupos de recursos. |

| Microsoft.Insights/alertRules/* | Crie e gerencie regras de alerta. |

| Microsoft.Authorization/*/read | Autorização de leitura. |

| Microsoft.LoadTestService/* | Criar e gerenciar recursos de teste de carga. |

| DataActions | Descrição |

|---|---|

| Microsoft.LoadTestService/loadtests/* | Iniciar, parar e gerenciar testes de carga. |

Colaborador do Teste de Carga

Um Colaborador do Teste de Carga pode gerenciar tudo, exceto o acesso. A tabela a seguir mostra as permissões concedidas para a função:

| Ações | Descrição |

|---|---|

| Microsoft.Resources/deployments/* | Crie e gerencie implantações do grupo de recursos. |

| Microsoft.Resources/subscriptions/resourceGroups/read | Obter ou listar de grupos de recursos. |

| Microsoft.Insights/alertRules/* | Crie e gerencie regras de alerta. |

| Microsoft.Authorization/*/read | Autorização de leitura. |

| Microsoft.LoadTestService/*/read | Criar e gerenciar recursos de teste de carga. |

| DataActions | Descrição |

|---|---|

| Microsoft.LoadTestService/loadtests/* | Iniciar, parar e gerenciar testes de carga. |

Leitor do Teste de Carga

Um Leitor de Teste de Carga pode exibir todos os recursos em um recurso de teste de carga, mas não pode fazer nenhuma alteração. A tabela a seguir mostra as permissões concedidas para a função:

| Ações | Descrição |

|---|---|

| Microsoft.Resources/deployments/* | Crie e gerencie implantações do grupo de recursos. |

| Microsoft.Resources/subscriptions/resourceGroups/read | Obter ou listar de grupos de recursos. |

| Microsoft.Insights/alertRules/* | Crie e gerencie regras de alerta. |

| Microsoft.Authorization/*/read | Autorização de leitura. |

| Microsoft.LoadTestService/*/read | Criar e gerenciar recursos de teste de carga. |

| DataActions | Descrição |

|---|---|

| Microsoft.LoadTestService/loadtests/readTest/action | Executar testes de carga. |

Configurar o RBAC do Azure para o recurso de teste de carga

A seção a seguir mostra como configurar o RBAC do Azure em seu recurso de teste de carga por meio do portal do Azure e do PowerShell.

Configurar o RBAC do Azure usando o portal do Azure

Entre no portal do Azure e abra o recurso de teste de carga na página Teste de Carga do Azure.

Selecione Controle de acesso (IAM) e selecione uma função na lista de funções disponíveis. É possível escolher qualquer uma das funções internas disponíveis compatíveis com um recurso de teste de carga do Azure ou qualquer função personalizada que você tenha definido. Atribua a função a um usuário ao qual você deseja conceder permissões.

Para ver as etapas detalhadas, confira Atribuir funções do Azure usando o portal do Azure.

Remover atribuições de função de um usuário

Você pode remover a permissão de acesso de um usuário que não está gerenciando o recurso de teste de carga do Azure ou que não trabalha mais para a organização. As etapas a seguir mostram como remover as atribuições de função de um usuário. Para obter etapas detalhadas, consulte Remover atribuições de função do Azure:

Abra Controle de acesso (IAM) em um escopo, como grupo de gerenciamento, assinatura, grupo de recursos ou recurso, no qual você deseja remover o acesso.

Selecione a guia Atribuições de função para exibir todas as atribuições de função nesse escopo.

Na lista de atribuições de função, adicione uma caixa de seleção ao lado do usuário com a atribuição de função que você deseja remover.

Selecione Remover e, em seguida, selecione Sim para confirmar.

Configurar o RBAC do Azure usando o PowerShell

Você também pode configurar o acesso baseado em função para um recurso de teste de carga usando os seguintes cmdlets do Azure PowerShell:

Get-AzRoleDefinition lista todas as funções do Azure disponíveis no Microsoft Entra ID. Você pode usar o cmdlet com o parâmetro Name para listar todas as ações que uma função específica pode executar.

Get-AzRoleDefinition -Name 'Load Test Contributor'O snippet a seguir é a saída de exemplo:

Name : Load Test Contributor Id : 00000000-0000-0000-0000-000000000000 IsCustom : False Description : View, create, update, delete and execute load tests. View and list load test resources but can not make any changes. Actions : {Microsoft.LoadTestService/*/read, Microsoft.Authorization/*/read, Microsoft.Resources/deployments/*, Microsoft.Resources/subscriptions/resourceGroups/read…} NotActions : {} DataActions : {Microsoft.LoadTestService/loadtests/*} NotDataActions : {} AssignableScopes : {/}Get-AzRoleAssignment lista as atribuições de função do Azure no escopo especificado. Sem nenhum parâmetro, o cmdlet retorna todas as atribuições de função feitas na assinatura. Use o parâmetro

ExpandPrincipalGroupspara listar as atribuições de acesso para o usuário especificado e os grupos aos quais o usuário pertence.Exemplo: use o cmdlet a seguir para listar todos os usuários e suas funções em um recurso de teste de carga.

Get-AzRoleAssignment -Scope '/subscriptions/<SubscriptionID>/resourcegroups/<Resource Group Name>/Providers/Microsoft.LoadTestService/loadtests/<Load Test Name>'Use New-AzRoleAssignment para atribuir o acesso de usuários, grupos e aplicativos a um escopo específico.

Exemplo: use o comando a seguir para atribuir a função "Leitor de Teste de Carga" para um usuário no escopo do recurso de teste de carga.

New-AzRoleAssignment -SignInName <sign-in Id of a user you wish to grant access> -RoleDefinitionName 'Load Test Reader' -Scope '/subscriptions/<SubscriptionID>/resourcegroups/<Resource Group Name>/Providers/Microsoft.LoadTestService/loadtests/<Load Testing resource name>'Use Remove-AzureRmRoleAssignment para remover o acesso de um usuário, grupo ou aplicativo especificado a determinado escopo.

Exemplo: use o comando a seguir para remover o usuário da função Leitor de Teste de Carga no escopo do recurso de teste de carga.

Remove-AzRoleAssignment -SignInName <sign-in Id of a user you wish to remove> -RoleDefinitionName 'Load Test Reader' -Scope '/subscriptions/<SubscriptionID>/resourcegroups/<Resource Group Name>/Providers/Microsoft.LoadTestService/loadtests/<Load Testing resource name>'

Solução de problemas

Esta seção lista as etapas para solucionar problemas comuns com o acesso do usuário no Teste de Carga do Azure.

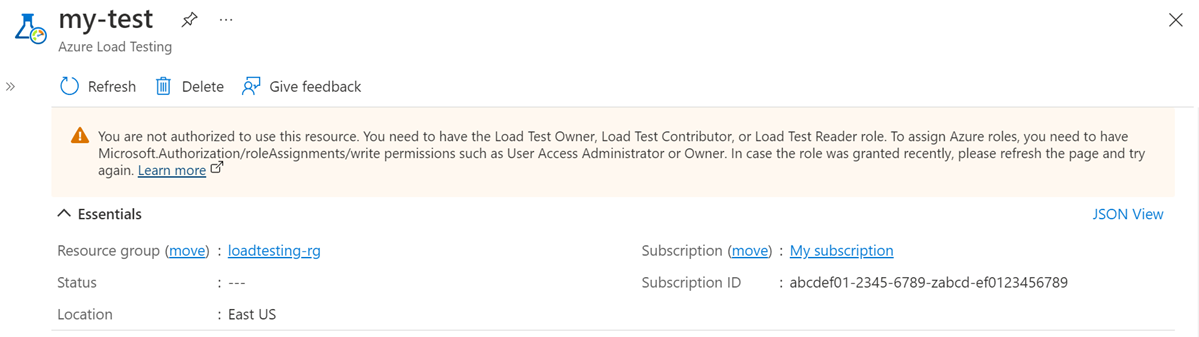

Não é possível criar ou executar um teste com You are not authorized to use this resource

Você encontrará essa mensagem se sua conta do Azure não tiver as permissões necessárias para gerenciar testes. Conceda ao usuário a função de Proprietário do Teste de Carga ou de Colaborador de Teste de Carga no recurso de teste de carga.

Conteúdo relacionado

- Saiba mais sobre Usar identidades gerenciadas.

- Saiba mais sobre como Identificar afunilamentos de desempenho (tutorial).