Configurar as chaves gerenciadas pelo cliente para o Teste de Carga do Azure com o Azure Key Vault

O Teste de Carga do Azure criptografa automaticamente todos os dados armazenados no recurso de teste de carga com as chaves que a Microsoft fornece (chaves gerenciadas pelo serviço). Opcionalmente, você pode adicionar uma segunda camada de segurança ao fornecer também suas próprias chaves (gerenciadas pelo cliente). As chaves gerenciadas pelo cliente oferecem maior flexibilidade para controlar o acesso e usar políticas de rotação de chaves.

As chaves fornecidas são armazenadas com segurança usando o Azure Key Vault. É possível criar uma chave separada para cada recurso de Teste de Carga do Azure habilitado com as chaves gerenciadas pelo cliente.

Ao usar as chaves de criptografia gerenciadas pelo cliente, você precisa especificar uma identidade gerenciada atribuída pelo usuário para recuperar as chaves do Azure Key Vault.

O Teste de Carga do Azure usa a chave gerenciada pelo cliente para criptografar os seguintes dados no recurso de teste de carga:

- Script de teste e arquivos de configuração

- Segredos

- Variáveis de ambiente

Observação

O Teste de Carga do Azure não criptografa os dados de métricas para uma execução de teste com sua chave gerenciada pelo cliente, incluindo os nomes de amostradores de métricas JMeter especificados no script JMeter. A Microsoft tem acesso a esses dados de métricas.

Pré-requisitos

Uma conta do Azure com uma assinatura ativa. Se você não tiver uma assinatura do Azure, crie uma conta gratuita antes de começar.

Uma identidade gerenciada atribuída pelo usuário existente. Para obter mais informações sobre como criar uma identidade gerenciada atribuída pelo usuário, consulte Gerenciar identidades gerenciadas atribuídas pelo usuário.

Limitações

As chaves gerenciadas pelo cliente só estão disponíveis para os novos recursos do Teste de Carga do Azure. Configure a chave durante a criação do recurso.

Depois que a criptografia de chave gerenciada pelo cliente estiver habilitada em um recurso, ela não poderá ser desabilitada.

O Teste de Carga do Azure não pode girar automaticamente a chave gerenciada pelo cliente para usar a última versão da chave de criptografia. Atualize o URI da chave no recurso depois que a chave for girada no Azure Key Vault.

Configure seu Azure Key Vault

Para usar as chaves de criptografia gerenciadas pelo cliente com o Teste de Carga do Azure, você precisa armazenar a chave no Azure Key Vault. Você pode usar um cofre de chaves existente ou criar um novo. O recurso de teste de carga e o cofre de chaves podem estar em regiões ou assinaturas diferentes no mesmo locatário.

Defina as seguintes configurações do cofre de chaves ao usar as chaves de criptografia gerenciadas pelo cliente.

Definir configurações da rede do cofre de chaves

Se você restringiu o acesso ao seu Azure Key Vault por um firewall ou rede virtual, precisará conceder acesso ao Teste de Carga do Azure para recuperar suas chaves gerenciadas pelo cliente. Siga estas etapas para conceder acesso a serviços confiáveis do Azure.

Importante

Atualmente, não há suporte para a recuperação de chaves gerenciadas pelo cliente de um Azure Key Vault que tenha restrições de acesso na região US Gov - Virgínia.

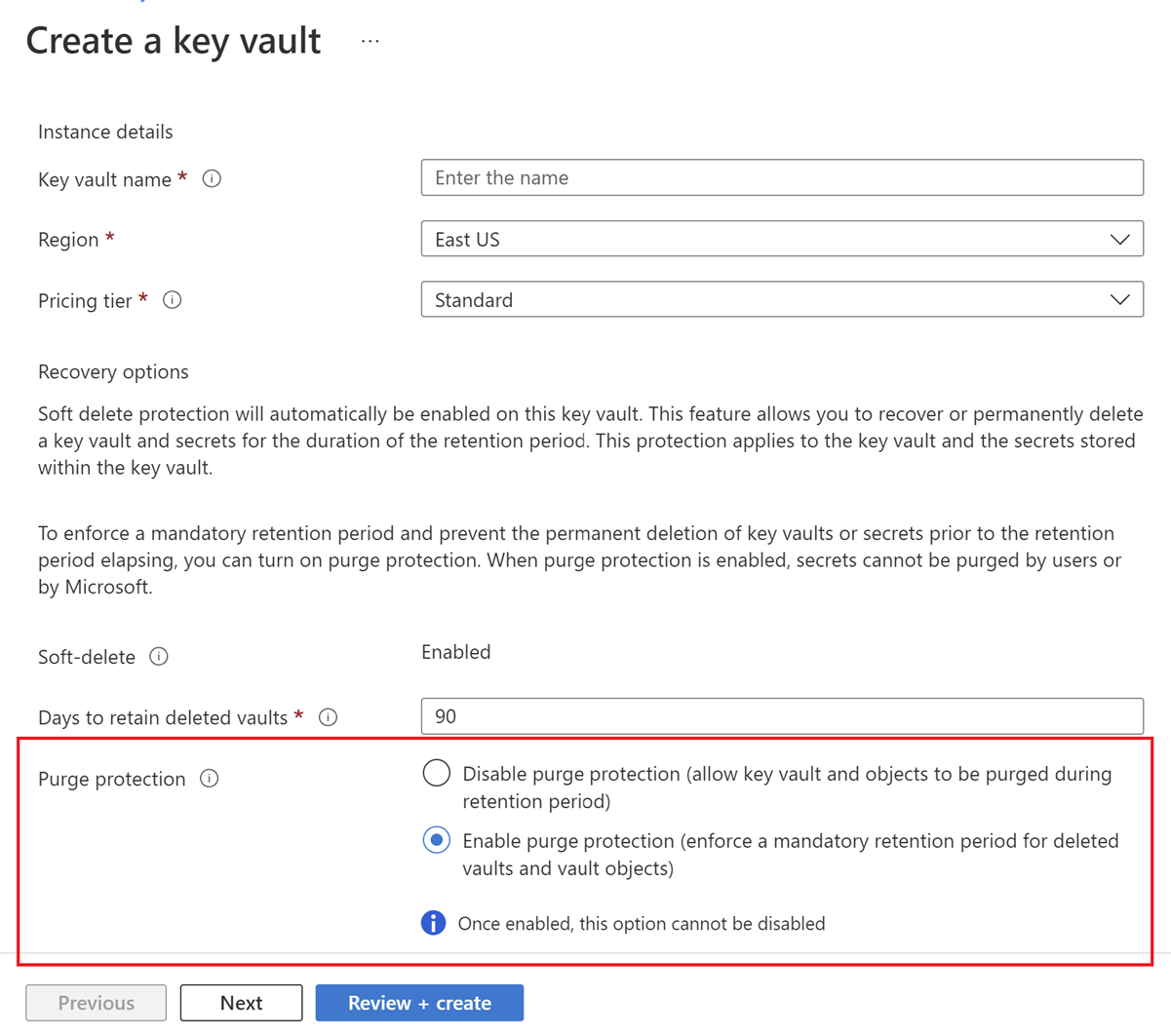

Configurar a exclusão reversível e a proteção contra limpeza

Você precisa definir as propriedades de Exclusão temporária e Proteção contra limpeza em sua instância do Azure Key Vault para usar as chaves gerenciadas pelo cliente com o Teste de Carga do Azure. A exclusão temporária é habilitada por padrão quando você cria um novo cofre de chaves e não pode ser desabilitada. É possível habilitar a proteção contra limpeza a qualquer momento. Saiba mais sobre a exclusão temporária e proteção contra limpeza no Azure Key Vault.

Siga estas etapas para verificar se a exclusão temporária está habilitada e habilitá-la em um cofre de chaves. A exclusão temporária é habilitada por padrão quando você cria um novo cofre de chaves.

Você pode habilitar a proteção contra limpeza ao criar um novo cofre de chaves selecionando as configurações Habilitar a proteção contra limpeza.

Para habilitar a proteção contra limpeza em um cofre de chaves existente, siga estas etapas:

- Navegue até o cofre de chaves no portal do Azure.

- Em Configurações, escolha Propriedades.

- Na seção Proteção contra limpeza, escolha Habilitar proteção contra limpeza.

Adicionar uma chave gerenciada pelo cliente ao Azure Key Vault

Depois, adicione uma chave no cofre de chaves. A criptografia do Teste de Carga do Azure dá suporte a chaves RSA. Para obter mais informações sobre os tipos de chave com suporte no Azure Key Vault, confira Sobre chaves.

Para saber como adicionar uma chave com o portal do Azure, confira Definir e recuperar uma chave do Azure Key Vault usando o portal do Azure.

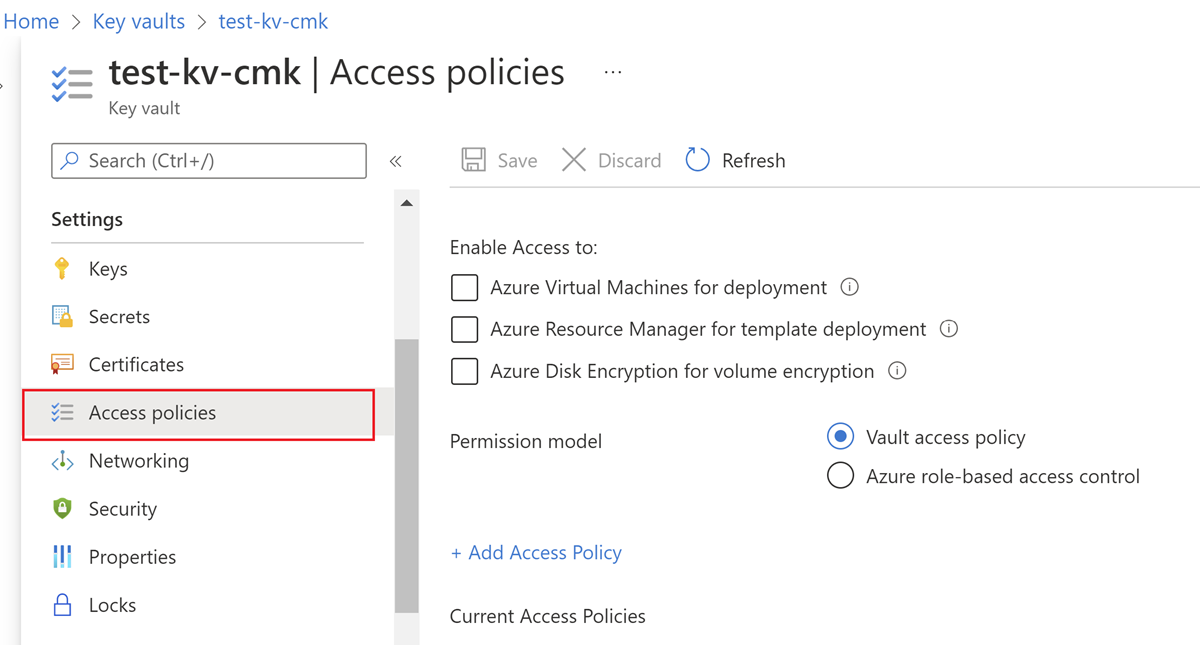

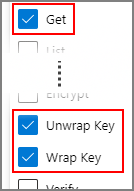

Adicionar uma política de acesso ao cofre de chaves

Ao usar as chaves de criptografia gerenciadas pelo cliente, você precisará especificar uma identidade gerenciada atribuída pelo usuário. A identidade gerenciada atribuída pelo usuário para acessar as chaves gerenciadas pelo cliente no Azure Key Vault deve ter permissões apropriadas para acessar o cofre de chaves.

No portal do Azure, vá até a instância do Azure Key Vault que você planeja usar para hospedar suas chaves de criptografia.

Selecione Políticas de acesso no menu à esquerda.

Selecione + Adicionar política de acesso.

No menu suspenso Permissões de chave, selecione as permissões Obter, Desencapsular chave e Encapsular chave.

Em Selecionar entidade de segurança, selecione Nenhuma selecionada.

Pesquise a identidade gerenciada atribuída pelo usuário que você criou anteriormente e selecione-a na lista.

Escolha Selecionar na parte inferior da tela.

Selecione Adicionar para adicionar a nova política de acesso.

Selecione Salvar na instância do cofre de chaves para salvar todas as alterações.

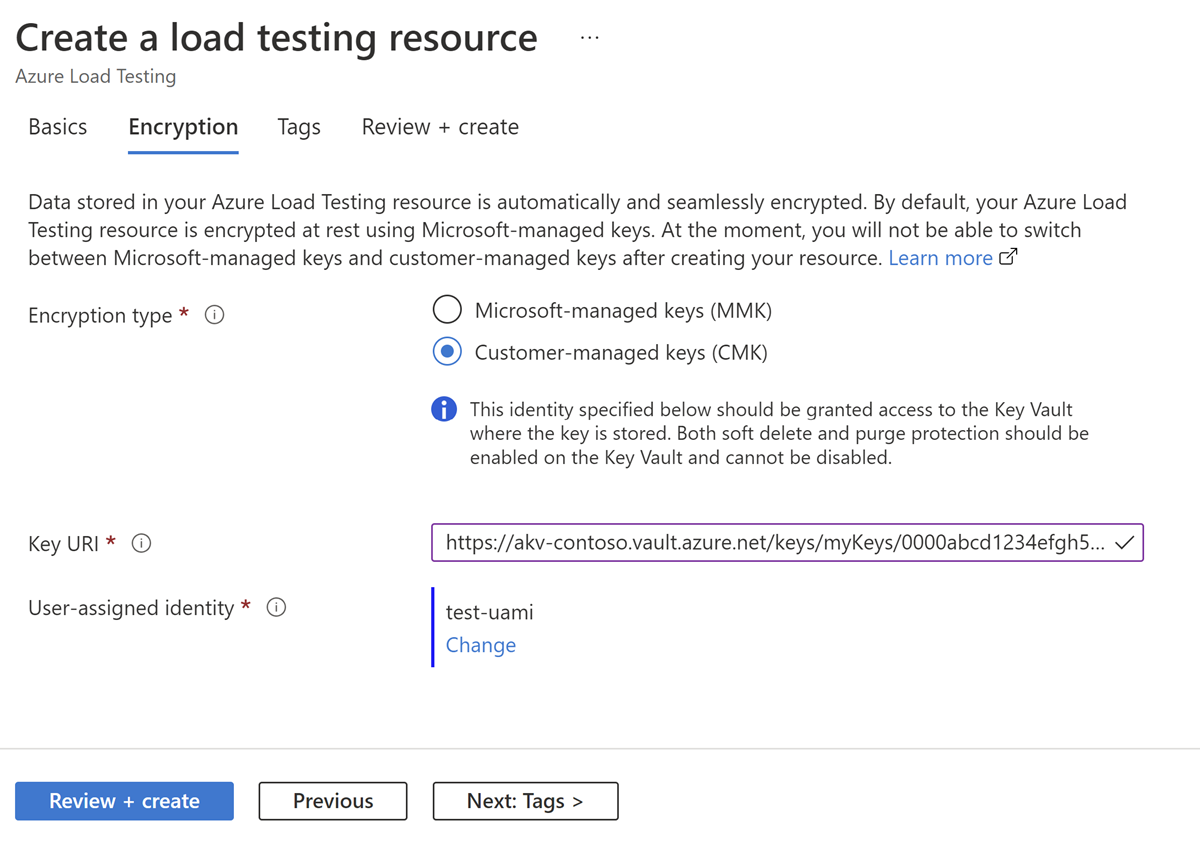

Usar as chaves gerenciadas pelo cliente com o Teste de Carga do Azure

Você só pode configurar as chaves de criptografia gerenciadas pelo cliente ao criar um novo recurso de Teste de Carga do Azure. Ao especificar os detalhes da chave de criptografia, você também precisará selecionar uma identidade gerenciada atribuída pelo usuário para recuperar a chave do Azure Key Vault.

Para configurar as chaves gerenciadas pelo cliente para um novo recurso de teste de carga, siga estas etapas:

Siga estas etapas para criar um recurso de Teste de Carga do Azure no portal do Azure e preencha os campos na guia Noções básicas.

Vá para a guia Criptografia e selecione CMK (chaves gerenciadas pelo cliente) para o campo Tipo de criptografia.

No campo URI da chave, cole o URI/identificador de chave da chave do Azure Key Vault, incluindo a versão da chave.

Para o campo Identidade atribuída pelo usuário, selecione uma identidade gerenciada atribuída pelo usuário existente.

Selecione Examinar + criar para validar e criar o novo recurso.

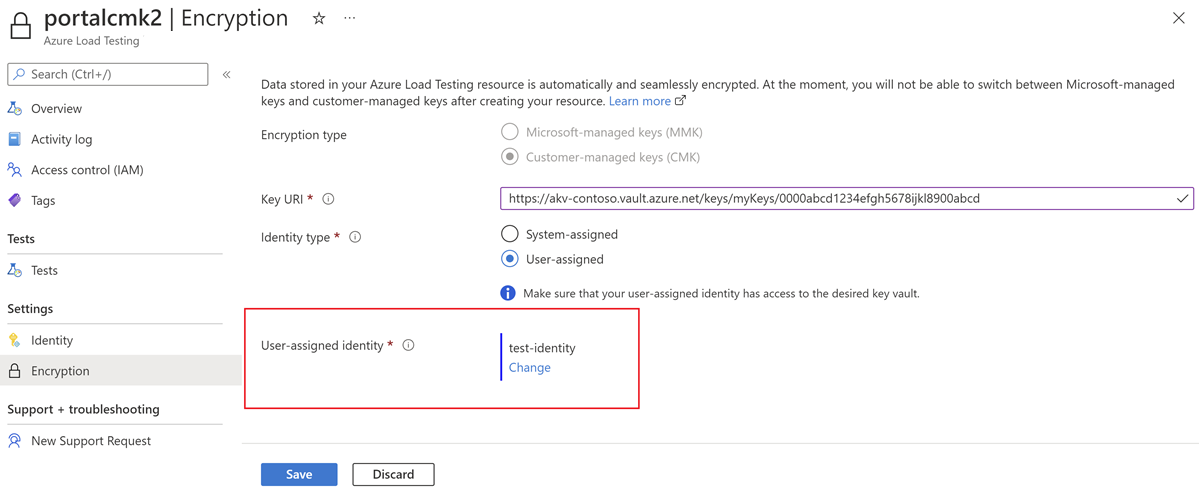

Alterar a identidade gerenciada para recuperar a chave de criptografia

Você pode alterar a identidade gerenciada para chaves gerenciadas pelo cliente em um recurso de teste de carga existente a qualquer momento.

No portal do Azure, acesse o recurso de teste de carga do Azure.

Na página Configurações, selecione Criptografia.

O Tipo de criptografia mostra o tipo de criptografia que foi usado para criar o recurso de teste de carga.

Se o tipo de criptografia for Chaves gerenciadas pelo cliente, selecione o tipo de identidade a ser usado para autenticar no cofre de chaves. As opções incluem Atribuída pelo sistema (o padrão) ou Atribuída pelo usuário.

Para saber mais sobre cada tipo de identidade gerenciada, consulte Tipos de identidade gerenciada.

- Se você selecionar Atribuída pelo sistema, a identidade gerenciada atribuída pelo sistema precisará ser habilitada no recurso e conceder acesso ao AKV antes de alterar a identidade das chaves gerenciadas pelo cliente.

- Se você selecionar Atribuída pelo usuário, selecione uma identidade atribuída pelo usuário existente que tenha permissões para acessar o cofre de chaves. Para saber como criar uma identidade atribuída pelo usuário, consulte Usar identidades gerenciadas para a versão prévia do Teste de Carga do Azure.

Salve suas alterações.

Importante

Verifique se a identidade gerenciada selecionada tem acesso ao Azure Key Vault.

Atualizar a chave de criptografia gerenciada pelo cliente

Você pode alterar a chave que está usando para a criptografia do Teste de Carga do Azure a qualquer momento. Para alterar a chave com o portal do Azure, siga estas etapas:

No portal do Azure, acesse o recurso de teste de carga do Azure.

Na página Configurações, selecione Criptografia. O Tipo de criptografia mostra a criptografia selecionada para o recurso durante a criação.

Se o tipo de criptografia selecionado for Chaves gerenciadas pelo cliente, você poderá editar o campo URI da chave com o novo URI da chave.

Salve suas alterações.

Rotação de chaves de criptografia

Você pode fazer a rotação de uma chave gerenciada pelo cliente no Azure Key Vault de acordo com suas políticas de conformidade. Para girar uma chave:

- No Azure Key Vault, atualize a versão da chave ou crie uma nova.

- Atualize a chave de criptografia gerenciada pelo cliente para o recurso de teste de carga.

Perguntas frequentes

Há algum custo extra para ativar as chaves gerenciadas pelo cliente?

Não, não há encargos para habilitar esse recurso.

As chaves gerenciadas pelo cliente têm suporte para recursos existentes do Teste de Carga do Azure?

No momento, esse recurso só está disponível para novos recursos de Teste de Carga do Azure.

Como saber se as chaves gerenciadas pelo cliente estão habilitadas no meu recurso de Teste de Carga do Azure?

- No portal do Azure, acesse o recurso de teste de carga do Azure.

- Acesse o item Criptografia na barra de navegação à esquerda.

- Você pode verificar o Tipo de criptografia no recurso.

Como fazer para revogar uma chave de criptografia?

Para revogar uma chave, desabilite a versão mais recente da chave no Azure Key Vault. Como alternativa, para revogar todas as chaves de uma instância do Azure Key Vault, você pode excluir a política de acesso concedida à identidade gerenciada do recurso de teste de carga.

Quando você revoga a chave de criptografia, pode executar testes por cerca de 10 minutos. Depois disso, a única operação disponível é a exclusão de recursos. É recomendável girar a chave em vez de revogá-la para gerenciar a segurança do recurso e reter seus dados.

Conteúdo relacionado

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de