Isolamento de rede no fluxo de prompt

Você pode proteger o prompt flow usando redes privadas. Este artigo explica os requisitos para usar o prompt flow em um ambiente protegido por redes privadas.

Serviços envolvidos

Ao desenvolver seu aplicativo LLM usando o prompt flow, você deseja ter um ambiente protegido. Você pode tornar os serviços a seguir privados por meio da configuração de rede.

- Espaço de trabalho: você pode tornar o workspace do Azure Machine Learning como privado e limitar a entrada e a saída dele.

- Recurso de computação: limite também a regra de entrada e de saída do recurso de computação no espaço de trabalho.

- Conta de armazenamento: limite a acessibilidade da conta de armazenamento a uma rede virtual específica.

- Registro de contêiner: além disso, você também deseja proteger o registro de contêiner com uma rede virtual.

- Ponto de extremidade: você quer limitar os serviços do Azure ou o endereço IP para acesso ao seu ponto de extremidade.

- Use a configuração de rede para tornar privados serviços relacionados aos Serviços Cognitivos do Azure, como o OpenAI do Azure, a Segurança de Conteúdo do Azure e o Azure AI Search, e usar o ponto de extremidade privado para permitir a comunicação dos serviços do Azure Machine Learning com eles.

- Outros recursos que não são do Azure, como SerpAPI etc. Se você tiver uma regra de saída estrita, precisará adicionar a regra FQDN para acessá-las.

Opções na configuração de rede diferente

No aprendizado de máquina do Azure, temos duas opções para proteger o isolamento de rede, trazer sua própria rede ou usar a rede virtual gerenciada do workspace. Saiba mais sobre Recursos de workspace seguros.

Aqui está a tabela para ilustrar as opções em diferentes configurações de rede para o prompt flow.

| Entrada | Saída | Tipo de computação na criação | Tipo de computação na inferência | Opções de rede para workspace |

|---|---|---|---|---|

| Setor Público | Setor Público | Sem servidor (recomendado), instância de computação | Ponto de extremidade online gerenciado (recomendado), ponto de extremidade online K8s | Gerenciado (recomendado) /Traga seu próprio |

| Privado | Setor Público | Sem servidor (recomendado), instância de computação | Ponto de extremidade online gerenciado (recomendado), ponto de extremidade online K8s | Gerenciado (recomendado) /Traga seu próprio |

| Setor Público | Privados | Sem servidor (recomendado), instância de computação | Ponto de extremidade online gerenciado | Gerenciado |

| Privados | Privados | Sem servidor (recomendado), instância de computação | Ponto de extremidade online gerenciado | Gerenciado |

- No cenário de VNet privado, é recomendável usar a rede virtual gerenciada e habilitada para workspace. É a maneira mais fácil de proteger seu workspace e os recursos relacionados.

- Você também pode ter um workspace para a criação do prompt flow com a rede virtual e outro workspace para a implantação do prompt flow usando o ponto de extremidade online gerenciado com a rede virtual gerenciada do workspace.

- Não oferecemos suporte ao uso misto da rede virtual gerenciada e da funcionalidade Traga Sua Própria Rede Virtual em um único workspace. E como o ponto de extremidade online gerenciado é compatível apenas com a rede virtual gerenciada, você não pode implantar o prompt flow para o ponto de extremidade online gerenciado no workspace habilitado para a funcionalidade Traga Sua Própria Rede Virtual.

Proteger o prompt flow com a rede virtual gerenciada do workspace

A rede virtual gerenciada pelo workspace é a maneira recomendada de dar suporte ao isolamento de rede no fluxo de prompt. Ela fornece configuração fácil para proteger seu workspace. Depois que você habilitar a rede virtual gerenciada no workspace, os recursos relacionados ao workspace na mesma rede virtual usarão a mesma configuração de rede no workspace. Configure também o workspace para usar o ponto de extremidade privado para acessar outros recursos do Azure, como o OpenAI do Azure, a Segurança de Conteúdo do Azure e o Azure AI Search. Além disso, configure a regra FQDN para aprovar a saída para o uso de recursos que não são do Azure pelo prompt flow, como o SerpAPI etc.

Siga Isolamento de rede gerenciada do workspace para habilitar a rede virtual gerenciada do workspace.

Importante

A criação da rede virtual gerenciada é adiada até que um recurso de computação seja criado ou até que o provisionamento seja iniciado manualmente. Use o comando a seguir para disparar o provisionamento de rede manualmente.

az ml workspace provision-network --subscription <sub_id> -g <resource_group_name> -n <workspace_name>Adicione o MSI do espaço de trabalho como

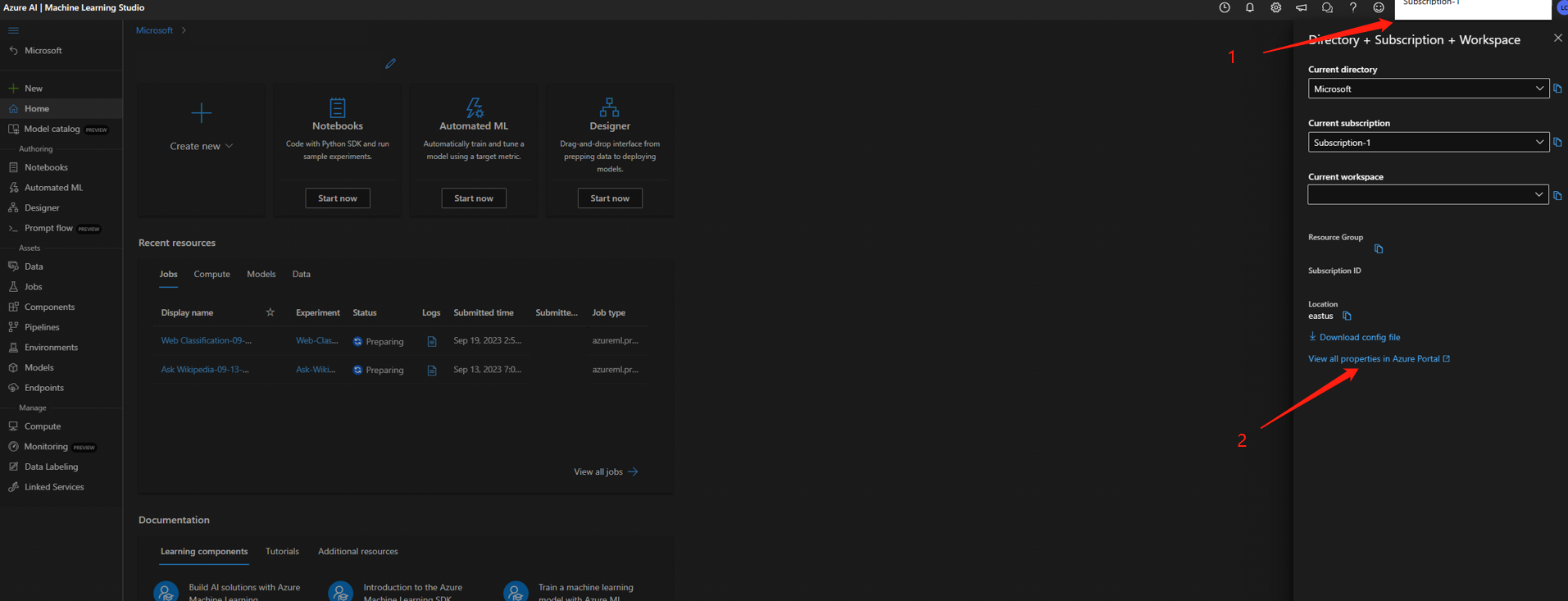

Storage File Data Privileged Contributorà conta de armazenamento vinculada ao espaço de trabalho.2.1 Acesse o portal do Azure, localize o espaço de trabalho.

2.2 Localize a conta de armazenamento vinculada ao espaço de trabalho.

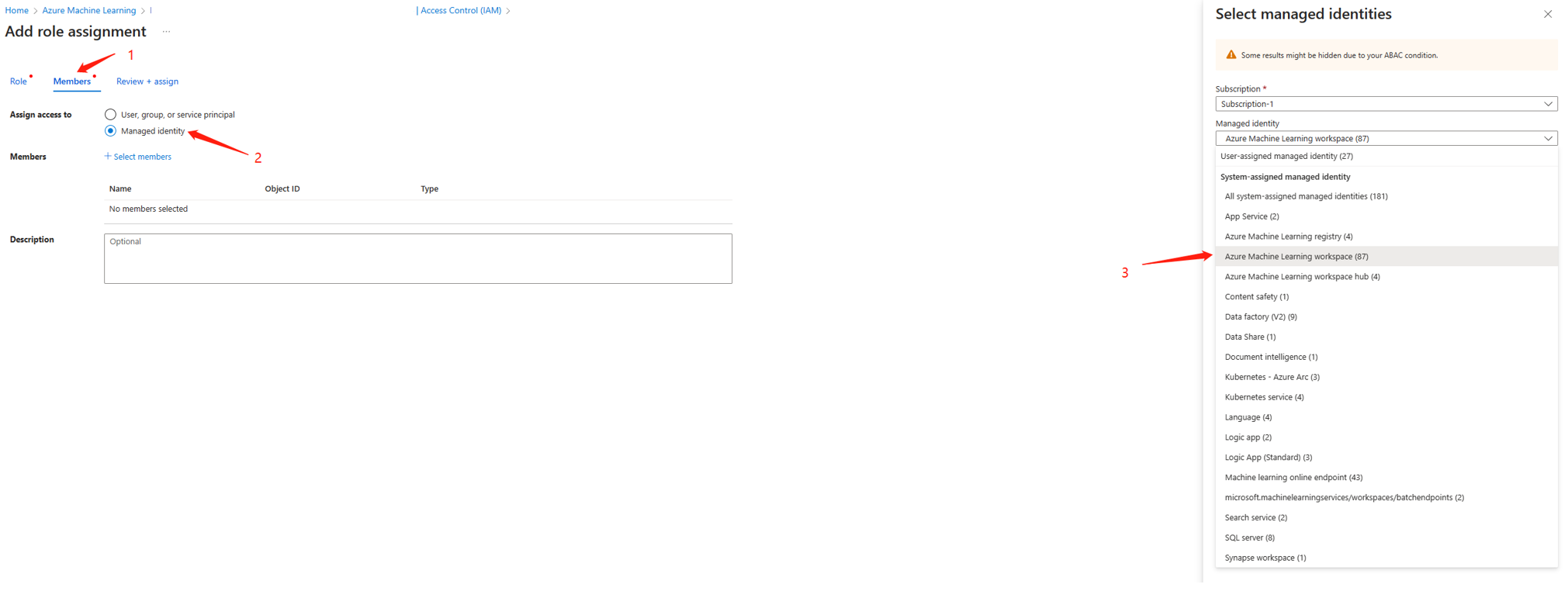

2.3 Acesse a página de atribuição de função da conta de armazenamento.

2.4 Localizar a função de colaborador com privilégios de dados de arquivo de armazenamento.

2.5 Atribuir a função de colaborador com privilégios de dados de arquivo de armazenamento à identidade gerenciada do espaço de trabalho.

Observação

Essa operação pode demorar alguns minutos para entrar em vigor.

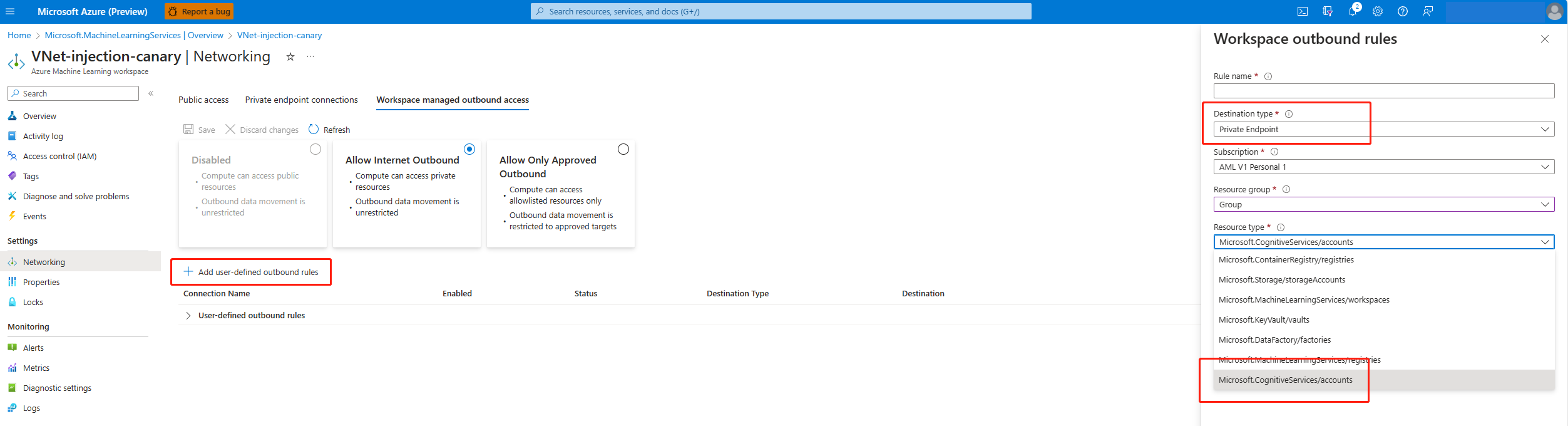

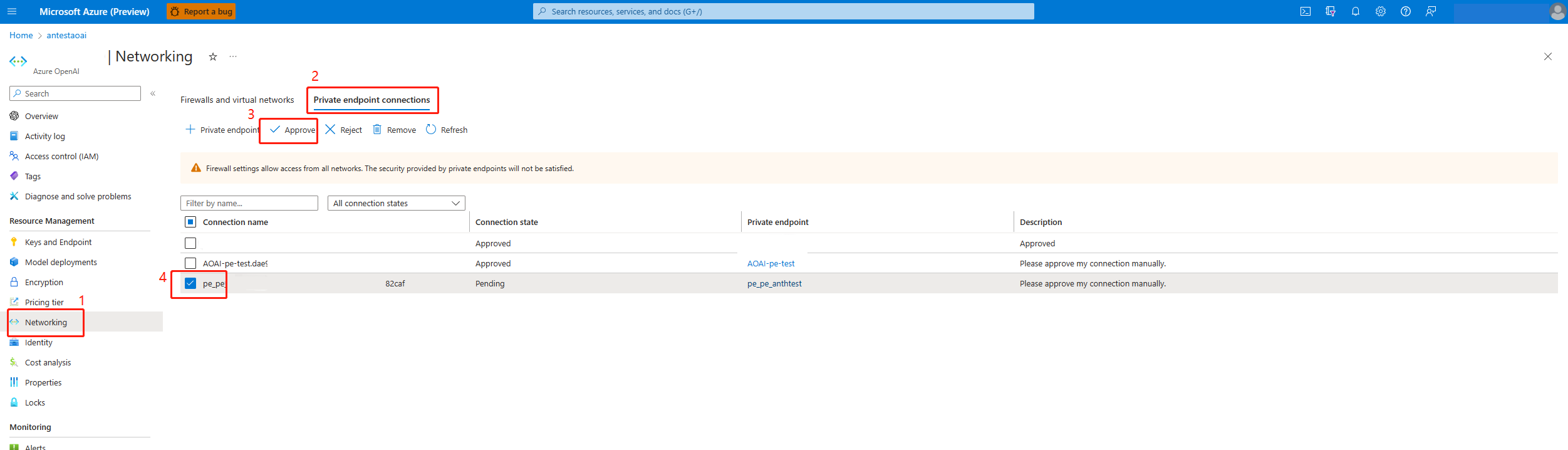

Caso deseje se comunicar com os Serviços Cognitivos do Azure privados, adicione regras de saída definidas pelo usuário relacionadas ao recurso relacionado. O workspace do Azure Machine Learning cria um ponto de extremidade privado no recurso relacionado com aprovação automática. Se o status estiver travado em Pendente, acesse o recurso relacionado para aprovar o ponto de extremidade privado manualmente.

Se você estiver restringindo o tráfego de saída para só permitir destinos específicos, adicione uma regra de saída definida pelo usuário correspondente para permitir o FQDN relevante.

Nos espaços de trabalho que habilitam a VNet gerenciada, você só pode implantar o fluxo de prompt no ponto de extremidade online gerenciado. Você pode seguir Proteger seus pontos de extremidade online gerenciados com isolamento de rede para proteger seu ponto de extremidade online gerenciado.

Proteger o prompt flow usando uma rede virtual própria

Para configurar recursos relacionados ao Azure Machine Learning como privados, confira Proteger recursos do workspace.

Se você tiver uma regra de saída estrita, certifique-se de abrir o Acesso público necessário à Internet.

Adicione o MSI do espaço de trabalho como

Storage File Data Privileged Contributorà conta de armazenamento vinculada ao espaço de trabalho. Siga a etapa 2 em Fluxo de prompt seguro com rede a virtual gerenciada pelo espaço de trabalho.Se você estiver usando o tipo de computação sem servidor na criação de fluxo, precisará definir a rede virtual personalizada no nível do espaço de trabalho. Saiba mais sobre como proteger um ambiente de treinamento do Azure Machine Learning com redes virtuais

serverless_compute: custom_subnet: /subscriptions/<sub id>/resourceGroups/<resource group>/providers/Microsoft.Network/virtualNetworks/<vnet name>/subnets/<subnet name> no_public_ip: false # Set to true if you don't want to assign public IP to the computeEnquanto isso, siga Serviços Cognitivos do Azure privados para torná-los privados.

Se quiser implantar o fluxo imediato no workspace protegido por sua própria rede virtual, você poderá implantá-lo no cluster AKS que está na mesma rede virtual. Você pode seguir Ambiente seguro de inferência do Serviço de Kubernetes do Azure para proteger o cluster do AKS. Saiba mais sobre Como implantar o prompt flow em um cluster do AKS por meio do código.

Você pode criar um ponto de extremidade privado para a mesma rede virtual ou aproveitar o emparelhamento de rede virtual para permitir a comunicação entre eles.

Limitações conhecidas

- O estúdio de IA não dá suporte ao uso da sua própria rede virtual, só é compatível com redes virtuais gerenciadas pelo workspace.

- O ponto de extremidade online gerenciado com saída selecionada dá suporte apenas ao workspace com rede virtual gerenciada. Caso deseje usar uma rede virtual própria, talvez precise ter um workspace para a criação do prompt flow com a rede virtual e outro workspace para a implantação do prompt flow usando o ponto de extremidade online gerenciado com a rede virtual gerenciada do workspace.