Negar acesso à rede pública no Banco de Dados do Azure para MySQL usando o portal do Azure

APLICA-SE A: Banco de Dados do Azure para MySQL – Servidor único

Banco de Dados do Azure para MySQL – Servidor único

Importante

O Banco de Dados do Azure para servidor único MySQL está no caminho de desativação. É altamente recomendável que você atualize para o Banco de Dados do Azure para o servidor flexível MySQL. Para obter mais informações sobre como migrar para o Banco de Dados do Azure para o servidor flexível MySQL, consulte O que está acontecendo com o Banco de Dados do Azure para Servidor Único MySQL?

Este artigo descreve como você pode configurar um servidor do Banco de Dados do Azure para MySQL para negar todas as configurações públicas e permitir somente conexões por meio de pontos de extremidade privados para aprimorar ainda mais a segurança da rede.

Pré-requisitos

Para concluir este guia de instruções, você precisa:

- Um Banco de Dados do Azure para MySQL com tipo de preço Uso Geral ou Otimizado para Memória

Configurar o Negar Acesso à Rede Pública

Siga estas etapas para configurar o servidor MySQL para negar acesso à rede pública:

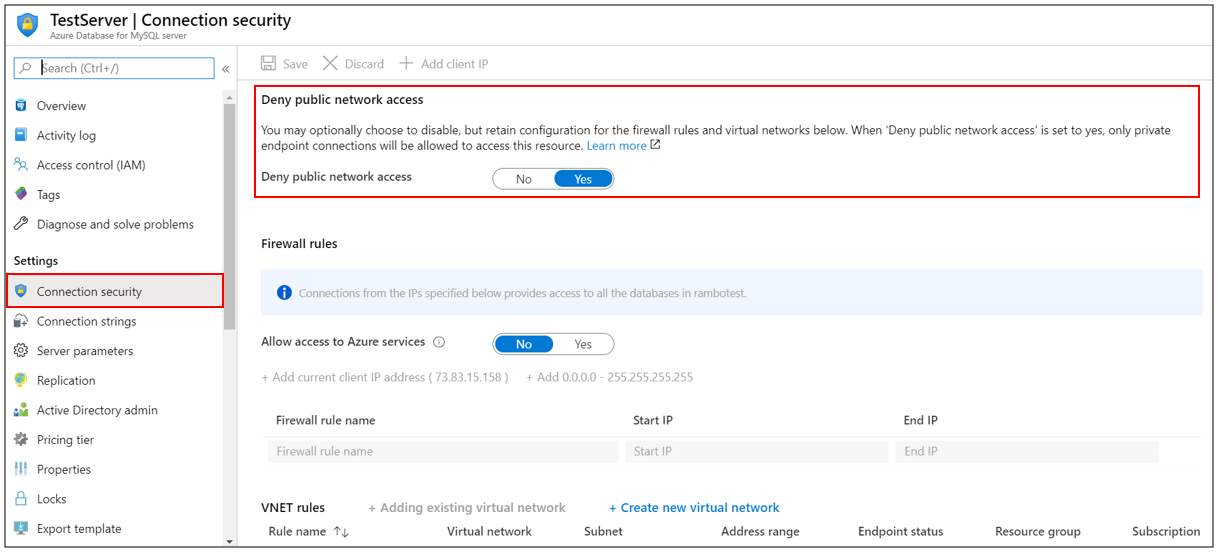

No portal do Azure, selecione o servidor do Banco de Dados do Azure para MySQL existente.

Na página do servidor do MySQL, em Configurações, clique em Segurança da conexão para abrir a página configuração da segurança da conexão.

Em Negar Acesso à Rede Pública, selecione Sim para habilitar o acesso público negado para o servidor MySQL.

Clique em Salvar para salvar as alterações.

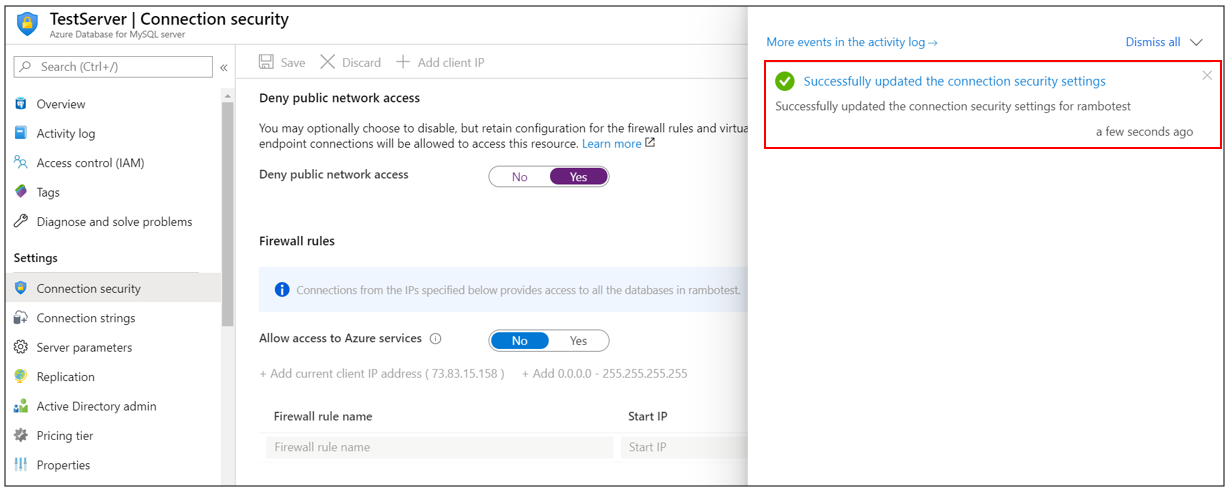

Uma notificação confirmará que a configuração de segurança da conexão foi habilitada com êxito.

Próximas etapas

Saiba mais sobre como criar alertas sobre métricas.