Gateway da NAT e zonas de disponibilidade

O gateway NAT é um recurso zonal, o que significa que ele pode ser implantado e operar fora de zonas de disponibilidade individuais. Com cenários de isolamento de zona, você pode alinhar seus recursos de gateway NAT zonal com recursos baseados em IP designados zonalmente, como máquinas virtuais, para fornecer resiliência de zona contra interrupções. Analise este documento para entender conceitos chaves e diretrizes fundamentais de projeto.

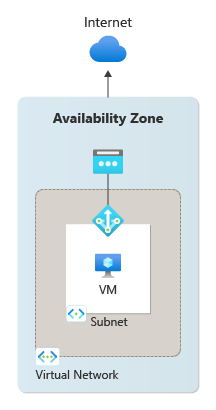

Figura 1: implantação zonal do gateway da NAT.

O Gateway da NAT pode ser designado para uma zona específica dentro de uma região ou para nenhuma zona. Qual propriedade de zona você seleciona para o recurso de Gateway da NAT informa a propriedade de zona do endereço IP público que também pode ser usada para conectividade de saída.

O Gateway da NAT inclui resiliência interna

As redes virtuais e suas sub-redes são regionais. As sub-redes não são restritas a uma zona. Embora o gateway NAT seja um recurso zonal, ele é um método altamente resiliente e confiável pelo qual conectar-se à Internet de sub-redes de rede virtual. O gateway NAT usa a rede definida pelo software para operar como um serviço totalmente gerenciado e distribuído. A infraestrutura do Gateway da NAT inclui redundância interna. Ela pode sobreviver a várias falhas de componentes de infraestrutura. As zonas de disponibilidade se baseiam nessa resiliência com cenários de isolamento de zona para gateway NAT.

Zonal

Você pode colocar o recurso de gateway NAT em uma zona específica para uma região. Quando o Gateway da NAT é implantado em uma zona específica, ele fornece conectividade de saída com a Internet explicitamente dessa zona. Os recursos de gateway NAT atribuídos a uma zona de disponibilidade podem ser anexados a endereços IP públicos da mesma zona ou que sejam redundantes de zona. Endereços IP públicos de uma zona de disponibilidade diferente ou nenhuma zona não são permitidos.

O gateway NAT pode fornecer conectividade de saída para máquinas virtuais de outras zonas de disponibilidade diferentes de si mesmo. A sub-rede da máquina virtual precisa ser configurada para o recurso de gateway NAT para fornecer conectividade de saída. Além disso, várias sub-redes podem ser configuradas para o mesmo recurso de gateway NAT.

Embora as máquinas virtuais em sub-redes de diferentes zonas de disponibilidade possam ser configuradas para um único recurso de gateway NAT zonal, essa configuração não fornece o método mais eficaz para garantir a resiliência de zona contra interrupções zonais. Para obter mais informações sobre como proteger contra interrupções zonais, consulte considerações de design mais adiante neste artigo.

Sem Zonas

Se nenhuma zona for selecionada no momento em que o recurso de Gateway da NAT for implantado, o Gateway da NAT será colocado em nenhuma zona por padrão. Quando o gateway NAT é colocado emnenhuma zona, o Azure coloca o recurso em uma zona para você. Não há visibilidade de qual zona o Azure escolhe para seu Gateway da NAT. Depois que o gateway NAT é implantado, as configurações zonais não podem ser alteradas. Os recursos do gateway NAT nenhuma zona, embora ainda sejam zonais, os recursos podem ser associados a endereços IP públicos de uma zona, sem zona ou com redundância de zona.

Considerações sobre o design

Agora que você entende as propriedades relacionadas à zona para o gateway NAT, confira as seguintes considerações de design para ajudá-lo a projetar conectividade de saída altamente resiliente das redes virtuais do Azure.

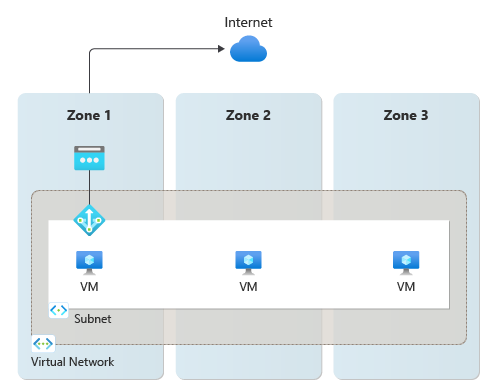

Recurso de gateway NAT zonal único para recursos de abrangência de zona

Um único recurso de gateway NAT zonal pode ser configurado para uma sub-rede que contém máquinas virtuais que abrangem várias zonas de disponibilidade ou para várias sub-redes com diferentes máquinas virtuais zonais. Quando esse tipo de implantação é configurado, o Gateway da NAT fornece conectividade de saída com a Internet para todos os recursos de sub-rede da zona específica em que o Gateway da NAT está localizado. Se a zona na qual o Gateway da NAT está implantado ficar inoperante, a conectividade de saída em todas as instâncias de máquina virtual associadas ao Gateway da NAT será inoperante. Essa configuração não fornece o melhor método de resiliência de zona.

Figura 2: o recurso de gateway de NAT zonal único para recursos de várias zonas não fornece um método eficaz de resiliência de zona contra interrupções.

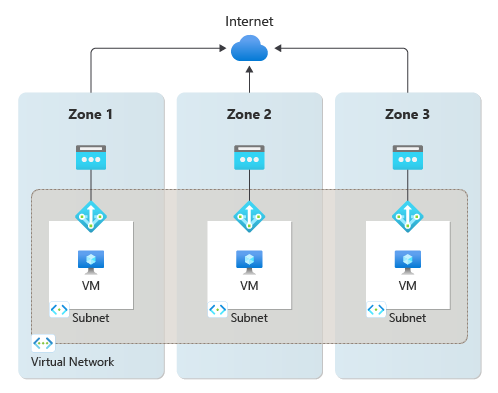

Recurso de gateway NAT zonal para cada zona em uma região para criar resiliência de zona

Uma promessa zonal para cenários de isolamento de zonas existe quando uma instância de máquina virtual que usa um recurso de gateway NAT está na mesma zona do recurso de gateway NAT e dos endereços IP públicos. O padrão que você deseja usar para o isolamento de zona é criar uma "pilha zonal" por zona de disponibilidade. Essa "pilha zonal" consiste em instâncias de máquina virtual, um recurso de gateway NAT com endereços IP públicos ou prefixo em uma sub-rede, tudo na mesma zona.

Figura 3: O isolamento zonal criando pilhas zonais com o mesmo Gateway da NAT de zona, IPs públicos e máquinas virtuais fornece o melhor método para garantir a resiliência da zona em relação a interrupções.

Observação

Criar pilhas zonais para cada zona de disponibilidade em uma região é o método mais eficaz para criar resiliência de zona em relação a interrupções para o gateway NAT. No entanto, essa configuração protege apenas as zonas de disponibilidade restantes em que a interrupção não ocorreu. Com essa configuração, a falha de conectividade de saída de uma interrupção de zona é isolada para a zona específica afetada. A interrupção não afetará as outras pilhas zonais em que outros gateways NAT são implantados com suas próprias sub-redes e IPs públicos zonais.

Integração de entrada com um balanceador de carga padrão

Se o cenário exigir pontos de extremidade de entrada, você terá duas opções:

| Opção | Padrão | Exemplo | Vantagem | Desvantagem |

|---|---|---|---|---|

| (1) | Alinhar os pontos de extremidade de entrada com as respectivas pilhas zonais você está criando para a saída. | Crie um balanceador de carga padrão com um front-end zonal. | Mesmo modelo de falha para entrada e saída. Mais simples de ser operado. | Um nome DNS (Sistema de Nomes de Domínio) comum precisa mascarar endereços IP individuais por zona. |

| (2) | Sobrepor as pilhas zonais com um ponto de extremidade de entrada entre zonas. | Criar um balanceador de carga padrão com um front-end com redundância de zona. | Endereço IP individual para o ponto de extremidade de entrada. | Modelos variados para entrada e saída. Mais complexo de ser operado. |

Observação

Observe que a configuração zonal de um balanceador de carga funciona de maneira diferente do gateway da NAT. A seleção da zona de disponibilidade do balanceador de carga é sinônimo de seleção de zona da configuração de IP de front-end. Para balanceadores de carga públicos, se o IP público no front-end do balanceador de carga for redundante de zona, o balanceador de carga também será redundante de zona. Se o IP público no front-end do balanceador de carga for zonal, o balanceador de carga também será designado para a mesma zona.

Limitações

- As zonas não podem ser alteradas, atualizadas nem criadas para o gateway NAT após a criação.

Próximas etapas

- Saiba mais sobre regiões e disponibilidade de zonas do Azure

- Saiba mais sobre o Gateway da NAT do Azure

- Learn more about balanceador de carga do Azure

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de