Tutorial: diagnosticar um problema de comunicação entre redes virtuais usando o portal do Azure

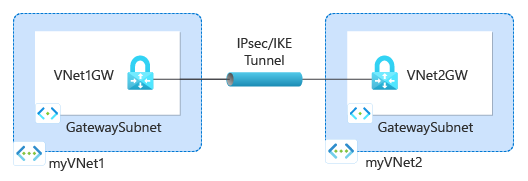

Este tutorial mostra a você como usar a funcionalidade de solução problemas de VPN do Observador de Rede do Azure para diagnosticar e solucionar um problema de conectividade entre duas redes virtuais. As redes virtuais são conectadas por meio de gateways de VPN usando conexões VNet a VNet.

Neste tutorial, você aprenderá a:

- Criar gateways de rede virtual (gateways de VPN)

- Crie conexões entre gateways de VPN

- Diagnosticar e solucionar um problema de conectividade

- Resolver o problema

- Verificar se o problema foi resolvido

Pré-requisitos

- Uma conta do Azure com uma assinatura ativa. Se você não tiver uma, crie uma conta gratuita antes de começar.

Criar gateways VPN

Nesta seção, você criará dois gateways de rede virtual para se conectar a duas redes virtuais.

Criar primeiro gateway de VPN

Entre no portal do Azure.

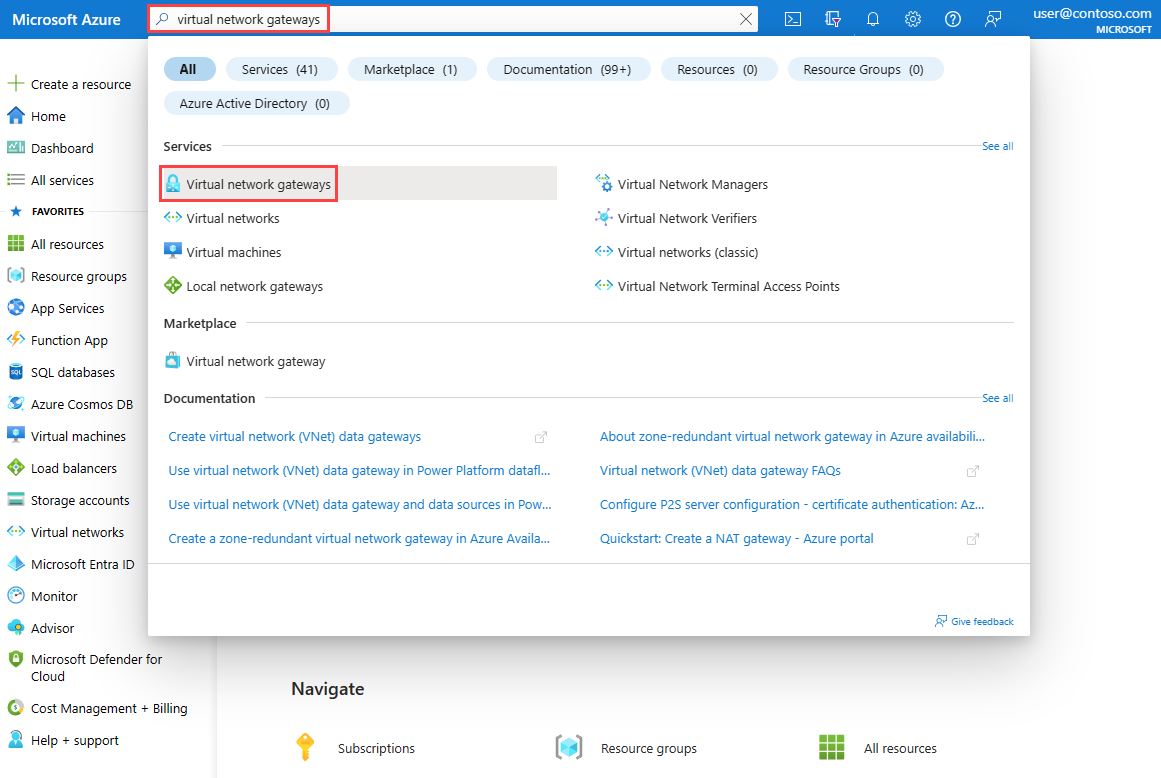

Na caixa de pesquisa na parte superior do portal, insira gateways de rede virtual. Selecione Gateways de rede virtual nos resultados da pesquisa.

Selecione + Criar. Em Criar gateway de rede virtual, insira ou selecione os valores a seguir na guia Informações Básicas:

Configuração Valor Detalhes do projeto Subscription Selecione sua assinatura do Azure. Detalhes da instância Nome Insira VNet1GW. Região Selecione Leste dos EUA. Tipo de gateway Selecione VPN. Tipo de VPN Selecione Baseado em rota. SKU Selecione VpnGw1. Generation Selecione Geração1. Rede virtual Selecione Criar rede virtual. Insira myVNet1 em Nome.

Selecione Criar novo para o grupo de recursos. Insira MyResourceGroup e selecione OK.

No Intervalo de Endereços, insira 10.1.0.0/16.

Em Sub-redes, insira GatewaySubnet em Nome de sub-rede e 10.1.1.0/24 em Intervalo de endereços.

Selecione OK para fechar Criar rede virtual.Endereço IP público Endereço IP público Selecione Criar novo. Nome do endereço IP público Insira VNet1GW-ip. Habilitar o modo ativo-ativo Selecione Desabilitado. Configurar BGP Selecione Desabilitado. Selecione Examinar + criar.

Examine as configurações e selecione Criar. Podem ser necessários 45 minutos ou mais para criar e implantar um gateway por completo.

Criar segundo gateway de VPN

Para criar o segundo gateway VPN, repita as etapas anteriores usadas para criar o primeiro gateway de VPN com os seguintes valores:

| Configuração | Valor |

|---|---|

| Nome | VNet2GW. |

| Grupo de recursos | myResourceGroup |

| Rede virtual | myVNet2 |

| Intervalo de endereços de rede virtual | 10.2.0.0/16 |

| Intervalo de endereços da sub-rede do gateway | 10.2.1.0/24 |

| Nome do endereço IP público | VNet2GW-ip |

Criar uma conta de armazenamento e um contêiner

Nesta seção, você cria uma conta de armazenamento e, em seguida, cria um contêiner nela.

Se você tiver uma conta de armazenamento que deseja usar, ignore as etapas a seguir e vá para Criar gateways de VPN.

Na caixa de pesquisa na parte superior do portal, insira contas de armazenamento. Selecione Contas de armazenamento nos resultados da pesquisa.

Selecione + Criar. Em Criar uma conta de armazenamento, insira ou selecione os valores a seguir na guia Informações Básicas:

Configuração Valor Detalhes do projeto Subscription Selecione sua assinatura do Azure. Grupo de recursos Selecione myResourceGroup. Detalhes da instância Nome da conta de armazenamento Insira um nome exclusivo. Este tutorial usa mynwstorageaccount. Região Selecione (EUA) Leste dos EUA. Desempenho Selecione Padrão. Redundância Selecione LRS (armazenamento com redundância local). Selecione a guia Revisão ou selecione o botão Revisão.

Examine as configurações e selecione Criar.

Depois que a implantação for concluída, selecione Ir para o recurso para acessar a página Visão geral de mynwstorageaccount.

Em Armazenamento de dados, selecione Contêineres.

Selecionar + Contêiner.

Em Novo contêiner, insira ou selecione os valores a seguir e selecione Criar.

Configuração Valor Nome Insira a vpn. Nível de acesso público Selecione Particular (sem acesso anônimo).

Criar conexões de gateway

Depois de criar gateways de rede virtual VNet1GW e VNet2GW, você pode criar conexões entre eles para permitir a comunicação por meio de um túnel IPsec/IKE seguro entre redes virtuais VNet1 e VNet2. Para criar o túnel IPsec/IKE, crie duas conexões:

- De VNet1 para VNet2

- De VNet2 para VNet1

Criar primeira conexão

Vá para o gateway VNet1GW.

Em Configurações, selecione Conexões.

Selecione + Adicionar para criar uma conexão de VNet1 para VNet2.

Em Criar conexão, insira ou selecione os seguintes valores na guia Básico:

Configuração Valor Detalhes do projeto Subscription Selecione sua assinatura do Azure. Grupo de recursos Selecione myResourceGroup. Detalhes da instância Tipo de conexão Selecione VNet-to-VNet. Nome Insira to-VNet2. Region Selecione Leste dos EUA. Selecione a guia Configurações ou selecione o botão Avançar: Configurações.

Na guia Configurações, insira ou selecione os seguintes valores:

Configuração Valor Gateway de rede virtual Primeiro gateway de rede virtual Selecione VNet1GW. Segundo gateway de rede virtual Selecione VNet2GW. Chave compartilhada (PSK) Insira 123. Selecione Examinar + criar.

Examine as configurações e selecione Criar.

Criar segunda conexão

Vá para o gateway VNet2GW.

Crie a segunda conexão seguindo as etapas anteriores usadas para criar a primeira conexão com os seguintes valores:

Configuração Valor Nome to-VNet1 Primeiro gateway de rede virtual VNet2GW Segundo gateway de rede virtual VNet1GW Chave compartilhada (PSK) 000 Observação

Para criar com êxito um túnel IPsec/IKE entre dois gateways de VPN do Azure, as conexões entre os gateways devem usar chaves compartilhadas idênticas. Nas etapas anteriores, duas chaves diferentes foram usadas para criar um problema nas conexões de gateway.

Diagnosticar o problema de VPN

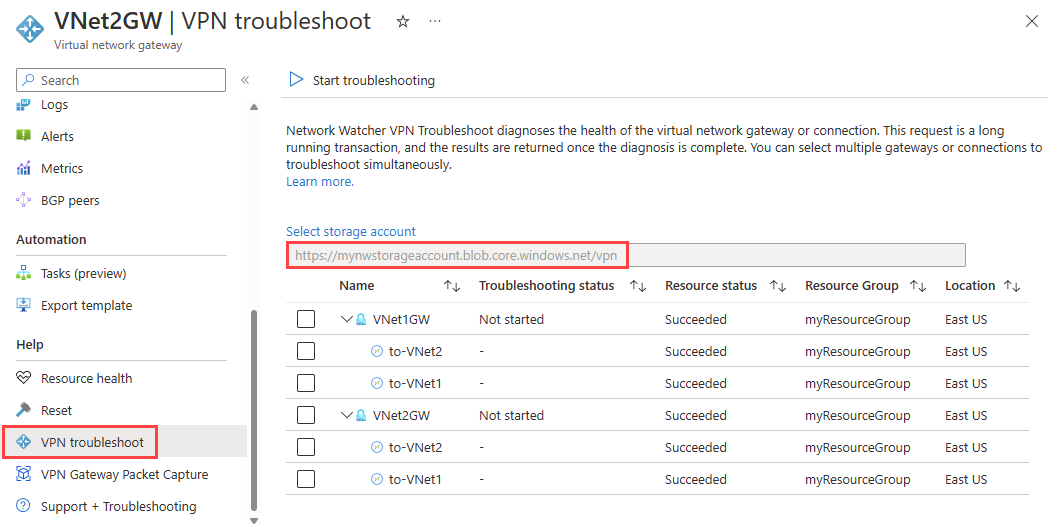

Nesta seção, você usará a solução de problemas do Observador de Rede de VPN para verificar os dois gateways de VPN e suas conexões.

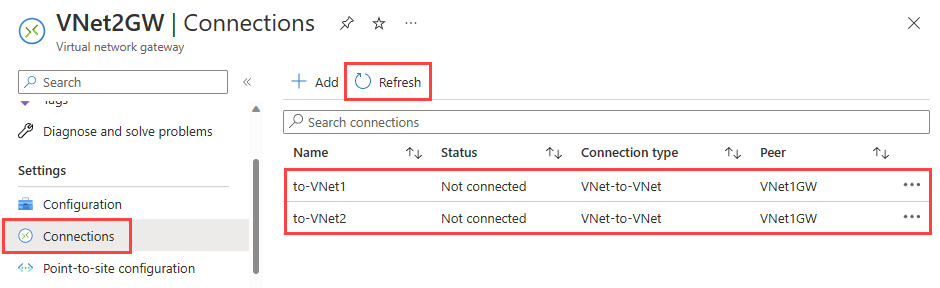

Em Configurações de gateway VNet2GW, selecione Conexão.

Selecione Atualizar para exibir as conexões e seu status atual, que é Não conectado (devido à incompatibilidade entre as chaves compartilhadas).

Em Ajuda de gateway VNet2GW, selecione Solução de problemas de VPN.

Selecione Selecionar conta de armazenamento para escolher a conta de armazenamento e o contêiner no qual você deseja salvar os logs.

Na lista, selecione VNet1GW e VNet2GW e selecione Iniciar solução de problemas para começar a verificar os gateways.

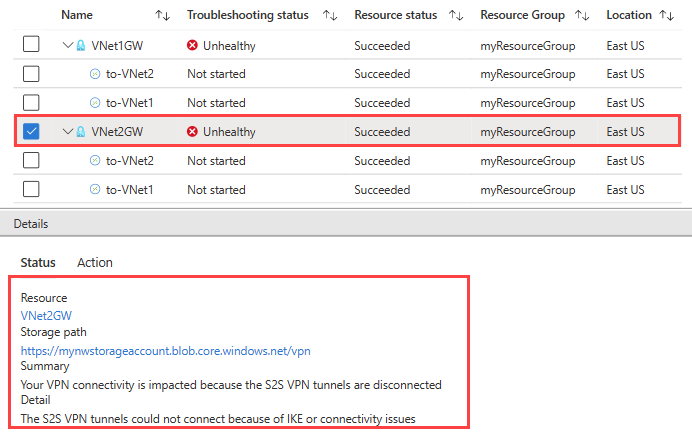

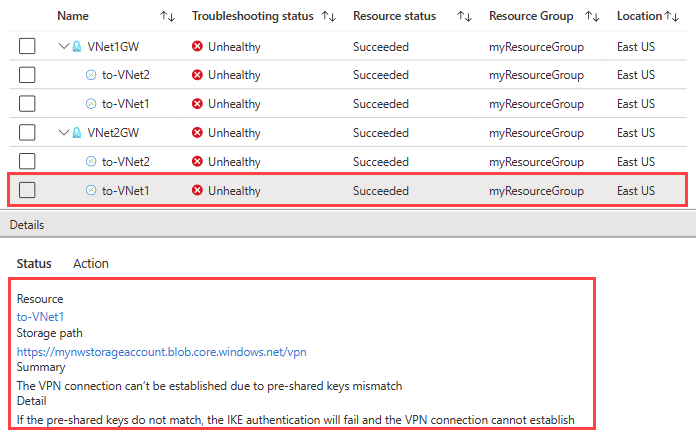

Depois que a verificação for concluída, o status de solução de problemas de ambos os gateways muda para Não íntegro. Selecione um gateway para exibir mais detalhes na guia Status.

Como os túneis de VPN estão desconectados, selecione as conexões e selecione Iniciar solução de problemas para começar a verificá-las.

Observação

Solucione os problemas de gateways e suas conexões em uma única etapa. No entanto, verificar apenas os gateways leva menos tempo e, com base no resultado, você decide se precisa verificar as conexões.

Depois que a verificação for concluída, o status de solução de problemas das conexões mudará para Não íntegro. Selecione uma conexão para exibir mais detalhes na guia Status.

A solução de problemas de VPN verificou as conexões e encontrou uma incompatibilidade nas chaves compartilhadas.

Corrija o problema e verifique usando a solução de problemas de VPN

Corrigir o problema

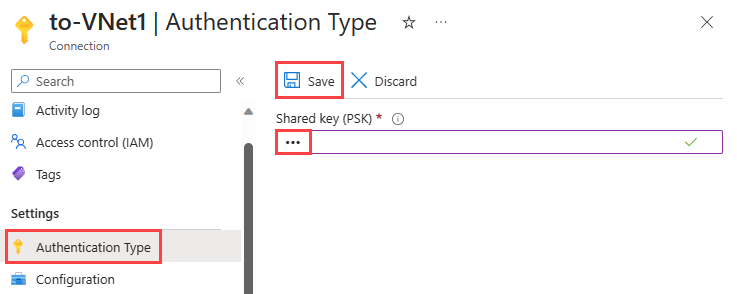

Corrija o problema corrigindo a chave na conexão to-VNet1 para corresponder à chave na conexão to-VNet2.

Vá para a conexão to-VNet1.

Em Configurações, selecione Tipo de Autenticação.

Em Chave compartilhada (PSK), insira 123 e selecione Salvar.

Verifique o status da conexão

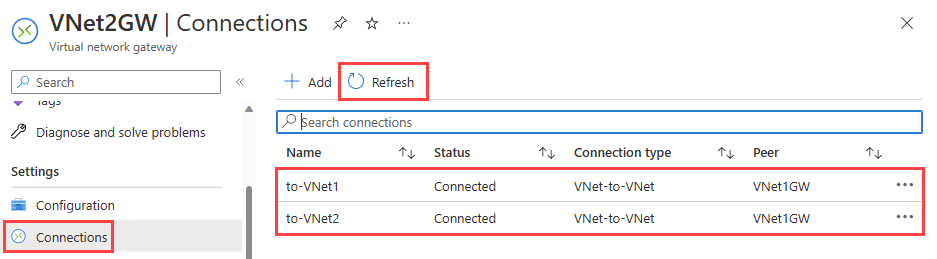

Vá para o gateway VNet2GW (você também pode verificar o status das conexões de gateway VNet1GW).

Em Configurações, selecione Conexões.

Observação

Pode ser necessário aguardar alguns minutos e, em seguida selecionar Atualizar para ver o status das conexões como Conectado.

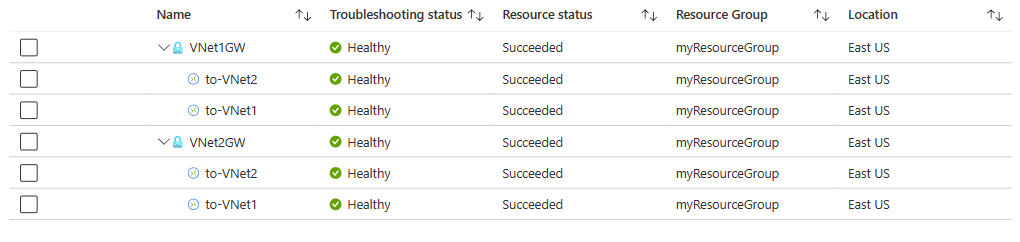

Verifique a integridade da conexão com a solução de problemas de VPN

Em Ajuda de VNet2GW, selecione Solucionar problemas de VPN.

Selecione Selecionar conta de armazenamento para escolher a conta de armazenamento e o contêiner no qual você deseja salvar os logs.

Selecione VNet1GW e VNet2GW e, em seguida, selecione Iniciar solução de problemas para começar a verificar os gateways

Limpar os recursos

Exclua myResourceGroup e todos os recursos que ele contém quando eles não forem mais necessários:

Na caixa Pesquisar na parte superior do portal, insira myResourceGroup. Selecione myResourceGroup nos resultados da pesquisa.

Selecione Excluir grupo de recursos.

Em Nome do grupo de recursos, digite myResourceGroup e selecione Excluir.

Selecione Excluir para confirmar a exclusão do grupo de recursos e todos os seus recursos.

Próxima etapa

Para saber como registrar em log a comunicação de rede de e para uma máquina virtual e poder examinar os logs em busca de anomalias, prossiga para o próximo tutorial.