Monitoramento de máquinas virtuais (para função de rede virtualizada)

Esta seção discute as ferramentas opcionais disponíveis para as operadoras de telecomunicações monitorarem as cargas de trabalho VNF (Funções virtualizadas de rede). Com o AMA (Agente do Azure Monitor), os logs e as métricas de desempenho podem ser coletados da VM (Máquinas virtuais) que executa as VNFs. Um dos pré-requisitos do AMA é a conectividade do Arc com o Azure (usando o Azure Arc para Servidores).

Integração de extensão com a CLI usando autenticação de identidade gerenciada

Ao habilitar agentes de monitoramento em VMs que usam a CLI, verifique se as versões apropriadas da CLI estão instaladas:

- azure-cli: 2.39.0+

- azure-cli-core: 2.39.0+

- Resource-graph: 2.1.0+

Documentação para começar com a CLI do Azure, como instalá-la em vários sistemas operacionais e como instalar extensões da CLI.

Conectividade do Arc

Os servidores habilitados para Azure Arc permitem que você gerencie servidores físicos Linux e máquinas virtuais hospedadas fora do Azure, como um ambiente de nuvem local como o Nexus do Operador. Um computador híbrido é qualquer computador que não esteja em execução no Azure. Quando um computador híbrido é conectado ao Azure, ele se torna um computador conectado, tratado como um recurso no Azure. Cada computador conectado tem uma ID de recurso que permite que o computador seja incluído em um grupo de recursos.

Pré-requisitos

Antes de começar, examine os pré-requisitos e verifique se sua assinatura e os recursos atendem aos requisitos. Alguns dos pré-requisitos são:

- Sua VM da VNF está conectada ao CloudServicesNetwork (a rede que a VM usa para se comunicar com os serviços do Nexus do Operador).

- Você tem acesso SSH à VM da VNF.

- Instalação de proxies e wget:

- Verifique se o wget está instalado.

- Para definir o proxy como uma execução de variável de ambiente:

echo "http\_proxy=http://169.254.0.11:3128" \>\> /etc/environment

echo "https\_proxy=http://169.254.0.11:3128" \>\> /etc/environment

- Você tem permissões apropriadas na VM da VNF para executar scripts, instalar dependências de pacote etc. Para obter mais informações, visite link para obter mais detalhes.

- Para usar servidores habilitados para Azure Arc, os seguintes provedores de recursos do Azure devem ser registrados em sua assinatura:

- Microsoft.HybridCompute

- Microsoft.GuestConfiguration

- Microsoft.HybridConnectivity

Se esses provedores de recursos ainda não estiverem registrados, você poderá registrá-los usando os seguintes comandos:

az account set --subscription "{Your Subscription Name}"

az provider register --namespace 'Microsoft.HybridCompute'

az provider register --namespace 'Microsoft.GuestConfiguration'

az provider register --namespace 'Microsoft.HybridConnectivity'

Implantação

Você pode conectar servidores do Arc em seu ambiente executando um conjunto de etapas manualmente. A VM do VNF pode ser conectada ao Azure usando um script de implantação. Ou você pode usar um método automatizado executando um script de modelo. O script pode ser usado para automatizar o download e a instalação do agente.

Esse método exige que você tenha permissões de administrador no computador para instalar e configurar o agente. No computador Linux, você pode implantar o agente necessário usando a conta raiz.

O script usado para automatizar o download e a instalação e para estabelecer a conexão com o Azure Arc está disponível no portal do Azure. Para concluir o processo, execute as seguintes etapas:

No navegador, acesse o portal do Azure.

Na página Selecionar um método, escolha o bloco Adicionar um único servidor e selecione Gerar script.

Na página Pré-requisitos, selecione Avançar.

Na página Detalhes do recurso, forneça a seguinte informação:

Na lista suspensa Assinatura, selecione a assinatura na qual o computador será gerenciado.

Na lista suspensa Grupo de recursos, selecione o grupo de recursos no qual o computador será gerenciado.

Na lista suspensa Região, selecione a região do Azure que armazenará os metadados dos servidores.

Na lista suspensa Sistema operacional, selecione o sistema operacional da VM da VNF.

Se o computador estiver se comunicando por meio de um servidor proxy para se conectar à internet, especifique o endereço IP do servidor proxy. Se um nome e um número de porta forem usados, especifique essas informações.

Selecione Avançar: Marcas.

Na página Marcas, examine as Marcas de localização física padrão sugeridas e insira um valor ou especifique uma ou mais Marcas personalizadas a fim de dar suporte aos seus padrões.

Selecione Avançar: Baixar e executar o script.

Na página Baixar e executar o script, examine as informações de resumo e selecione Baixar. Se você ainda precisar fazer alterações, selecione Anterior.

Observação:

- Defina o sinalizador de saída em caso de erro na parte superior do script para garantir que ele falhe rapidamente e não gere um falso sucesso no final. Por exemplo, no script shell, use "set -e" na parte superior do script.

- Adicione http_proxy=<PROXY_URL> e exportar https_proxy=<PROXY_URL> para o script, juntamente com as instruções de exportação no script de conectividade do Arc. (IP do proxy – 169.254.0.11:3128).

Para implantar o azcmagent no servidor, entre no servidor com uma conta que tenha acesso raiz. Altere para a pasta para a qual você copiou o script e execute-o no servidor executando o script ./OnboardingScript.sh.

Se o agente não for iniciado após a conclusão da instalação, verifique os logs para obter informações de erro detalhadas. O diretório de log é /var/opt/azcmagent/log.

Depois de instalar o agente e configurá-lo para se conectar aos servidores habilitados para Azure Arc, verifique se o servidor foi conectado com sucesso no portal do Azure.

Imagem: VM registrada no Arc de exemplo

Solução de problemas

Observação: se você vir erros durante a execução do script, corrija os erros e execute novamente o script antes de passar para as próximas etapas.

Aqui estão alguns motivos comuns que levam a erros:

- Você não tem as permissões necessárias na VM.

- O pacote wget não está instalado na VM.

- Se não conseguir instalar as dependências do pacote, é porque o proxy não tem os domínios necessários adicionados aos URLs permitidos. Por exemplo, no Ubuntu, o apt falha ao instalar dependências porque não consegue acessar ".ubuntu.com". Adicione os pontos de extremidade de saída necessários ao proxy.

Agente do Azure Monitor

O Agente do Azure Monitor é implementado como uma extensão da VM do Azure nos computadores conectados ao Arc. Ele também lista as opções para criar associações com as regras de coleta de dados que definem quais dados o agente deve coletar. A instalação, a atualização ou a desinstalação do Agente do Azure Monitor não exigirá a reinicialização do servidor.

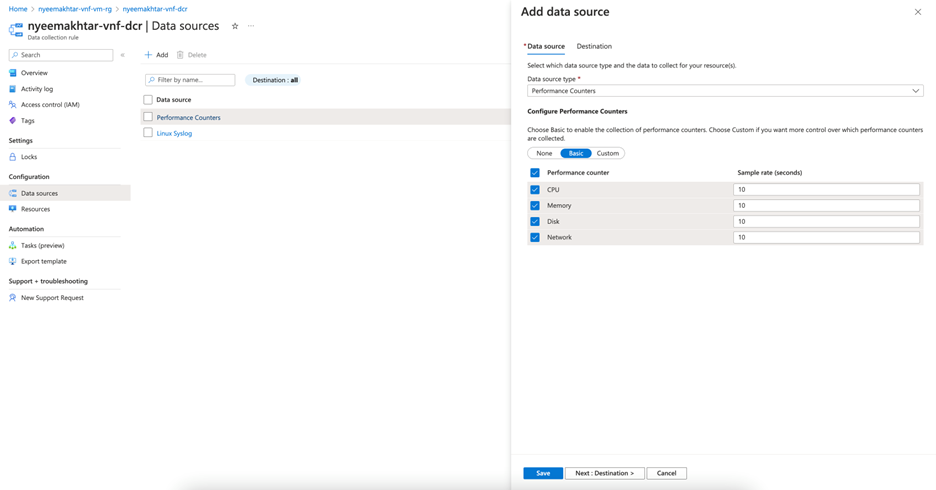

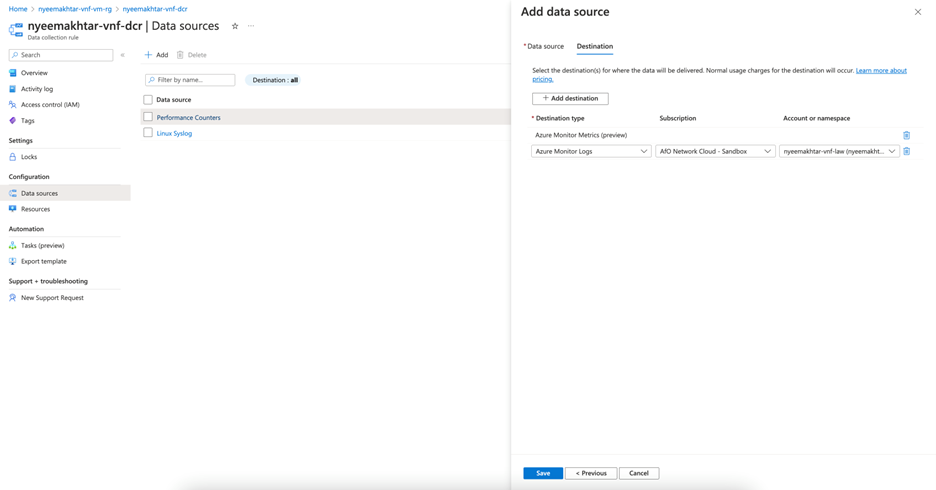

Certifique-se de configurar a coleta de logs e métricas usando a regra de coleta de dados.

Imagem: DCR adicionando a origem

Observação: as métricas configuradas com o DCR devem ter o destino definido como Workspace do Log Analytics, pois ainda não há suporte nas Métricas do Azure Monitor.

Figura: DCR adicionando o destino

Pré-requisitos

Os pré-requisitos a seguir devem ser atendidos antes da instalação do Agente do Azure Monitor:

- Permissões: para métodos diferentes de usar o portal do Azure, você precisa ter as seguintes atribuições de função para instalar o agente:

| Função interna | Escopos | Razão |

|---|---|---|

| Colaborador de Máquina Virtual Administrador de Recursos do Azure Connected Machine | Servidores habilitados para Azure Arc | Para implantar o agente |

| Qualquer função que inclua a ação Microsoft.Resources/deployments/* | Assinatura e/ou Grupo de recursos e/ou | Para implantar os modelos do Azure Resource Manager |

Instalação do Agente do Azure Monitor

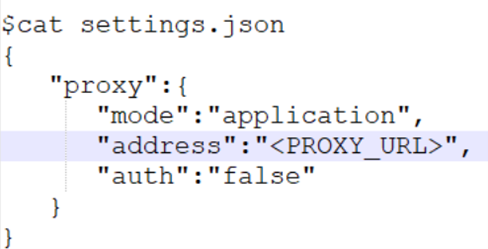

Depois que as máquinas virtuais estiverem conectadas ao Arc, crie um arquivo local no Azure Cloud Shell com o nome "settings.json" para fornecer as informações do proxy:

Figura: arquivo settings.json

Em seguida, use o seguinte comando para instalar o agente do Azure Monitor nesses servidores habilitados para Azure Arc:

az connectedmachine extension create --name AzureMonitorLinuxAgent --publisher Microsoft.Azure.Monitor --type AzureMonitorLinuxAgent --machine-name \<arc-server-name\> --resource-group \<resource-group-name\> --location \<arc-server-location\> --type-handler-version "1.21.1" --settings settings.json

Para coletar dados de máquinas virtuais usando o Agente do Azure Monitor, você deve:

Criar DCRs (Regras de coleta de dados) que definem quais dados o Agente do Azure Monitor envia para quais destinos.

Associe a regra de coleta de dados a máquinas virtuais específicas.

Regra de coleta de dados por meio do portal

As etapas para criar um DCR e associá-lo a um Workspace do Log Analytics podem ser encontradas aqui.

Por fim, verifique se você está recebendo os logs no Workspace do Log Analytics especificado.

Regra de coleta de dados por meio da CLI

A seguir estão os comandos para criar e associar o DCR para habilitar a coleta de logs e métricas dessas máquinas virtuais.

Criar DCR:

az monitor data-collection rule create --name \<name-for-dcr\> --resource-group \<resource-group-name\> --location \<location-for-dcr\> --rule-file \<rules-file\> [--description] [--tags]

Um exemplo de arquivo de regras:

Associar DCR:

az monitor data-collection rule association create --name \<name-for-dcr-association\> --resource \<connected-machine-resource-id\> --rule-id \<dcr-resource-id\> [--description]

Recursos adicionais

- Examine a documentação das pastas de trabalho e, em seguida, use as pastas de trabalho do Nexus do Operador de exemplo da telemetria do Nexus do Operador.

- Examine os Alertas do Azure Monitor, como criar regras de alerta do Azure Monitor e usar os modelos de alerta do Nexus do Operador de exemplo.