Criptografia de dados para um servidor único do Banco de Dados do Azure para PostgreSQL usando o portal do Azure

APLICA-SE A:  Banco de Dados do Azure para PostgreSQL — Servidor Único

Banco de Dados do Azure para PostgreSQL — Servidor Único

Importante

O Banco de Dados do Azure para PostgreSQL – Servidor Único está prestes a ser desativado. Recomendamos fortemente que você atualize para o Banco de Dados do Azure para PostgreSQL – Servidor flexível. Para obter mais informações sobre a migração para a Base de Dados Azure para PostgreSQL – Servidor Flexível, veja O que está a acontecer à Base de Dados Azure para PostgreSQL Single Server?.

Saiba como usar o portal do Azure para configurar e gerenciar a criptografia de dados para o servidor único do Banco de Dados do Azure para PostgreSQL.

Pré-requisitos para o CLI do Azure

É necessário ter uma assinatura do Azure e ser um administrador nessa assinatura.

No Azure Key Vault, crie um cofre de chaves e uma chave para usar como chave gerenciada pelo cliente.

O cofre de chaves deve ter as seguintes propriedades para ser usado como chave gerenciada pelo cliente:

-

az resource update --id $(az keyvault show --name \ <key_vault_name> -test -o tsv | awk '{print $1}') --set \ properties.enableSoftDelete=true -

az keyvault update --name <key_vault_name> --resource-group <resource_group_name> --enable-purge-protection true

-

A chave deve ter os seguintes atributos a serem usados como chave gerenciada pelo cliente:

- Sem data de validade

- Não desabilitado

- Capaz de realizar operações do tipo obter, codificar e decodificar chave

Definir as permissões corretas para operações de chave

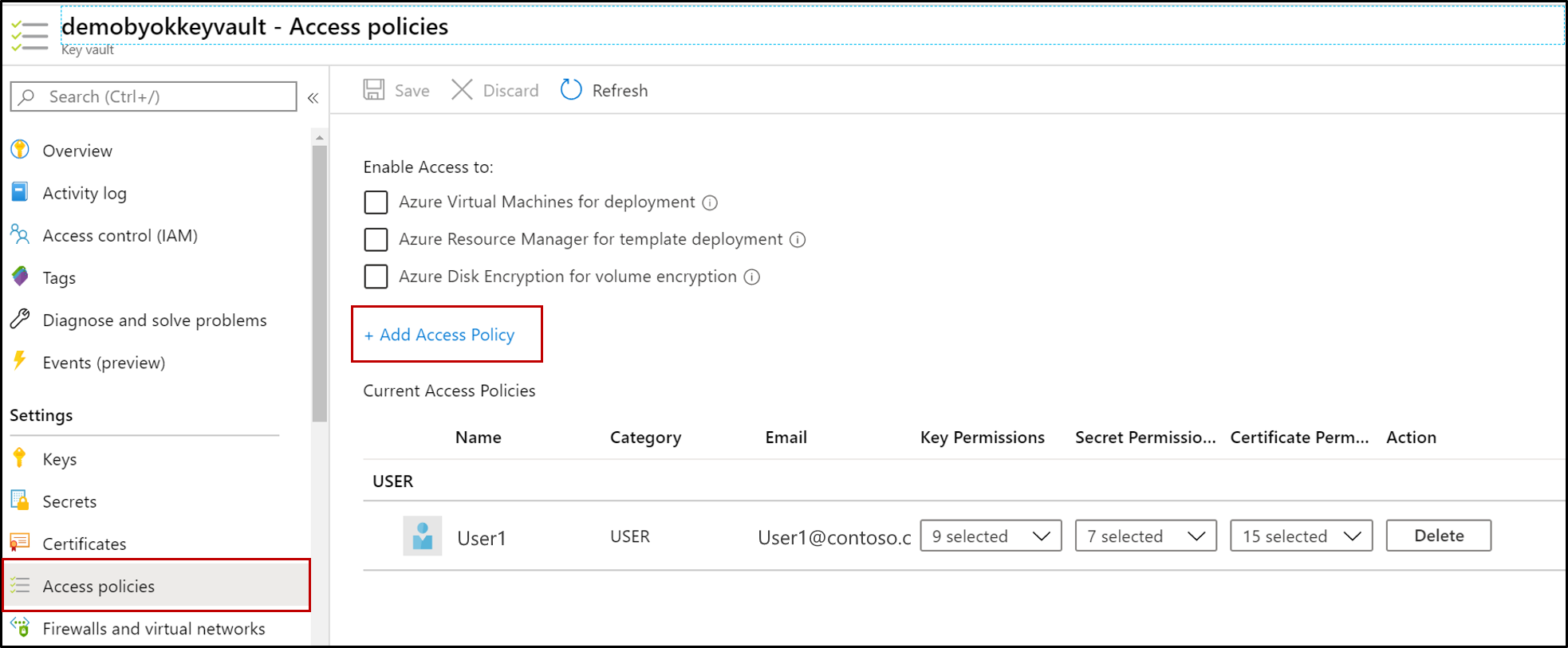

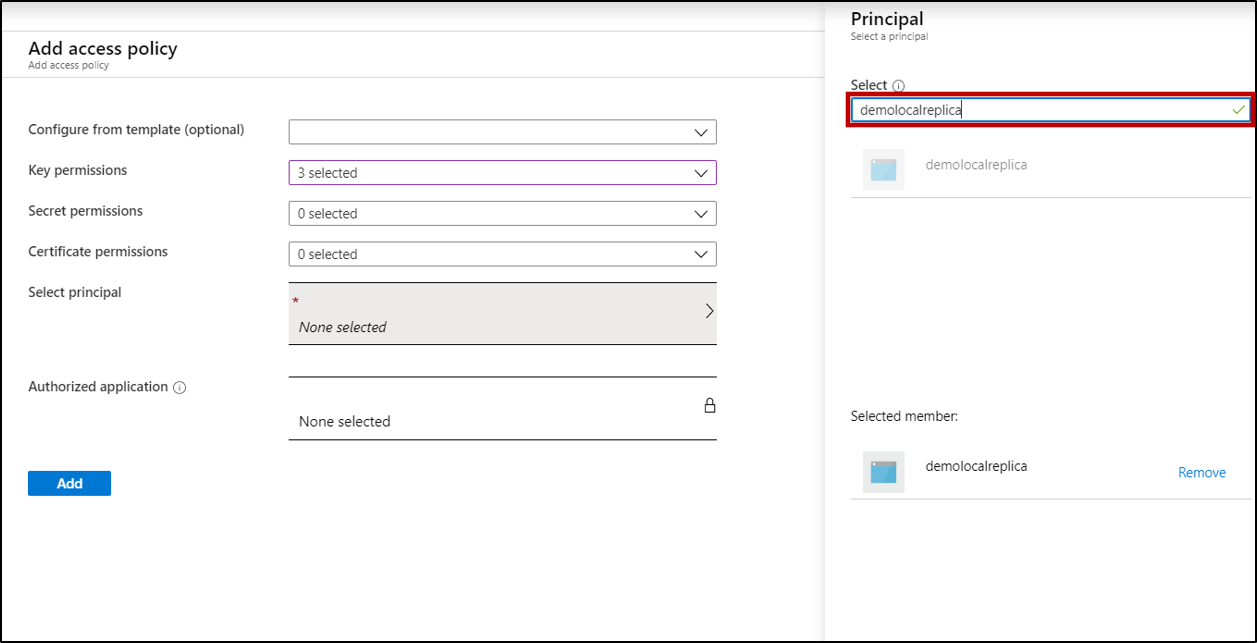

No Key Vault, selecione Políticas de acesso>Adicionar Política de Acesso.

Selecione Permissões de chave e, em seguida, Obter, Codificar, Decodificar e também a Entidade de segurança, que é o nome do servidor PostgreSQL. Se a entidade de segurança do servidor não estiver na lista de entidades de segurança existentes, você precisará registrá-la. Você será solicitado a registrar a entidade de segurança do servidor se, ao tentar configurar a criptografia de dados pela primeira vez, ela falhar.

Selecione Salvar.

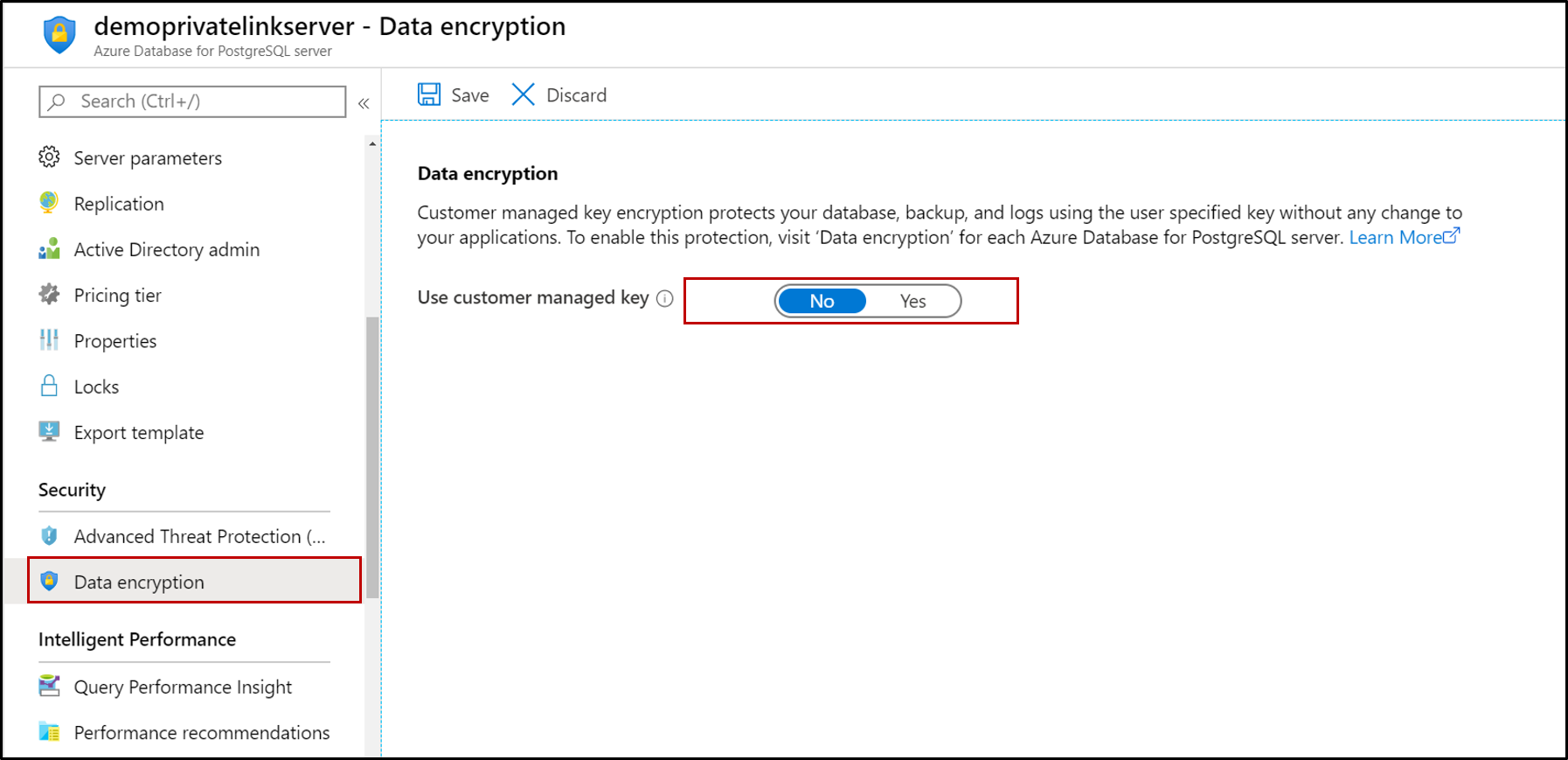

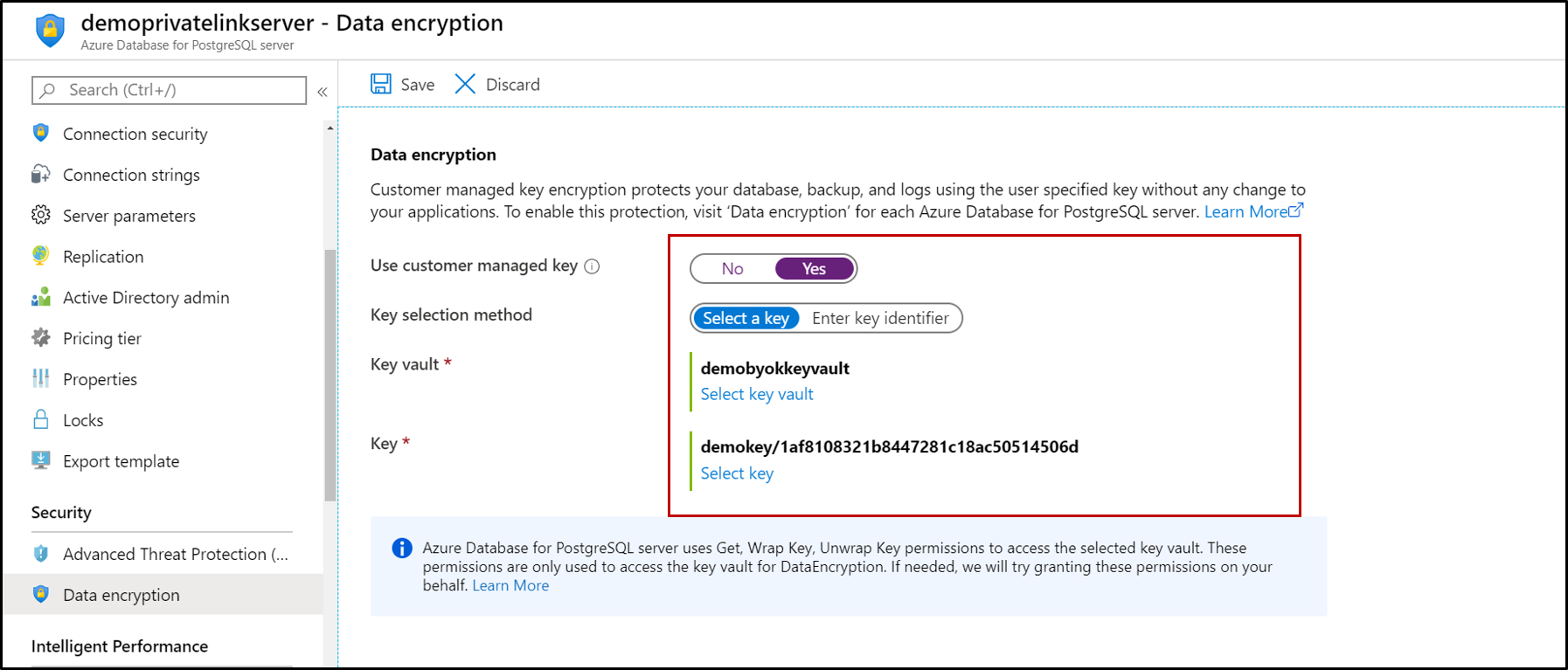

Defina a criptografia de dados para o servidor único do Banco de Dados do Azure para PostgreSQL

No Banco de Dados do Azure para PostgreSQL, selecione Criptografia de dados para configurar a chave gerenciada pelo cliente.

Você pode selecionar um cofre de chaves e um par de chaves ou inserir um identificador de chave.

Selecione Salvar.

Para garantir que todos os arquivos (incluindo arquivos temporários) sejam totalmente criptografados, reinicie o servidor.

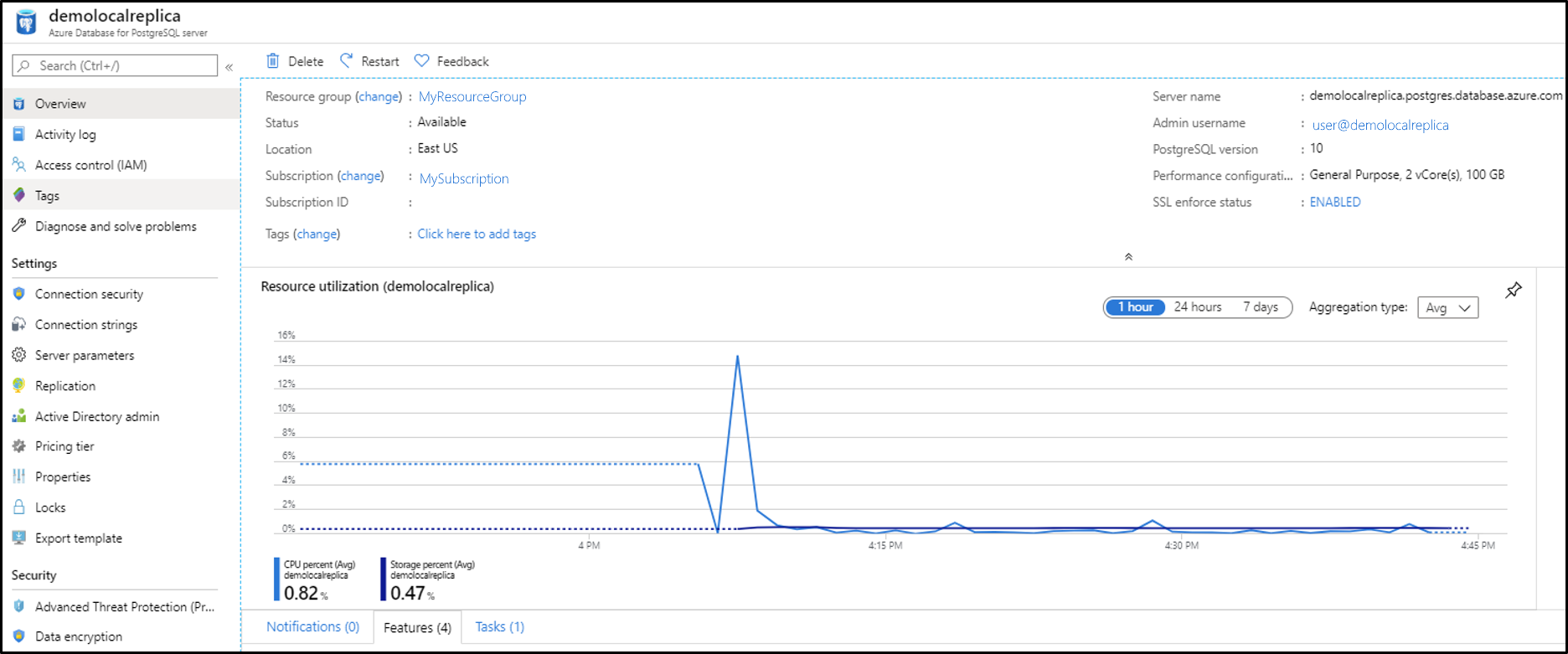

Usar a criptografia de dados para servidores de restauração ou de réplica

Depois que o servidor único do Banco de Dados do Azure para PostgreSQL é criptografado com uma chave gerenciada pelo cliente armazenada no Key Vault, qualquer cópia recém-criada do servidor também é criptografada. Você pode fazer essa nova cópia seja com uma operação de restauração local ou geográfica, seja com uma operação de réplica (local/entre regiões). Portanto, no caso de um servidor PostgreSQL criptografado, você pode usar as etapas a seguir para criar um servidor restaurado criptografado.

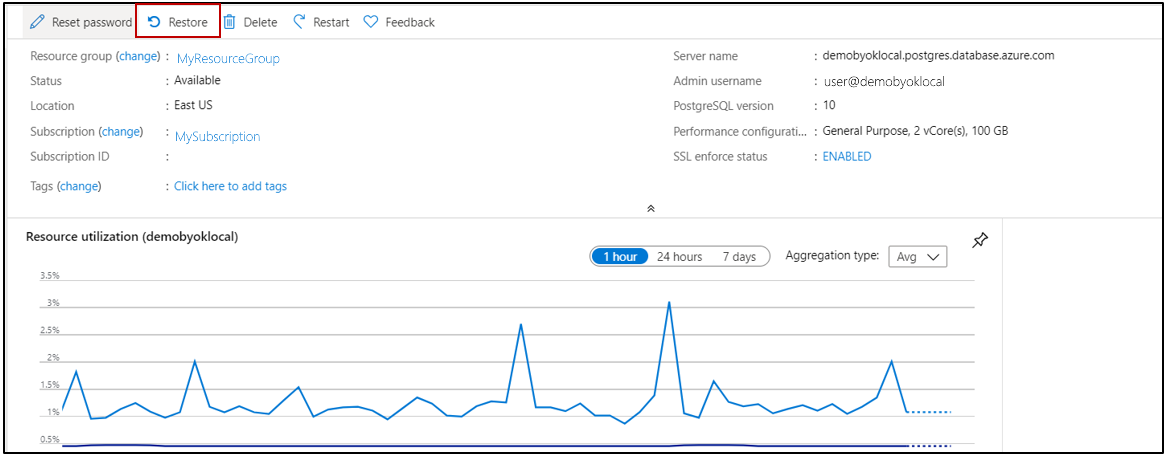

No servidor, selecione Visão geral>Restaurar.

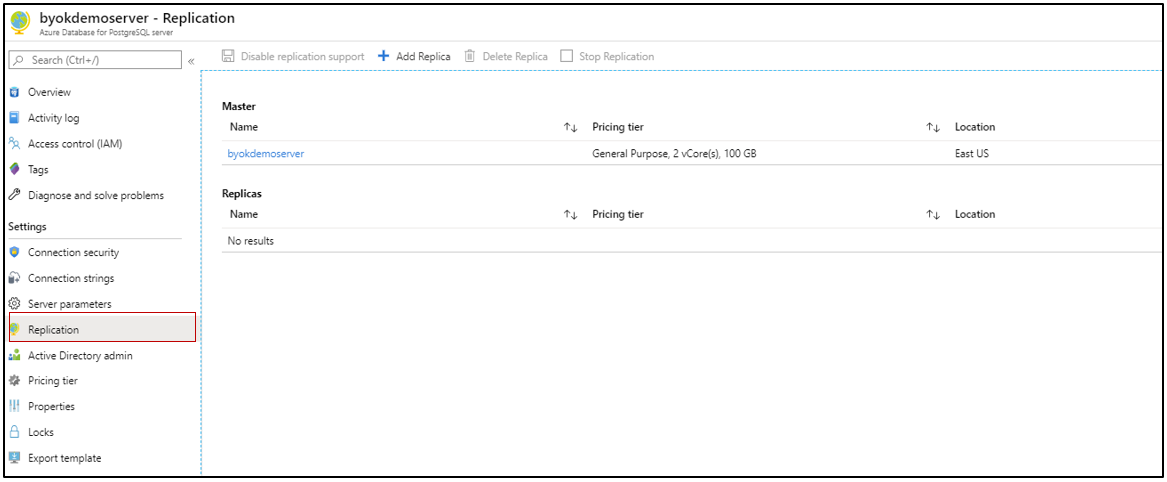

Ou para um servidor habilitado para replicação, no cabeçalho Configurações, selecione Replicação.

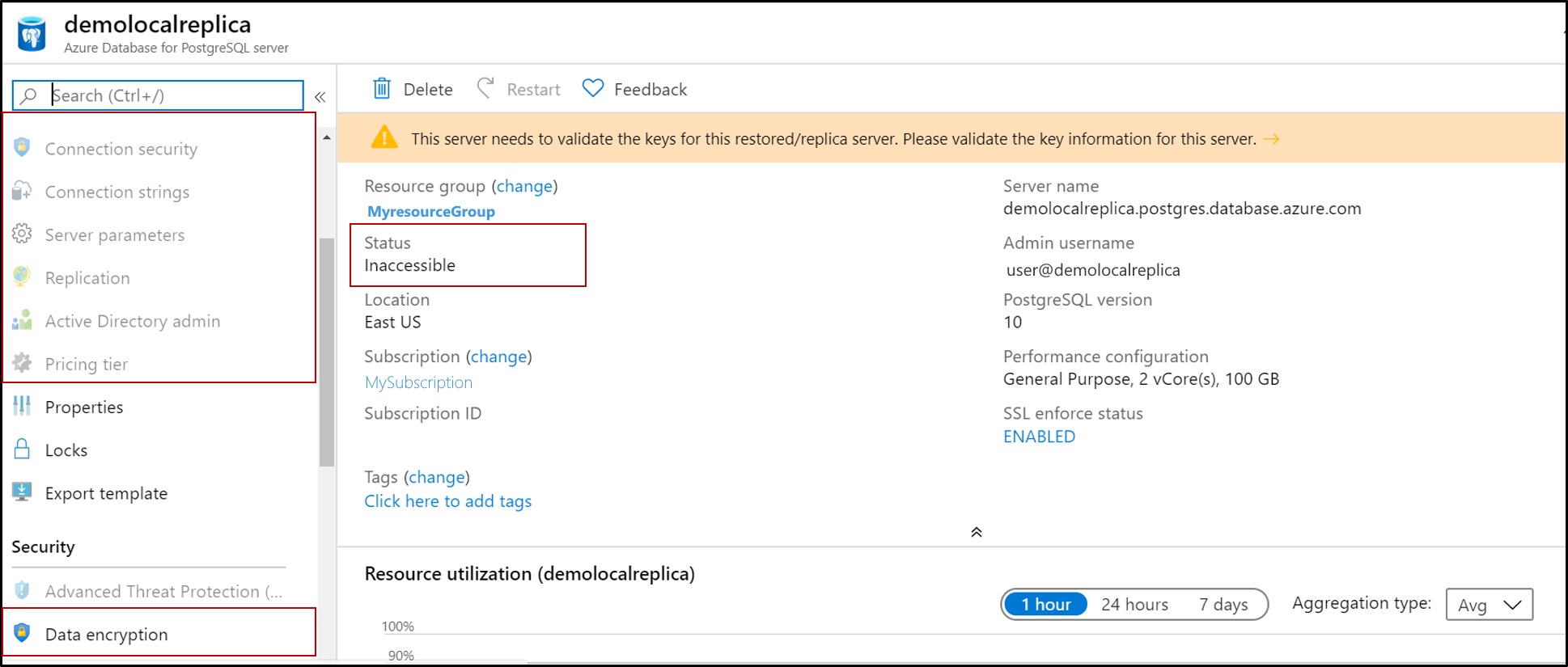

Depois que a operação de restauração for concluída, o novo servidor criado será criptografado com a chave do servidor primário. No entanto, os recursos e as opções no servidor estarão desabilitados e o servidor não estará acessível. Isso impede qualquer manipulação de dados, porque a identidade do novo servidor ainda não recebeu permissão para acessar o cofre de chaves.

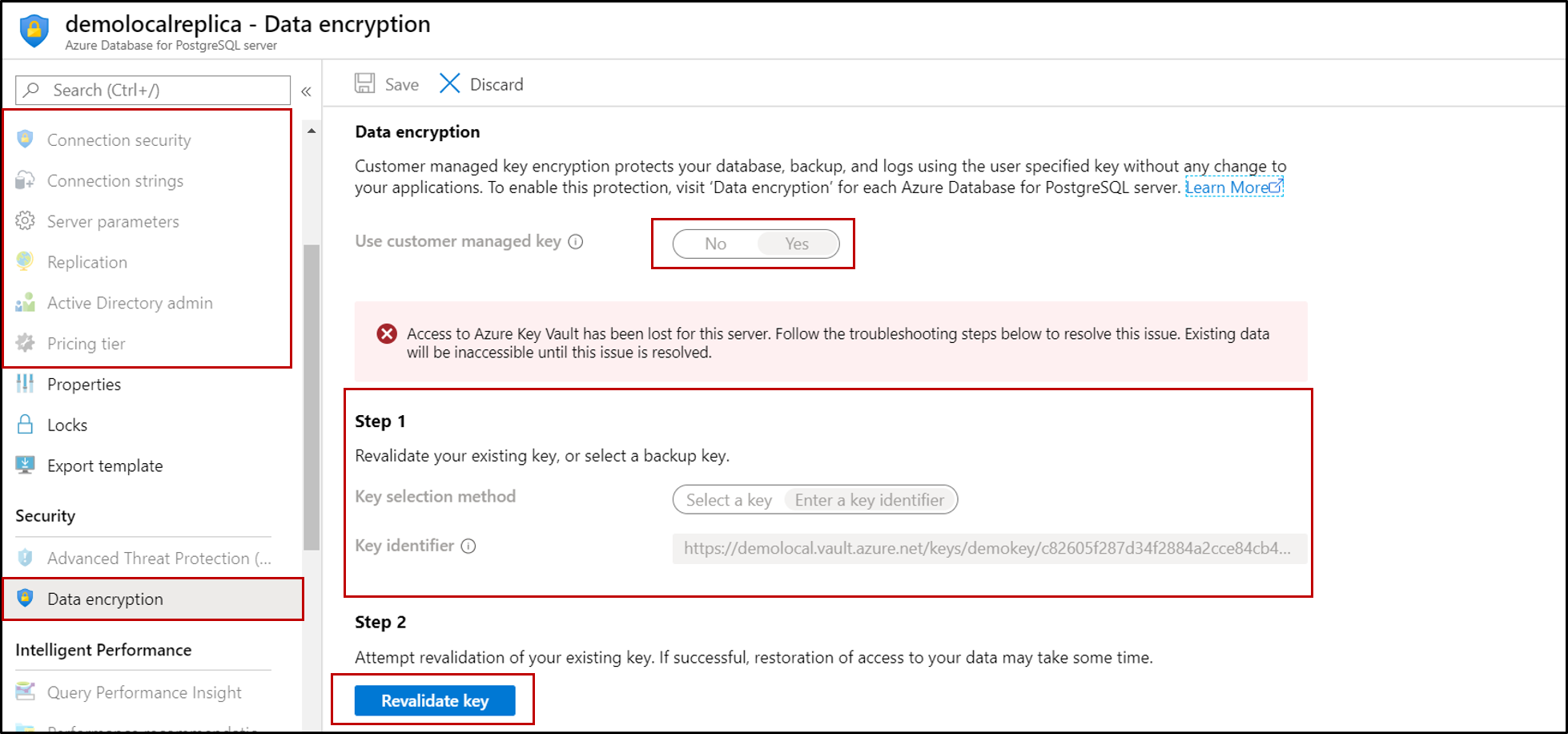

Para tornar o servidor acessível, revalide a chave no servidor restaurado. Selecione Criptografia de dados>Revalidar chave.

Observação

A primeira tentativa de revalidação falhará, pois a entidade de serviço do novo servidor precisa receber acesso ao cofre de chaves. Para gerar a entidade de serviço, selecione Revalidar chave, o que mostrará um erro, mas gerará a entidade de serviço. Depois disso, consulte estas etapas anteriormente neste artigo.

Você precisará conceder ao cofre de chaves acesso ao novo servidor. Para mais informações, acesse Habilitar permissões do RBAC do Azure no Key Vault.

Depois de registrar a entidade de serviço, revalide a chave novamente e o servidor retomará a funcionalidade normal.

Próximas etapas

Para saber mais sobre a criptografia de dados, confira Criptografia de dados de servidor único do Banco de Dados do Azure para PostgreSQL com chave gerenciada pelo cliente.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de