Habilitar ocultação de SUPI

O SUPI (identificador permanente de assinatura) é um identificador exclusivo e permanente de um dispositivo. Para evitar transmitir esse identificar em texto sem formatação, ele pode ser oculto por meio de criptografia. O valor criptografado é conhecido como o SUCI (identificador oculto de assinatura). A criptografia (ocultação de SUPI) é executada pela UE no registro, sempre gerando um novo SUCI para impedir que o usuário seja rastreado. A descriptografia (desocultação do SUCI) é executada pela função de rede UDM (Gerenciamento de Dados Unificados) no núcleo de pacotes.

A ocultação de SUPI requer uma chave pública de rede doméstica (HNPK) e uma chave privada correspondente. A chave pública é armazenada no SIM. A chave privada é armazenada no Azure Key Vault e referenciada por uma URL configurada no núcleo de pacotes. Neste guia de instruções, você aprenderá a configurar o núcleo de pacotes com uma chave privada para desocultação de SUCI.

A ocultação de SUPI e a desocultação de SUCI são definidas no 3GPP TS 33.501: arquitetura e procedimentos de seguranças para o sistema 5G.

Importante

A ocultação de SUPI pode ser necessária para que alguns equipamentos de usuário funcionem. Consulte a documentação do fornecedor do equipamento para obter detalhes.

Pré-requisitos

Verifique se você pode entrar no portal do Azure usando uma conta com acesso à assinatura ativa identificada em Concluir as tarefas de pré-requisito para implantar uma rede móvel privada. Essa conta precisa ter a função interna Colaborador no escopo da assinatura.

Identifique o nome do recurso de Rede Móvel correspondente à rede móvel privada.

Identifique qual esquema de proteção de SUPI você deseja usar (perfil A ou perfil B).

Entre em contato com seu fornecedor de SIM para discutir a programação de seus SIMs com as chaves públicas. Você precisará identificar e concordar sobre qual esquema de proteção de SUPI usar (perfil A ou perfil B) e quais identificadores de chave usar.

Gerar chaves privadas de rede doméstica

Você pode usar a ferramenta OpenSSL no Bash para gerar um par de chaves pública e privada para o perfil A ou o perfil B.

Perfil A

Ao usar o perfil A do esquema de proteção de SUPI, a chave deve ser uma chave privada X25519.

Entre na CLI do Azure usando o Azure Cloud Shell e selecione Bash no menu suspenso.

Gere um par de chaves e salve a chave privada em um arquivo chamado

hnpk_profile_a.pem:openssl genpkey -algorithm x25519 -outform pem -out hnpk_profile_a.pemObtenha a chave pública correspondente e salve-a em um arquivo chamado

hnpk_profile_a.pub:openssl pkey -in hnpk_profile_a.pem -pubout -out hnpk_profile_a.pub

Perfil B

Ao usar o perfil B do esquema de proteção de SUPI, a chave deve ser uma chave privada de curva elíptica usando a curva prime256v1.

Entre na CLI do Azure usando o Azure Cloud Shell e selecione Bash no menu suspenso.

Gere um par de chaves e salve a chave privada em um arquivo chamado

hnpk_profile_b.pem:openssl genpkey -algorithm ec -pkeyopt ec_paramgen_curve:prime256v1 -outform pem -out hnpk_profile_b.pemObtenha a chave pública correspondente e salve-a em um arquivo chamado

hnpk_profile_b.pub:openssl pkey -in hnpk_profile_b.pem -pubout -out hnpk_profile_b.pub

Adicionar chaves privadas de rede doméstica ao Azure Key Vault

As chaves privadas de rede doméstica são armazenadas no Azure Key Vault.

Importante

Você deve usar a linha de comando do Azure para carregar as chaves porque o portal não dá suporte a entradas de várias linhas.

Crie um Azure Key Vault ou escolha um existente para hospedar suas chaves privadas. Certifique-se de que o Key Vault usa o RBAC (controle de acesso baseado em função) para autorização. O usuário precisará da função Responsável pelos segredos do Key Vault.

Carregue a chave privada no Key Vault como um segredo, especificando um nome para identificá-la:

az keyvault secret set --vault-name "<Key Vault name>" --name "<secret name, e.g. hnpk-a-123>" --file <Key file name>Anote a URL do identificador do segredo. Isso está na saída do comando. Como alternativa, navegue até o Key Vault no portal e selecione o segredo. Você precisará configurar o núcleo de pacotes com essa URL.

Repita o processo para chaves privadas adicionais.

Criar uma identidade gerenciada atribuída ao usuário

Criar uma identidade gerenciada atribuída pelo usuário. Anote a ID do recurso da UAMI.

Atribuir acesso ao Usuário de Segredos do Key Vault ao Key Vault para a identidade gerenciada.

Vá para o recurso Rede Móvel no portal e selecione Identidade no menu Configurações à esquerda. Selecione Adicionar para adicionar a identidade gerenciada atribuída pelo usuário à rede móvel.

Configurar chaves privada de rede doméstica no núcleo de pacotes

Entre no portal do Azure.

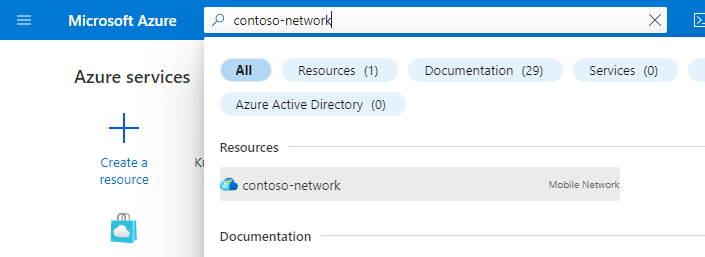

Procure e selecione o recurso Rede Móvel que representa a rede móvel privada para a qual deseja provisionar os SIMs.

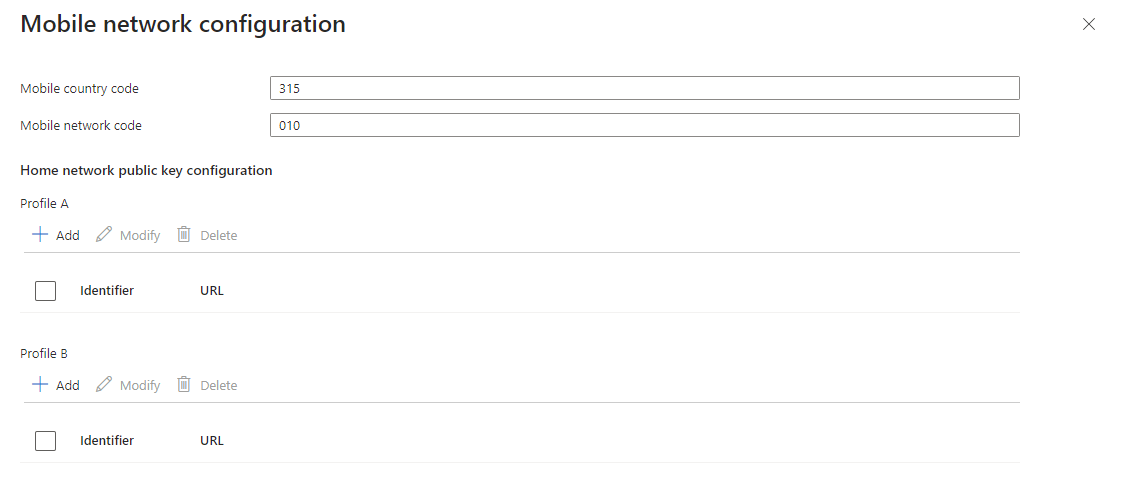

Selecione Modificar rede móvel.

Em Configuração de chave pública de rede doméstica, selecione Adicionar para o Perfil A ou Perfil B.

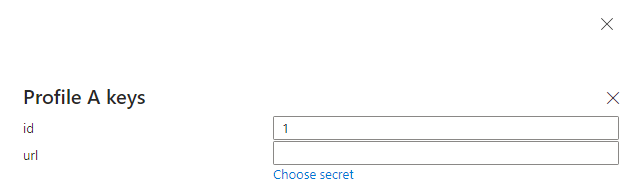

Adicione os detalhes da chave.

- Escolha uma ID entre 1 e 255 e insira-a no campo id. A ID deve corresponder ao identificador de chave provisionado nos SIMs, conforme acordado com seu fornecedor do SIM.

- Insira a URL do segredo da chave privada no campo url ou selecione Escolher segredo para selecioná-lo no menu suspenso.

Selecione Adicionar.

Repita o processo para chaves privadas adicionais.

Retorne ao recurso Rede Móvel. Agora ele deve mostrar Chaves públicas de rede doméstica : bem-sucedidas.

Navegue até o recurso Painel de Controle do Núcleo de Pacotes. Agora, ele deve mostrar Provisionamento de chaves privadas de rede doméstica : bem-sucedido.

Desabilitar a ocultação de SUPI

Se você precisar desabilitar a ocultação de SUPI, remova a configuração do recurso Rede Móvel.

Rotação de chaves

A chave pública é armazenada permanentemente no SIM, logo, para alterá-la, você precisará emitir novos SIMs. Portanto, recomendamos criar um novo par de chaves com uma nova ID e emitir novos SIMs. Depois que todos os SIMs antigos forem retirados de serviço, você poderá remover a configuração do núcleo de pacotes das chaves antigas.

Próximas etapas

Você pode usar o rastreamento distribuído para confirmar se a ocultação de SUPI está sendo executada na rede.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de