Usar uma VNet Gerenciada com sua conta do Microsoft Purview

Importante

Atualmente, pontos de extremidade privados gerenciados e Rede Virtual gerenciados estão disponíveis para contas do Microsoft Purview implantadas nas seguintes regiões:

- Leste da Austrália

- Canadá Central

- Leste dos EUA

- Leste 2 dos EUA

- Norte da Europa

- Europa Ocidental

Conceptual overview

Este artigo descreve como configurar pontos de extremidade privados gerenciados e Rede Virtual gerenciados para o Microsoft Purview.

Regiões com suporte

Atualmente, pontos de extremidade privados gerenciados e Rede Virtual gerenciados estão disponíveis para contas do Microsoft Purview implantadas nas seguintes regiões:

- Leste da Austrália

- Canadá Central

- Leste dos EUA

- Leste 2 dos EUA

- Norte da Europa

- Europa Ocidental

Fontes de dados com suporte

Atualmente, as seguintes fontes de dados têm suporte para ter um ponto de extremidade privado gerenciado e podem ser examinadas usando o VNet Runtime Gerenciado no Microsoft Purview:

- Azure Storage Blob

- Azure Cosmos DB

- Azure Data Lake Storage Gen2 (ADLS Gen2)

- Banco de Dados do Azure para MySQL

- Banco de Dados do Azure para PostgreSQL

- Pool de SQL dedicado do Azure (anteriormente SQL DW)

- Arquivos do Azure

- Banco de Dados SQL Azure

- Instância Gerenciada de SQL do Azure

- Azure Synapse Analytics

Além disso, você pode implantar pontos de extremidade privados gerenciados para seus recursos de Key Vault do Azure se precisar executar verificações usando quaisquer opções de autenticação em vez de Identidades Gerenciadas, como Autenticação SQL ou Chave de Conta.

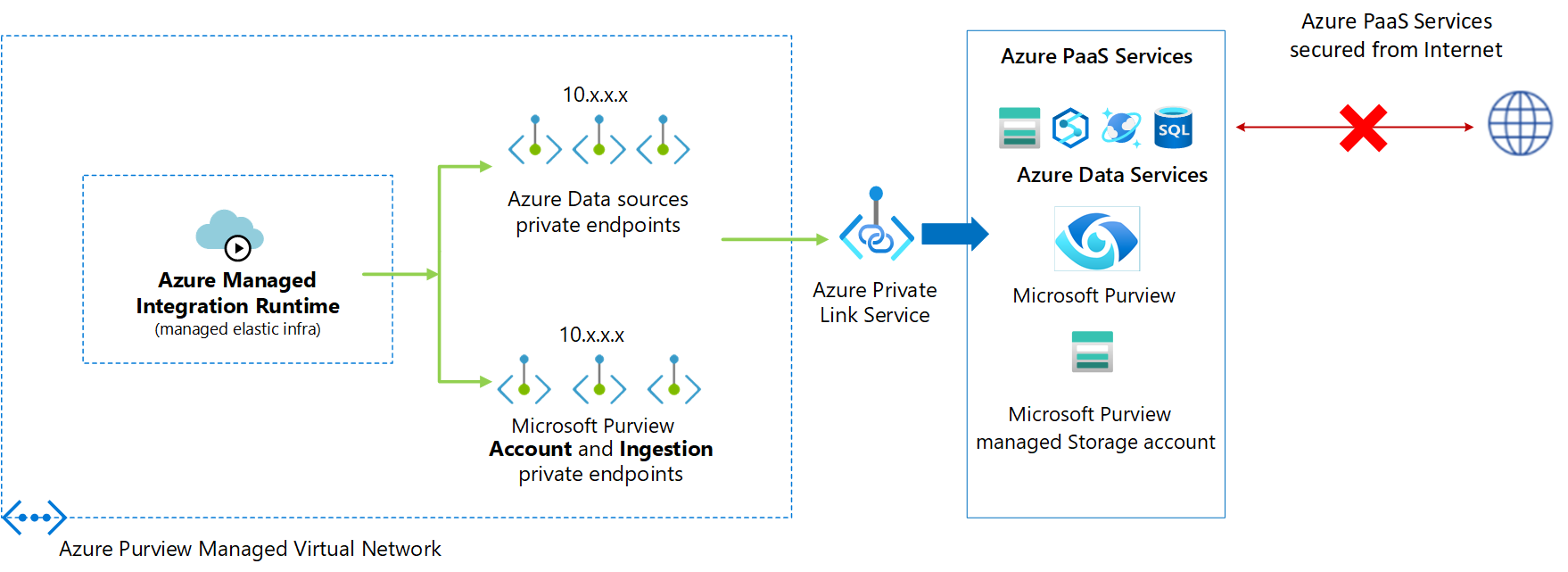

Rede Virtual gerenciado

Um Rede Virtual gerenciado no Microsoft Purview é uma rede virtual implantada e gerenciada pelo Azure dentro da mesma região que a conta do Microsoft Purview para permitir a verificação de fontes de dados do Azure dentro de uma rede gerenciada, sem precisar implantar e gerenciar máquinas virtuais de runtime de integração auto-hospedadas pelo cliente no Azure.

Você pode implantar um Integration Runtime Gerenciado do Azure em um Rede Virtual Gerenciado do Microsoft Purview. A partir daí, o VNet Runtime gerenciado usará pontos de extremidade privados para se conectar com segurança e verificar fontes de dados com suporte.

A criação de um Runtime da VNet Gerenciada no Managed Rede Virtual garante que o processo de integração de dados seja isolado e seguro.

Benefícios do uso do Rede Virtual Gerenciado:

- Com um Rede Virtual Gerenciado, você pode descarregar o ônus de gerenciar o Rede Virtual para o Microsoft Purview. Você não precisa criar e gerenciar VNets ou sub-redes para o Azure Integration Runtime usar para examinar fontes de dados do Azure.

- Não requer conhecimento profundo de rede do Azure para fazer integrações de dados com segurança. Usar um Rede Virtual Gerenciado é muito simplificado para engenheiros de dados.

- A Rede Virtual gerenciada juntamente com pontos de extremidade privados gerenciados protege contra exfiltração de dados.

Importante

Atualmente, o Rede Virtual Gerenciado só tem suporte na mesma região que a região da conta do Microsoft Purview.

Observação

Você não pode alternar um runtime de integração global do Azure ou um runtime de integração auto-hospedada para um Runtime de VNet Gerenciado e vice-versa.

Uma VNet Gerenciada é criada para sua conta do Microsoft Purview quando você cria um VNet Runtime gerenciado pela primeira vez em sua conta do Microsoft Purview. Você não pode exibir ou gerenciar as VNets Gerenciadas.

Pontos de extremidade privados gerenciados

Os pontos de extremidade privados gerenciados são pontos de extremidade privados criados no Microsoft Purview Managed Rede Virtual estabelecendo um link privado para recursos do Microsoft Purview e do Azure. O Microsoft Purview gerencia esses pontos de extremidade privados em seu nome.

O Microsoft Purview dá suporte a links privados. O link privado permite acessar serviços do Azure (PaaS) (como Armazenamento do Azure, Azure Cosmos DB, Azure Synapse Analytics).

Quando você usa um link privado, o tráfego entre suas fontes de dados e o Rede Virtual Gerenciado atravessa inteiramente pela rede de backbone da Microsoft. Link Privado protege contra riscos de exfiltração de dados. Você estabelece um link privado para um recurso criando um ponto de extremidade privado.

O ponto de extremidade privado usa um endereço IP privado no Rede Virtual Gerenciado para efetivamente colocar o serviço nele. Os pontos de extremidade privados são mapeados para um recurso específico no Azure e não para todo o serviço. Os clientes podem limitar a conectividade a um recurso específico aprovado por sua organização. Saiba mais sobre links privados e pontos de extremidade privados.

Observação

Para reduzir a sobrecarga administrativa, é recomendável criar pontos de extremidade privados gerenciados para examinar todas as fontes de dados do Azure com suporte.

Aviso

Se um armazenamento de dados do Azure PaaS (Blob, Azure Data Lake Storage Gen2, Azure Synapse Analytics) tiver um ponto de extremidade privado já criado em relação a ele, e mesmo que permita o acesso de todas as redes, o Microsoft Purview só poderá acessá-lo usando um ponto de extremidade privado gerenciado. Se um ponto de extremidade privado ainda não existir, você deverá criar um nesses cenários.

Uma conexão de ponto de extremidade privado é criada em um estado "Pendente" quando você cria um ponto de extremidade privado gerenciado no Microsoft Purview. Um fluxo de trabalho de aprovação é iniciado. O proprietário do recurso de link privado é responsável por aprovar ou rejeitar a conexão.

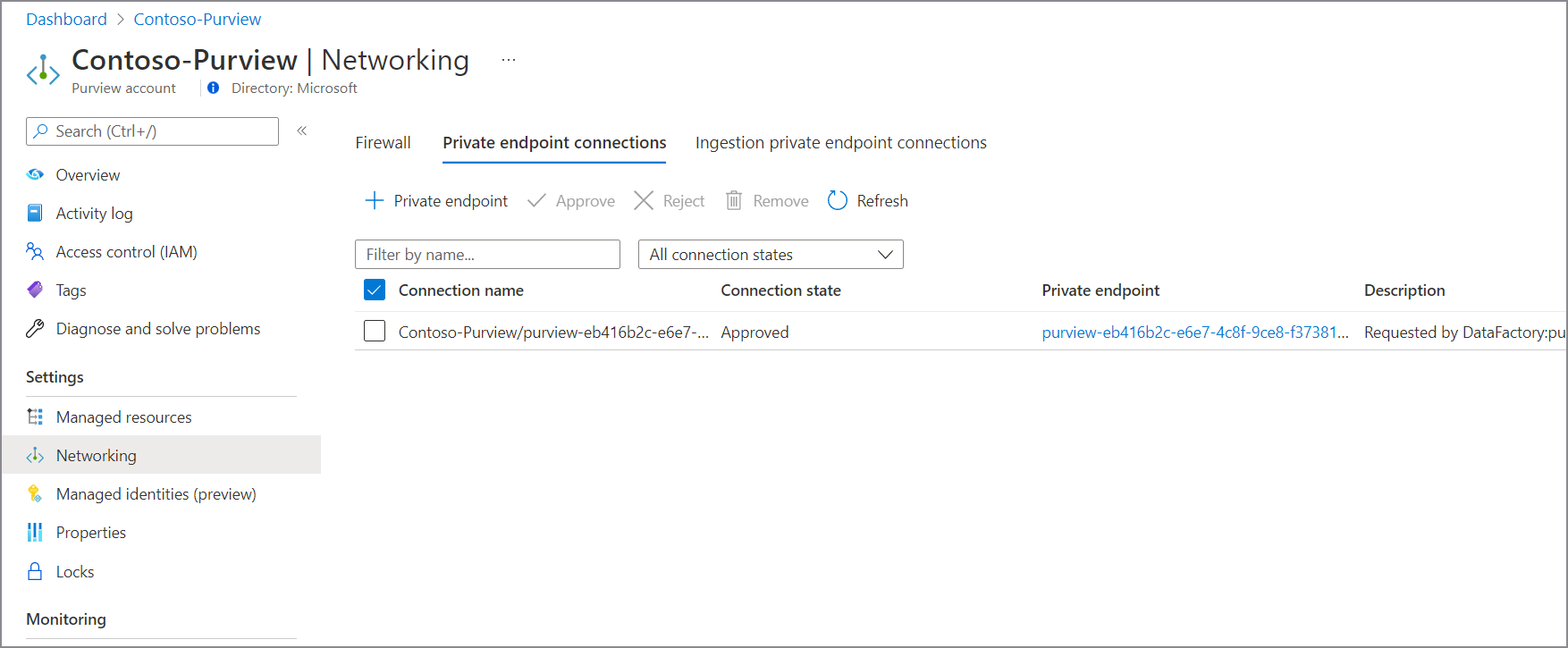

Se o proprietário aprovar a conexão, o link privado será estabelecido. Caso contrário, o link privado não será estabelecido. Em ambos os casos, o ponto de extremidade privado gerenciado será atualizado com o status da conexão.

Somente um ponto de extremidade privado gerenciado em um estado aprovado pode enviar tráfego para um determinado recurso de link privado.

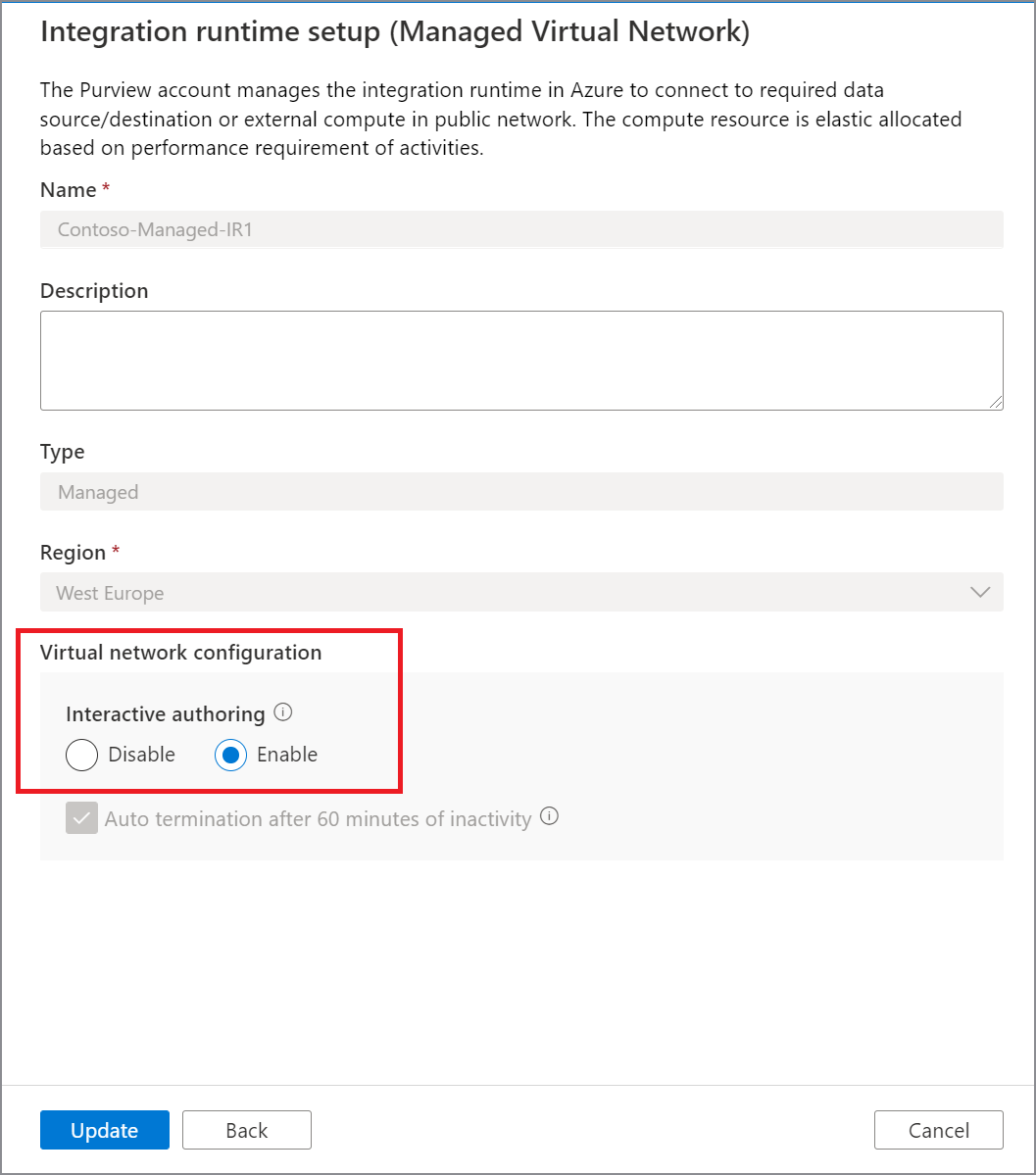

Criação interativa

Recursos interativos de criação são usados para funcionalidades como conexão de teste, lista de pastas e lista de tabelas, obter esquema e visualizar dados. Você pode habilitar a criação interativa ao criar ou editar um Integration Runtime do Azure que está em Purview-Managed Rede Virtual. O serviço de back-end alocará previamente a computação para funcionalidades interativas de criação. Caso contrário, a computação será alocada sempre que qualquer operação interativa for executada, o que levará mais tempo. O TTL (Time To Live) para criação interativa é de 60 minutos, o que significa que ele será desabilitado automaticamente após 60 minutos da última operação de criação interativa.

Etapas de implantação

Pré-requisitos

Antes de implantar uma VNet Gerenciada e o VNet Runtime Gerenciado para uma conta do Microsoft Purview, verifique se você atende aos seguintes pré-requisitos:

- Uma conta do Microsoft Purview implantada em uma das regiões com suporte.

- Nas funções do Microsoft Purview, você deve ser um curador de dados no nível da coleção raiz em sua conta do Microsoft Purview.

- Nas funções RBAC do Azure, você deve estar contribuidor na conta do Microsoft Purview e na fonte de dados para aprovar links privados.

Implantar runtimes de VNet gerenciados

Observação

O guia a seguir mostra como registrar e examinar um Azure Data Lake Storage Gen 2 usando o VNet Runtime gerenciado.

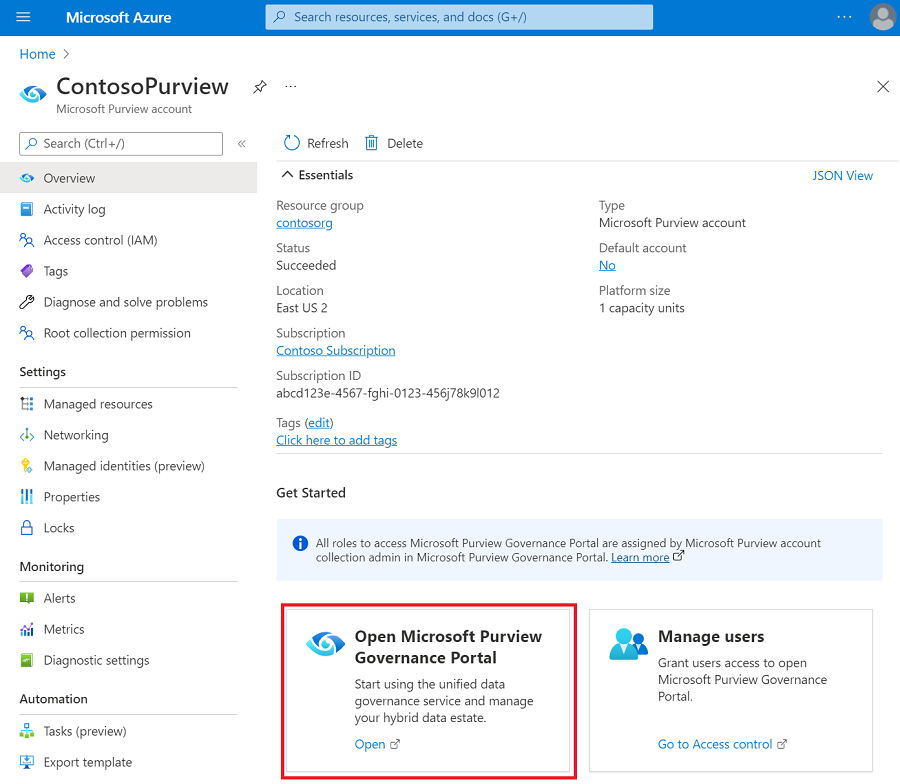

Abra o portal de governança do Microsoft Purview por:

- Navegando diretamente para https://web.purview.azure.com e selecionando sua conta do Microsoft Purview.

- Abrindo o portal do Azure, pesquisando e selecionando a conta do Microsoft Purview. Selecionando o botão portal de governança do Microsoft Purview .

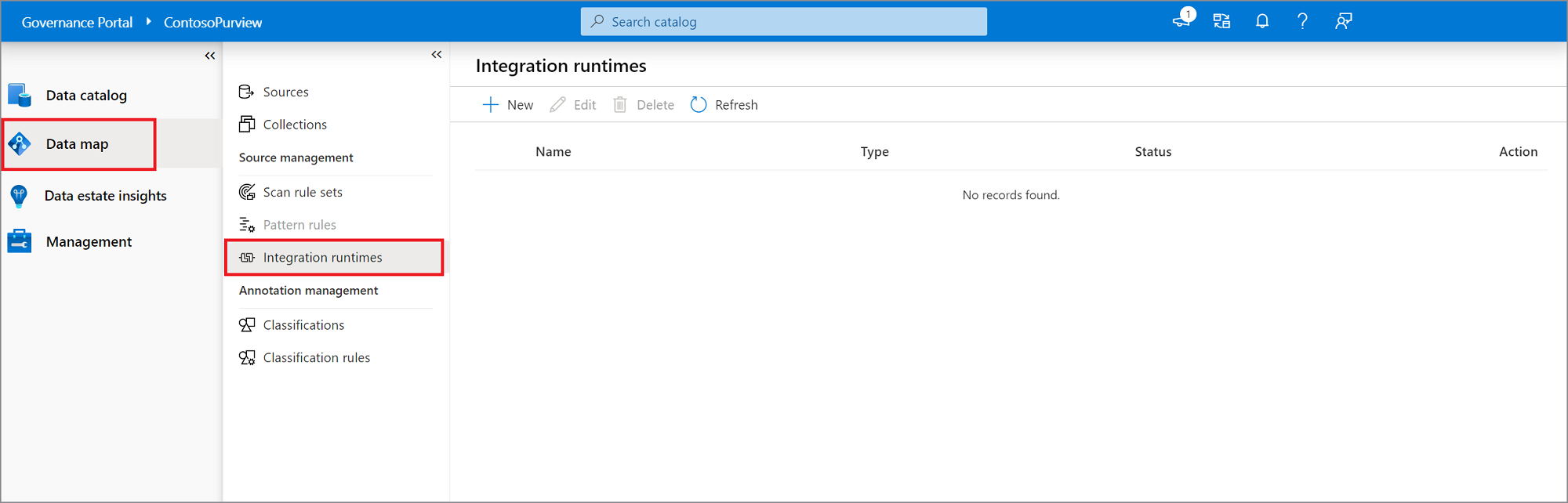

Navegue até o Mapa de Dados --> Runtimes de integração.

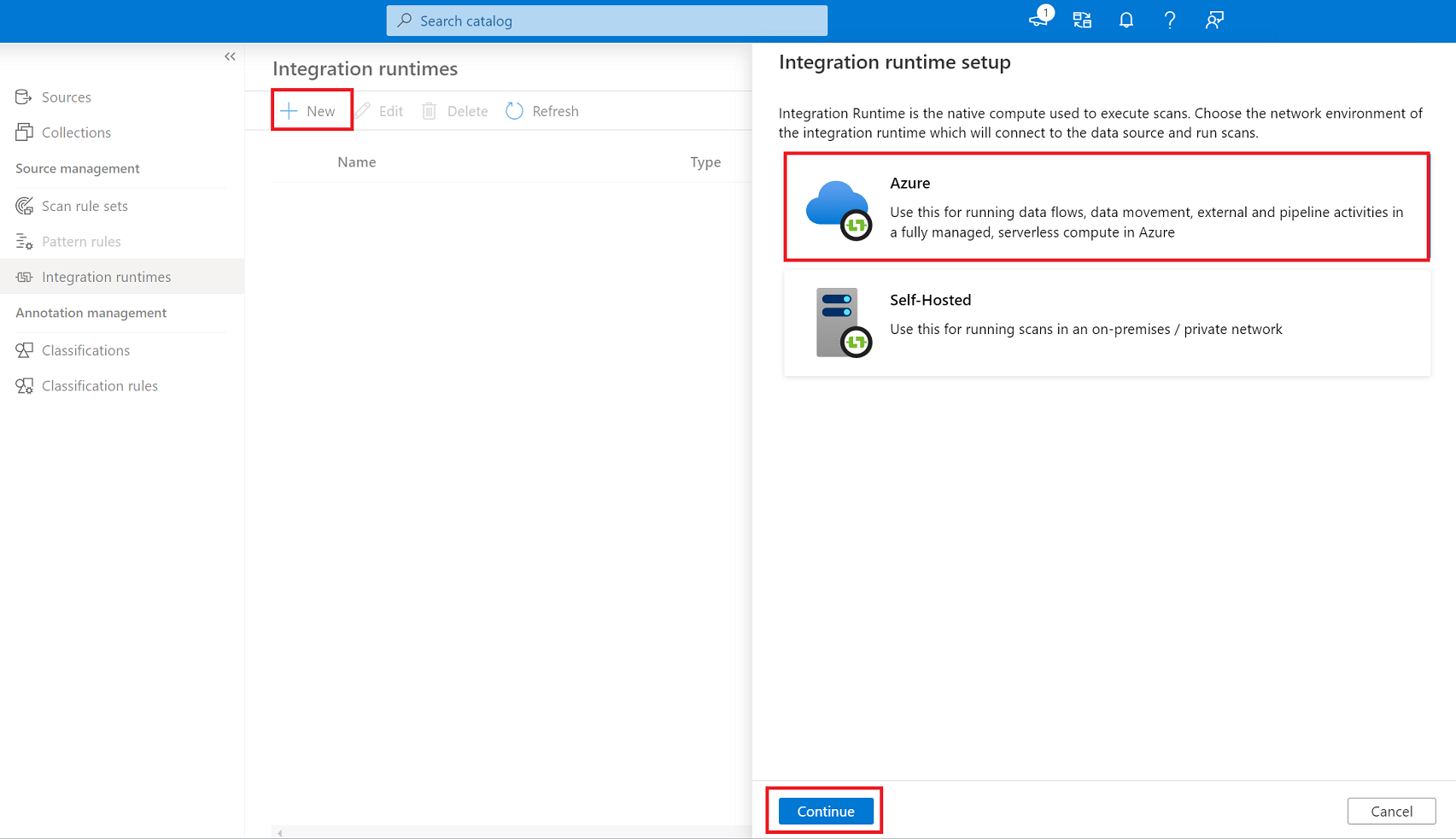

Na página Runtimes da Integração , selecione + Novo ícone para criar um novo runtime. Selecione Azure e selecione Continuar.

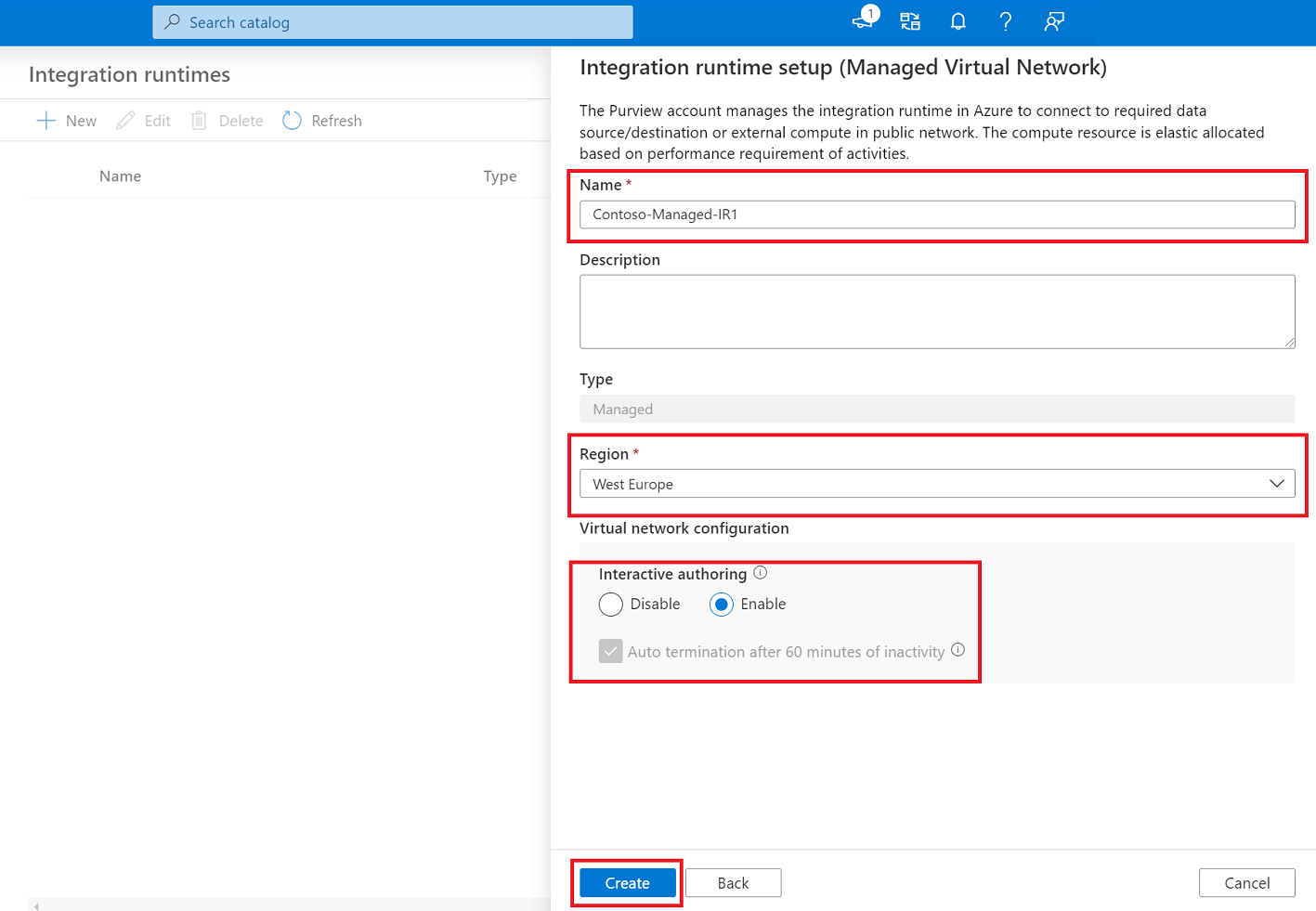

Forneça um nome para o Runtime da VNet Gerenciada, selecione a região e configure a criação interativa. Selecione Criar.

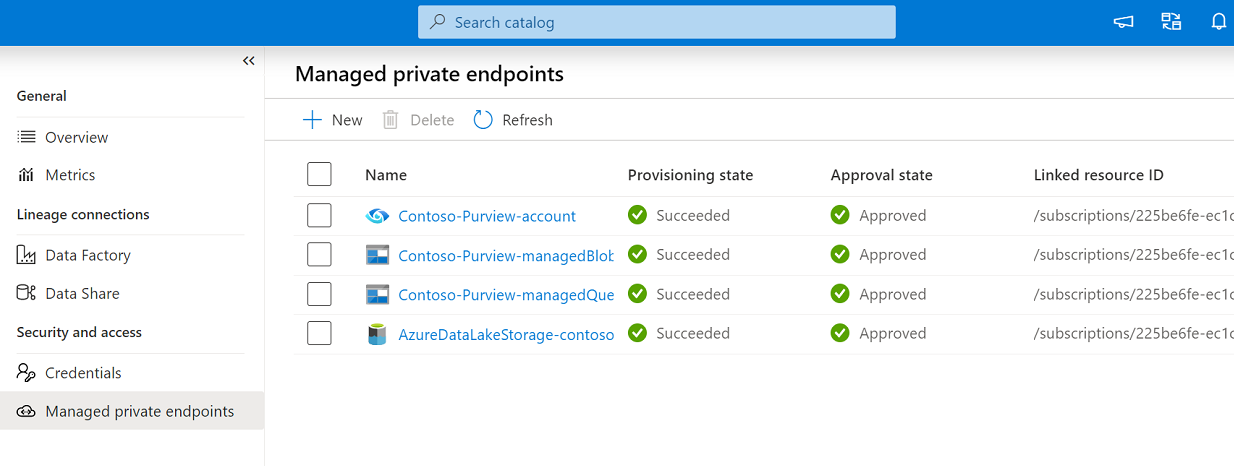

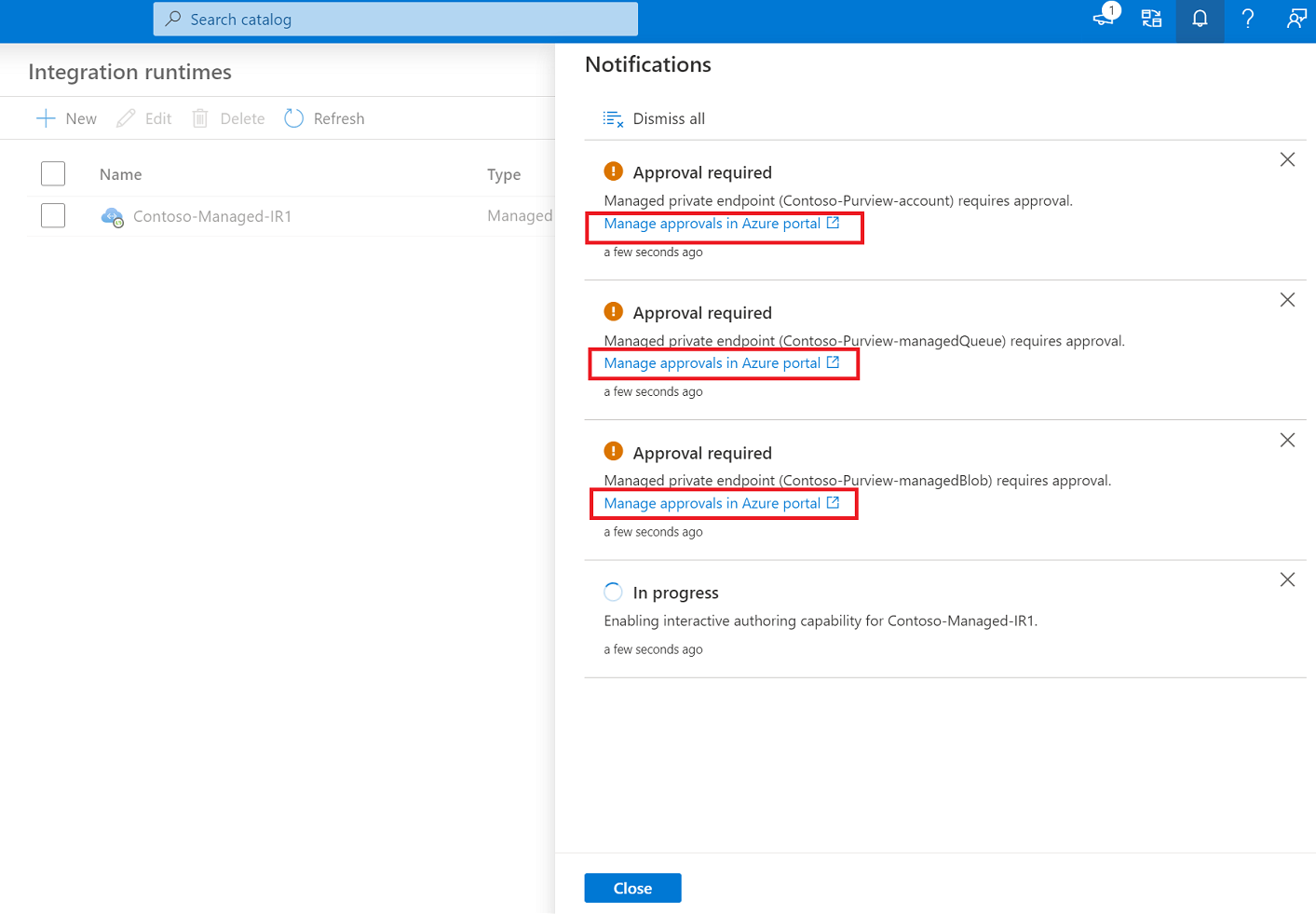

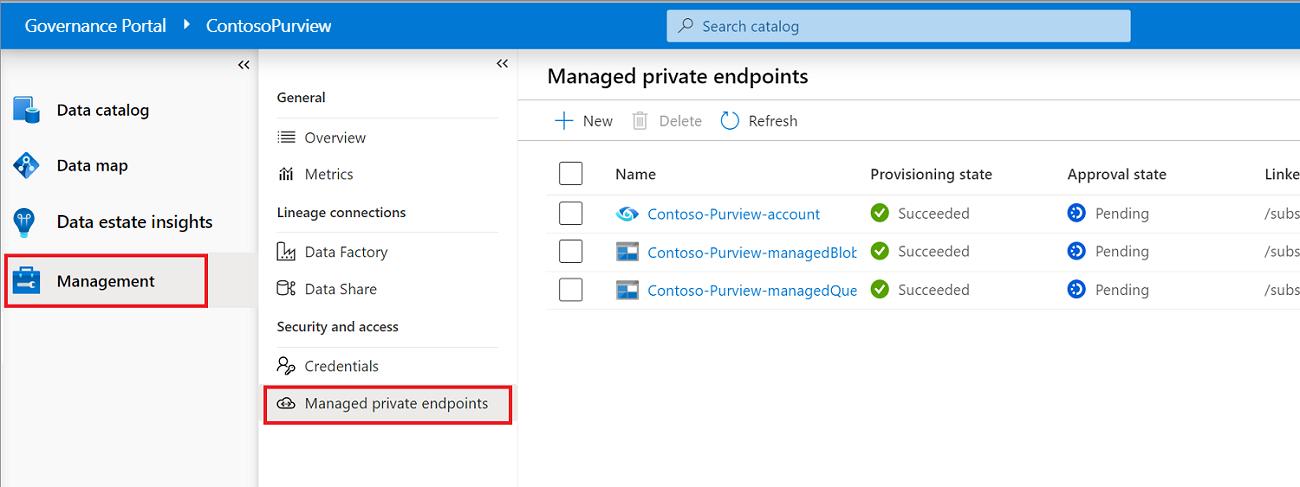

A implantação do VNet Runtime Gerenciado pela primeira vez dispara vários fluxos de trabalho no portal de governança do Microsoft Purview para criar pontos de extremidade privados gerenciados para o Microsoft Purview e sua Conta de Armazenamento Gerenciado. Selecione em cada fluxo de trabalho para aprovar o ponto de extremidade privado para o recurso correspondente do Azure.

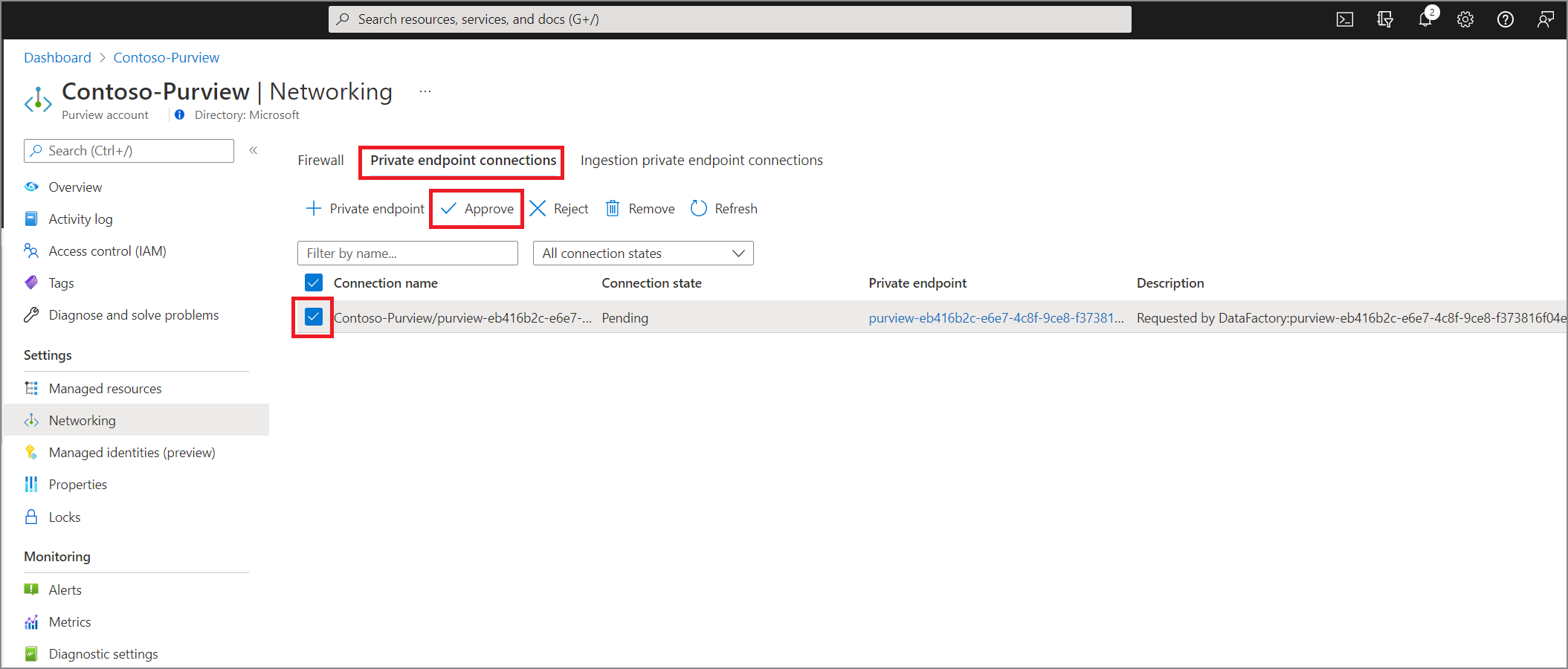

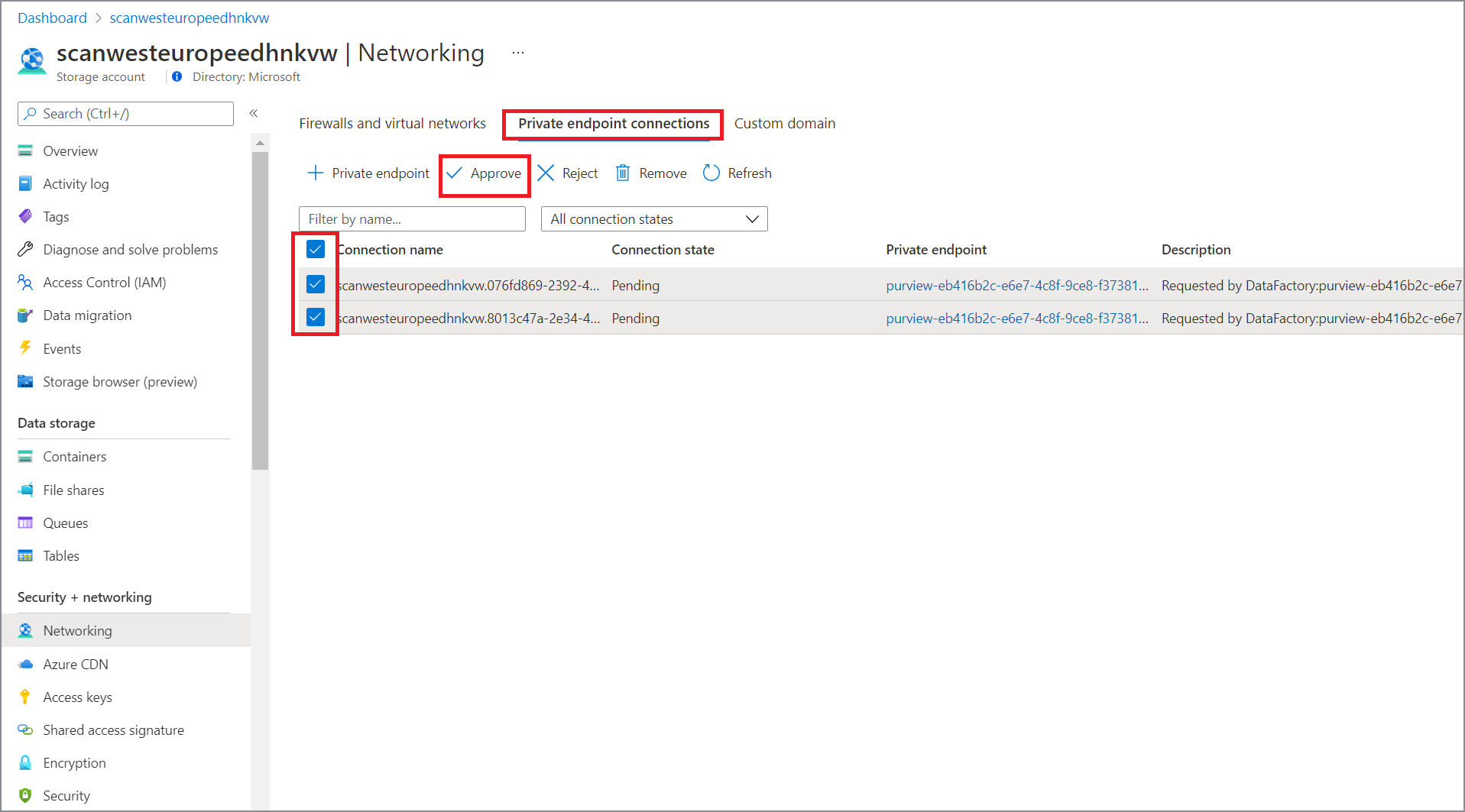

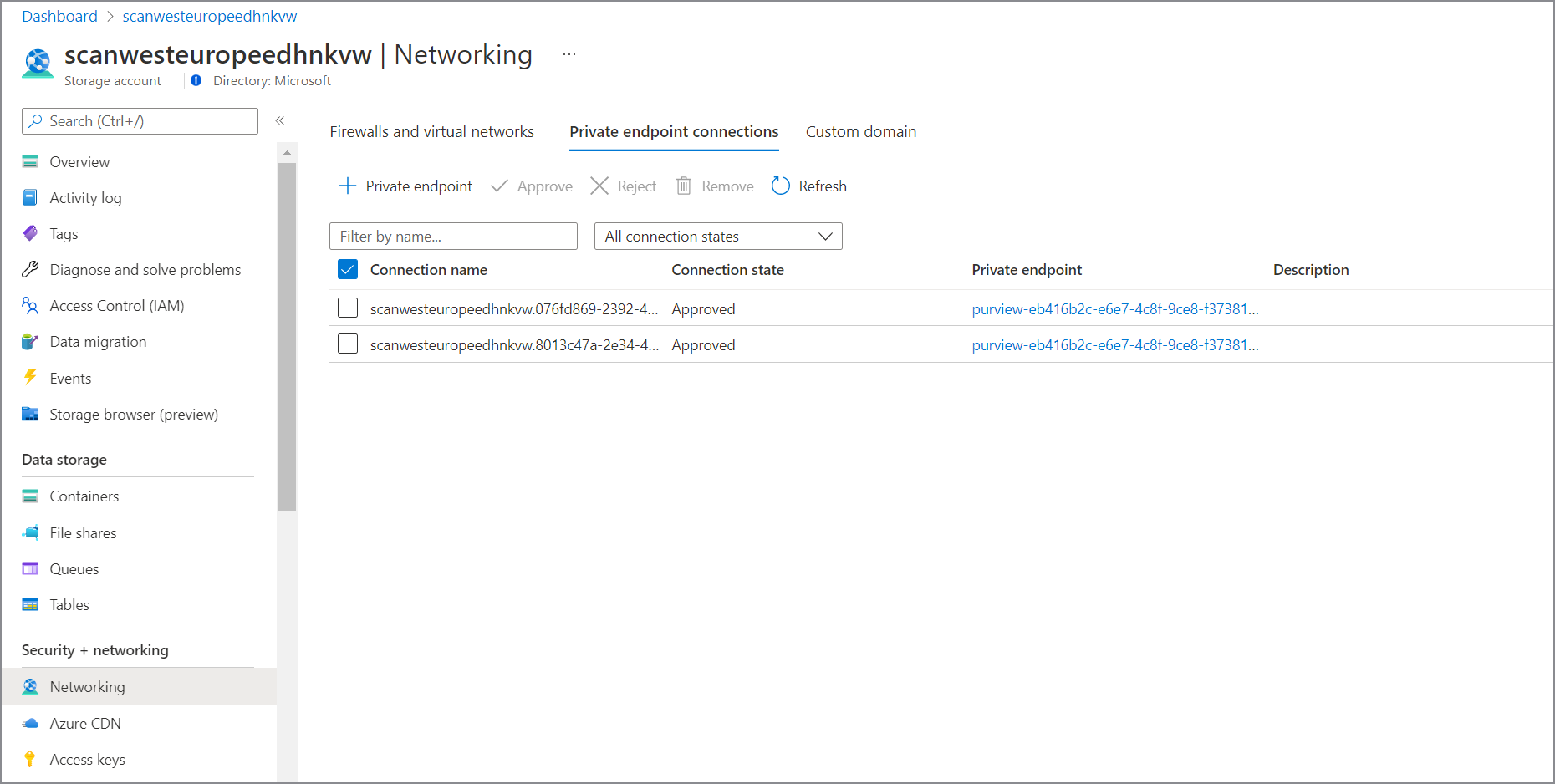

Em portal do Azure, na janela de recursos da conta do Microsoft Purview, aprove o ponto de extremidade privado gerenciado. Na página conta de armazenamento gerenciada, aprove os pontos de extremidade privados gerenciados para serviços de blob e fila:

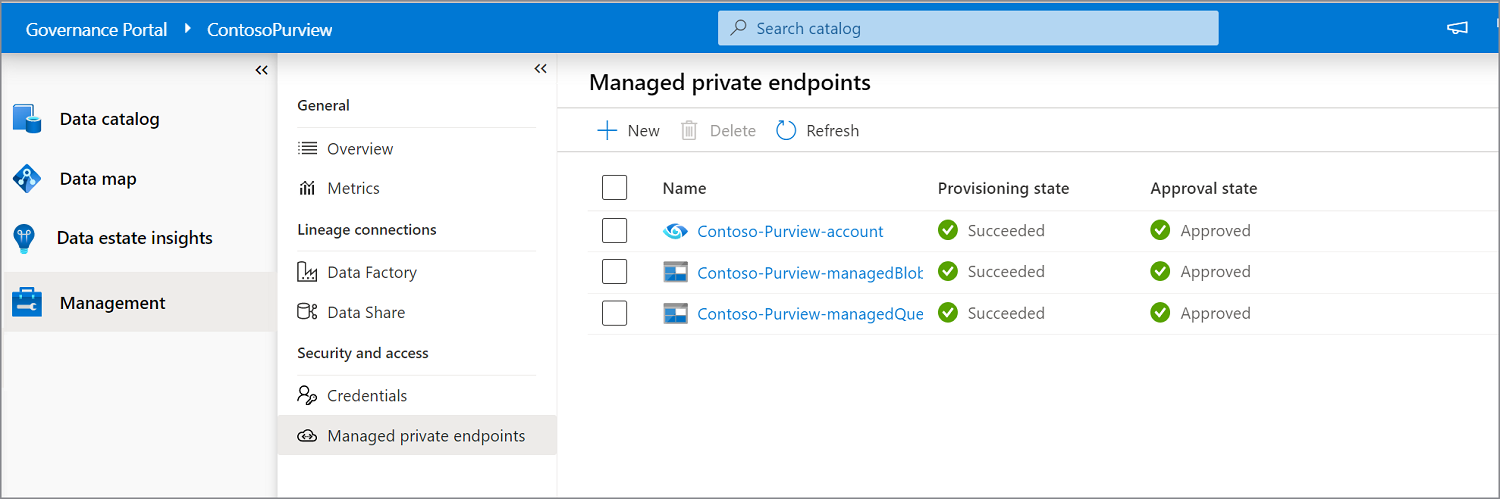

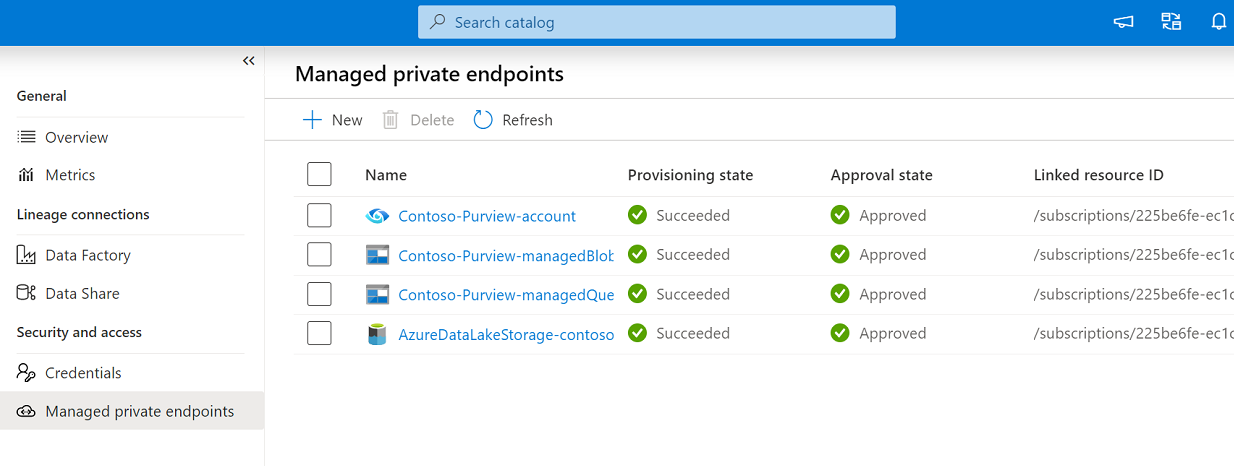

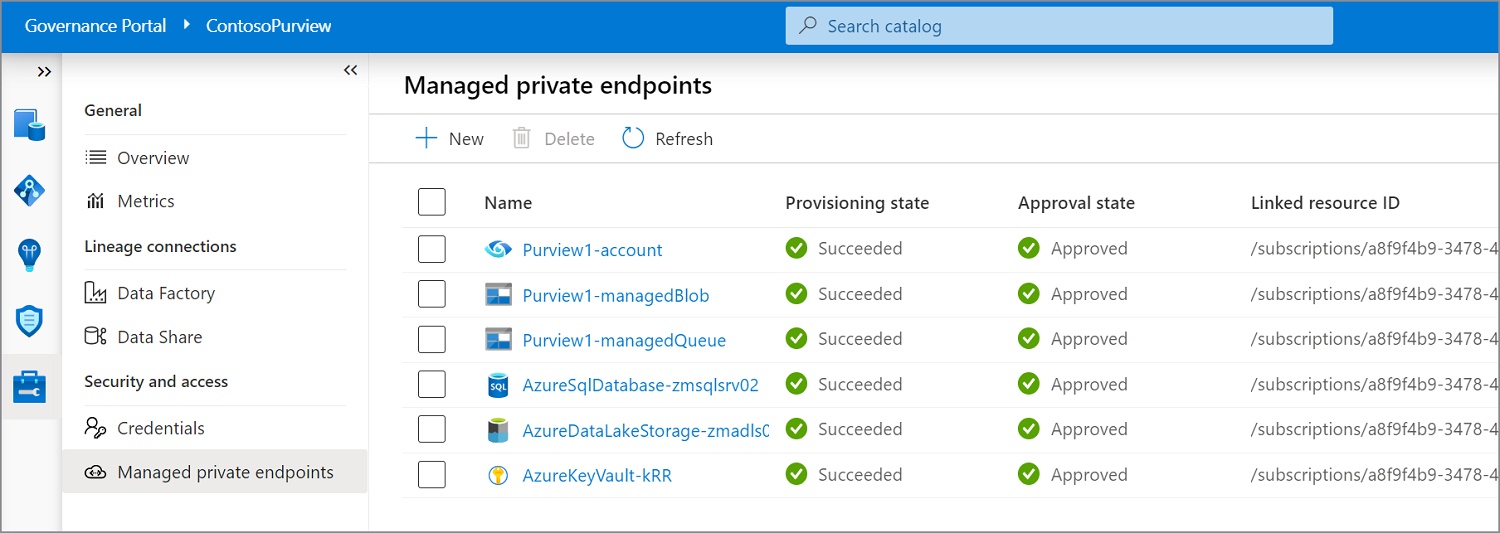

No Gerenciamento, selecione Ponto de extremidade privado gerenciado para validar se todos os pontos de extremidade privados gerenciados forem implantados e aprovados com êxito. Todos os pontos de extremidade privados serão aprovados.

Implantar pontos de extremidade privados gerenciados para fontes de dados

Você pode usar pontos de extremidade privados gerenciados para conectar suas fontes de dados para garantir a segurança dos dados durante a transmissão. Se sua fonte de dados permitir acesso público e você quiser se conectar por meio da rede pública, você poderá ignorar essa etapa. A execução de verificação pode ser executada desde que o runtime de integração possa se conectar à fonte de dados.

Para implantar e aprovar um ponto de extremidade privado gerenciado para uma fonte de dados, siga estas etapas selecionando a fonte de dados de sua escolha na lista:

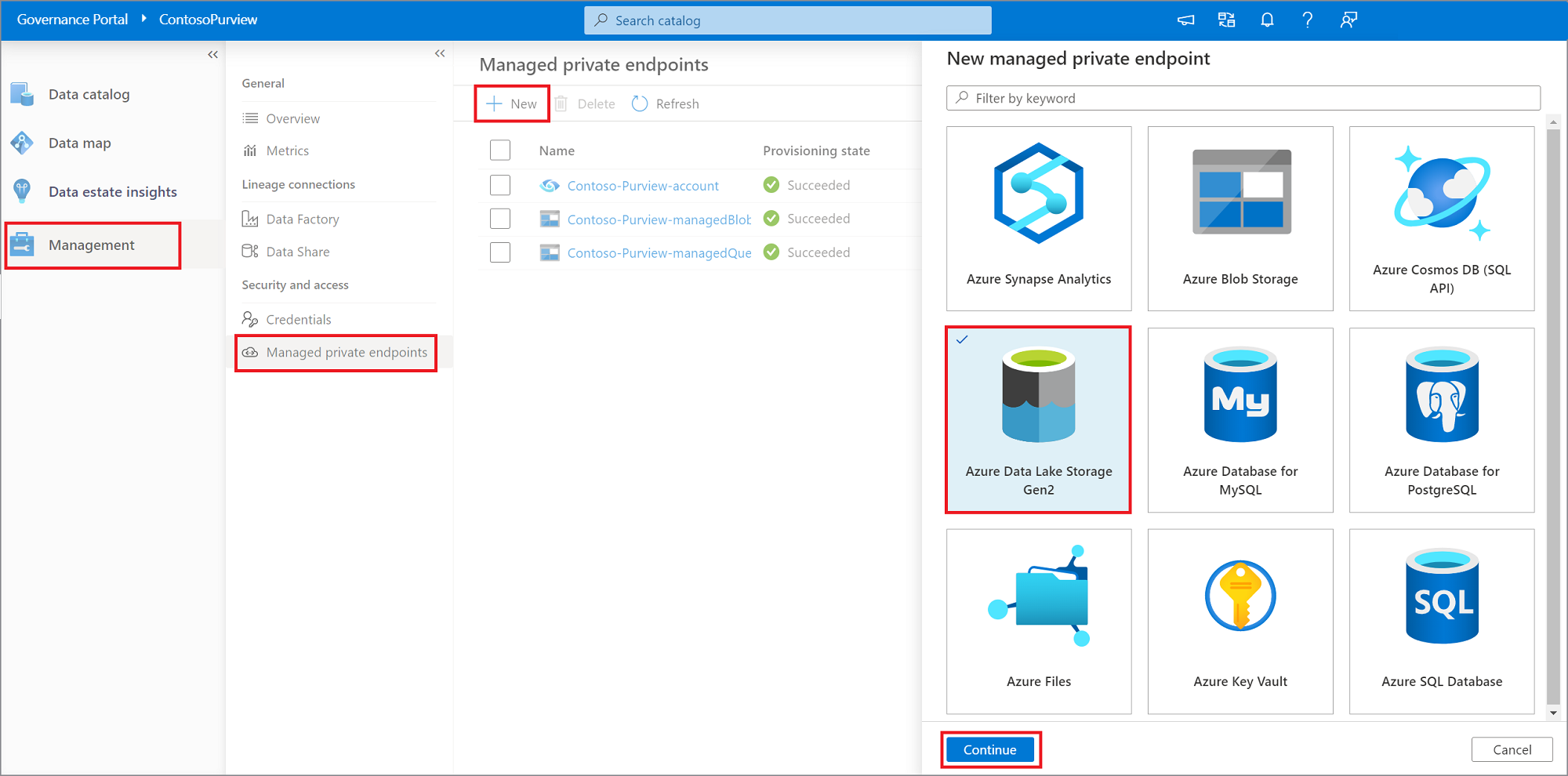

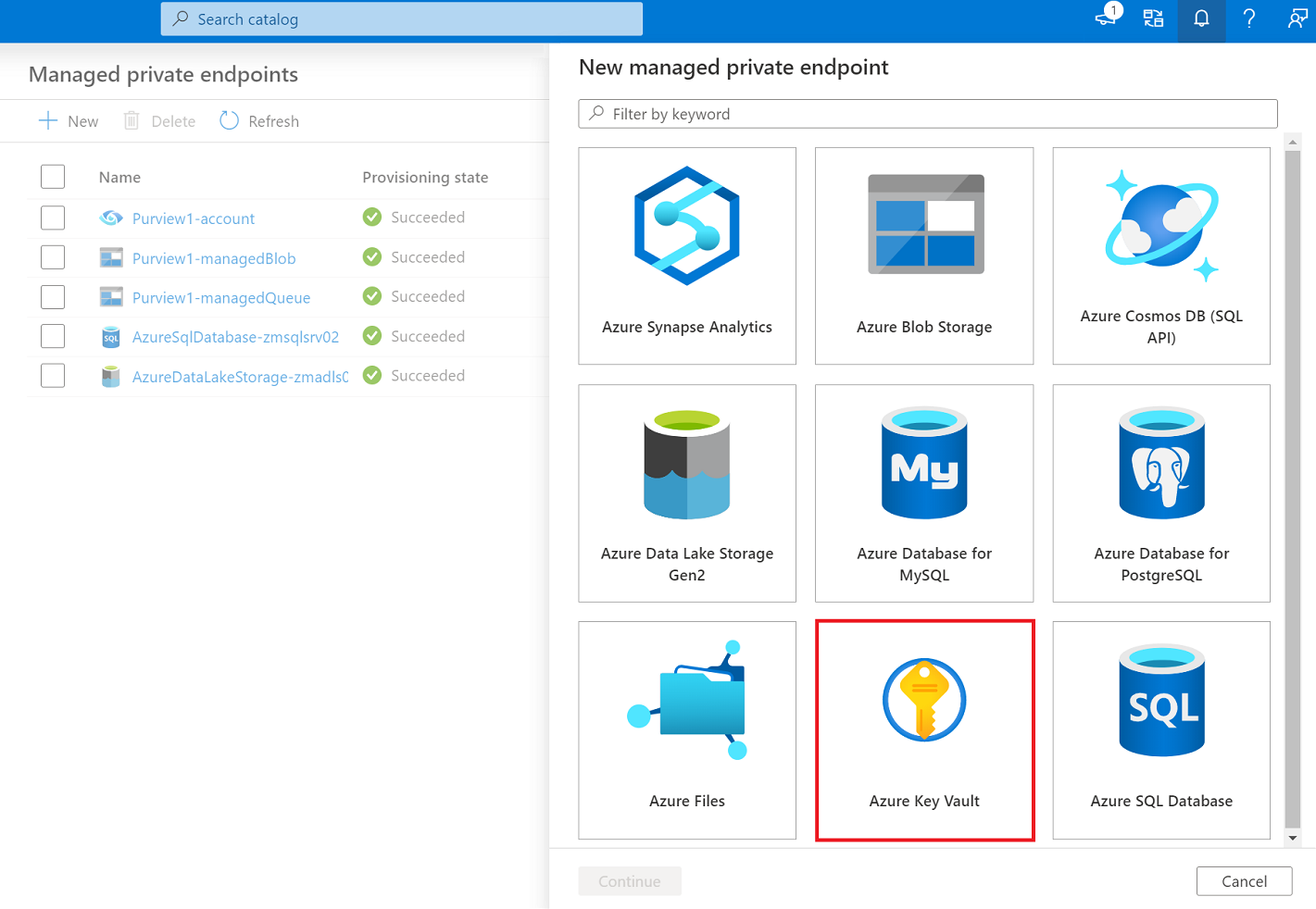

Navegue até Gerenciamento e selecione Pontos de extremidade privados gerenciados.

Selecione + Novo.

Na lista de fontes de dados com suporte, selecione o tipo que corresponde à fonte de dados que você está planejando examinar usando o VNet Runtime gerenciado.

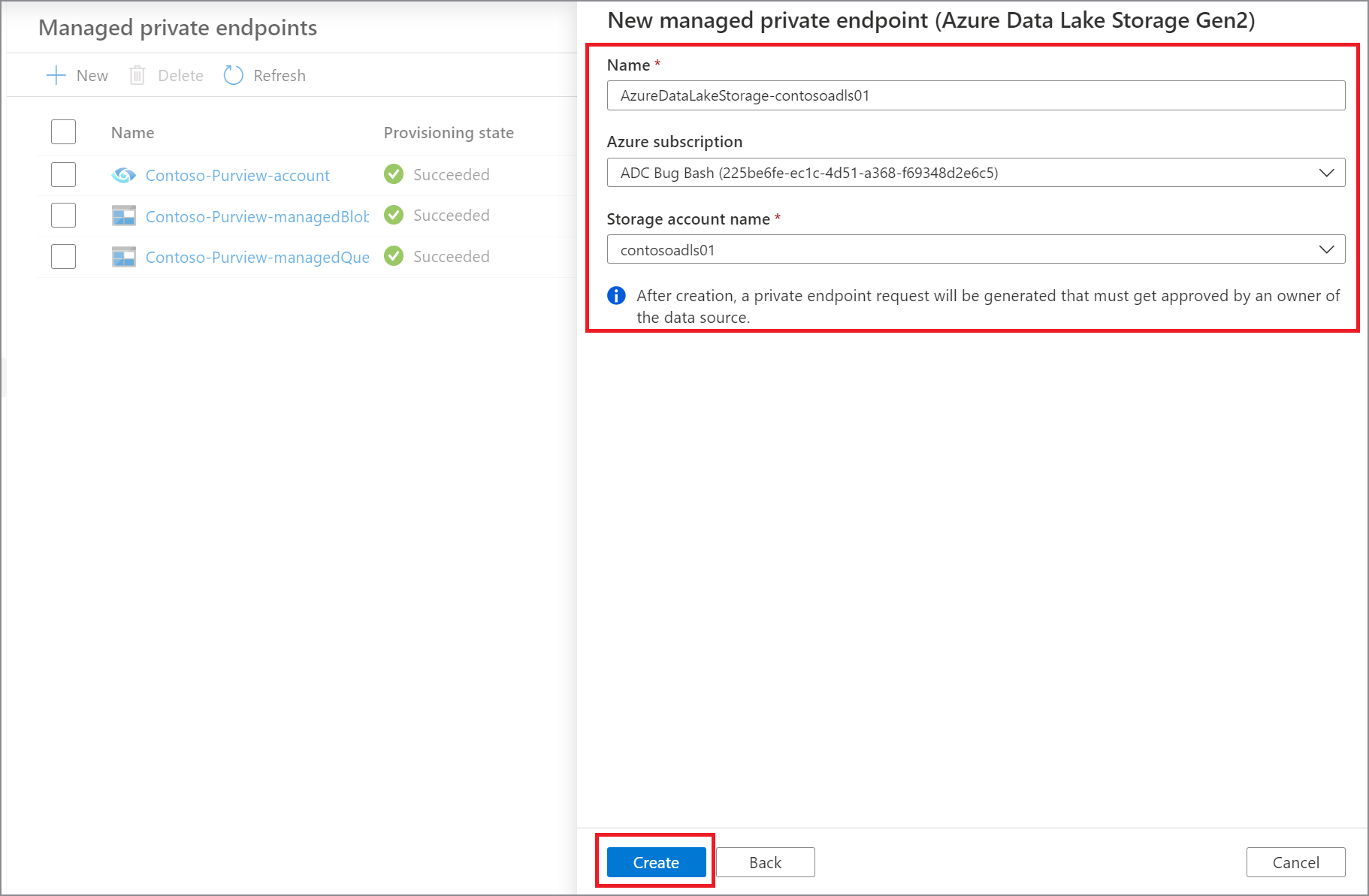

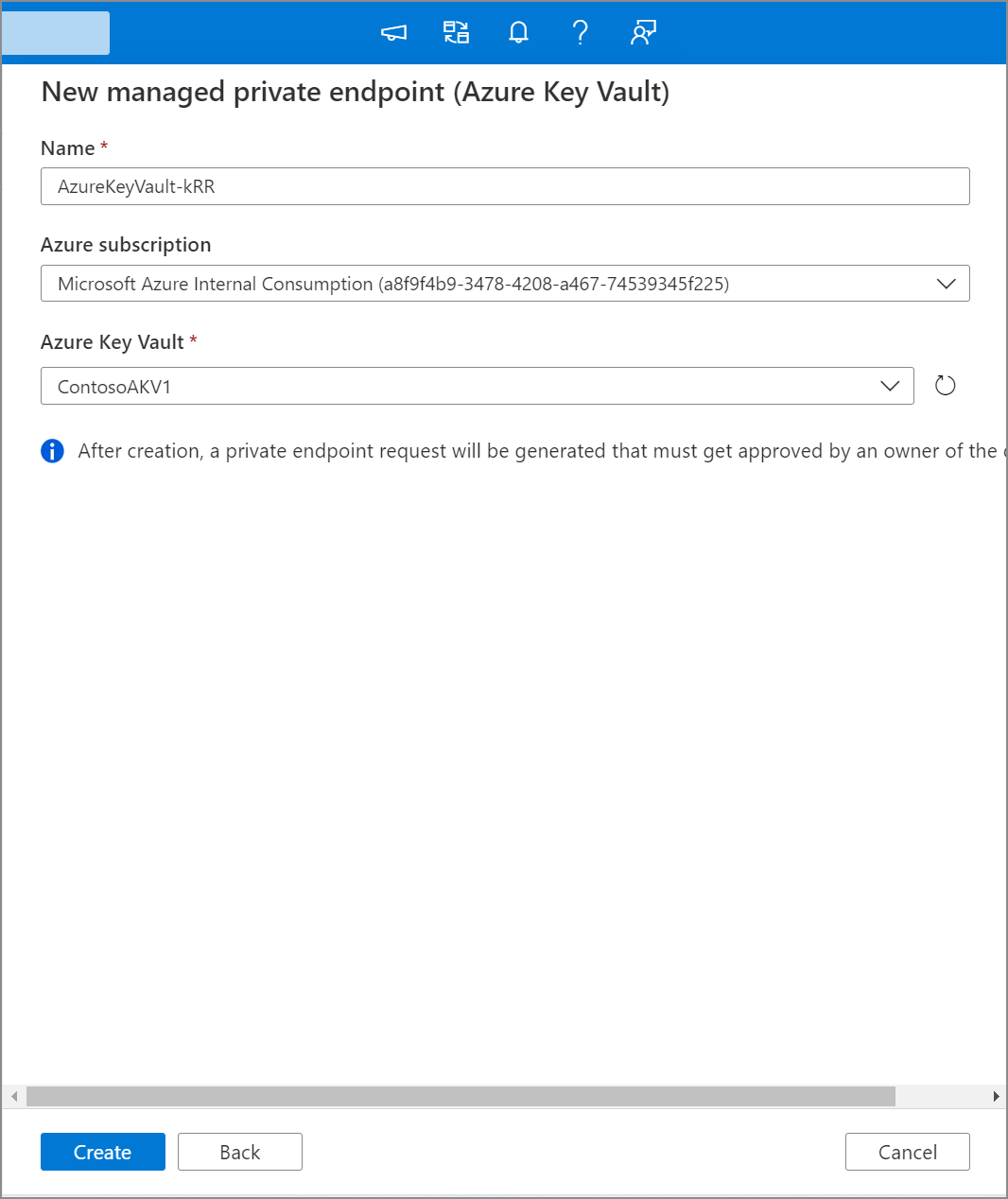

Forneça um nome para o ponto de extremidade privado gerenciado, selecione a assinatura do Azure e a fonte de dados nas listas suspensas. Selecione criar.

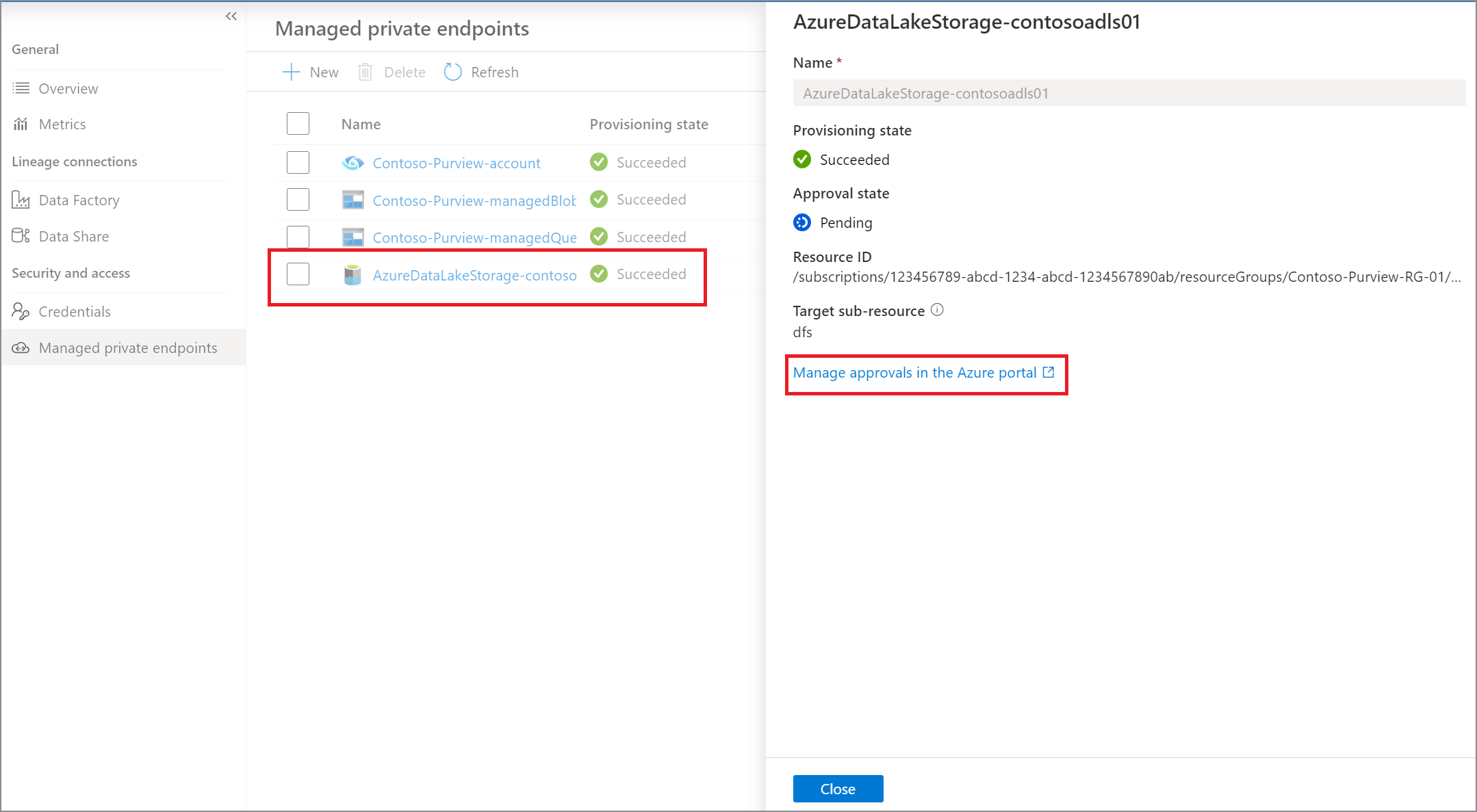

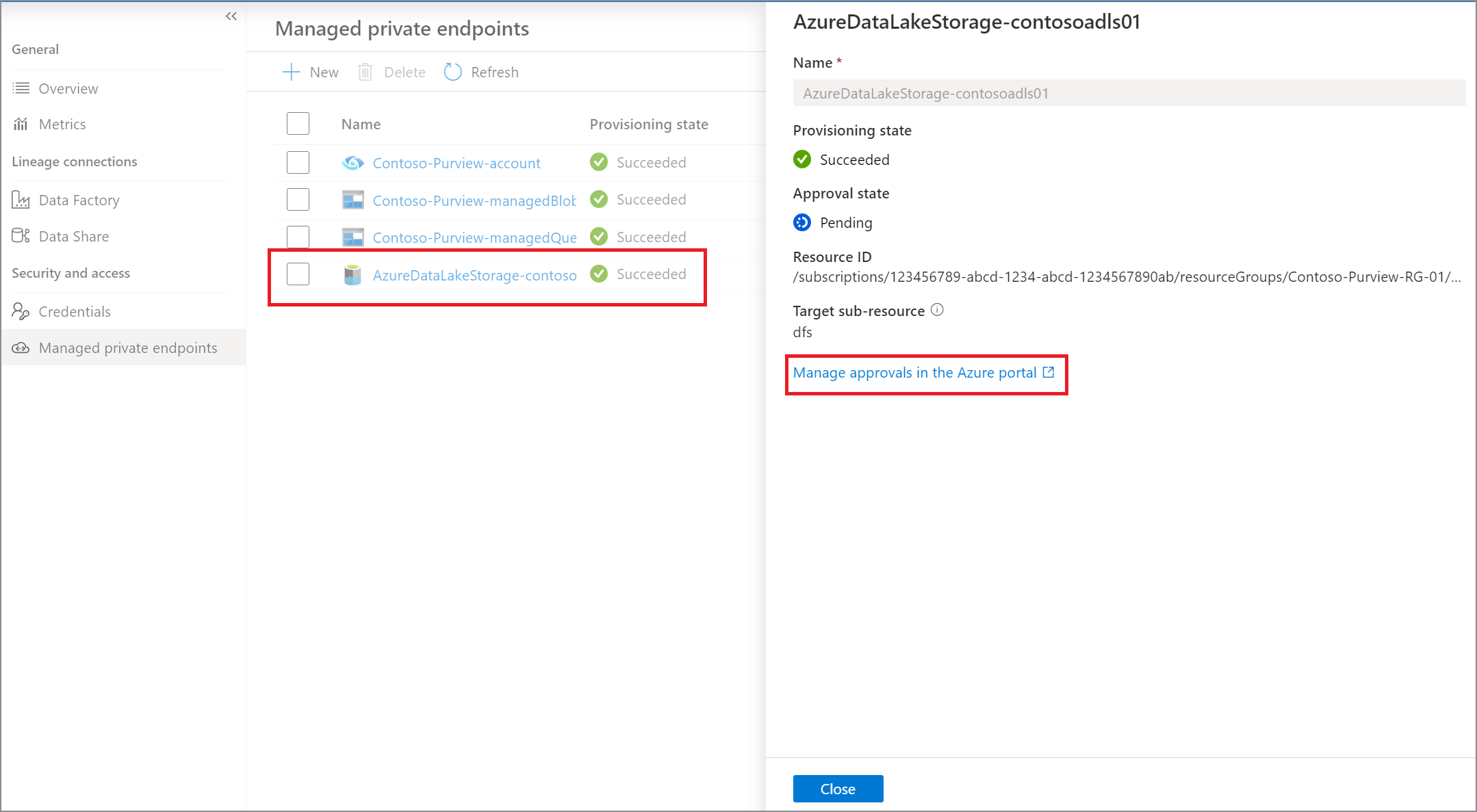

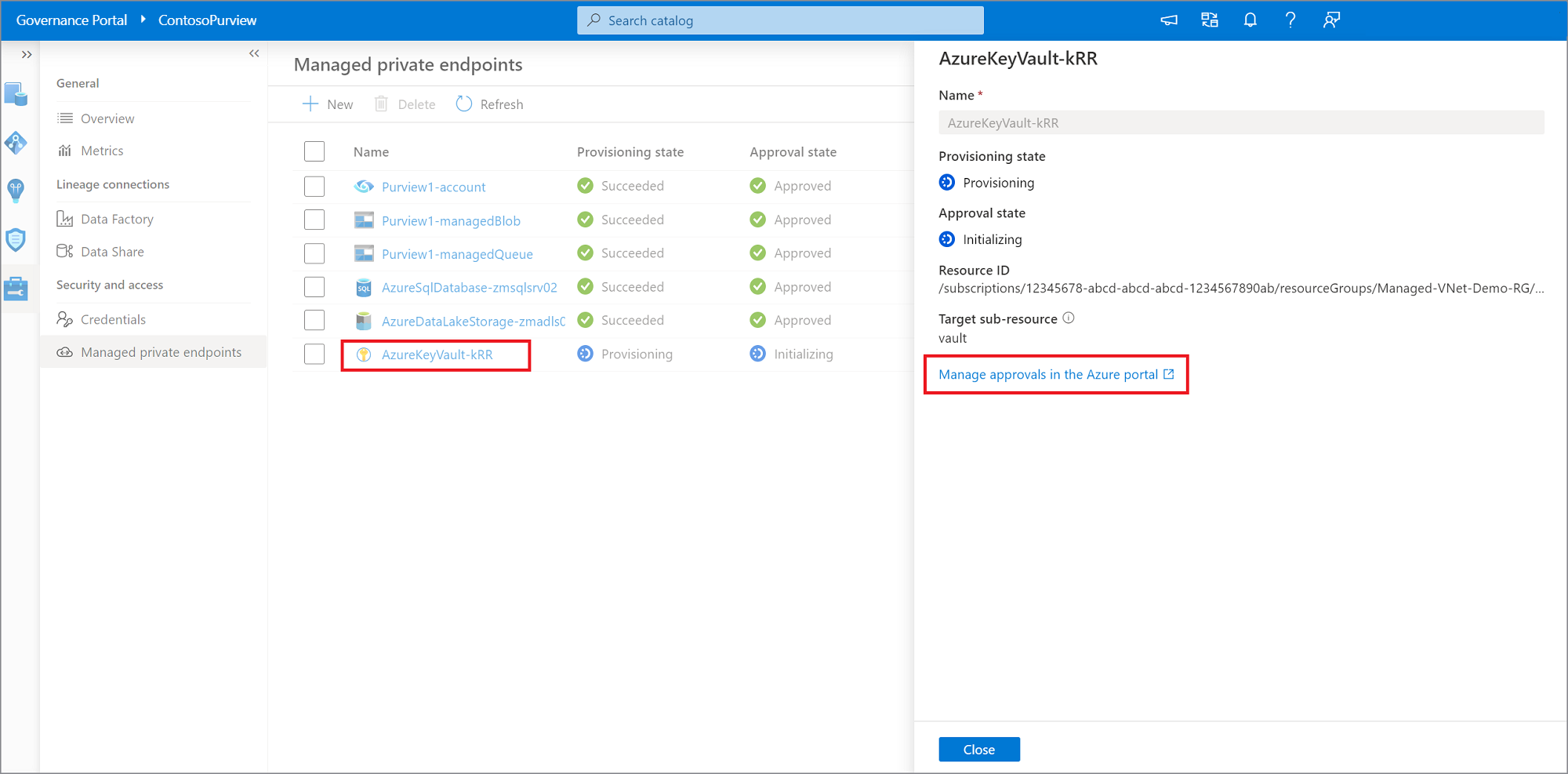

Na lista de pontos de extremidade privados gerenciados, selecione no ponto de extremidade privado gerenciado recém-criado para sua fonte de dados e selecione em Gerenciar aprovações no portal do Azure, para aprovar o ponto de extremidade privado em portal do Azure.

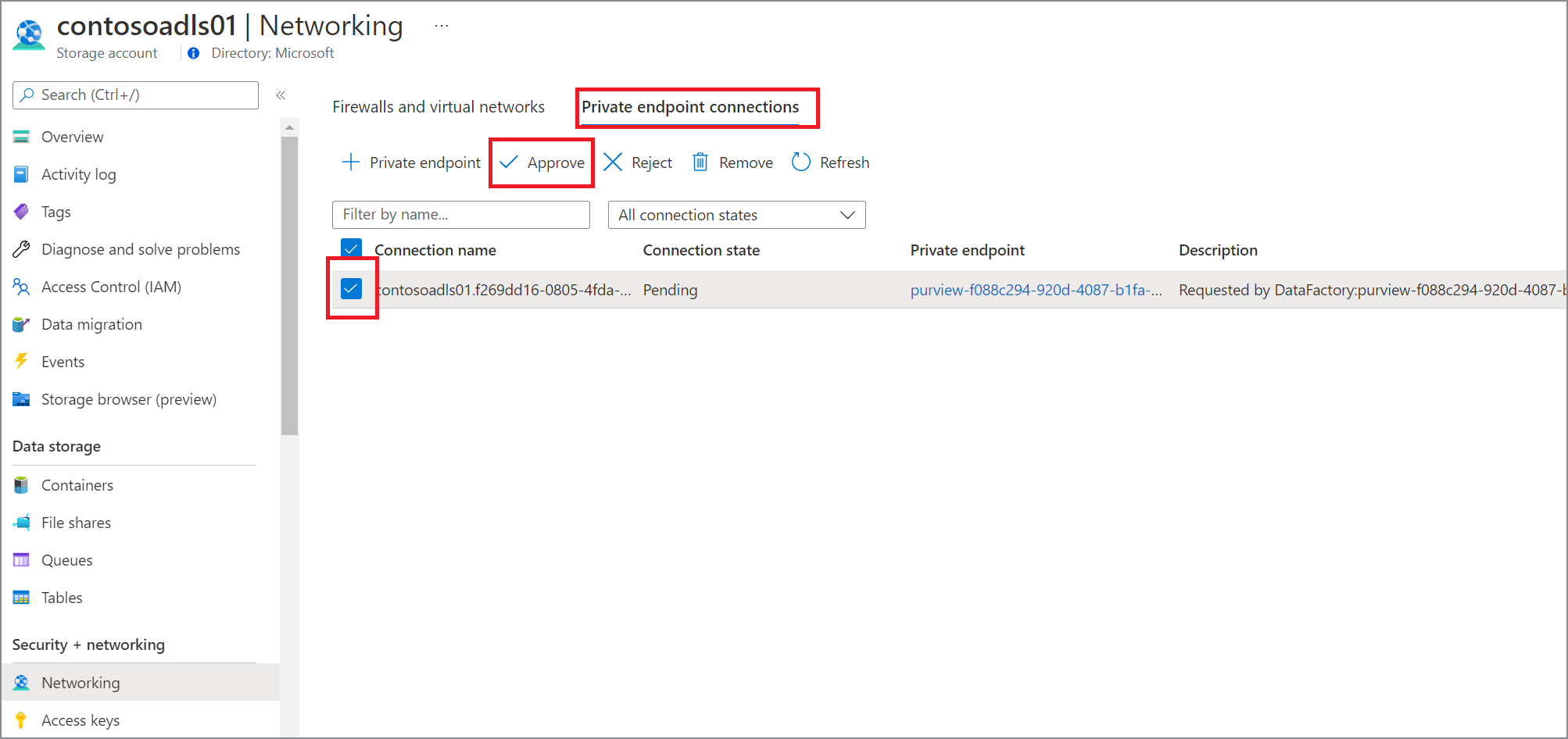

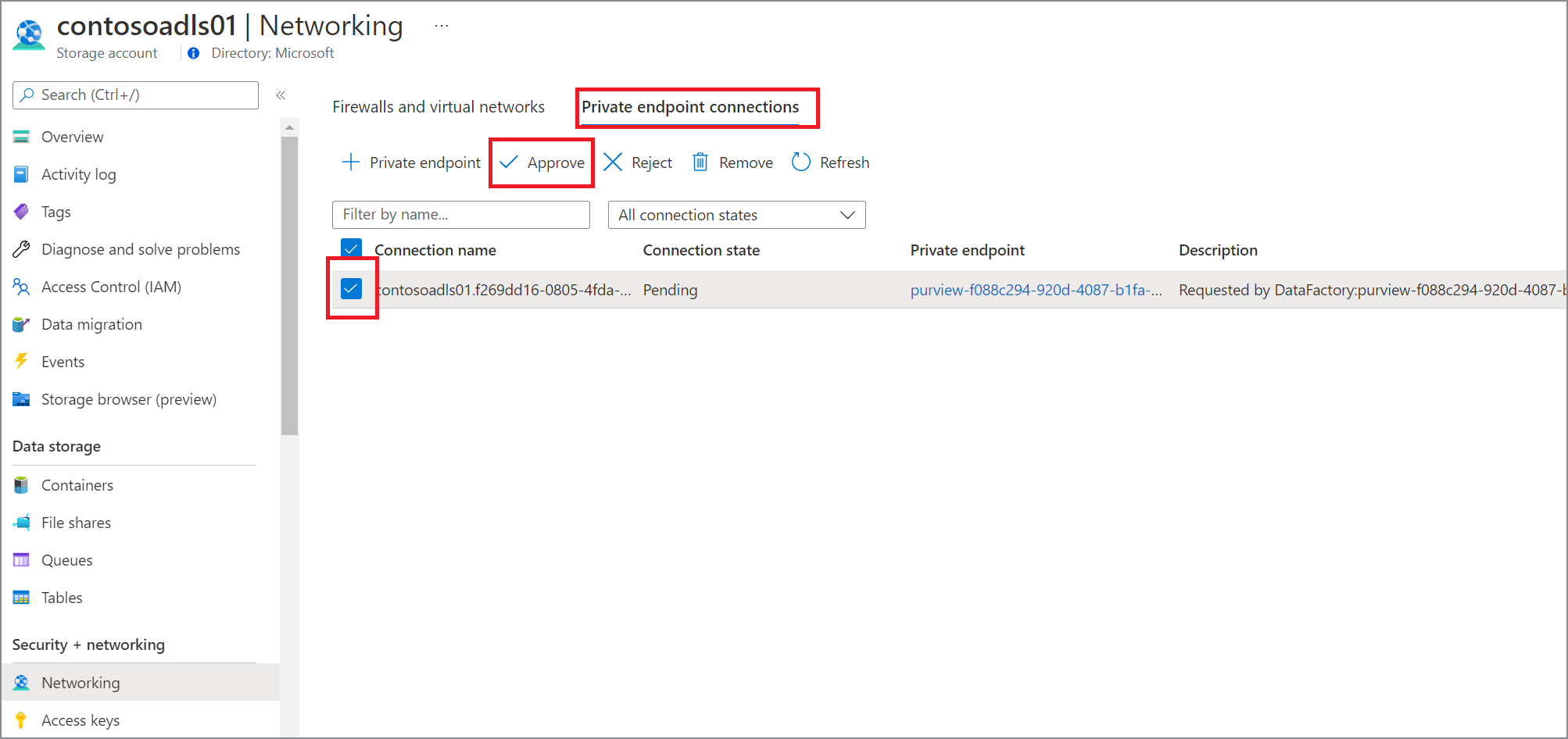

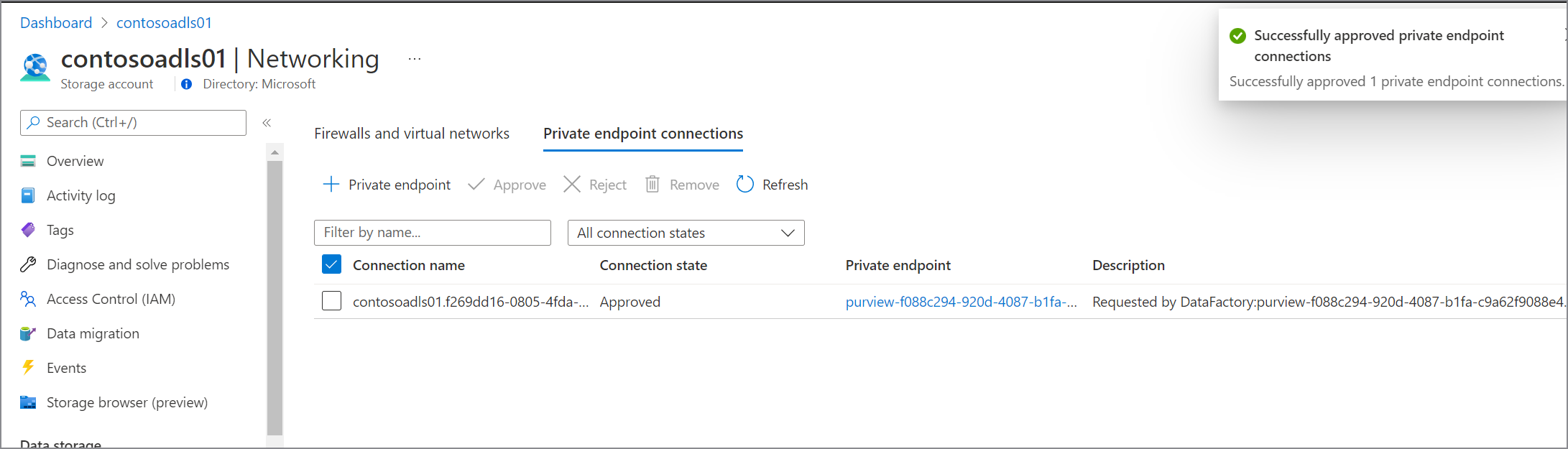

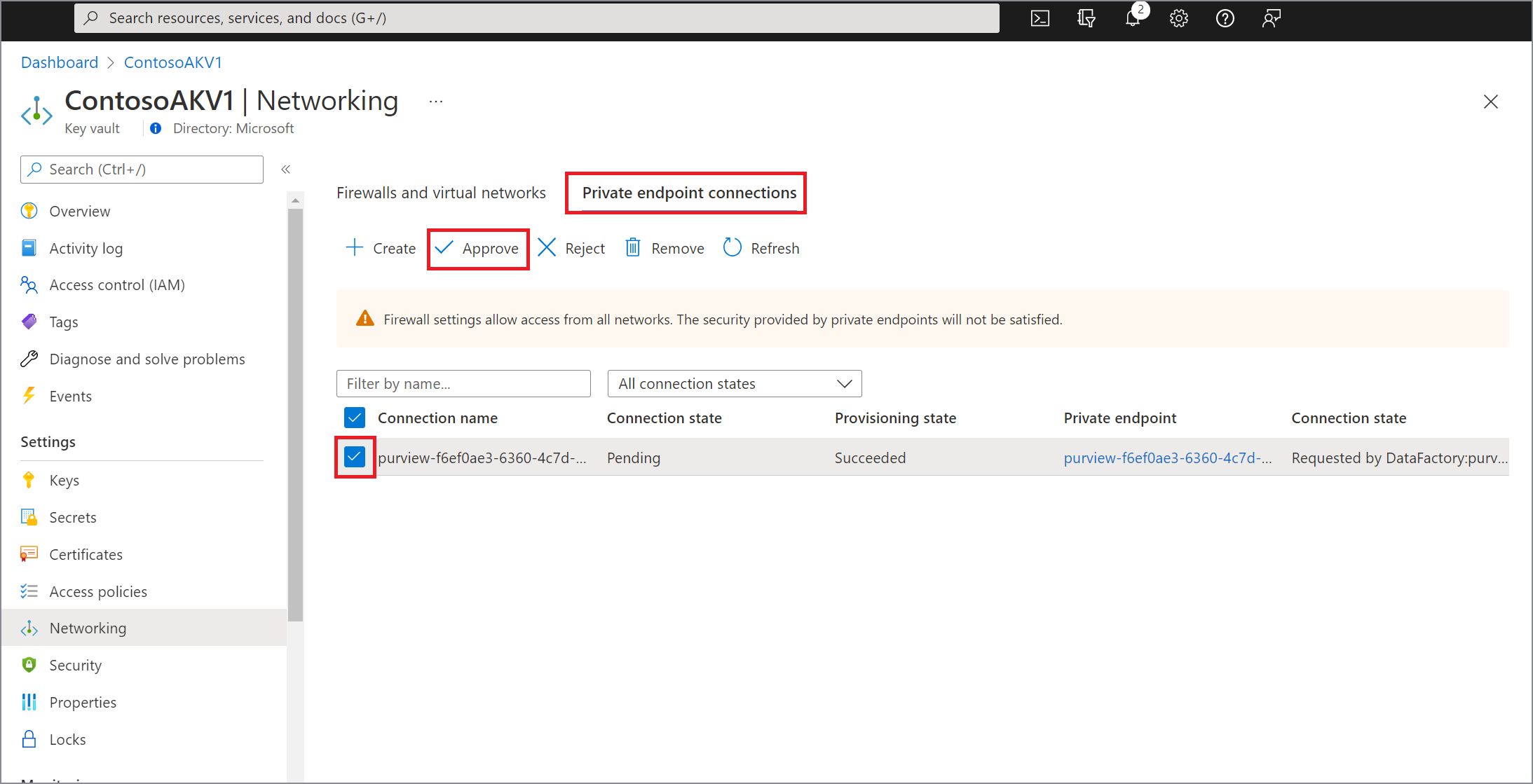

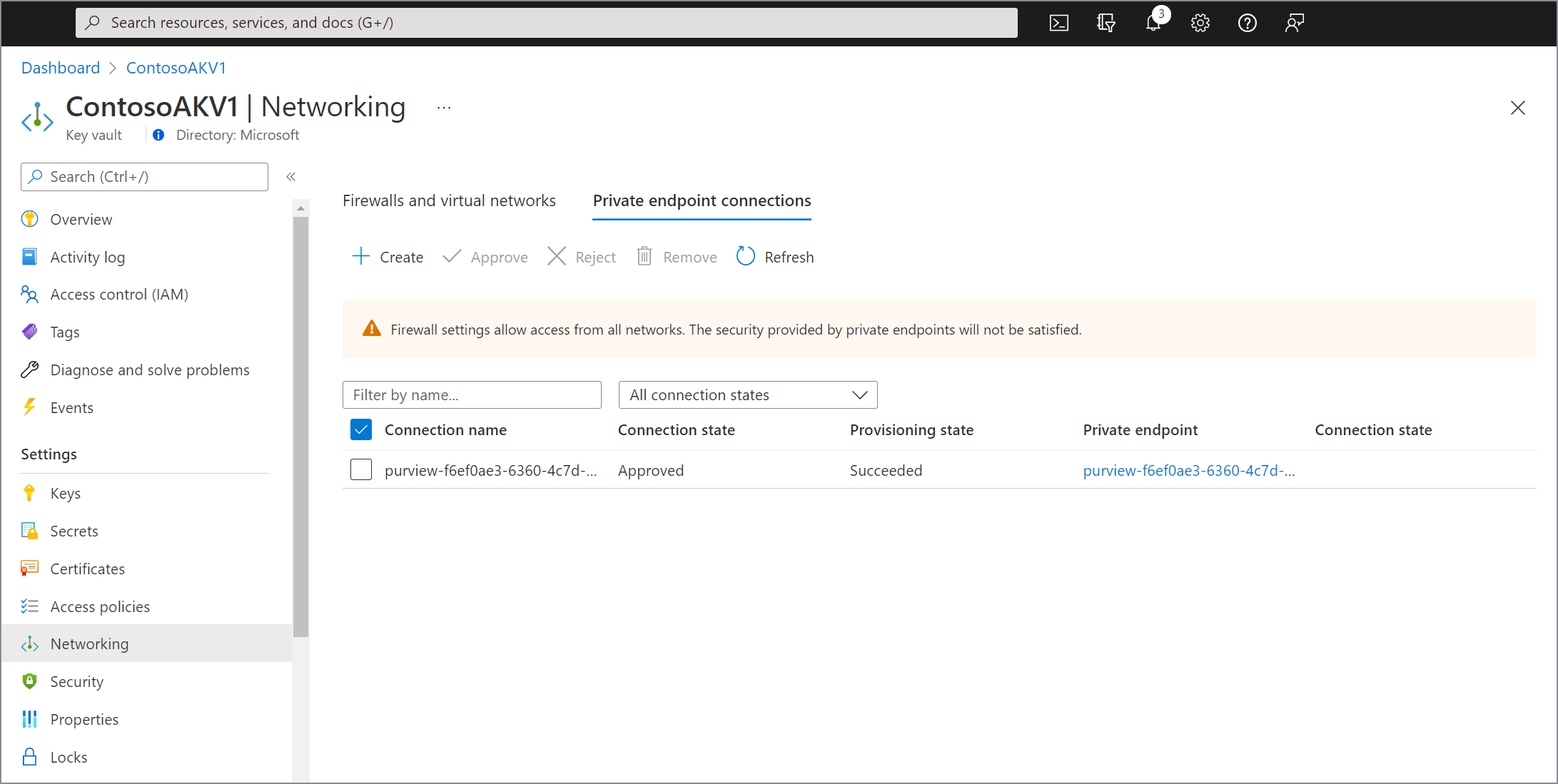

Clicando no link, você é redirecionado para portal do Azure. Em conexão de pontos de extremidade privados, selecione o ponto de extremidade privado recém-criado e selecione aprovar.

Dentro do portal de governança do Microsoft Purview, o ponto de extremidade privado gerenciado também deve ser mostrado como aprovado.

Registrar e examinar uma fonte de dados usando o Runtime da VNet Gerenciada

Registrar fonte de dados

É importante registrar a fonte de dados no Microsoft Purview antes de configurar uma verificação para a fonte de dados. Siga estas etapas para registrar a fonte de dados se você ainda não registrou.

Acesse sua conta do Microsoft Purview.

Selecione Mapa de Dados no menu à esquerda.

Selecione Registrar.

Em Registrar fontes, selecione sua fonte de dados

Selecione Continuar.

Na tela Registrar fontes , faça o seguinte:

- Na caixa Nome , insira um nome com o qual a fonte de dados será listada no catálogo.

- Na caixa lista suspensa Assinatura , selecione uma assinatura.

- Na caixa Selecionar uma coleção , selecione uma coleção.

- Selecione Registrar para registrar as fontes de dados.

Para obter mais informações, consulte Gerenciar fontes de dados no Microsoft Purview.

Verificar fonte de dados

Você pode usar qualquer uma das seguintes opções para examinar fontes de dados usando o Microsoft Purview Managed VNet Runtime:

Usando Identidade Gerenciada (Recomendado) – assim que a Conta do Microsoft Purview é criada, uma SAMI (identidade gerenciada atribuída pelo sistema) é criada automaticamente em Azure AD locatário. Dependendo do tipo de recurso, atribuições de função RBAC específicas são necessárias para que a SAMI (identidade gerenciada atribuída pelo sistema do Microsoft Purview) execute as verificações.

Usando outras opções de autenticação:

Chave de Conta ou Autenticação SQL- Segredos podem ser criados dentro de um Key Vault do Azure para armazenar credenciais para permitir o acesso do Microsoft Purview para verificar fontes de dados com segurança usando os segredos. Um segredo pode ser uma chave de conta de armazenamento, uma senha de logon SQL ou uma senha.

Entidade de Serviço – Neste método, você pode criar uma nova ou usar uma entidade de serviço existente no locatário do Azure Active Directory.

Examinar usando a Identidade Gerenciada

Para examinar uma fonte de dados usando um Runtime da VNet Gerenciado e a identidade gerenciada do Microsoft Purview, execute estas etapas:

Selecione a guia Mapa de Dados no painel esquerdo no portal de governança do Microsoft Purview.

Selecione a fonte de dados que você registrou.

Selecione Exibir detalhes>+ Nova verificação ou use o ícone Verificar a ação rápida no bloco de origem.

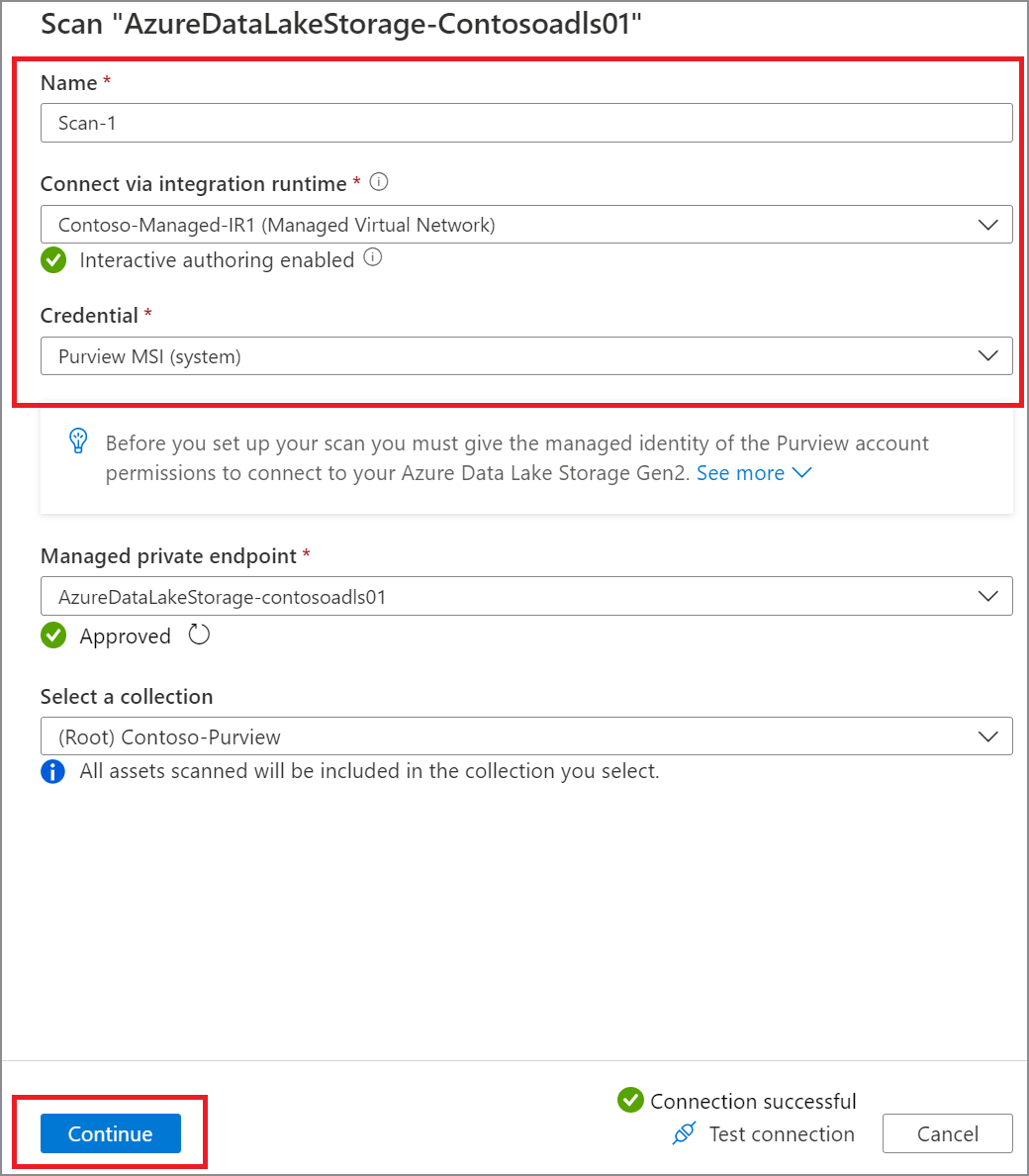

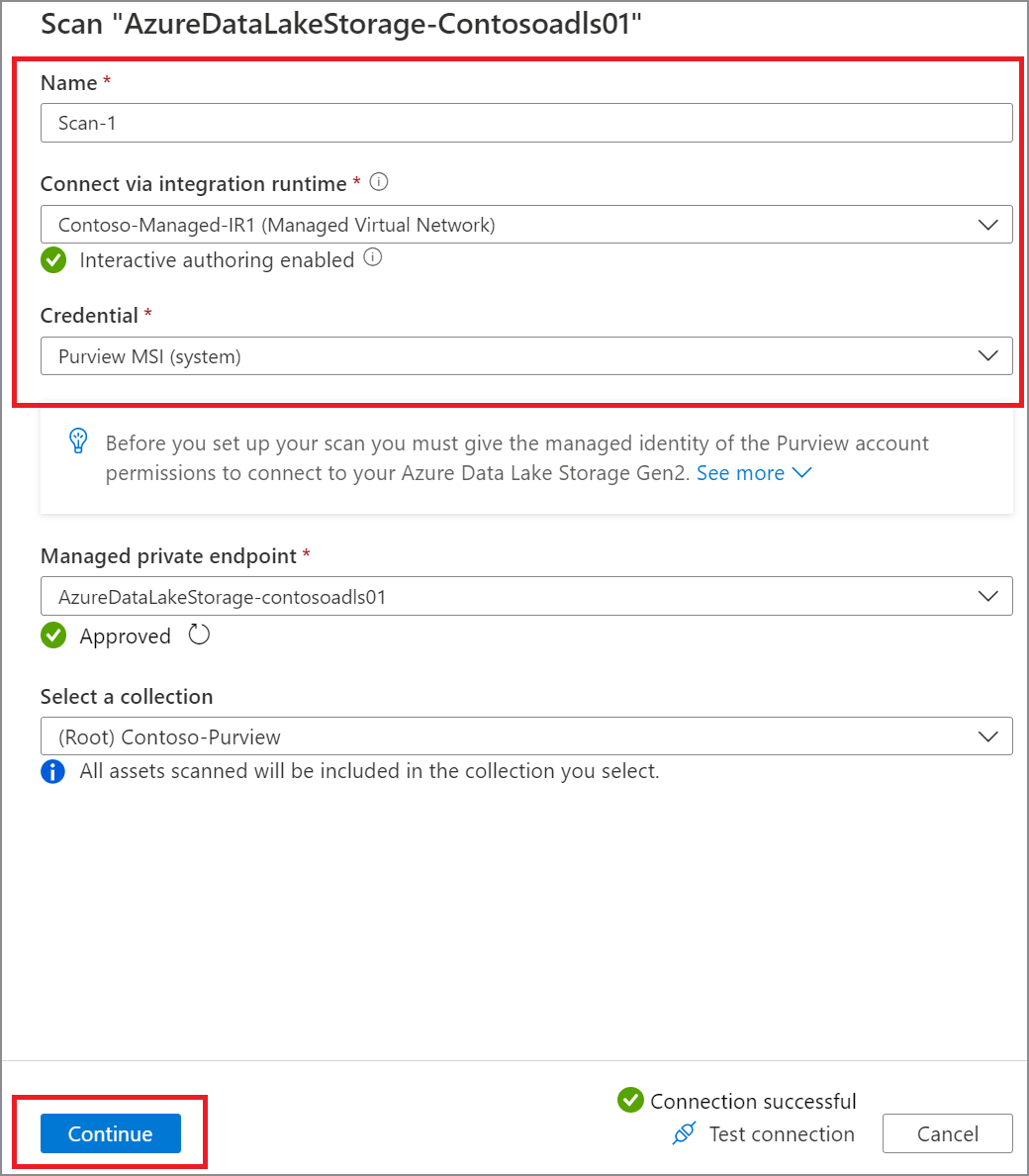

Forneça um nome para a verificação.

Em Conectar por meio do runtime de integração, selecione o Runtime da VNet Gerenciado recém-criado.

Para Credencial Selecione a identidade gerenciada, escolha a coleção apropriada para a verificação e selecione Testar conexão. Em uma conexão bem-sucedida, selecione Continuar.

Siga as etapas para selecionar a regra de verificação e o escopo apropriados para sua verificação.

Escolha o gatilho de verificação. Você pode configurar uma agenda ou executar a verificação uma vez.

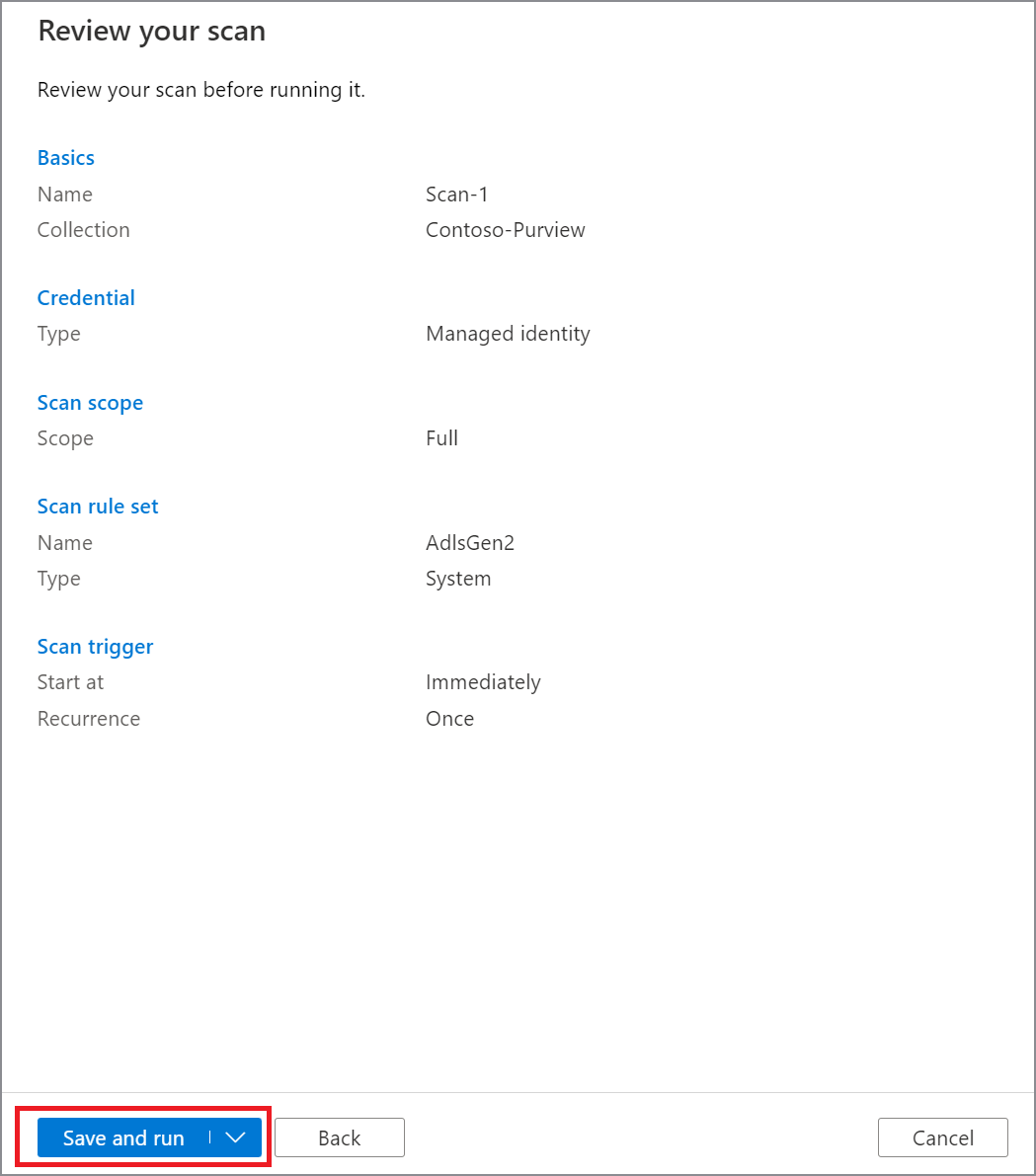

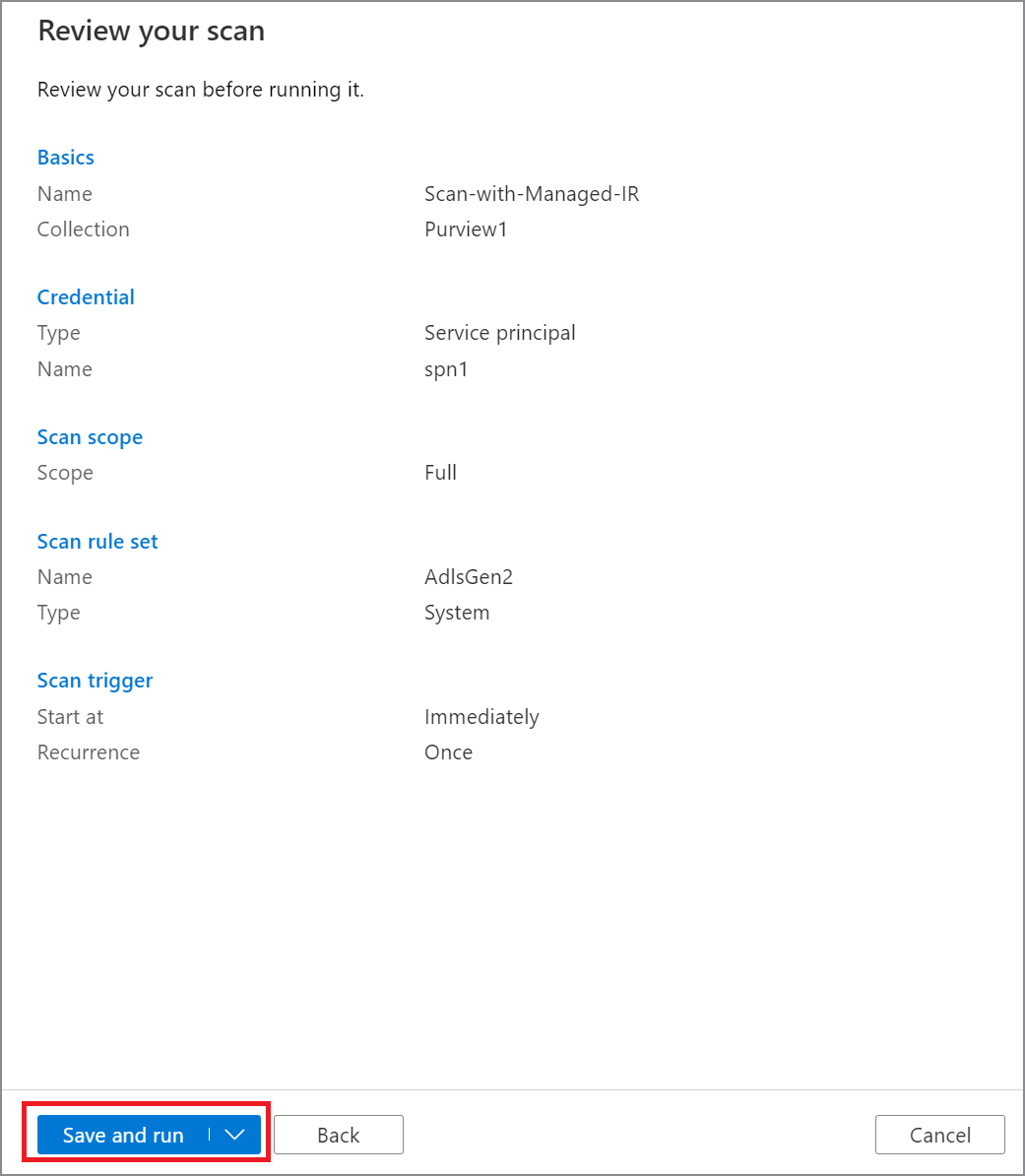

Examine a verificação e selecione Salvar e executar.

Examinar usando outras opções de autenticação

Você também pode usar outras opções com suporte para examinar fontes de dados usando o Microsoft Purview Managed Runtime. Isso requer a configuração de uma conexão privada com o Azure Key Vault em que o segredo é armazenado.

Para configurar uma verificação usando a Chave da Conta ou a Autenticação SQL, siga estas etapas:

Conceda ao Microsoft Purview acesso ao seu Key Vault do Azure.

Navegue até Gerenciamento e selecione Pontos de extremidade privados gerenciados.

Selecione + Novo.

Na lista de fontes de dados com suporte, selecione Key Vault.

Forneça um nome para o ponto de extremidade privado gerenciado, selecione a assinatura do Azure e o Key Vault do Azure nas listas suspensas. Selecione criar.

Na lista de pontos de extremidade privados gerenciados, selecione no ponto de extremidade privado gerenciado recém-criado para seu Key Vault do Azure e selecione em Gerenciar aprovações no portal do Azure, para aprovar o ponto de extremidade privado no portal do Azure.

Clicando no link, você é redirecionado para portal do Azure. Em conexão de pontos de extremidade privados, selecione o ponto de extremidade privado recém-criado para seu Key Vault do Azure e selecione aprovar.

Dentro do portal de governança do Microsoft Purview, o ponto de extremidade privado gerenciado também deve ser mostrado como aprovado.

Selecione a guia Mapa de Dados no painel esquerdo no portal de governança do Microsoft Purview.

Selecione a fonte de dados que você registrou.

Selecione Exibir detalhes>+ Nova verificação ou use o ícone Verificar a ação rápida no bloco de origem.

Forneça um nome para a verificação.

Em Conectar por meio do runtime de integração, selecione o Runtime da VNet Gerenciado recém-criado.

Para Credencial Selecione a credencial que você registrou anteriormente, escolha a coleção apropriada para a verificação e selecione Testar conexão. Em uma conexão bem-sucedida, selecione Continuar.

Siga as etapas para selecionar a regra de verificação e o escopo apropriados para sua verificação.

Escolha o gatilho de verificação. Você pode configurar uma agenda ou executar a verificação uma vez.

Examine a verificação e selecione Salvar e executar.

Próximas etapas

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de