Provisionar acesso de leitura ao SQL Server 2022 habilitado para Azure Arc usando políticas de proprietário do Microsoft Purview Data (versão prévia)

Importante

Este recurso está atualmente no modo de visualização. Os Termos de Uso Suplementares para Visualizações do Microsoft Azure incluem termos legais adicionais que se aplicam aos recursos do Azure que estão em versão beta, em versão prévia ou ainda não lançados em disponibilidade geral.

As políticas de proprietário de dados são um tipo de políticas de acesso do Microsoft Purview. Eles permitem que você gerencie o acesso aos dados do usuário em fontes registradas para o Gerenciamento de Uso de Dados no Microsoft Purview. Essas políticas podem ser criadas diretamente no portal de governança do Microsoft Purview e, após a publicação, elas são impostas pela fonte de dados.

Este guia aborda como um proprietário de dados pode delegar políticas de criação no Microsoft Purview para habilitar o acesso ao SQL Server habilitado para Azure Arc. As seguintes ações estão habilitadas no momento: Leitura. Essa ação só tem suporte para políticas no nível do servidor. A modificação não tem suporte neste momento.

Pré-requisitos

Uma conta do Azure com uma assinatura ativa. Crie uma conta gratuitamente.

Uma conta nova ou existente do Microsoft Purview. Siga este guia de início rápido para criar um.

- Obtenha SQL Server versão local 2022 e instale-a. As versões 2022 ou mais recentes têm suporte no Windows e no Linux. Você pode experimentar a edição gratuita do Desenvolvedor.

- Configure suas permissões e registre uma lista de provedores de recursos na assinatura que você usará para integrar a instância SQL Server ao Azure Arc.

- Conclua os pré-requisitos e integre a instância SQL Server com o Azure Arc. Uma configuração simples para o Windows SQL Server está aqui. Uma configuração alternativa para o Linux SQL Server está aqui.

- Habilitar a autenticação do Azure Active Directory no SQL Server. Para uma configuração mais simples, conclua os pré-requisitos e o processo descritos neste artigo.

- Lembre-se de conceder permissões de aplicativo e conceder o consentimento do administrador

- Você precisa configurar um administrador Azure AD para a instância de SQL Server, mas não é necessário configurar outros Azure AD logons ou usuários. Você concederá acesso a esses usuários usando políticas do Microsoft Purview.

Suporte à região

A aplicação da política está disponível em todas as regiões do Microsoft Purview, exceto:

- Oeste dos EUA2

- Leste da Ásia

- Governador dos EUA Virgínia

- China North 3

Considerações de segurança para o SQL Server habilitado para Azure Arc

- O administrador do servidor pode desativar a aplicação da política do Microsoft Purview.

- As permissões de administrador do Azure Arc e do administrador do servidor fornecem a capacidade de alterar o caminho do Azure Resource Manager do servidor. Como os mapeamentos no Microsoft Purview usam Resource Manager caminhos, isso pode levar a aplicação de políticas erradas.

- Um administrador SQL Server (administrador de banco de dados) pode obter o poder de um administrador do servidor e pode adulterar as políticas armazenadas em cache do Microsoft Purview.

- A configuração recomendada é criar um registro de aplicativo separado para cada instância do SQL Server. Essa configuração impede que a segunda instância SQL Server leia as políticas destinadas à primeira instância de SQL Server, caso um administrador desonesto na segunda instância SQL Server altere o caminho Resource Manager.

Verificar os pré-requisitos

Entre no portal do Azure por meio deste link

Navegue até sql servers no painel esquerdo. Você verá uma lista de instâncias SQL Server no Azure Arc.

Selecione a instância SQL Server que você deseja configurar.

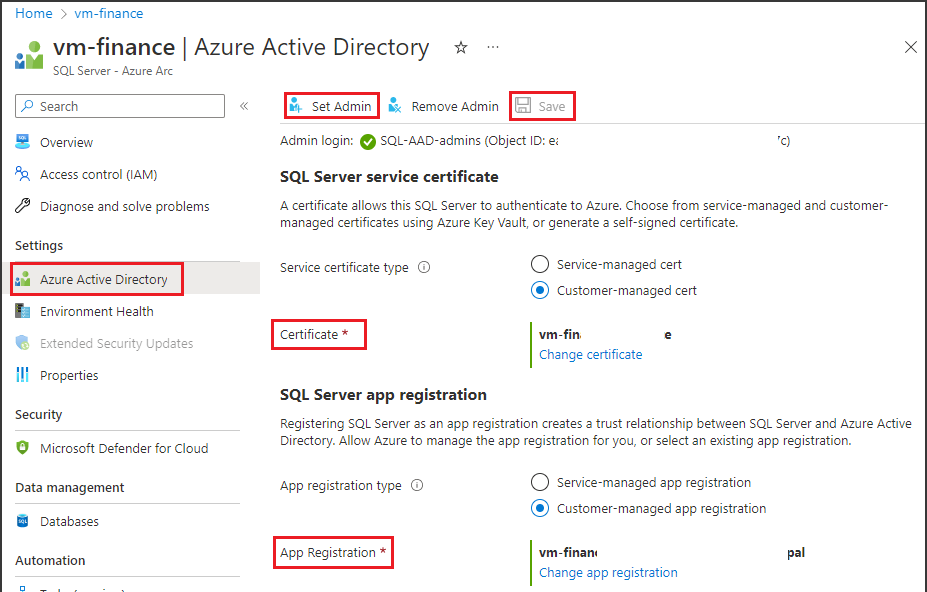

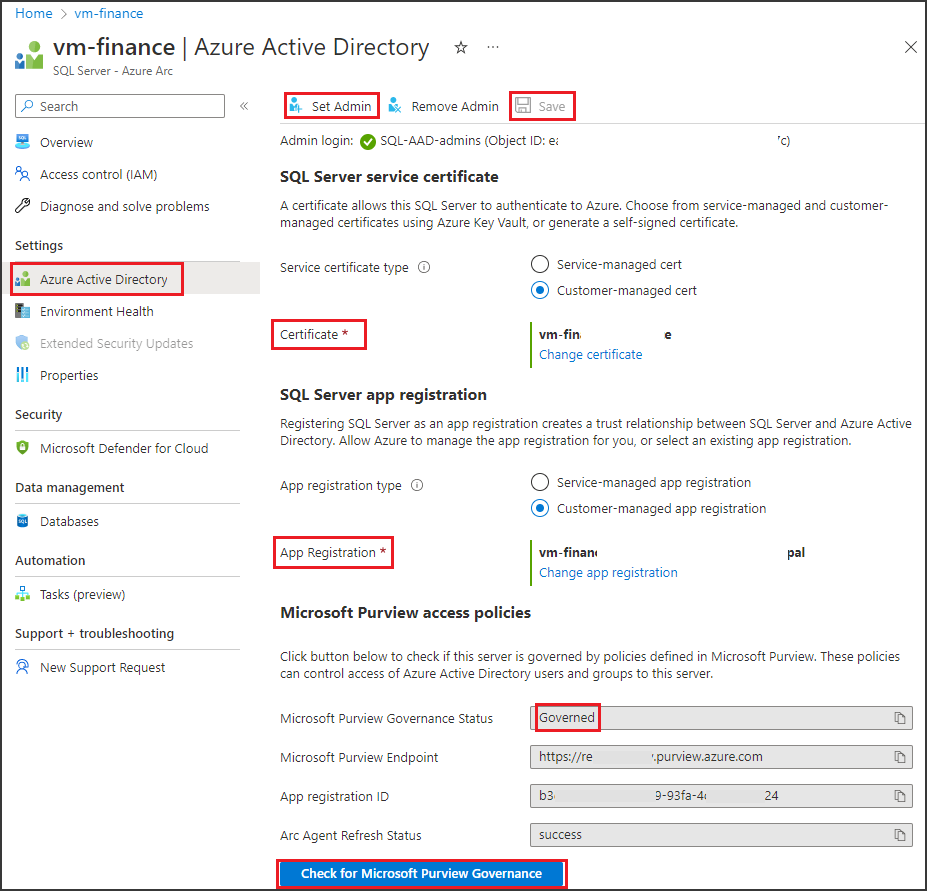

Acesse o Azure Active Directory no painel esquerdo.

Verifique se a autenticação do Azure Active Directory está configurada com um logon de administrador. Caso contrário, consulte a seção pré-requisitos da política de acesso neste guia.

Verifique se um certificado foi fornecido para SQL Server a autenticação no Azure. Caso contrário, consulte a seção pré-requisitos da política de acesso neste guia.

Verifique se um registro de aplicativo foi inserido para criar uma relação de confiança entre SQL Server e Azure AD. Caso contrário, consulte a seção pré-requisitos da política de acesso neste guia.

Se você tiver feito alterações, selecione o botão Salvar para salvar a configuração e aguarde até que a operação seja concluída com êxito. Isso pode levar alguns minutos. A mensagem "Salvo com êxito" será exibida na parte superior da página em plano de fundo verde. Talvez seja necessário rolar para cima para vê-lo.

Configuração do Microsoft Purview

Registrar a fonte de dados no Microsoft Purview

Antes que uma política possa ser criada no Microsoft Purview para um recurso de dados, você deve registrar esse recurso de dados no Microsoft Purview Studio. Você encontrará as instruções relacionadas ao registro do recurso de dados posteriormente neste guia.

Observação

As políticas do Microsoft Purview dependem do caminho do ARM do recurso de dados. Se um recurso de dados for movido para um novo grupo de recursos ou assinatura, ele precisará ser des registrado e registrado novamente no Microsoft Purview.

Configurar permissões para habilitar o gerenciamento de uso de dados na fonte de dados

Depois que um recurso é registrado, mas antes que uma política possa ser criada no Microsoft Purview para esse recurso, você deve configurar permissões. Um conjunto de permissões é necessário para habilitar o gerenciamento de uso de dados. Isso se aplica a fontes de dados, grupos de recursos ou assinaturas. Para habilitar o gerenciamento de uso de dados, você deve ter privilégios específicos de IAM (Gerenciamento de Identidade e Acesso) no recurso, bem como privilégios específicos do Microsoft Purview:

Você deve ter uma das seguintes combinações de função IAM no caminho do Azure Resource Manager do recurso ou qualquer pai dele (ou seja, usando a herança de permissão IAM):

- Proprietário do IAM

- Colaborador do IAM e Administrador de Acesso de Usuário do IAM

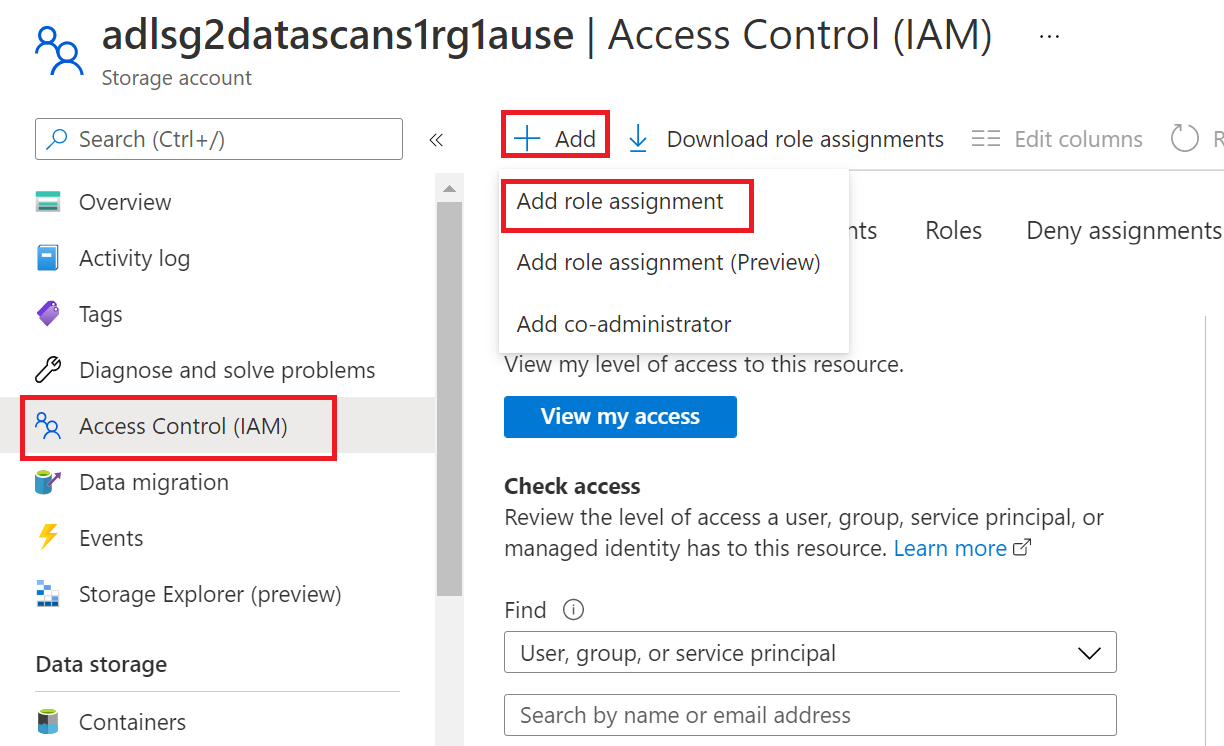

Para configurar permissões de RBAC (controle de acesso baseado em função) do Azure, siga este guia. A captura de tela a seguir mostra como acessar a seção Controle de Acesso no portal do Azure do recurso de dados para adicionar uma atribuição de função.

Observação

A função Proprietário do IAM para um recurso de dados pode ser herdada de um grupo de recursos pai, uma assinatura ou um grupo de gerenciamento de assinatura. Verifique qual Azure AD usuários, grupos e entidades de serviço detêm ou estão herdando a função Proprietário do IAM para o recurso.

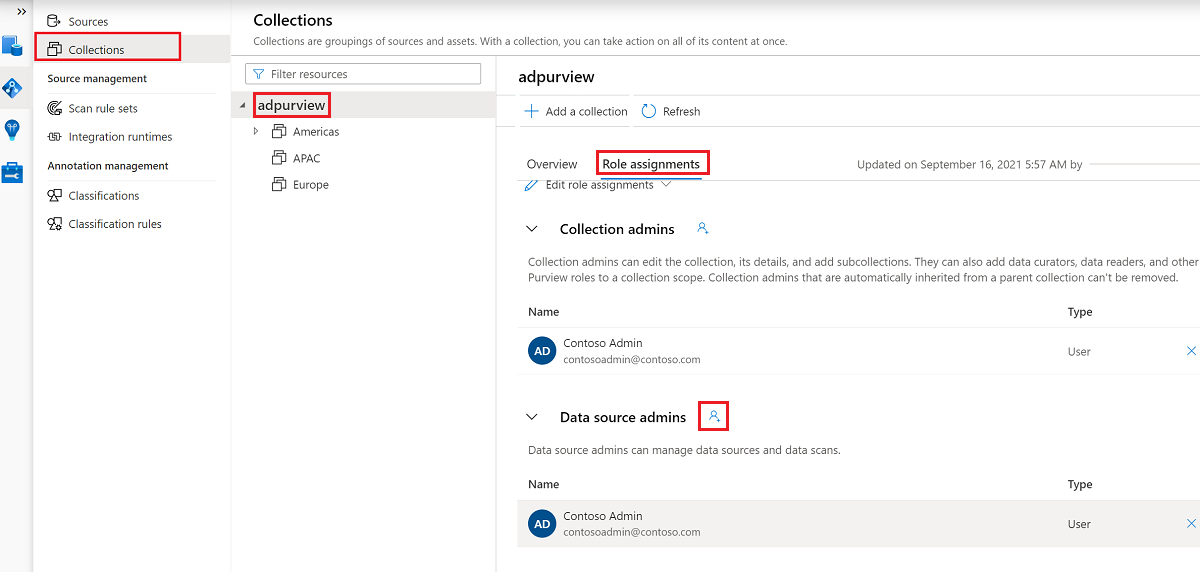

Você também precisa ter a função de administrador de fonte de dados do Microsoft Purview para a coleção ou uma coleção pai (se a herança estiver habilitada). Para obter mais informações, consulte o guia sobre como gerenciar atribuições de função do Microsoft Purview.

A captura de tela a seguir mostra como atribuir a função de administrador de fonte de dados no nível da coleção raiz.

Configurar permissões do Microsoft Purview para criar, atualizar ou excluir políticas de acesso

Para criar, atualizar ou excluir políticas, você precisa obter a função de autor de política no Microsoft Purview no nível da coleção raiz:

- A função autor da política pode criar, atualizar e excluir políticas de DevOps e Proprietário de Dados.

- A função de autor da política pode excluir políticas de acesso por autoatendimento.

Para obter mais informações sobre como gerenciar atribuições de função do Microsoft Purview, consulte Criar e gerenciar coleções no Mapa de Dados do Microsoft Purview.

Observação

A função de autor de política deve ser configurada no nível da coleção raiz.

Além disso, para pesquisar facilmente Azure AD usuários ou grupos ao criar ou atualizar o assunto de uma política, você pode se beneficiar muito de obter a permissão Leitores do Diretório em Azure AD. Essa é uma permissão comum para usuários em um locatário do Azure. Sem a permissão Leitor de Diretório, o Autor da Política terá que digitar o nome de usuário ou o email completo para todas as entidades incluídas no assunto de uma política de dados.

Configurar permissões do Microsoft Purview para publicar políticas do Proprietário de Dados

As políticas de Proprietário de Dados permitem verificações e saldos se você atribuir o autor da Política do Microsoft Purview e funções de administrador de fonte de dados a diferentes pessoas na organização. Antes que uma política de proprietário de dados entre em vigor, uma segunda pessoa (administrador de fonte de dados) deve revisá-la e aprová-la explicitamente publicando-a. Isso não se aplica às políticas de acesso de DevOps ou autoatendimento, pois a publicação é automática para elas quando essas políticas são criadas ou atualizadas.

Para publicar uma política de proprietário de dados, você precisa obter a função de administrador de fonte de dados no Microsoft Purview no nível de coleta raiz.

Para obter mais informações sobre como gerenciar atribuições de função do Microsoft Purview, consulte Criar e gerenciar coleções no Mapa de Dados do Microsoft Purview.

Observação

Para publicar políticas de proprietário de dados, a função de administrador de fonte de dados deve ser configurada no nível da coleção raiz.

Delegar a responsabilidade de provisionamento de acesso a funções no Microsoft Purview

Depois que um recurso tiver sido habilitado para o gerenciamento de uso de dados, qualquer usuário do Microsoft Purview com a função de autor de política no nível de coleta raiz pode provisionar o acesso a essa fonte de dados do Microsoft Purview.

Observação

Qualquer administrador do Conjunto raiz do Microsoft Purview pode atribuir novos usuários às funções de autor de política raiz. Qualquer administrador da Coleção pode atribuir novos usuários a uma função de administrador de fonte de dados na coleção. Minimize e examine cuidadosamente os usuários que possuem funções de administrador do Microsoft Purview Collection, administrador de fonte de dados ou autor de política .

Se uma conta do Microsoft Purview com políticas publicadas for excluída, essas políticas deixarão de ser impostas em um período de tempo que depende da fonte de dados específica. Essa alteração pode ter implicações na segurança e na disponibilidade de acesso a dados. As funções Colaborador e Proprietário no IAM podem excluir contas do Microsoft Purview. Você pode marcar essas permissões acessando a seção controle de acesso (IAM) para sua conta do Microsoft Purview e selecionando Atribuições de Função. Você também pode usar um bloqueio para impedir que a conta do Microsoft Purview seja excluída por meio de bloqueios de Resource Manager.

Registrar fontes de dados no Microsoft Purview

Registre cada fonte de dados com o Microsoft Purview para definir políticas de acesso posteriormente.

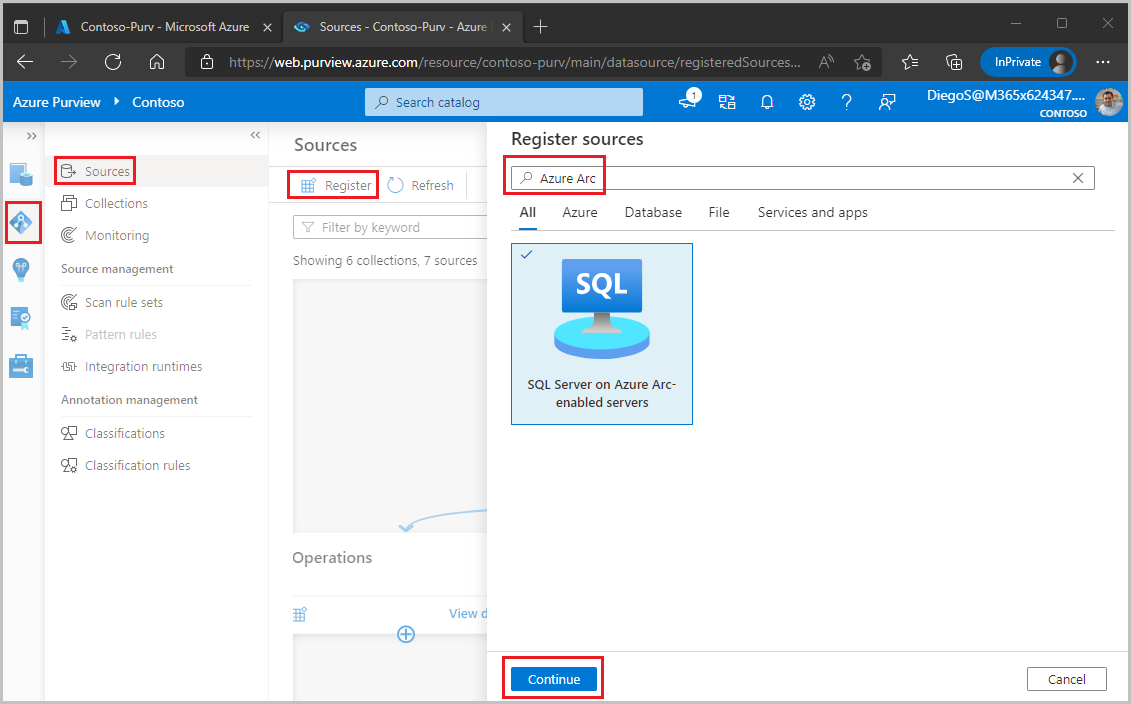

Entre no Microsoft Purview Studio.

Navegue até o recurso Mapa de dados no painel esquerdo, selecione Fontes e selecione Registrar. Digite "Azure Arc" na caixa de pesquisa e selecione SQL Server no Azure Arc. Em seguida, selecione Continuar.

Insira um Nome para este registro. É uma prática recomendada tornar o nome do registro o mesmo que o nome do servidor na próxima etapa.

Selecione uma assinatura do Azure, nome do servidor e ponto de extremidade do servidor.

Selecione uma coleção para colocar esse registro.

Habilitar o Gerenciamento de Uso de Dados. O Gerenciamento de Uso de Dados precisa de determinadas permissões e pode afetar a segurança de seus dados, pois ele delega a determinadas funções do Microsoft Purview para gerenciar o acesso às fontes de dados. Confira as práticas seguras relacionadas ao Gerenciamento de Uso de Dados neste guia: Como habilitar o Gerenciamento de Uso de Dados

Selecione Registrar ou Aplicar na parte inferior.

Depois que sua fonte de dados tiver o alternância Gerenciamento de Uso de Dadoshabilitado, ele será semelhante a esta imagem.

Habilitar políticas no SQL Server habilitado para Azure Arc

Esta seção descreve as etapas para configurar SQL Server no Azure Arc para usar o Microsoft Purview. Execute estas etapas depois de habilitar a opção de gerenciamento de uso de dados para essa fonte de dados na conta do Microsoft Purview.

Entre no portal do Azure por meio deste link

Navegue até sql servers no painel esquerdo. Você verá uma lista de instâncias SQL Server no Azure Arc.

Selecione a instância SQL Server que você deseja configurar.

Acesse o Azure Active Directory no painel esquerdo.

Role para baixo até as políticas de acesso do Microsoft Purview.

Selecione o botão para Verificar a Governança do Microsoft Purview. Aguarde enquanto a solicitação é processada. Enquanto isso acontecer, essa mensagem será exibida na parte superior da página. Talvez seja necessário rolar para cima para vê-lo.

Na parte inferior da página, confirme se o Status de Governança do Microsoft Purview mostra

Governed. Observe que pode levar até 30 minutos para que o status correto seja refletido. Continue fazendo uma atualização do navegador até que isso aconteça.

Confirme se o Ponto de Extremidade do Microsoft Purview aponta para a conta do Microsoft Purview em que você registrou essa fonte de dados e habilitou o gerenciamento de uso de dados

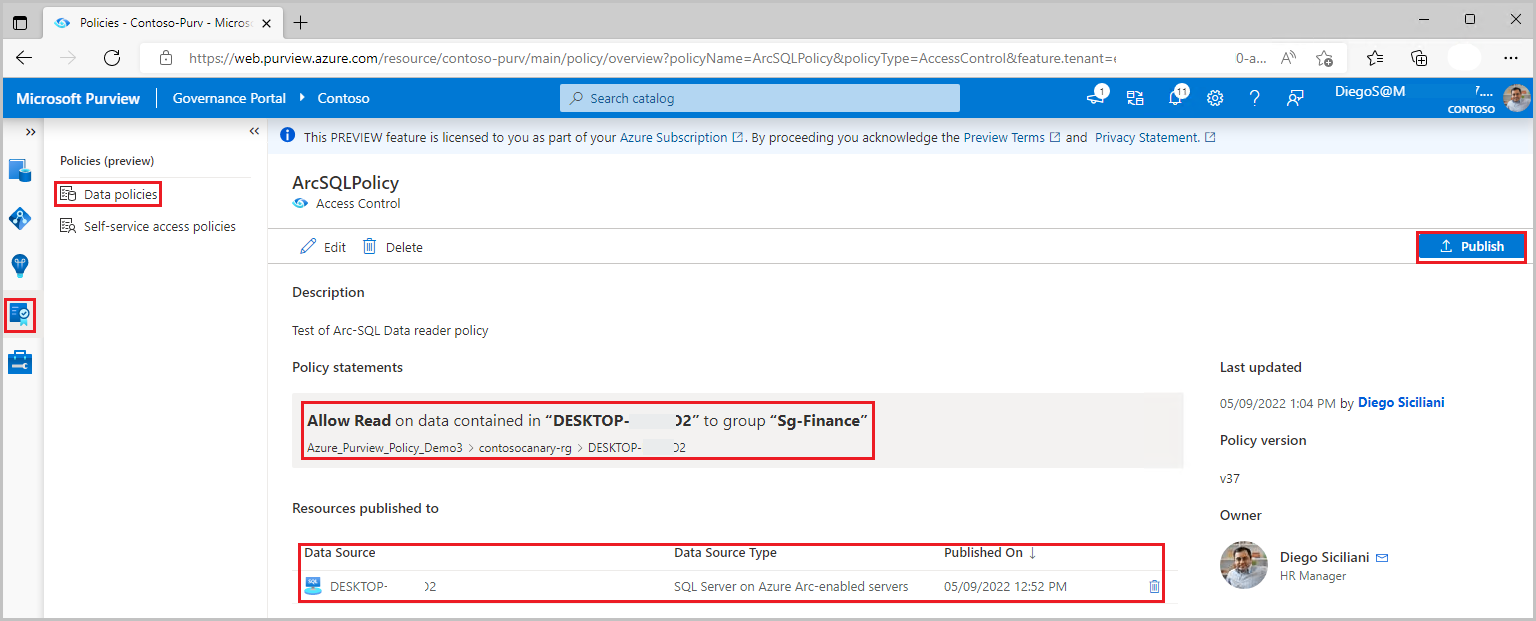

Criar e publicar uma política de proprietário de dados

Execute as etapas nas seções Criar uma nova política e Publicar uma política do tutorial de criação de política do proprietário de dados. O resultado será uma política de proprietário de dados semelhante ao exemplo:

Exemplo: política de leitura. Essa política atribui a entidade de Azure AD 'sg-Finance' à ação leitor de dados SQL, no escopo do SQL Server DESKTOP-xxx. Essa política também foi publicada nesse servidor. Observe que as políticas relacionadas a essa ação não têm suporte abaixo do nível do servidor.

Observação

- Dado que a verificação não está disponível atualmente para essa fonte de dados, as políticas de leitor de dados só podem ser criadas no nível do servidor. Use a caixa Fontes de dados em vez da caixa Ativo ao criar a parte de recursos de dados da política.

- Há um problema conhecido com SQL Server Management Studio que impede o clique com o botão direito do mouse em uma tabela e a opção "Selecionar As 1000 principais linhas".

Importante

- Publicar é uma operação em segundo plano. Pode levar até cinco minutos para que as alterações sejam refletidas nesta fonte de dados.

- A alteração de uma política não requer uma nova operação de publicação. As alterações serão recolhidas com o próximo pull.

Desmarmar uma política de proprietário de dados

Siga este link para obter as etapas para desmarmar uma política de proprietário de dados no Microsoft Purview.

Atualizar ou excluir uma política de proprietário de dados

Siga este link para as etapas para atualizar ou excluir uma política de proprietário de dados no Microsoft Purview.

Testar a política

Depois que a política for publicada e for comunicada à fonte de dados, qualquer um dos usuários do Azure AD no Assunto deve ser capaz de se conectar e executar uma consulta que tenha como destino os ativos aos quais a política concedeu acesso. Para testar, use o SSMS ou qualquer cliente SQL e tente consultar. Por exemplo, tente acessar uma tabela SQL à qual você forneceu acesso de leitura.

Se você precisar de solução de problemas adicionais, consulte a seção Próximas etapas neste guia.

Detalhes da definição de função

Esta seção contém uma referência de quão relevantes as funções de política de dados do Microsoft Purview mapeiam para ações específicas em fontes de dados SQL.

| Definição de função de política do Microsoft Purview | Ações específicas da fonte de dados |

|---|---|

| Leitura | Microsoft.Sql/sqlservers/Connect |

| Microsoft.Sql/sqlservers/databases/Connect | |

| Microsoft.Sql/Sqlservers/Databases/Schemas/Tables/Rows | |

| Microsoft.Sql/Sqlservers/Databases/Schemas/Views/Rows | |

Próximas etapas

Verificar o blog, a demonstração e os guias de instruções relacionados

- Doc: conceitos para políticas de proprietário de dados do Microsoft Purview

- Doc: Políticas de proprietário de dados do Microsoft Purview em todas as fontes de dados em uma assinatura ou em um grupo de recursos

- Doc: Políticas de proprietário de dados do Microsoft Purview em um Banco de Dados SQL do Azure

- Doc: solucionar problemas de políticas do Microsoft Purview para fontes de dados SQL

- Blog: conceder aos usuários acesso a ativos de dados em sua empresa por meio da API