Conector de verificação de várias nuvens do Amazon S3 para Microsoft Purview

O Conector de Verificação de Várias Nuvens para Microsoft Purview permite explorar seus dados organizacionais entre provedores de nuvem, incluindo o Amazon Web Services, além dos serviços de armazenamento do Azure.

Este artigo descreve como usar o Microsoft Purview para examinar seus dados não estruturados atualmente armazenados em buckets padrão do Amazon S3 e descobrir quais tipos de informações confidenciais existem em seus dados. Este guia de instruções também descreve como identificar os Buckets do Amazon S3 em que os dados estão atualmente armazenados para fácil proteção de informações e conformidade de dados.

Para este serviço, use o Microsoft Purview para fornecer uma conta Microsoft com acesso seguro ao AWS, onde o Conector de Verificação de Várias Nuvens para Microsoft Purview será executado. O Conector de Verificação de Várias Nuvens do Microsoft Purview usa esse acesso aos buckets do Amazon S3 para ler seus dados e, em seguida, relata os resultados de verificação, incluindo apenas os metadados e a classificação, de volta ao Azure. Use os relatórios de classificação e rotulagem do Microsoft Purview para analisar e examinar os resultados da verificação de dados.

Importante

O Conector de Verificação de Várias Nuvens para Microsoft Purview é um complemento separado ao Microsoft Purview. Os termos e condições do Conector de Verificação de Várias Nuvens para Microsoft Purview estão contidos no contrato no qual você obteve o Microsoft Azure Services. Para obter mais informações, consulte Informações Legais do Microsoft Azure em https://azure.microsoft.com/support/legal/.

Recursos compatíveis

| Extração de metadados | Verificação Completa | Verificação Incremental | Verificação em escopo | Classificação | Rotulamento | Política de Acesso | Linhagem | Compartilhamento de dados | Exibição ao vivo |

|---|---|---|---|---|---|---|---|---|---|

| Sim | Sim | Sim | Sim | Sim | Sim | Não | Limitado** | Não | Não |

** Há suporte para linhagem se o conjunto de dados for usado como fonte/coletor no Data Factory atividade Copy

Limitações conhecidas

Ao examinar o Amazon S3 das classes de armazenamento do Glacier, não há suporte para rótulos de extração, classificação e confidencialidade do esquema.

Não há suporte para pontos de extremidade privados do Microsoft Purview ao examinar o Amazon S3.

Para obter mais informações sobre os limites do Microsoft Purview, confira:

- Gerenciar e aumentar cotas de recursos com o Microsoft Purview

- Fontes de dados e tipos de arquivo com suporte no Microsoft Purview

Regiões de armazenamento e verificação

O conector do Microsoft Purview para o serviço Amazon S3 está implantado apenas em regiões específicas. A tabela a seguir mapeia as regiões em que seus dados são armazenados na região em que seriam verificados pelo Microsoft Purview.

Importante

Os clientes serão cobrados por todos os encargos de transferência de dados relacionados de acordo com a região de seu bucket.

| Região de armazenamento | Região de verificação |

|---|---|

| Leste dos EUA (Ohio) | Leste dos EUA (Ohio) |

| Leste dos EUA (N. Virginia) | Leste dos EUA (N. Virginia) |

| Oeste dos EUA (N. Califórnia) | Oeste dos EUA (N. Califórnia) |

| Oeste dos EUA (Oregon) | Oeste dos EUA (Oregon) |

| África (Cidade do Cabo) | Europa (Frankfurt) |

| Ásia-Pacífico (Região Administrativa Especial de Hong Kong) | Ásia-Pacífico (Tóquio) |

| Ásia-Pacífico (Mumbai) | Ásia-Pacífico (Cingapura) |

| Ásia-Pacífico (Osaka-Local) | Ásia-Pacífico (Tóquio) |

| Ásia-Pacífico (Seul) | Ásia-Pacífico (Tóquio) |

| Ásia-Pacífico (Cingapura) | Ásia-Pacífico (Cingapura) |

| Ásia-Pacífico (Sydney) | Ásia-Pacífico (Sydney) |

| Ásia-Pacífico (Tóquio) | Ásia-Pacífico (Tóquio) |

| Canadá (Central) | Leste dos EUA (Ohio) |

| China (Pequim) | Sem suporte |

| China (Ningxia) | Sem suporte |

| Europa (Frankfurt) | Europa (Frankfurt) |

| Europa (Irlanda) | Europa (Irlanda) |

| Europa (Londres) | Europa (Londres) |

| Europa (Milão) | Europa (Paris) |

| Europa (Paris) | Europa (Paris) |

| Europa (Estocolmo) | Europa (Frankfurt) |

| Oriente Médio (Bahrein) | Europa (Frankfurt) |

| América do Sul (São Paulo) | Leste dos EUA (Ohio) |

Pré-requisitos

Verifique se você realizou os seguintes pré-requisitos antes de adicionar seus buckets do Amazon S3 como fontes de dados do Microsoft Purview e examinar seus dados do S3.

- Você precisa ser um Administração da Fonte de Dados do Microsoft Purview.

- Criar uma conta do Microsoft Purview se você ainda não tiver uma

- Criar uma nova função do AWS para uso com o Microsoft Purview

- Criar uma credencial do Microsoft Purview para sua verificação de bucket do AWS

- Configurar a verificação de buckets do Amazon S3 criptografados, se relevante

- Verifique se sua política de bucket não bloqueia a conexão. Para obter mais informações, consulte Requisitos de política bucket e requisitos de política SCP. Para esses itens, talvez seja necessário consultar um especialista da AWS para garantir que suas políticas permitam o acesso necessário.

- Ao adicionar seus buckets como recursos do Microsoft Purview, você precisará dos valores do AWS ARN, nome do bucket e, às vezes, da ID da conta do AWS.

Criar uma conta do Microsoft Purview

Se você já tiver uma conta do Microsoft Purview, poderá continuar com as configurações necessárias para o suporte ao AWS S3. Comece com Criar uma credencial do Microsoft Purview para sua verificação de bucket do AWS.

Se você precisar criar uma conta do Microsoft Purview, siga as instruções em Criar uma instância da conta do Microsoft Purview. Depois de criar sua conta, retorne aqui para concluir a configuração e comece a usar o conector do Microsoft Purview para o Amazon S3.

Criar uma nova função AWS para o Microsoft Purview

O scanner do Microsoft Purview é implantado em uma conta microsoft no AWS. Para permitir que o scanner do Microsoft Purview leia seus dados S3, você deve criar uma função dedicada no portal do AWS, na área IAM, para ser usada pelo scanner.

Este procedimento descreve como criar a função AWS, com a ID da Conta da Microsoft necessária e a ID Externa do Microsoft Purview e, em seguida, inserir o valor ARN de Função no Microsoft Purview.

Para localizar sua ID da Conta da Microsoft e A ID Externa:

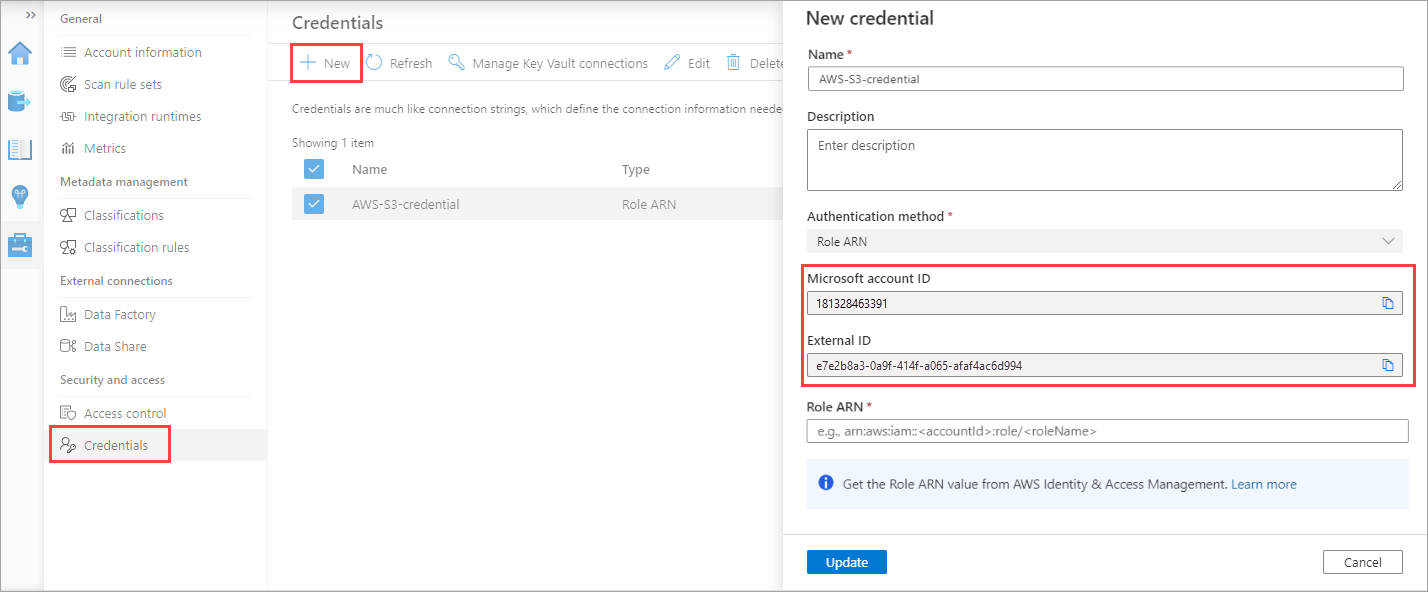

No Microsoft Purview, acesse a Central > de GerenciamentoSegurança e acesse>Credenciais.

Selecione Novo para criar uma nova credencial.

No painel Nova credencial que aparece, na lista suspensa método autenticação , selecione Função ARN.

Em seguida, copie a ID da conta Microsoft e os valores de ID externa que aparecem em um arquivo separado ou que sejam úteis para colar no campo relevante no AWS. Por exemplo:

Para criar sua função AWS para o Microsoft Purview:

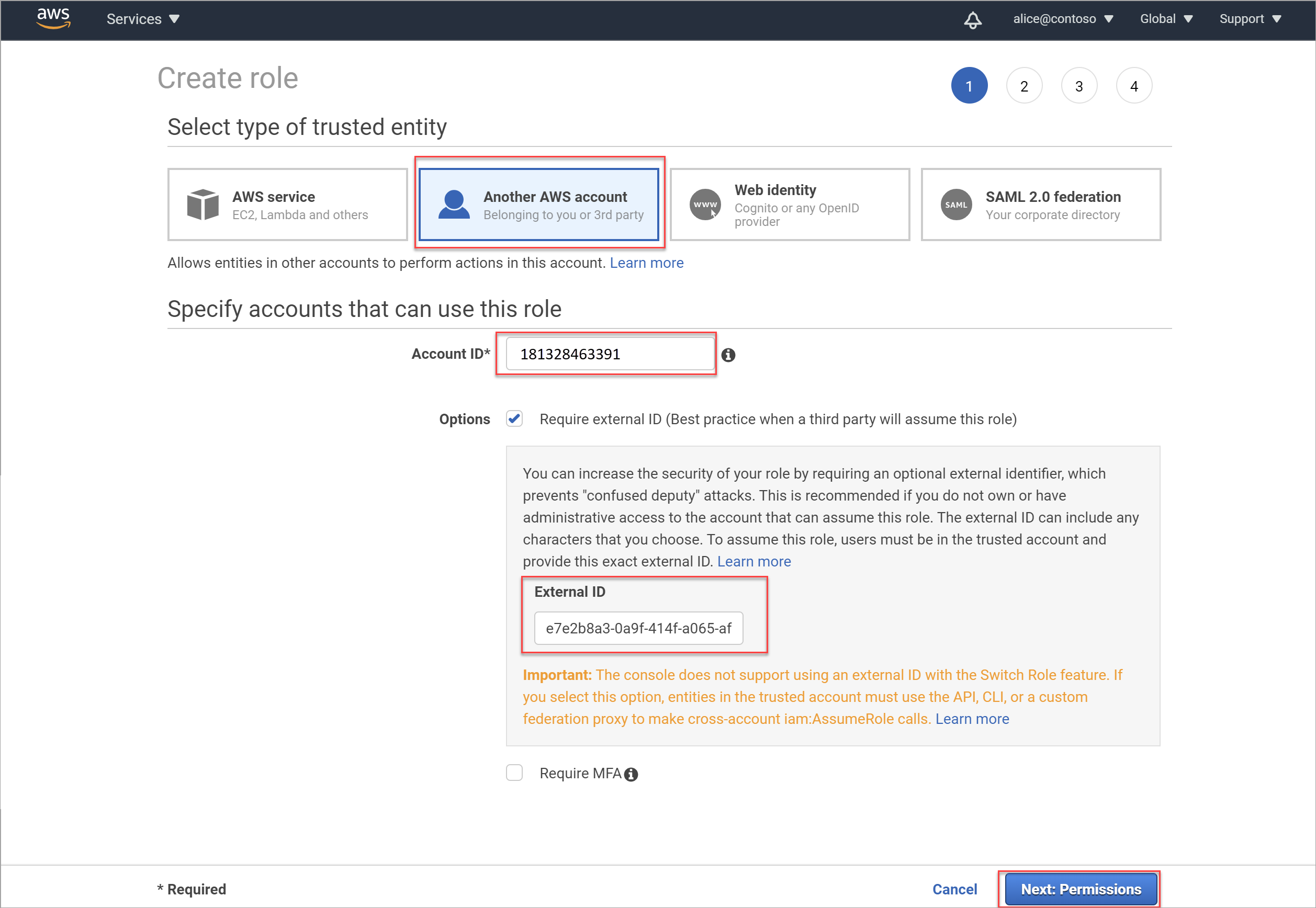

Abra o console do Amazon Web Services e, em Segurança, Identidade e Conformidade, selecione IAM.

Selecione Funções e crie a função.

Selecione Outra conta do AWS e insira os seguintes valores:

Campo Descrição AccountID Insira sua ID da conta da Microsoft. Por exemplo: 181328463391ID Externa Em opções, selecione Exigir ID externa...e insira sua ID Externa no campo designado.

Por exemplo:e7e2b8a3-0a9f-414f-a065-afaf4ac6d994Por exemplo:

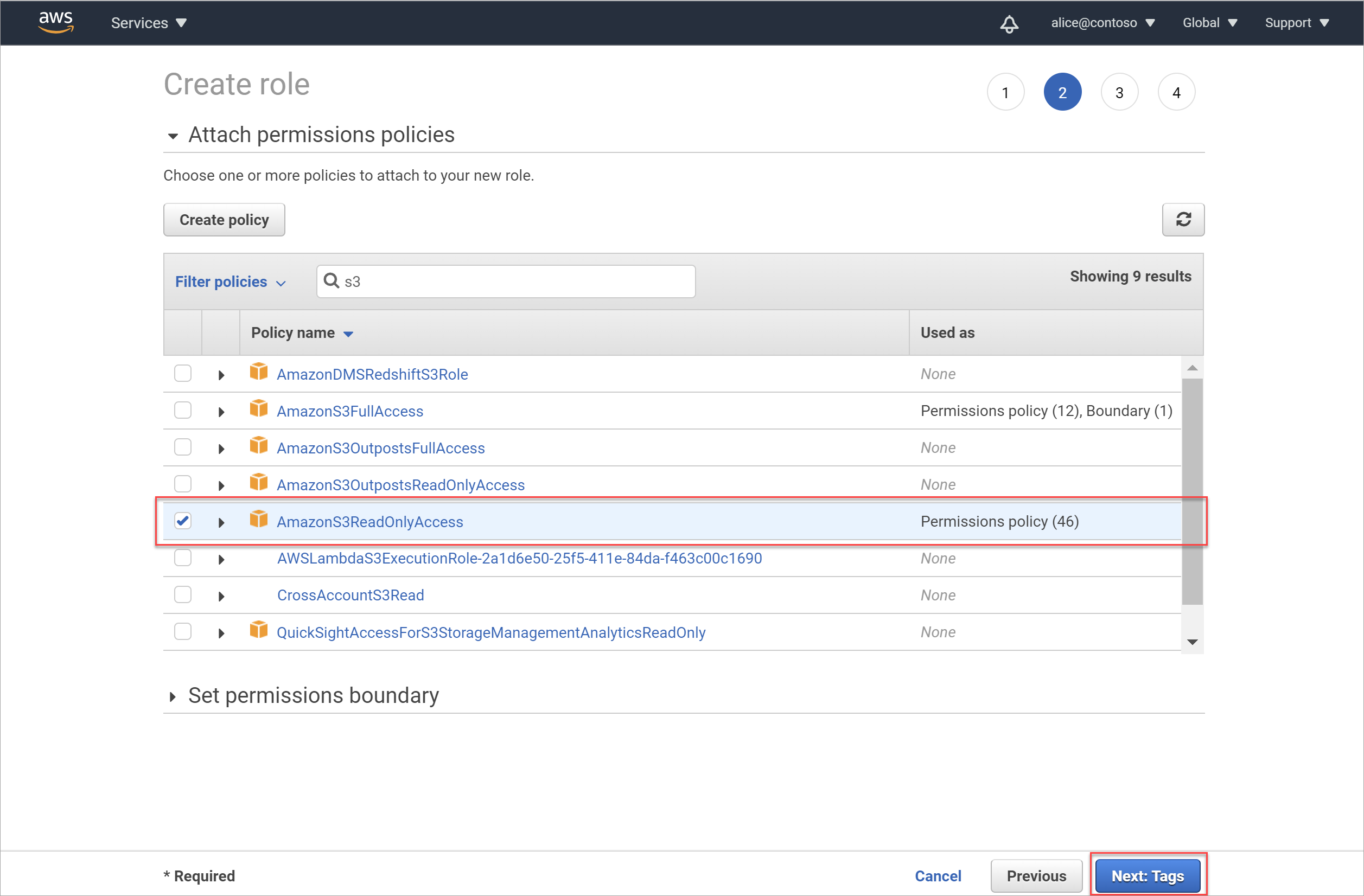

Na área Criar políticas > de anexação de permissões , filtre as permissões exibidas no S3. Selecione AmazonS3ReadOnlyAccess e selecione Avançar: Marcas.

Importante

A política AmazonS3ReadOnlyAccess fornece permissões mínimas necessárias para examinar seus buckets S3 e também pode incluir outras permissões.

Para aplicar apenas as permissões mínimas necessárias para examinar seus buckets, crie uma nova política com as permissões listadas em permissões mínimas para sua política do AWS, dependendo se você deseja examinar um único bucket ou todos os buckets em sua conta.

Aplique sua nova política à função em vez de AmazonS3ReadOnlyAccess.

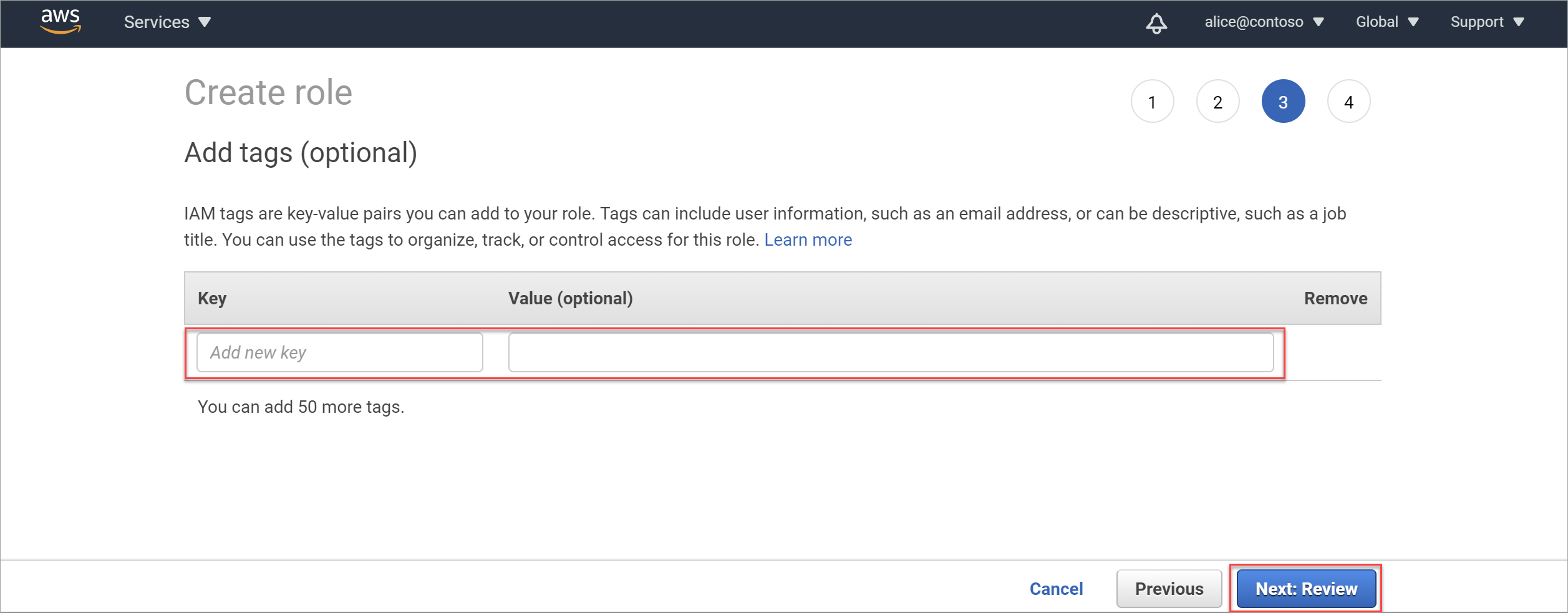

Na área Adicionar marcas (opcional), opcionalmente, você pode optar por criar uma marca significativa para essa nova função. Marcas úteis permitem organizar, controlar e controlar o acesso para cada função que você cria.

Insira uma nova chave e um valor para sua marca, conforme necessário. Quando terminar ou se quiser ignorar esta etapa, selecione Avançar: Examine para examinar os detalhes da função e conclua a criação da função.

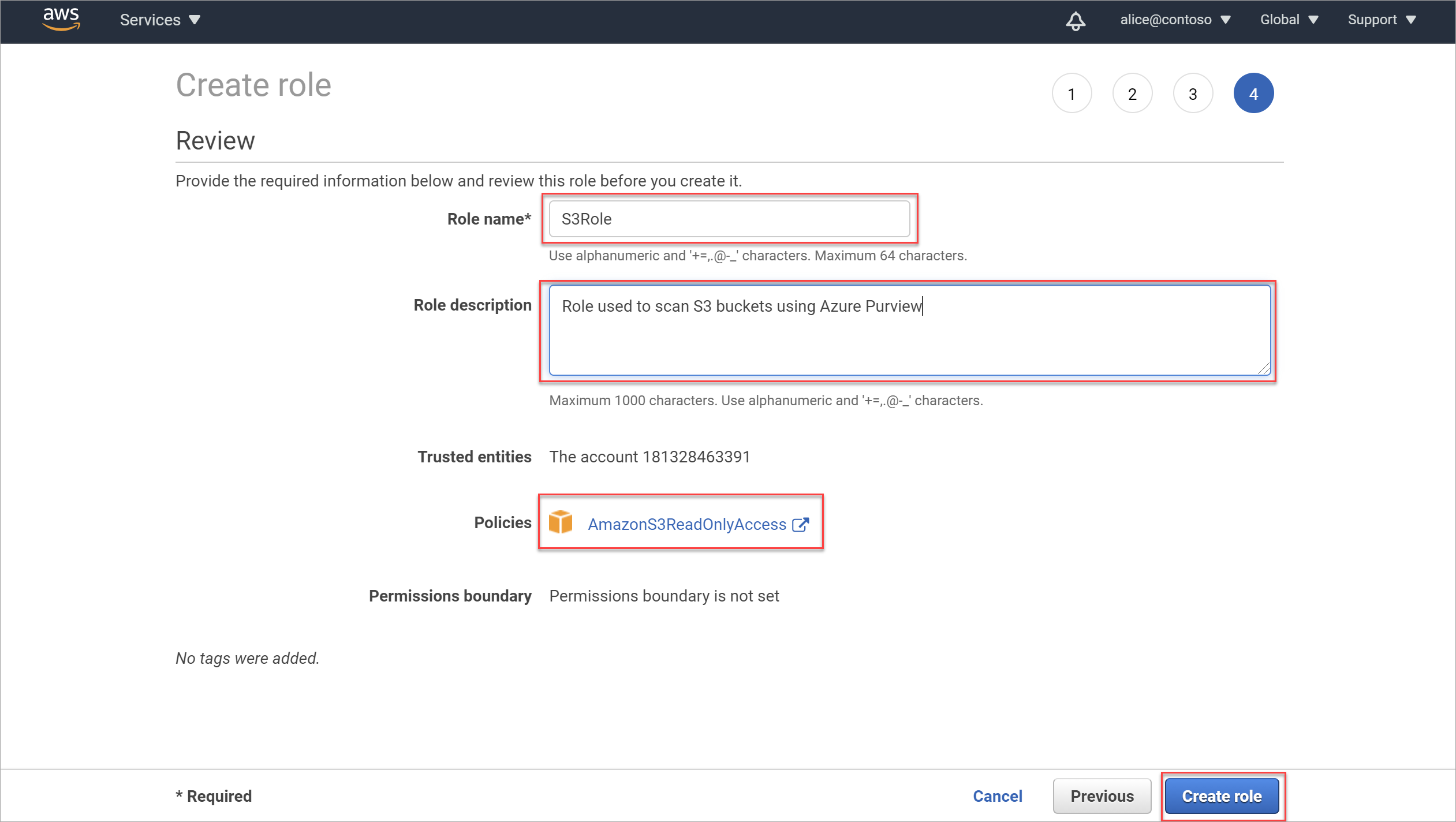

Na área Revisão , faça o seguinte:

- No campo Nome da função , insira um nome significativo para sua função

- Na caixa Descrição de função , insira uma descrição opcional para identificar a finalidade da função

- Na seção Políticas , confirme se a política correta (AmazonS3ReadOnlyAccess) está anexada à função.

Em seguida, selecione Criar função para concluir o processo. Por exemplo:

Configurações extras necessárias:

Para buckets que usam criptografia AWS-KMS , é necessária uma configuração especial para habilitar a verificação.

Verifique se sua política de bucket não bloqueia a conexão. Para saber mais, veja:

Criar uma credencial do Microsoft Purview para sua verificação do AWS S3

Este procedimento descreve como criar uma nova credencial do Microsoft Purview a ser usada ao examinar seus buckets do AWS.

Dica

Se você continuar diretamente a partir de Criar uma nova função do AWS para o Microsoft Purview, talvez já tenha o novo painel de credencial aberto no Microsoft Purview.

Você também pode criar uma nova credencial no meio do processo, ao configurar a verificação. Nesse caso, no campo Credencial , selecione Novo.

No Microsoft Purview, acesse a Central de Gerenciamento e, em Segurança e acesso, selecione Credenciais.

Selecione Novo e, no painel Nova credencial que aparece à direita, use os seguintes campos para criar sua credencial do Microsoft Purview:

Campo Descrição Nome Insira um nome significativo para essa credencial. Descrição Insira uma descrição opcional para essa credencial, como Used to scan the tutorial S3 bucketsMétodo de autenticação Selecione Função ARN, já que você está usando uma função ARN para acessar seu bucket. Função ARN Depois de criar sua função do Amazon IAM, navegue até sua função na área IAM do AWS, copie o valor ARN de Função e insira-o aqui. Por exemplo: arn:aws:iam::181328463391:role/S3Role.

Para obter mais informações, consulte Recuperar sua nova Função ARN.A ID da conta da Microsoft e os valores de ID Externa são usados ao criar o ARN de Função no AWS..

Selecione Criar quando terminar de criar a credencial.

Para obter mais informações sobre as credenciais do Microsoft Purview, consulte Credenciais para autenticação de origem no Microsoft Purview.

Configurar a verificação de buckets do Amazon S3 criptografados

Os buckets AWS dão suporte a vários tipos de criptografia. Para buckets que usam criptografia AWS-KMS , é necessária uma configuração especial para habilitar a verificação.

Observação

Para buckets que não usam criptografia, criptografia AES-256 ou AWS-KMS S3, ignore esta seção e continue recuperando o nome do bucket do Amazon S3.

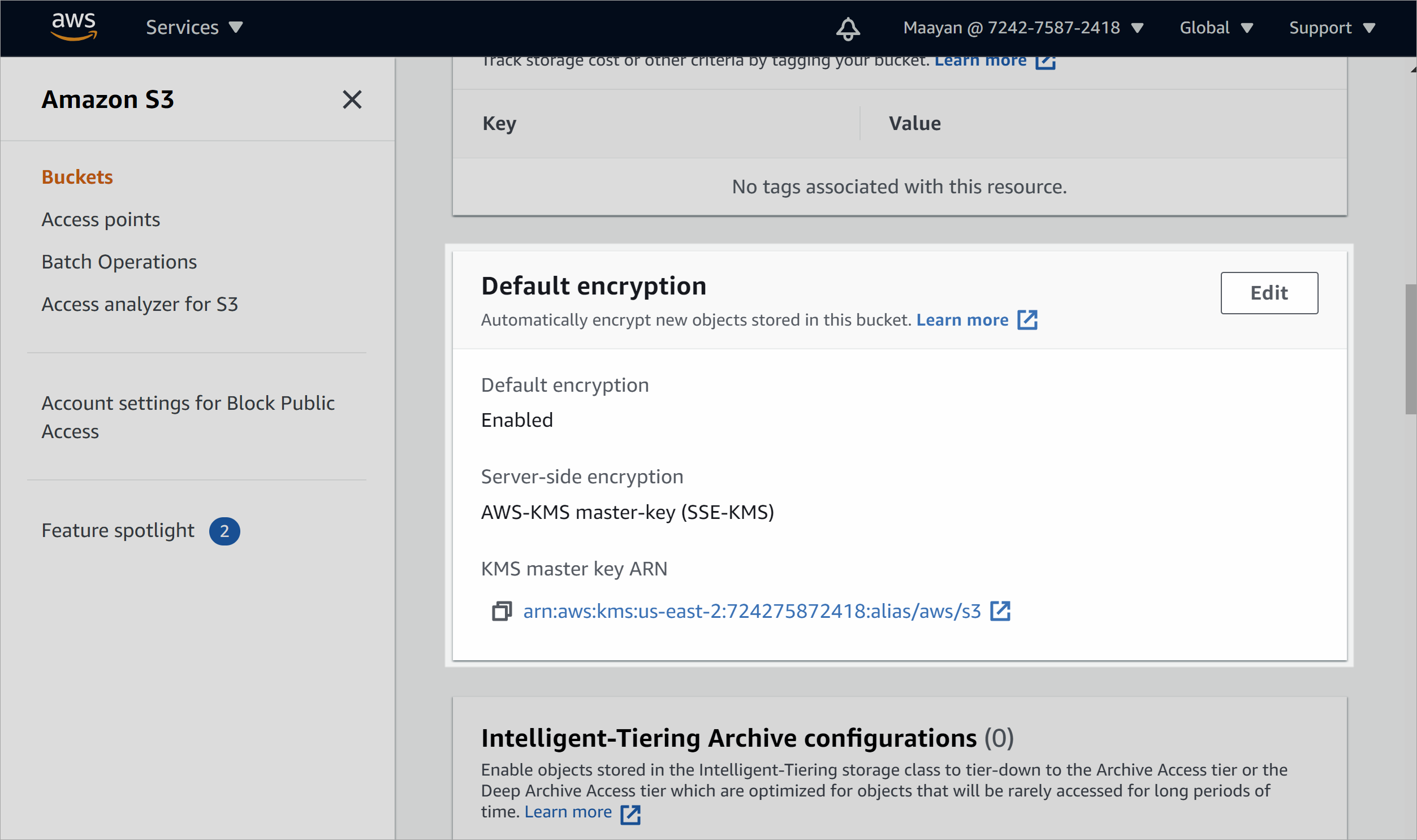

Para marcar o tipo de criptografia usada em seus buckets do Amazon S3:

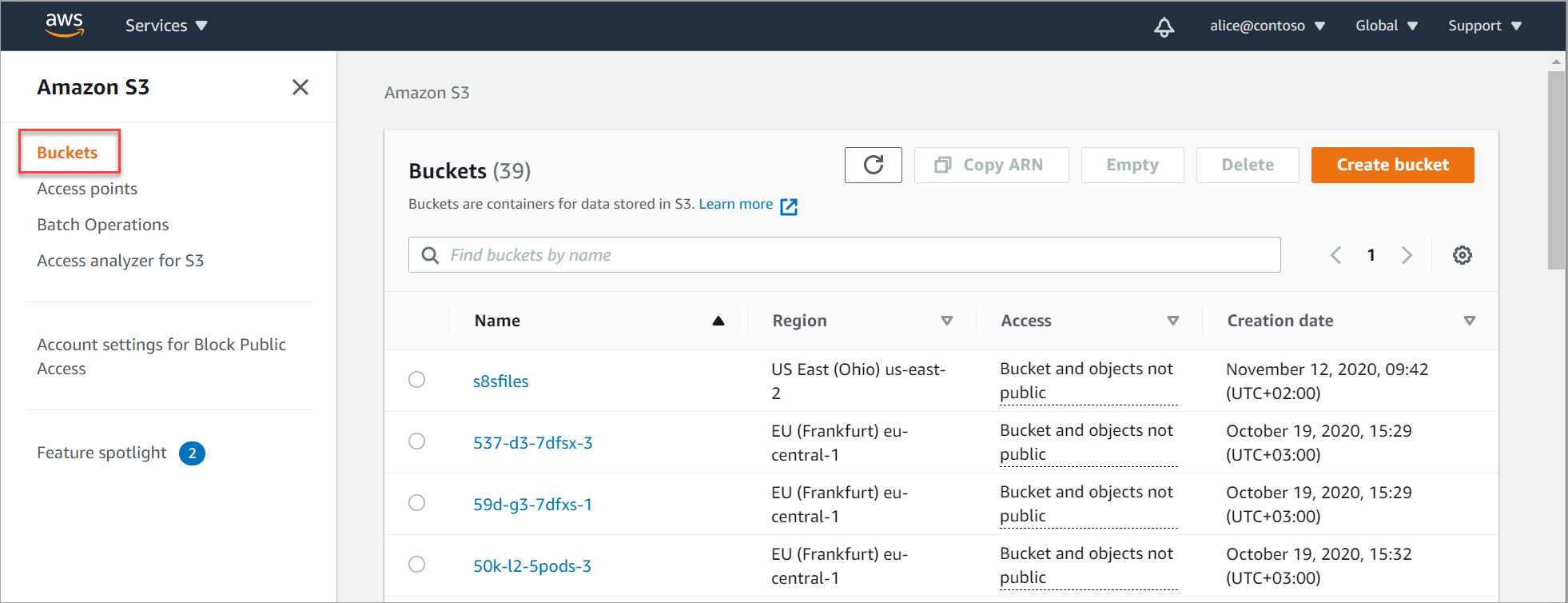

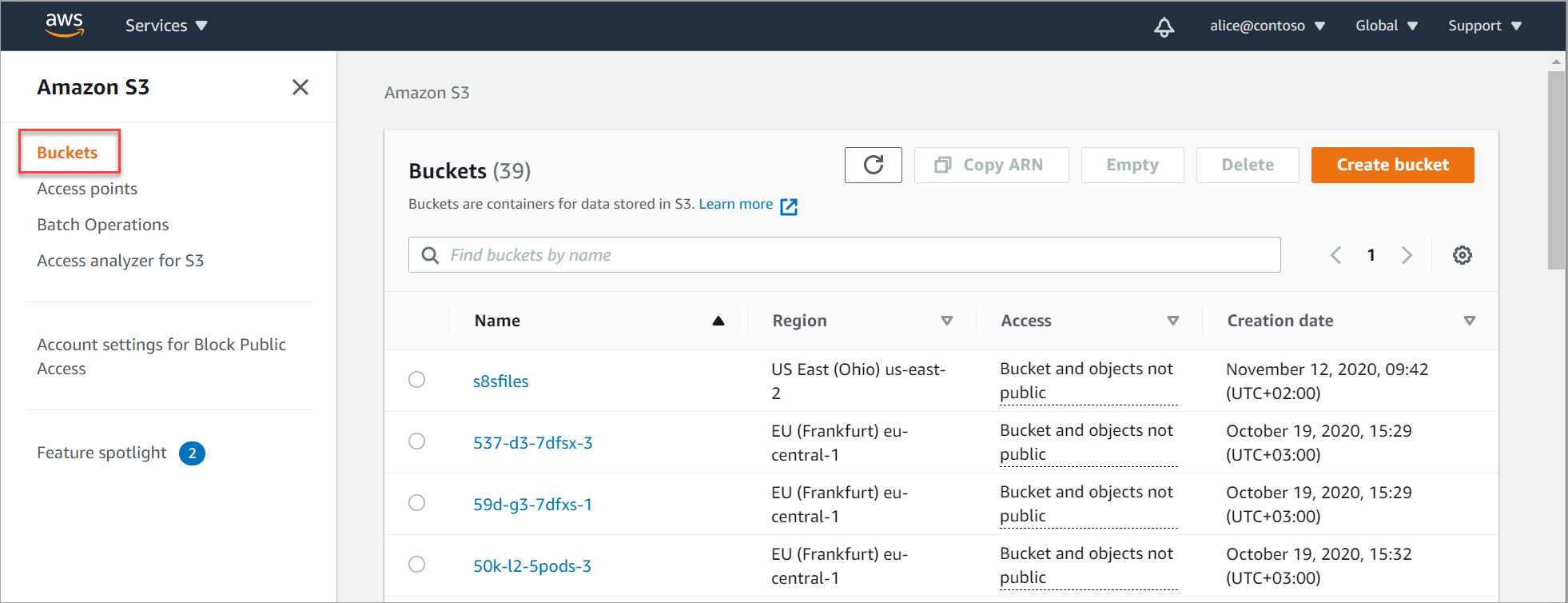

No AWS, navegue até o Armazenamento>S3> e selecione Buckets no menu à esquerda.

Selecione o bucket que você deseja marcar. Na página de detalhes do bucket, selecione a guia Propriedades e role para baixo até a área de criptografia padrão .

Se o bucket selecionado estiver configurado para qualquer coisa além da criptografia AWS-KMS , incluindo se a criptografia padrão para seu bucket estiver desabilitada, ignore o restante deste procedimento e continue com Recuperar o nome do bucket do Amazon S3.

Se o bucket selecionado estiver configurado para criptografia AWS-KMS , continue conforme descrito abaixo para adicionar uma nova política que permita a verificação de um bucket com criptografia AWS-KMS personalizada.

Por exemplo:

Para adicionar uma nova política para permitir a verificação de um bucket com criptografia AWS-KMS personalizada:

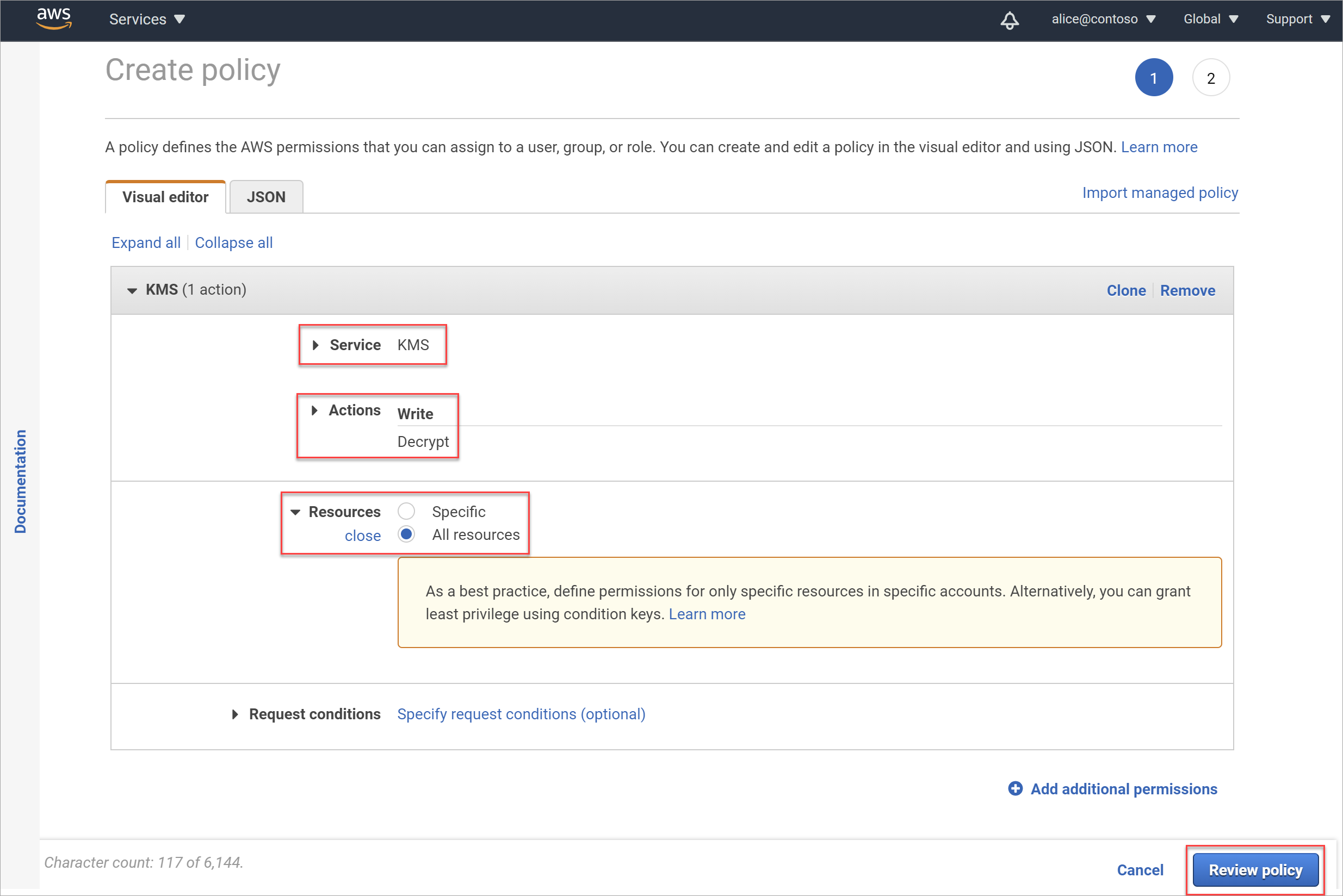

No AWS, navegue atéPolíticasde IAM> de Serviços> e selecione Criar política.

Na guia Criareditor visual de política>, defina sua política com os seguintes valores:

Campo Descrição Serviço Insira e selecione KMS. Ações Em Nível de acesso, selecione Gravar para expandir a seção Gravar .

Depois de expandida, selecione apenas a opção Descriptografar .Recursos Selecione um recurso específico ou Todos os recursos. Quando terminar, selecione Revisar política para continuar.

Na página Revisar política , insira um nome significativo para sua política e uma descrição opcional e selecione Criar política.

A política recém-criada é adicionada à sua lista de políticas.

Anexe sua nova política à função que você adicionou para verificação.

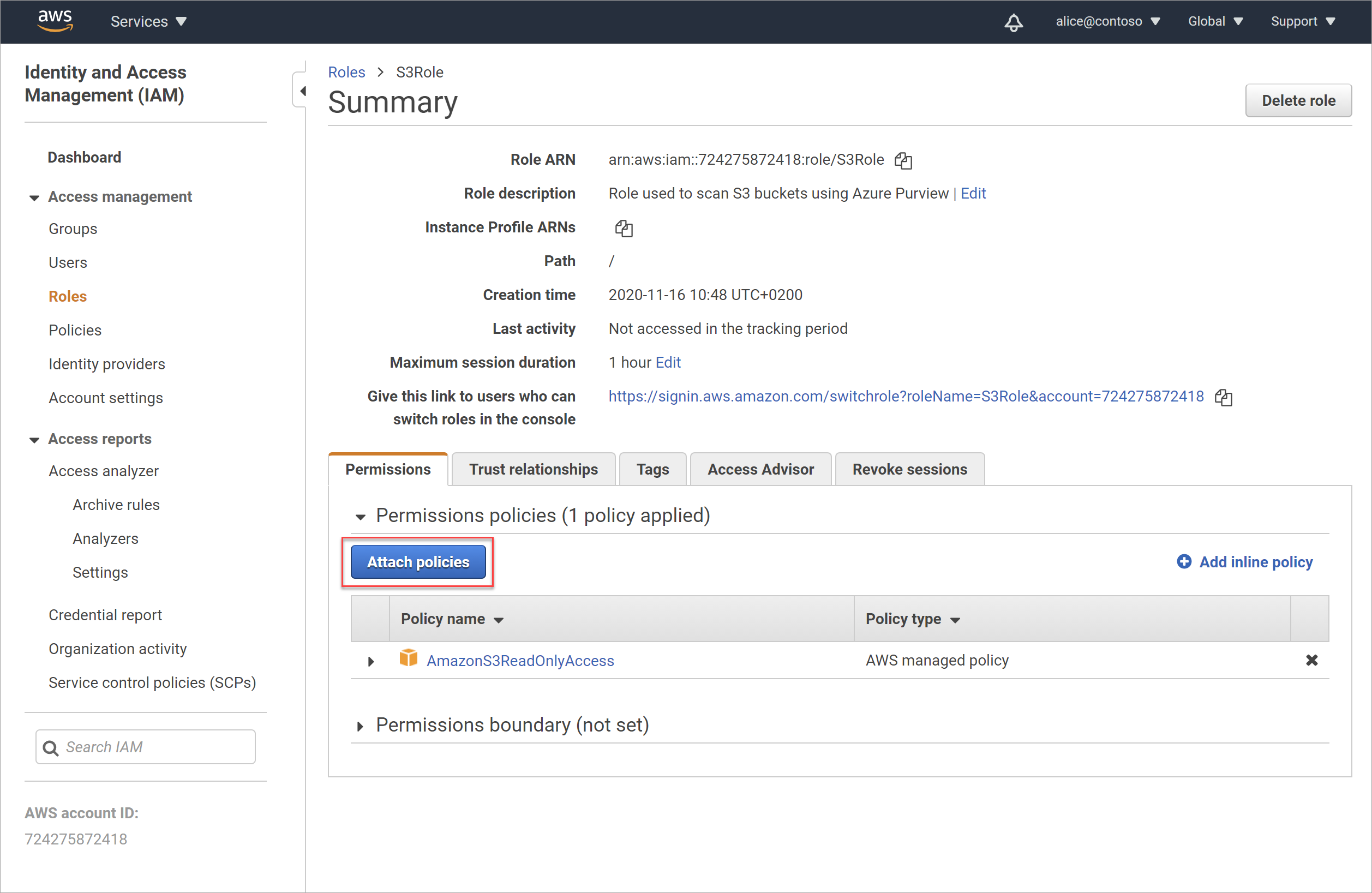

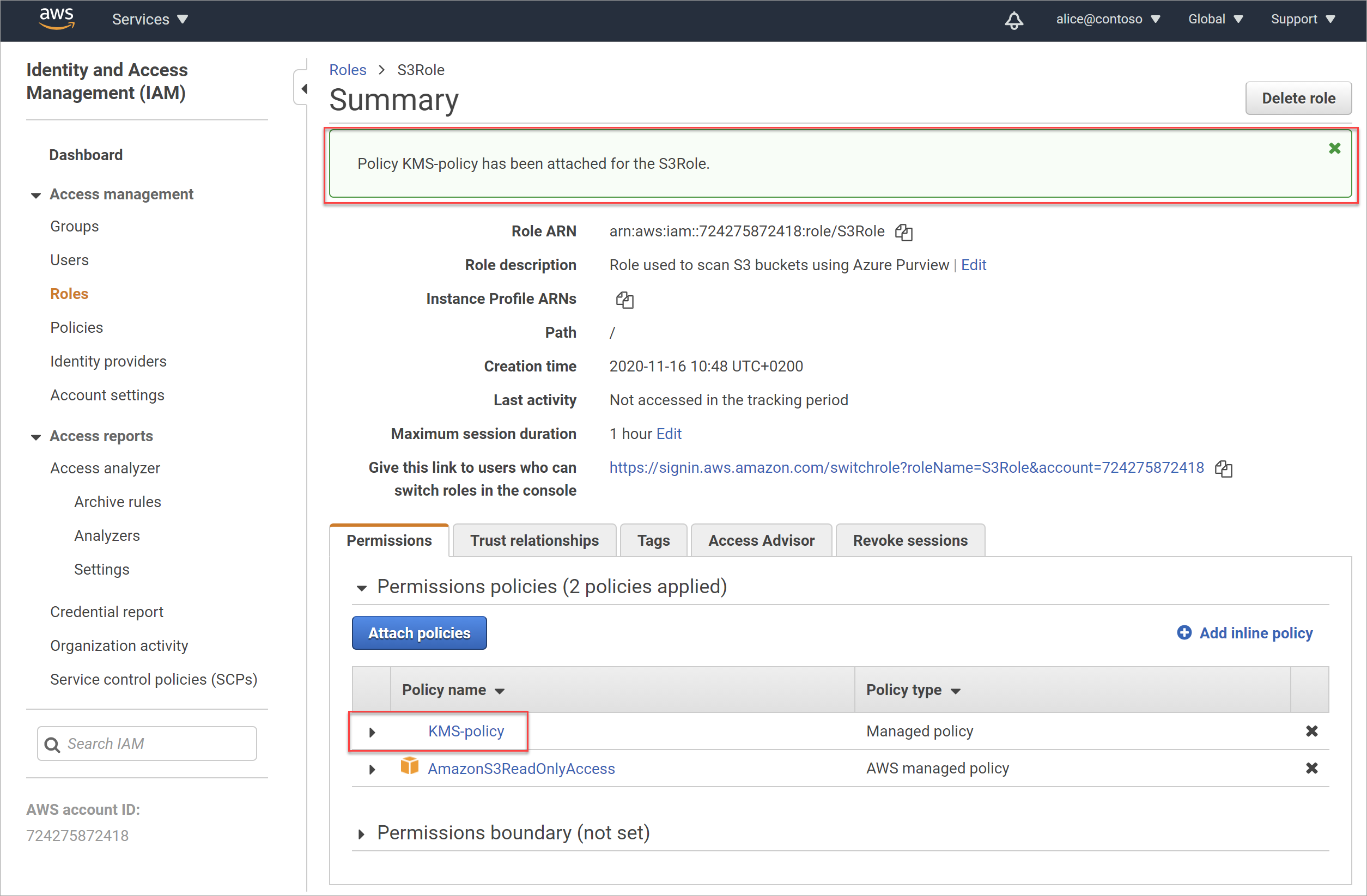

Navegue até a páginaFunçõesIAM> e selecione a função que você adicionou anteriormente.

Na guia Permissões , selecione Anexar políticas.

Na página Anexar Permissões, pesquise e selecione a nova política criada acima. Selecione Anexar política para anexar sua política à função.

A página Resumo é atualizada, com sua nova política anexada à sua função.

Confirmar o acesso à política de bucket

Verifique se a política de bucket S3 não bloqueia a conexão:

- No AWS, navegue até o bucket S3 e selecione a política Bucket da guia >Permissões.

- Verifique os detalhes da política para garantir que ela não bloqueie a conexão do serviço de scanner do Microsoft Purview.

Confirmar o acesso à política SCP

Verifique se não há nenhuma política SCP que bloqueie a conexão com o bucket S3.

Por exemplo, sua política SCP pode bloquear as chamadas de API de leitura para a região da AWS em que seu bucket S3 está hospedado.

- As chamadas de API necessárias, que devem ser permitidas pela política SCP, incluem:

AssumeRole,GetBucketLocation,GetObject,ListBucket,GetBucketPublicAccessBlock. - Sua política SCP também deve permitir chamadas para a região us-east-1 AWS, que é a região padrão para chamadas de API. Para obter mais informações, consulte a documentação do AWS.

Siga a documentação do SCP, examine as políticas de SCP da sua organização e verifique se todas as permissões necessárias para o scanner do Microsoft Purview estão disponíveis.

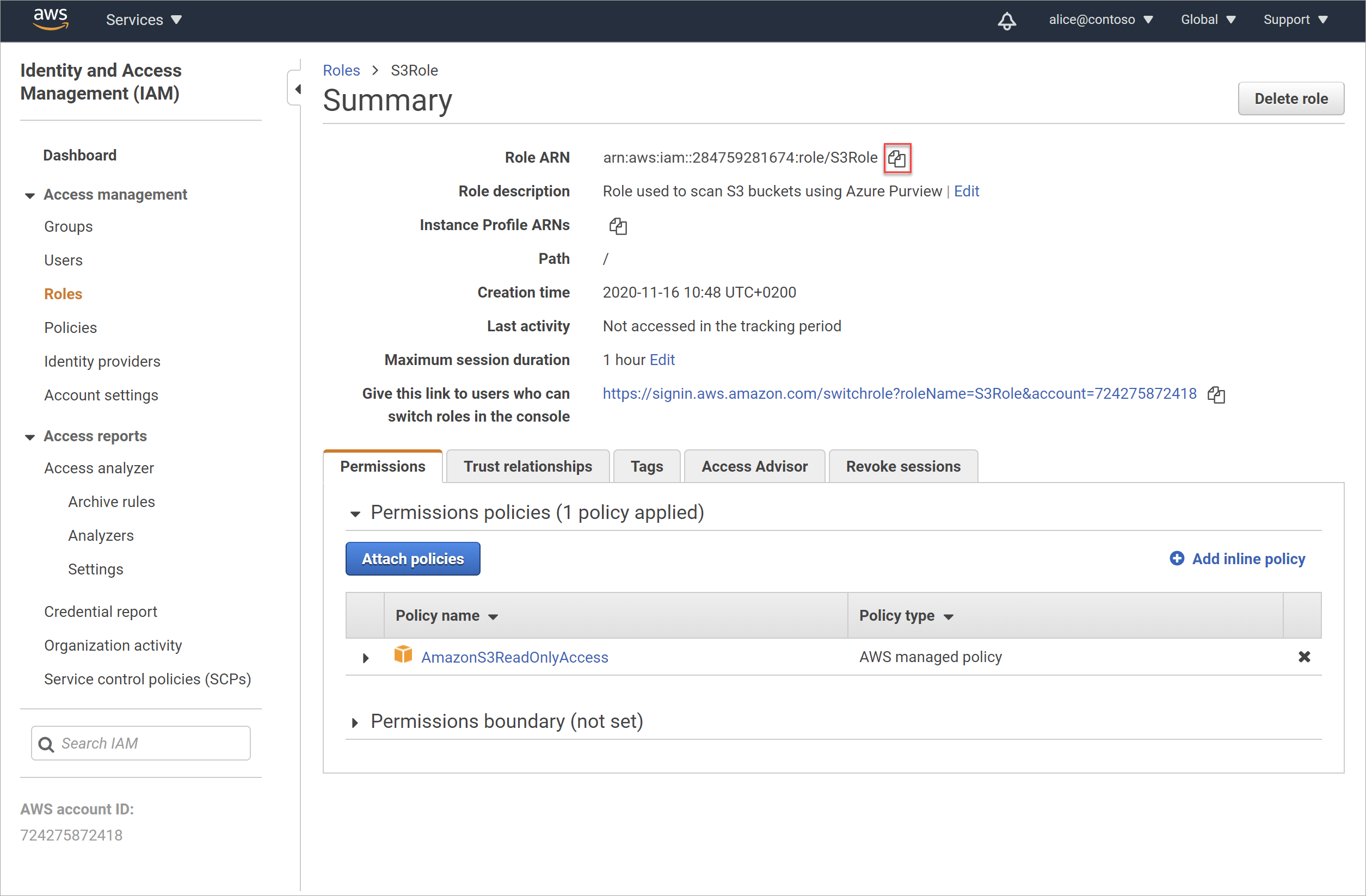

Recuperar sua nova Função ARN

Você precisará gravar sua Função ARN do AWS e copiá-la no Microsoft Purview ao criar uma verificação para o bucket do Amazon S3.

Para recuperar sua função ARN:

Na área de Funções de IAM (Gerenciamento de Identidade e Acesso)> do AWS, pesquise e selecione a nova função criada para o Microsoft Purview.

Na página Resumo da função, selecione o botão Copiar para área de transferência à direita do valor ARN de Função .

No Microsoft Purview, você pode editar sua credencial para a AWS S3 e colar a função recuperada no campo ARN de Função . Para obter mais informações, consulte Criar uma verificação para um ou mais buckets do Amazon S3.

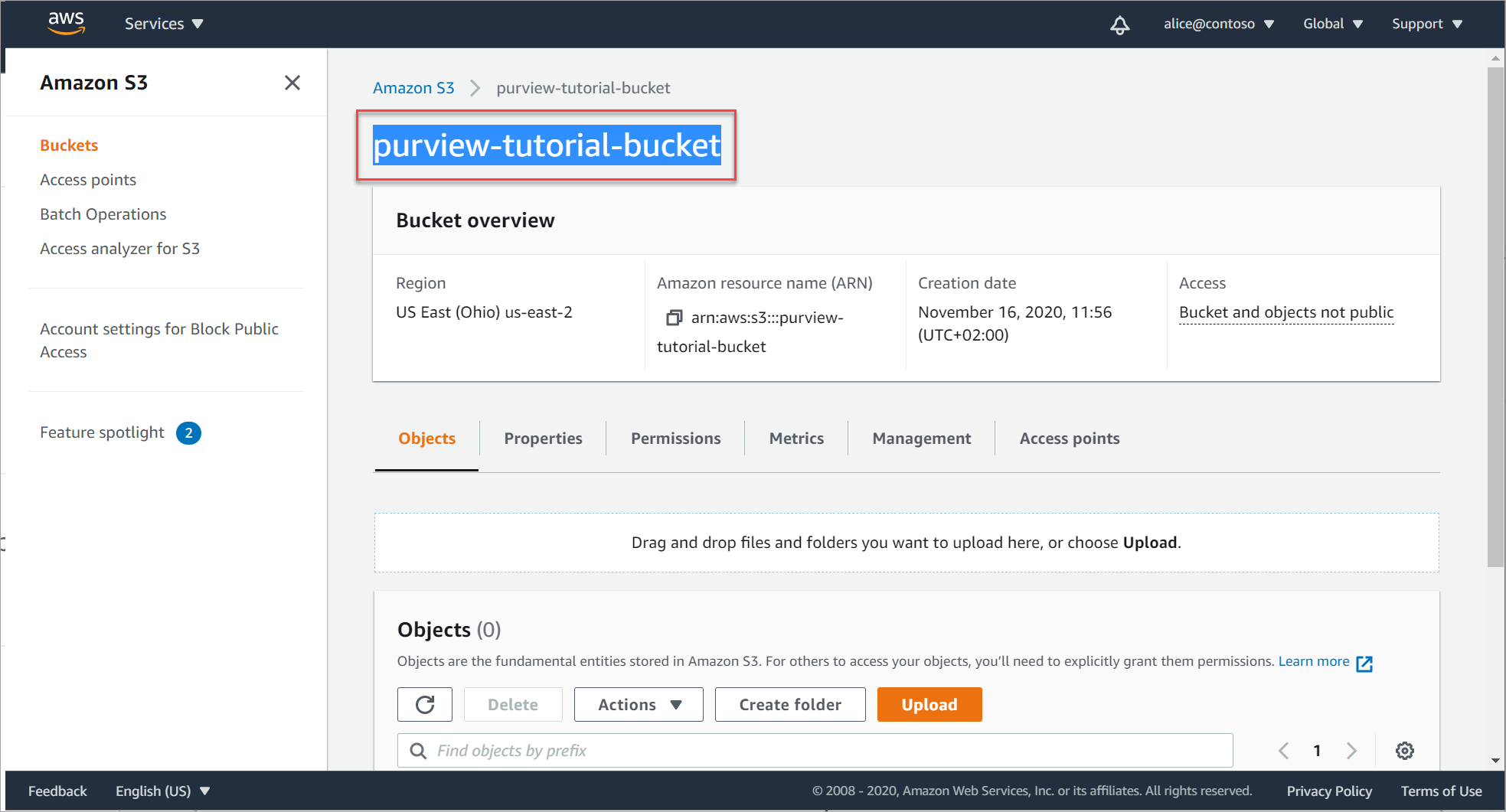

Recuperar o nome do bucket do Amazon S3

Você precisará do nome do bucket do Amazon S3 para copiá-lo no Microsoft Purview ao criar uma verificação do seu bucket do Amazon S3

Para recuperar o nome do bucket:

No AWS, navegue até o Armazenamento>S3> e selecione Buckets no menu à esquerda.

Pesquise e selecione seu bucket para exibir a página de detalhes do bucket e copie o nome do bucket para a área de transferência.

Por exemplo:

Cole o nome do bucket em um arquivo seguro e adicione um

s3://prefixo a ele para criar o valor que você precisará inserir ao configurar seu bucket como uma conta do Microsoft Purview.Por exemplo:

s3://purview-tutorial-bucket

Dica

Há suporte apenas para o nível raiz do bucket como fonte de dados do Microsoft Purview. Por exemplo, não há suporte para a seguinte URL, que inclui uma subpasta: s3://purview-tutorial-bucket/view-data

No entanto, se você configurar uma verificação de um bucket S3 específico, poderá selecionar uma ou mais pastas específicas para sua verificação. Para obter mais informações, confira a etapa para escopo da verificação.

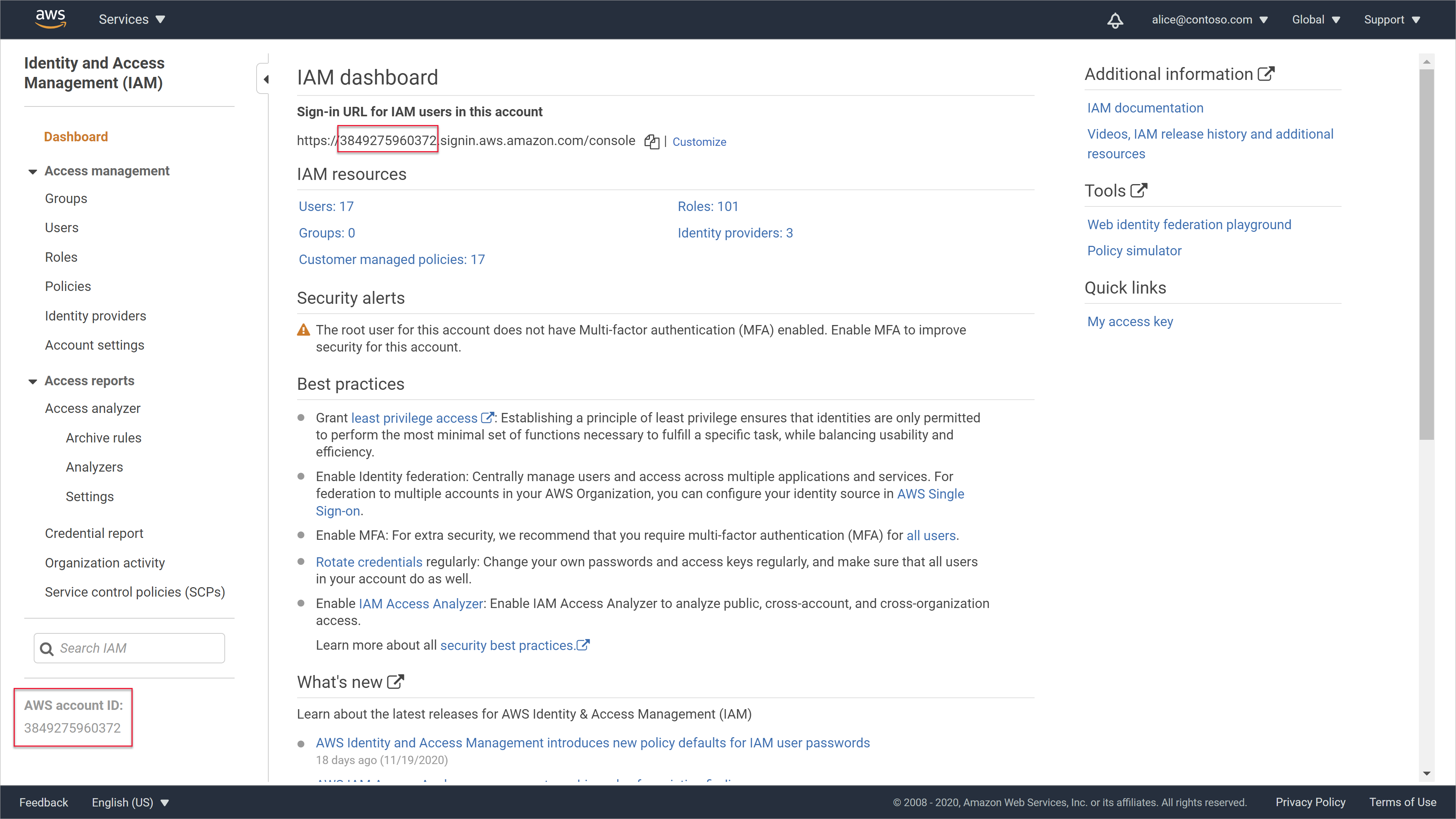

Localizar sua ID da conta do AWS

Você precisará da ID da conta do AWS para registrar sua conta do AWS como uma fonte de dados do Microsoft Purview, juntamente com todos os seus buckets.

Sua ID da conta do AWS é a ID que você usa para entrar no console do AWS. Você também pode encontrá-lo depois de fazer logon no dashboard IAM, à esquerda sob as opções de navegação e na parte superior, como a parte numérica da URL de entrada:

Por exemplo:

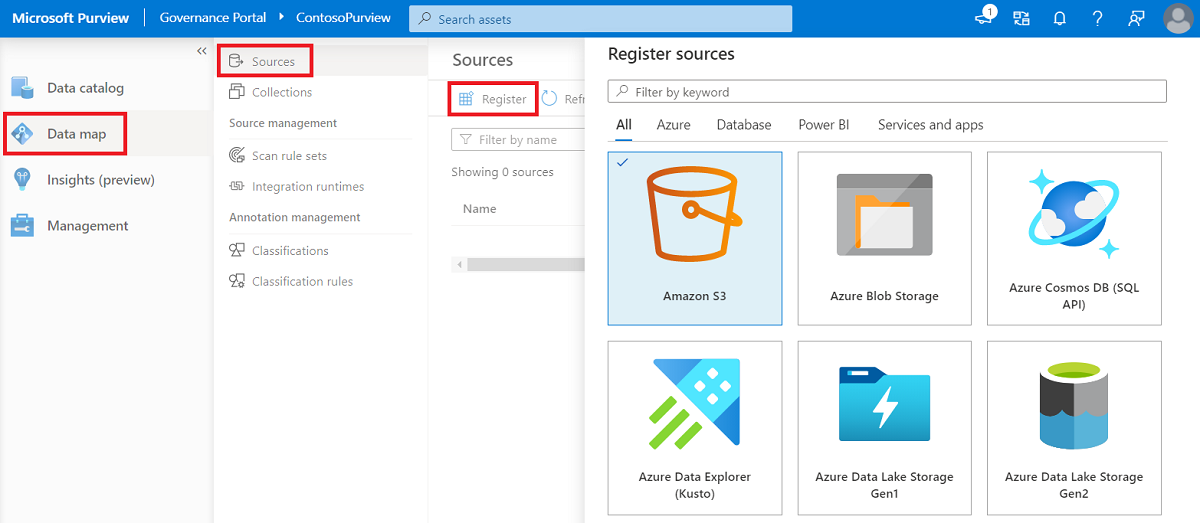

Adicionar um único bucket do Amazon S3 como uma conta do Microsoft Purview

Use esse procedimento se você tiver apenas um único bucket S3 que deseja registrar no Microsoft Purview como fonte de dados ou se tiver vários buckets em sua conta do AWS, mas não quiser registrar todos eles no Microsoft Purview.

Para adicionar seu bucket:

No Microsoft Purview, acesse a página Mapa de Dados e selecione Registrar

>Amazon S3>Continue.

>Amazon S3>Continue.

Dica

Se você tiver várias coleções e quiser adicionar seu Amazon S3 a uma coleção específica, selecione a exibição Mapa na parte superior direita e selecione o

dentro da coleção.

dentro da coleção.No painel Registrar fontes (Amazon S3) que é aberto, insira os seguintes detalhes:

Campo Descrição Nome Insira um nome significativo ou use o padrão fornecido. Bucket URL Insira sua URL de bucket do AWS usando a seguinte sintaxe: s3://<bucketName>

Observação: use apenas o nível raiz do bucket. Para obter mais informações, consulte Recuperar o nome do bucket do Amazon S3.Selecionar uma coleção Se você tiver selecionado registrar uma fonte de dados de dentro de uma coleção, essa coleção já está listada.

Selecione uma coleção diferente, conforme necessário, Nenhum para atribuir nenhuma coleção ou Novo para criar uma nova coleção agora.

Para obter mais informações sobre coleções do Microsoft Purview, consulte Gerenciar fontes de dados no Microsoft Purview.Quando terminar, selecione Concluir para concluir o registro.

Continue com Criar uma verificação para um ou mais buckets do Amazon S3..

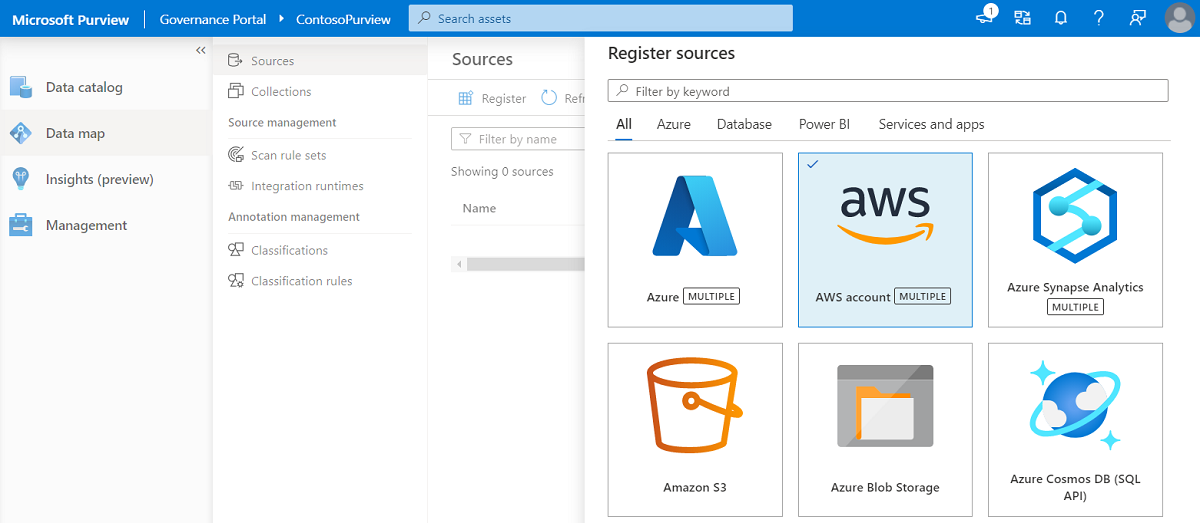

Adicionar uma conta do AWS como uma conta do Microsoft Purview

Use esse procedimento se você tiver vários buckets S3 em sua conta Amazon e quiser registrar todos eles como fontes de dados do Microsoft Purview.

Ao configurar a verificação, você poderá selecionar os buckets específicos que deseja examinar, se não quiser examinar todos eles juntos.

Para adicionar sua conta Amazon:

No Microsoft Purview, acesse a página Mapa de Dados e selecione Registrar

>Contas da> AmazonContinue.

>Contas da> AmazonContinue.

Dica

Se você tiver várias coleções e quiser adicionar seu Amazon S3 a uma coleção específica, selecione a exibição Mapa na parte superior direita e selecione o

dentro da coleção.

dentro da coleção.No painel Registrar fontes (Amazon S3) que é aberto, insira os seguintes detalhes:

Campo Descrição Nome Insira um nome significativo ou use o padrão fornecido. ID da conta do AWS Insira sua ID da conta do AWS. Para obter mais informações, consulte Localizar sua ID da conta do AWS Selecionar uma coleção Se você tiver selecionado registrar uma fonte de dados de dentro de uma coleção, essa coleção já está listada.

Selecione uma coleção diferente, conforme necessário, Nenhum para atribuir nenhuma coleção ou Novo para criar uma nova coleção agora.

Para obter mais informações sobre coleções do Microsoft Purview, consulte Gerenciar fontes de dados no Microsoft Purview.Quando terminar, selecione Concluir para concluir o registro.

Continue com Criar uma verificação de um ou mais buckets do Amazon S3.

Criar uma verificação de um ou mais buckets do Amazon S3

Depois de adicionar seus buckets como fontes de dados do Microsoft Purview, você pode configurar uma verificação para ser executada em intervalos agendados ou imediatamente.

Selecione a guia Mapa de Dados no painel esquerdo no portal de governança do Microsoft Purview e faça um dos seguintes procedimentos:

- Na exibição Mapa, selecione

Na caixa de fonte de dados.

Na caixa de fonte de dados. - Na exibição Lista, passe o mouse sobre a linha para sua fonte de dados e selecione

.

.

- Na exibição Mapa, selecione

No painel Verificar... que é aberto à direita, defina os seguintes campos e selecione Continuar:

Campo Descrição Nome Insira um nome significativo para sua verificação ou use o padrão. Tipo Exibido somente se você tiver adicionado sua conta do AWS, com todos os buckets incluídos.

As opções atuais incluem apenas Todos os>Amazon S3. Fique atento para obter mais opções para selecionar à medida que a matriz de suporte do Microsoft Purview se expande.Credential Selecione uma credencial do Microsoft Purview com sua função ARN.

Dica: se você quiser criar uma nova credencial neste momento, selecione Novo. Para obter mais informações, consulte Criar uma credencial do Microsoft Purview para sua verificação de bucket do AWS.Amazon S3 Exibido somente se você tiver adicionado sua conta do AWS, com todos os buckets incluídos.

Selecione um ou mais buckets para examinar ou Selecione todos para examinar todos os buckets em sua conta.O Microsoft Purview verifica automaticamente se a função ARN é válida e que os buckets e objetos dentro dos buckets estão acessíveis e, em seguida, continua se a conexão for bem-sucedida.

Dica

Para inserir valores diferentes e testar a conexão por conta própria antes de continuar, selecione Testar conexão na parte inferior direita antes de selecionar Continuar.

No painel Escopo da verificação , selecione os buckets ou pastas específicos que você deseja incluir na verificação.

Ao criar uma verificação de uma conta inteira do AWS, você pode selecionar buckets específicos para examinar. Ao criar uma verificação de um bucket específico do AWS S3, você pode selecionar pastas específicas para examinar.

No painel Selecionar um conjunto de regras de verificação , selecione o conjunto de regras padrão do AmazonS3 ou selecione Nova regra de verificação definida para criar um novo conjunto de regras personalizado. Depois de selecionar o conjunto de regras, selecione Continuar.

Se você selecionar para criar um novo conjunto de regras de verificação personalizado, use o assistente para definir as seguintes configurações:

Pane Descrição Novo conjunto de regras de verificação /

Descrição da regra de verificaçãoInsira um nome significativo e uma descrição opcional para o conjunto de regras Selecionar tipos de arquivo Selecione todos os tipos de arquivo que você deseja incluir na verificação e selecione Continuar.

Para adicionar um novo tipo de arquivo, selecione Novo tipo de arquivo e defina o seguinte:

- A extensão de arquivo que você deseja adicionar

- Uma descrição opcional

- Se o conteúdo do arquivo tem um delimitador personalizado ou se é um tipo de arquivo do sistema. Em seguida, insira seu delimitador personalizado ou selecione o tipo de arquivo do sistema.

Selecione Criar para criar seu tipo de arquivo personalizado.Selecionar regras de classificação Navegue até e selecione as regras de classificação que você deseja executar em seu conjunto de dados. Selecione Criar quando terminar para criar o conjunto de regras.

No painel Definir um gatilho de verificação , selecione um dos seguintes e selecione Continuar:

- Recorrente para configurar uma agenda para uma verificação recorrente

- Uma vez para configurar uma verificação que começa imediatamente

No painel Examinar sua verificação, marcar seus detalhes de verificação para confirmar se eles estão corretos e, em seguida, selecione Salvar ou Salvar e Executar se você selecionou Uma vez no painel anterior.

Observação

Uma vez iniciada, a verificação pode levar até 24 horas para ser concluída. Você poderá examinar seus Relatórios do Insight e pesquisar o catálogo 24 horas depois de iniciar cada verificação.

Para obter mais informações, confira Explorar os resultados de verificação do Microsoft Purview.

Explorar os resultados da verificação do Microsoft Purview

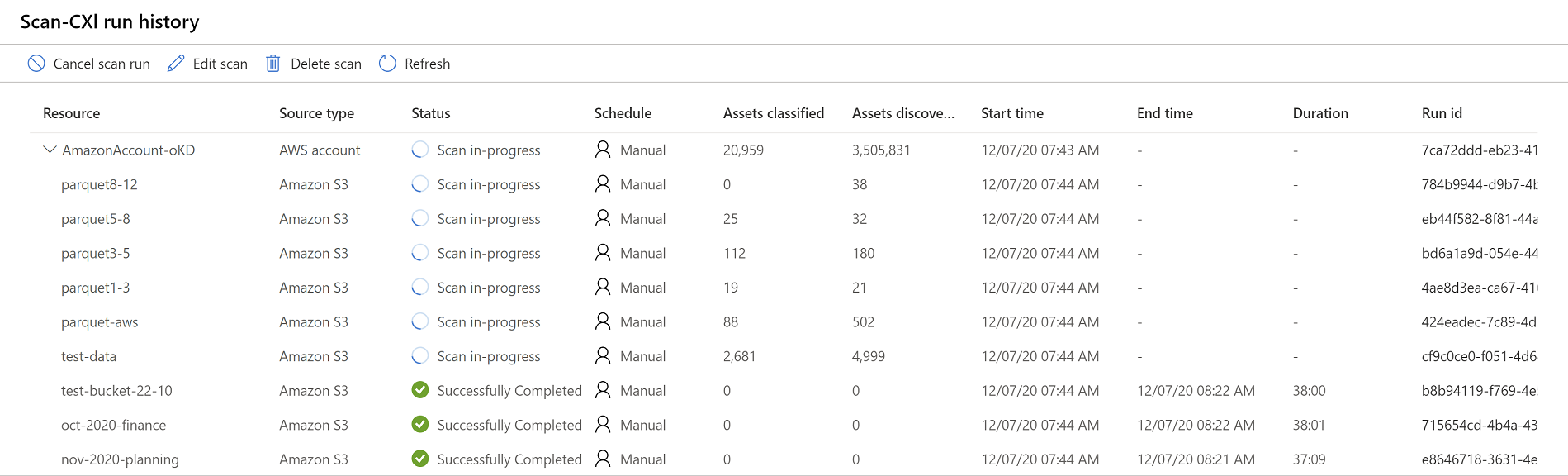

Depois que uma verificação do Microsoft Purview for concluída em seus buckets do Amazon S3, faça um detalhamento na área mapa de dados do Microsoft Purview para exibir o histórico de verificação.

Selecione uma fonte de dados para exibir seus detalhes e selecione a guia Verificações para exibir todas as verificações em execução ou concluídas no momento. Se você adicionou uma conta do AWS com vários buckets, o histórico de verificação de cada bucket será mostrado na conta.

Por exemplo:

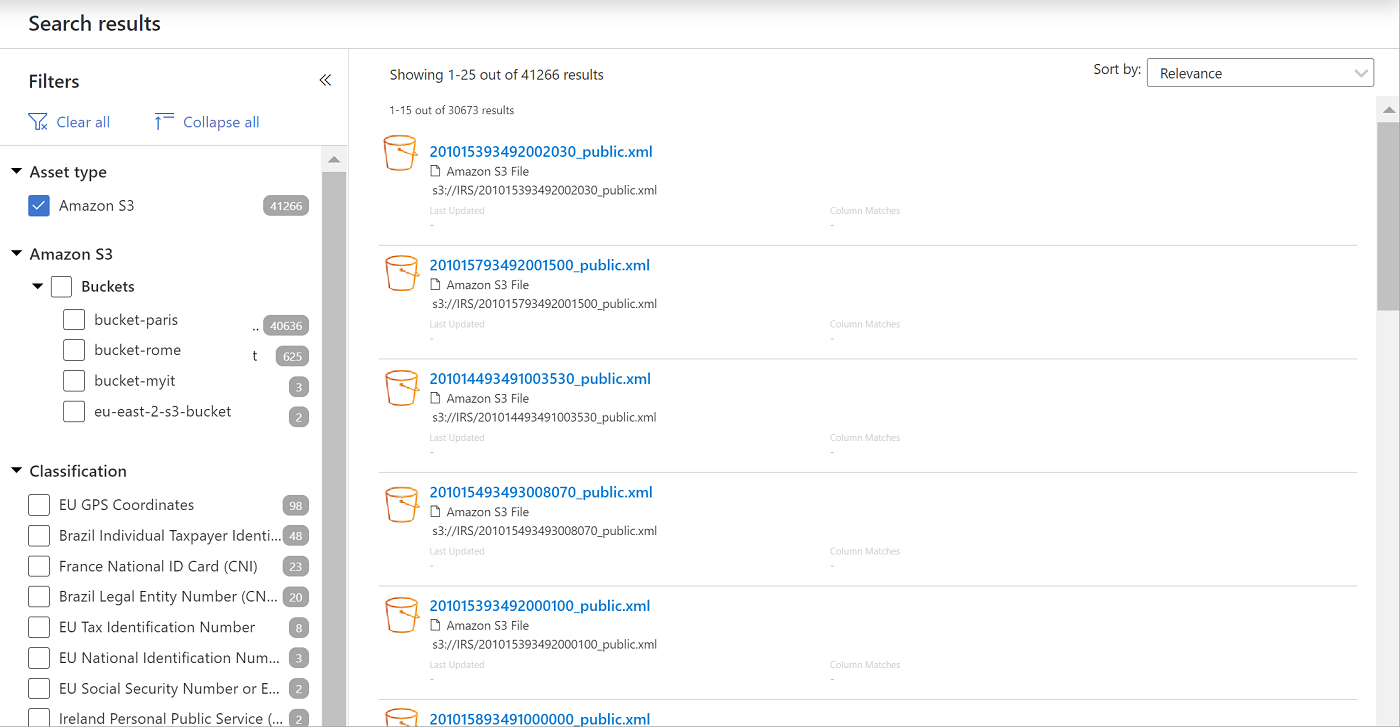

Use as outras áreas do Microsoft Purview para descobrir detalhes sobre o conteúdo em seu conjunto de dados, incluindo seus buckets do Amazon S3:

Pesquise o catálogo de dados do Microsoft Purview e filtre um bucket específico. Por exemplo:

Exiba relatórios do Insight para exibir estatísticas para classificação, rótulos de confidencialidade, tipos de arquivo e mais detalhes sobre seu conteúdo.

Todos os relatórios do Microsoft Purview Insight incluem os resultados de verificação do Amazon S3, juntamente com o restante dos resultados de suas fontes de dados do Azure. Quando relevante, outro tipo de ativo do Amazon S3 foi adicionado às opções de filtragem de relatório.

Para obter mais informações, consulte o Understand Data Estate Insights no Microsoft Purview.

Permissões mínimas para sua política do AWS

O procedimento padrão para criar uma função AWS para o Microsoft Purview a ser usada ao examinar seus buckets S3 usa a política AmazonS3ReadOnlyAccess .

A política AmazonS3ReadOnlyAccess fornece permissões mínimas necessárias para examinar seus buckets S3 e também pode incluir outras permissões.

Para aplicar apenas as permissões mínimas necessárias para examinar seus buckets, crie uma nova política com as permissões listadas nas seções a seguir, dependendo se você deseja examinar um único bucket ou todos os buckets em sua conta.

Aplique sua nova política à função em vez de AmazonS3ReadOnlyAccess.

Buckets individuais

Ao examinar buckets individuais do S3, as permissões mínimas do AWS incluem:

GetBucketLocationGetBucketPublicAccessBlockGetObjectListBucket

Certifique-se de definir seu recurso com o nome do bucket específico. Por exemplo:

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"s3:GetBucketLocation",

"s3:GetBucketPublicAccessBlock",

"s3:GetObject",

"s3:ListBucket"

],

"Resource": "arn:aws:s3:::<bucketname>"

},

{

"Effect": "Allow",

"Action": [

"s3:GetObject"

],

"Resource": "arn:aws:s3::: <bucketname>/*"

}

]

}

Todos os buckets em sua conta

Ao examinar todos os buckets em sua conta do AWS, as permissões mínimas do AWS incluem:

GetBucketLocationGetBucketPublicAccessBlockGetObjectListAllMyBucketsListBucket.

Certifique-se de definir seu recurso com um curinga. Por exemplo:

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"s3:GetBucketLocation",

"s3:GetBucketPublicAccessBlock",

"s3:GetObject",

"s3:ListAllMyBuckets",

"s3:ListBucket"

],

"Resource": "*"

},

{

"Effect": "Allow",

"Action": [

"s3:GetObject"

],

"Resource": "*"

}

]

}

Solução de problemas

A verificação de recursos do Amazon S3 requer a criação de uma função no IAM do AWS para permitir que o serviço de scanner do Microsoft Purview em execução em uma conta Microsoft no AWS leia os dados.

Erros de configuração na função podem levar à falha de conexão. Esta seção descreve alguns exemplos de falhas de conexão que podem ocorrer ao configurar a verificação e as diretrizes de solução de problemas para cada caso.

Se todos os itens descritos nas seções a seguir estiverem configurados corretamente e a verificação de buckets S3 ainda falhar com erros, entre em contato com o suporte da Microsoft.

Observação

Para problemas de acesso à política, verifique se nem sua política de bucket nem sua política SCP estão bloqueando o acesso ao seu bucket S3 do Microsoft Purview.

Para obter mais informações, consulte Confirmar o acesso à política de bucket e Confirmar o acesso à política SCP.

Bucket é criptografado com KMS

Verifique se a função AWS tem permissões de descriptografar KMS . Para obter mais informações, consulte Configurar a verificação de buckets do Amazon S3 criptografados.

A função AWS está ausente de uma ID externa

Verifique se a função AWS tem a ID externa correta:

- Na área IAM do AWS, selecione a guia Relações de Confiança de Função>.

- Siga as etapas em Criar uma nova função AWS para o Microsoft Purview novamente para verificar seus detalhes.

Erro encontrado com a função ARN

Esse é um erro geral que indica um problema ao usar o ARN de Função. Por exemplo, talvez você queira solucionar problemas da seguinte maneira:

Verifique se a função AWS tem as permissões necessárias para ler o bucket S3 selecionado. As permissões necessárias incluem

AmazonS3ReadOnlyAccessou as permissões de leitura mínimas eKMS Decryptpara buckets criptografados.Verifique se a função AWS tem a ID correta da conta microsoft. Na área IAM do AWS, selecione a guia Relações de Confiança de Função > e siga as etapas em Criar uma nova função AWS para o Microsoft Purview novamente para verificar seus detalhes.

Para obter mais informações, consulte Não é possível localizar o bucket especificado,

Não é possível localizar o bucket especificado

Verifique se a URL do bucket S3 está definida corretamente:

- No AWS, navegue até o bucket S3 e copie o nome do bucket.

- No Microsoft Purview, edite a fonte de dados do Amazon S3 e atualize a URL do bucket para incluir o nome do bucket copiado, usando a seguinte sintaxe:

s3://<BucketName>

Próximas etapas

Saiba mais sobre os relatórios do Microsoft Purview Insight:

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de