Conectividade com o SAP RISE

Com a estrutura do SAP operada dentro do RISE e em execução em uma rede virtual separada, neste artigo fornecemos as opções de conectividade disponíveis.

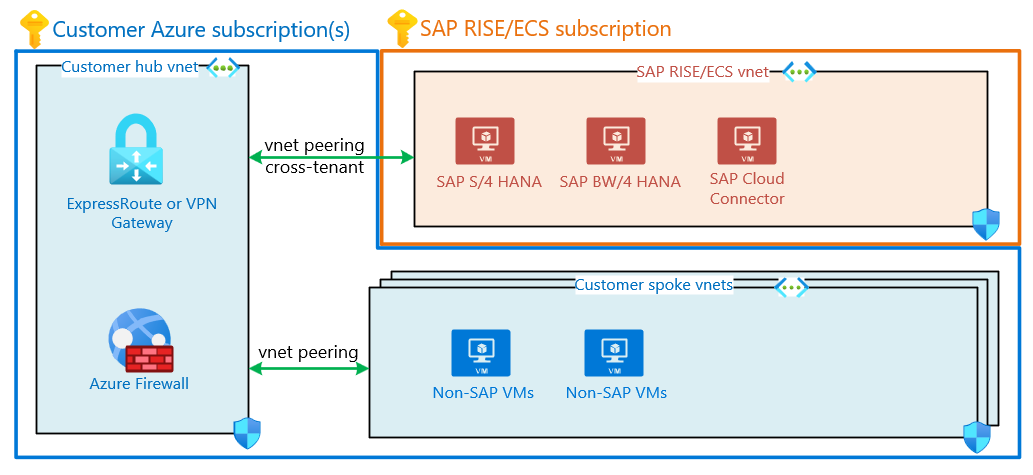

Emparelhamento de rede virtual com SAP RISE/ECS

Um emparelhamento de rede virtual (VNet) é a maneira mais eficiente de se conectar com segurança entre duas redes virtuais, todas em um espaço de endereço de rede privada. As redes ponto a ponto aparecem como uma para fins de conectividade, permitindo que os aplicativos se comuniquem entre si. Aplicativos em execução em diferentes redes virtuais, assinaturas, locatários ou regiões do Azure podem se comunicar diretamente. Assim como o tráfego de rede em uma única rede virtual, o tráfego do emparelhamento permanece em um espaço de endereço privado e não atravessa a Internet.

Para implantações do SAP RISE/ECS, o emparelhamento virtual é a maneira preferencial de estabelecer a conectividade com o ambiente existente do Azure do cliente. Os principais benefícios são:

- Latência de rede minimizada e taxa de transferência máxima entre a estrutura do SAP RISE e seus próprios aplicativos e serviços em execução no Azure.

- Sem complexidades e custos adicionais com caminhos de comunicação diferentes no local para o SAP RISE. Em vez disso, são usados os hubs de rede existentes do Azure.

O emparelhamento de rede virtual pode ser definido dentro da mesma região que seu ambiente gerenciado SAP, mas também por meio do emparelhamento de rede virtual global entre duas regiões do Azure. Com o SAP RISE/ECS disponível em muitas regiões do Azure, a região deve ser correspondente à carga de trabalho em execução nas redes virtuais do cliente devido a considerações de custo de emparelhamento e latência. No entanto, alguns dos cenários (por exemplo, implantação S/4HANA central para uma empresa globalmente apresentada) também exigem o emparelhamento de redes globalmente. Para uma estrutura do SAP distribuída globalmente como essa, recomendamos usar uma arquitetura de rede de várias regiões em seu próprio ambiente do Azure, com o SAP RISE emparelhando localmente em cada região geográfica com seus hubs de rede.

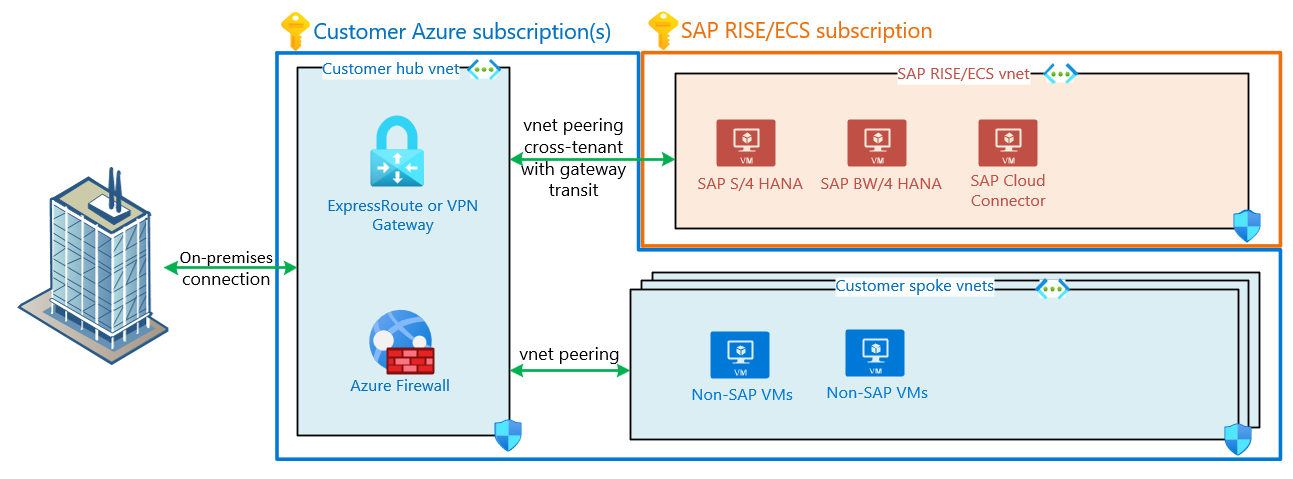

Este diagrama mostra o Hub e as redes virtuais spoke de um cliente SAP típico. O emparelhamento de rede virtual entre locatários conecta o SAP RISE e as redes virtuais do hub do cliente.

As redes virtuais do SAP e do cliente são protegidas com NSG (grupos de segurança de rede), permitindo a comunicação nas portas do SAP e do banco de dados por meio do emparelhamento. A comunicação entre as redes virtuais emparelhadas é protegida por meio desses NSGs, limitando a comunicação de e para o ambiente SAP do cliente.

Como o SAP RISE/ECS é executado no locatário e nas assinaturas do Azure do SAP, configure o emparelhamento de rede virtual entre locatários diferentes. É possível fazer isso configurando o emparelhamento com a ID de recurso do Azure da rede fornecida pelo SAP e fazer com que o SAP aprove o emparelhamento. Adicione um usuário do locatário oposto do Microsoft Entra como um usuário convidado, aceite o convite do usuário convidado e siga o processo documentado em Criar um emparelhamento de rede virtual – assinaturas diferentes. Entre em contato com seu representante SAP para ver as etapas exatas necessárias. Envolva as respectivas equipes em sua organização que lidam com a rede, a administração de usuários e a arquitetura para permitir que esse processo seja concluído rapidamente.

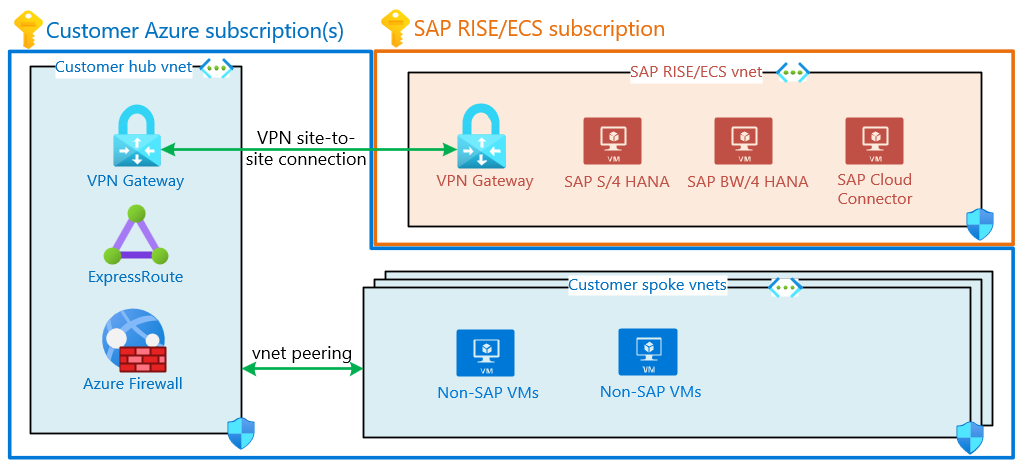

VPN Vnet a Vnet

Como alternativa ao emparelhamento de rede virtual, uma conexão VPN (rede virtual privada) pode ser estabelecida entre gateways de VPN, implantados tanto na assinatura do SAP RISE/ECS quanto nos clientes. É possível estabelecer uma conexão VNet a VNet entre esses dois gateways de VPN, permitindo uma comunicação rápida entre as duas redes virtuais separadas. As redes e gateways respectivos podem residir em diferentes regiões do Azure.

Este diagrama mostra o Hub e as redes virtuais spoke de um cliente SAP típico. O gateway de VPN localizado na rede virtual do SAP RISE se conecta por meio da conexão VNet a VNet a um gateway contido na rede virtual do hub do cliente.

Embora o emparelhamento da rede virtual seja o modelo de implantação recomendado e mais comum, uma VPN VNet a VNet tem o potencial de simplificar um emparelhamento virtual complexo entre o cliente e as redes virtuais do SAP RISE/ECS. O Gateway de VPN atua como o único ponto de entrada na rede do cliente e é gerenciado e protegido por uma equipe central. A taxa de transferência de rede é limitada pela SKU de gateway escolhida em ambos os lados. Para atender aos requisitos de resiliência, verifique se os gateways de rede virtual com redundância de zona são usados para essa conexão.

Os Grupos de Segurança de Rede estão em vigor no cliente e na rede virtual do SAP, de maneira idêntica à arquitetura de emparelhamento, permitindo a comunicação com as portas NetWeaver e HANA do SAP, conforme necessário. Para obter detalhes sobre como configurar a conexão VPN e quais configurações devem ser usadas, entre em contato com seu representante SAP.

Conectividade de volta ao local

Com uma implantação existente do Azure de cliente, a rede local já está conectada por meio de ER (ExpressRoute) ou VPN. O mesmo caminho de rede local normalmente é usado para cargas de trabalho gerenciadas do SAP RISE/ECS. A arquitetura preferencial é usar os gateways ER/VPN existentes no cliente para essa finalidade, com a rede virtual do SAP RISE conectada vista como uma rede spoke conectada à rede virtual do hub do cliente.

Este diagrama mostra o Hub e as redes virtuais spoke de um cliente SAP típico. Conecta-se ao local com uma conexão. O emparelhamento de rede virtual entre locatários conecta a rede virtual do SAP RISE à rede do hub do cliente. O emparelhamento de rede virtual tem o trânsito de gateway remoto habilitado, permitindo que a rede virtual do SAP RISE seja acessada no local.

Com essa arquitetura, as políticas centrais e as regras de segurança que regem a conectividade de rede com cargas de trabalho do cliente também se aplicam a cargas de trabalho gerenciadas do SAP RISE/ECS. O mesmo caminho de rede local é usado para redes virtuais do cliente e do SAP RISE/ECS.

Se não houver no momento uma conectividade entre o Azure e o ambiente local, entre em contato com seu representante SAP para obter detalhes sobre quais modelos de conexões são possíveis para a carga de trabalho do RISE. Se o SAP RISE/ECS estiver estabelecido no local dentro do RISE diretamente, essa conexão local estará disponível apenas para alcançar a rede virtual gerenciada pelo SAP. Essa conexão dedicada do ExpressRoute ou VPN no SAP RISE não pode ser usada para acessar redes virtuais do Azure do próprio cliente.

Observação

Uma rede virtual pode ter apenas um gateway, local ou remoto. Com o emparelhamento de rede virtual estabelecido entre o SAP RISE usando o trânsito de gateway remoto, nenhum gateway pode ser adicionado na rede virtual do SAP RISE/ECS. Não é possível fazer uma combinação de emparelhamento de rede virtual com o trânsito de gateway remoto junto com outro gateway de rede virtual na rede virtual do SAP RISE/ECS.

WAN Virtual com cargas de trabalho gerenciadas do SAP RISE

Da mesma forma que o uso de uma arquitetura de rede hub e spoke com conectividade com a rede virtual do SAP RISE/ECS e local, o hub da WAN Virtual do Azure (vWAN) pode ser usado para a mesma finalidade. A carga de trabalho do RISE é uma rede spoke conectada ao hub de rede vWAN. Ambas as opções de conexão com o SAP RISE descritas anteriormente – o emparelhamento de rede virtual e a VPN VNet para VNet – estão disponíveis com o vWAN.

O hub de rede vWAN é implantado e gerenciado pelo cliente em sua própria assinatura. O cliente também gerencia totalmente a conexão local e o roteamento por meio do hub de rede vWAN, com acesso à rede virtual de spoke emparelhada do SAP RISE.

Conectividade durante a migração para o SAP RISE

A migração da estrutura do SAP para o SAP RISE é feita em várias fases ao longo de vários meses ou mais. Alguns de seus ambientes SAP já foram migrados e estão em uso de forma produtiva, enquanto você prepara outros sistemas SAP para migração. Na maioria dos projetos de clientes, os sistemas maiores e mais críticos são migrados no meio ou ao final do projeto. Você precisa considerar ter ampla largura de banda para migração de dados ou replicação de banco de dados, sem afetar o caminho de rede de seus usuários para os ambientes RISE já produtivos. Os sistemas SAP já migrados também podem precisar se comunicar com o cenário SAP ainda local ou no provedor de serviços existente.

Durante o planejamento de migração para o SAP RISE, planeje como em cada fase os sistemas SAP serão acessíveis para sua base de usuários e como a transferência de dados para a rede virtual do RISE/ECS será roteada. Geralmente, vários locais e partes estão envolvidas, como o provedor de serviços existente e os data centers com sua própria conexão com a rede corporativa. Certifique-se de que nenhuma solução temporária com conexões VPN seja criada sem considerar como, em fases posteriores, os dados do SAP serão migrados para os sistemas mais comercialmente críticos.

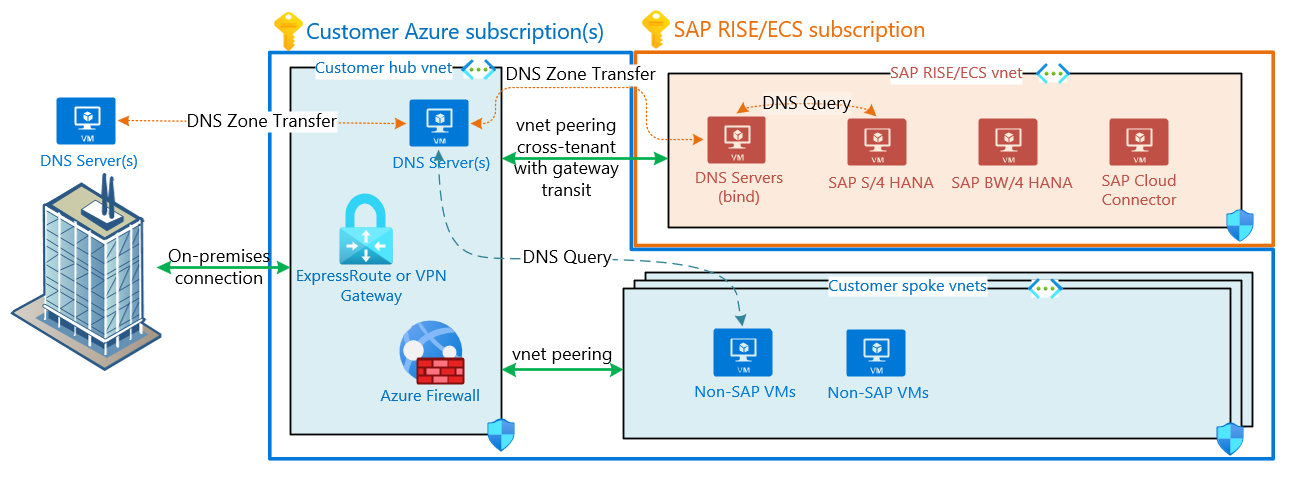

Integração de DNS com cargas de trabalho gerenciadas do SAP RISE/ECS

A integração de redes de propriedade do cliente com a infraestrutura baseada em nuvem e o fornecimento de um conceito contínuo de resolução de nomes é uma parte vital de uma implementação bem-sucedida de projeto. Este diagrama descreve um dos cenários comuns de integração de assinaturas, redes virtuais e infraestrutura DNS pertencentes ao SAP com a rede local e os serviços DNS do cliente. Nessa configuração, os servidores DNS locais ou do hub do Azure estão mantendo todas as entradas DNS. A infraestrutura DNS pode resolver solicitações DNS provenientes de todas as fontes (clientes locais, serviços do Azure do cliente e ambientes gerenciados do SAP).

Descrição e especificações de design:

Configuração de DNS personalizada para redes virtuais de propriedade do SAP

Duas VMs dentro da rede virtual Azure do RISE/PCE hospedam servidores DNS

Os clientes devem fornecer e delegar ao SAP um subdomínio/zona (por exemplo, ecs.contoso.com) para atribuir nomes e criar entradas DNS de avanço e reverso para as máquinas virtuais que executam o ambiente gerenciado do SAP. Os servidores DNS da SAP estão mantendo uma função DNS mestra para a zona delegada

A transferência de zona DNS do servidor DNS do SAP para os servidores DNS do cliente é o método principal para replicar entradas DNS do ambiente RISE/PCE.

As redes virtuais do Azure do cliente também estão usando a configuração DNS personalizada referente aos servidores DNS do cliente localizados na rede virtual do hub do Azure.

Opcionalmente, os clientes podem configurar um encaminhador de DNS privado dentro de suas redes virtuais do Azure. Então, esse encaminhador envia as solicitações DNS provenientes dos serviços do Azure para servidores DNS do SAP direcionados à zona delegada (exemplo ecs.contoso.com).

A transferência de zona DNS é aplicável aos designs quando os clientes operam uma solução DNS personalizada (por exemplo, servidores AD DS ou BIND) dentro da rede virtual do hub.

Observação

Tanto o DNS fornecido pelo Azure quanto as zona DNS privadas não oferecem suporte para a funcionalidade de transferência de zona DNS, portanto, não podem ser usados para aceitar a replicação DNS dos servidores DNS do SAP RISE/PCE/ECS. Além disso, o SAP normalmente não dá suporte a provedores de serviços DNS externos para a zona delegada.

O SAP publicou uma postagem no blog sobre a implementação do DNS com o SAP RISE no Azure. Confira aqui para obter os detalhes.

Para ler mais sobre o uso de DNS do Azure para SAP, fora do uso com SAP RISE/ECS, confira os detalhes na postagem no blog a seguir.

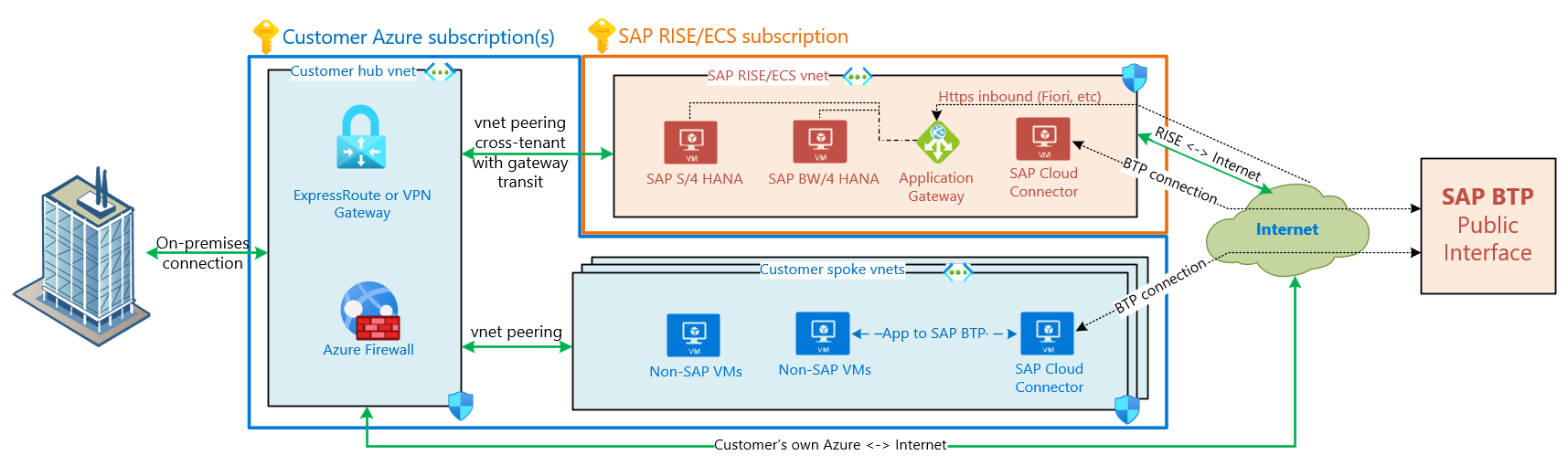

Conexões de saída e de entrada da Internet com SAP RISE/ECS

As cargas de trabalho do SAP que se comunicam com aplicativos e interfaces externos podem exigir um caminho de saída de rede para a Internet. Da mesma forma, a base de usuários da sua empresa (por exemplo, SAP Fiori) precisa de uma entrada da Internet ou conexões de entrada com a estrutura do SAP. Para cargas de trabalho gerenciadas do SAP RISE, trabalhe com seu representante SAP para explorar as necessidades desses caminhos de comunicação HTTPS/RFC/outros. A comunicação de rede de/para a Internet não está habilitada por padrão para clientes SAP RISE/ECS e a rede padrão utiliza apenas intervalos de IP privados. A conectividade com a Internet requer planejamento com SAP para proteger de forma ideal o cenário SAP do cliente.

Se você habilitar o tráfego de entrada ou vinculado à Internet com o SAP RISE, a comunicação de rede será protegida por meio de várias tecnologias do Azure, como NSGs, ASGs, Gateway de Aplicativo com WAF (Firewall do Aplicativo Web), servidores proxy e outros, dependendo do uso e dos protocolos de rede. Esses serviços são totalmente gerenciados por meio do SAP na rede virtual e assinatura do SAP RISE/ECS. O caminho de rede do SAP RISE de/para a Internet permanece normalmente e apenas dentro da rede virtual do SAP RISE/ECS e não transita de/para as VNets próprias do cliente.

Os aplicativos dentro da própria rede virtual do cliente se conectam à Internet diretamente da respectiva rede virtual ou por meio dos serviços centralmente gerenciados do cliente, como Firewall do Azure, Gateway de Aplicativo do Azure, Gateway da NAT e outros. A conectividade com o SAP BTP de aplicativos não pertencentes ao SAP RISE/ECS segue o mesmo caminho vinculado à Internet da rede do seu lado. Se um SAP Cloud Connecter for necessário para essa integração, execute-o nas VMs do cliente. Em outras palavras, o SAP BTP ou qualquer comunicação de ponto de extremidade público está em um caminho de rede gerenciado pelos próprios clientes se a carga de trabalho do SAP RISE não estiver envolvida.

Conectividade do SAP BTP

O SAP BTP (Business Technology Platform) fornece uma infinidade de aplicativos que são normalmente acessados por IP público/nome do host por meio da Internet. Os serviços do cliente em execução em suas assinaturas do Azure acessam o BTP por meio do método de acesso de saída configurado, como firewall central ou IPs públicos de saída. Alguns serviços do SAP BTP, como o SAP Data Intelligence, no entanto, são acessados por design por meio de um emparelhamento de rede virtual separado em vez de um ponto de extremidade público.

A SAP oferece o Serviço de Link Privado para clientes que usam o SAP BTP no Azure. O Serviço de Link Privado do SAP conecta serviços SAP BTP por meio de um intervalo de IP privado à rede do Azure do cliente e, portanto, acessível de forma privada por meio do serviço de link privado, em vez da Internet. Entre em contato com o SAP para obter disponibilidade desse serviço para cargas de trabalho SAP RISE/ECS.

Confira a documentação do SAP e uma série de postagens no blog sobre a arquitetura do Serviço de Link Privado do SAP BTP e métodos de conectividade privada, lidando com DNS e certificados na seguinte série de blogs do SAP Introdução ao Serviço de Link Privado do BTP para Azure.

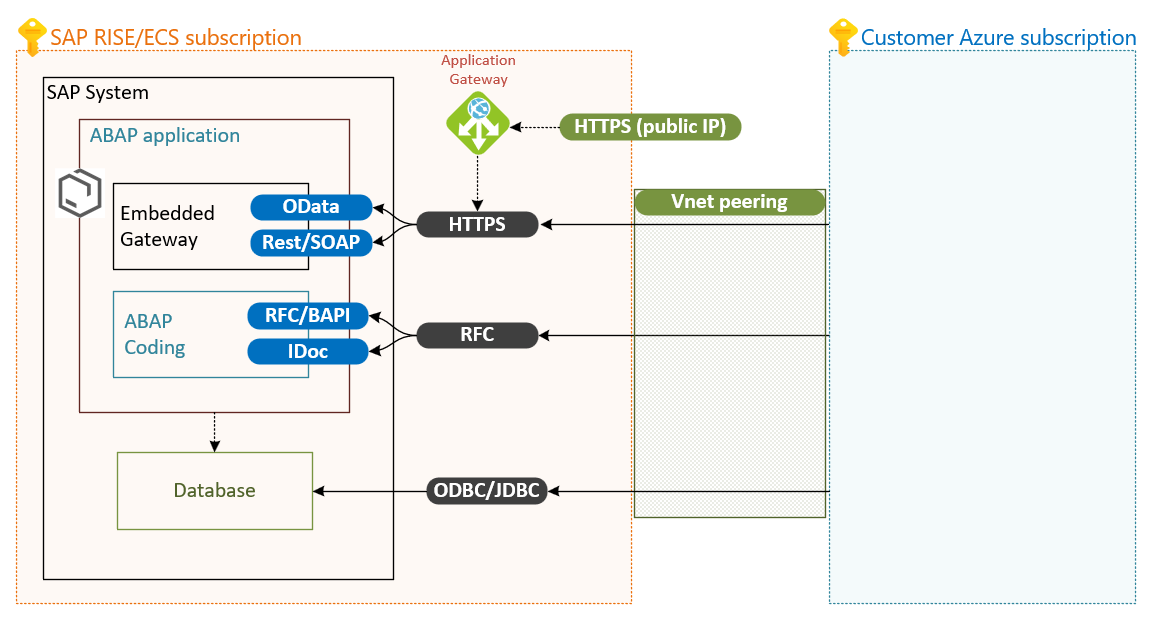

Portas de comunicação de rede com o SAP RISE

Qualquer serviço do Azure com acesso à rede virtual do cliente pode se comunicar com a estrutura do SAP em execução na assinatura do SAP RISE/ECS por meio das portas disponíveis.

Diagrama de portas abertas em um sistema SAP RISE/ECS. Conexões RFC para BAPI e IDoc, https para OData e Rest/SOAP. ODBC/JDBC para conexões de banco de dados diretas com SAP HANA. Todas as conexões por meio do emparelhamento de rede virtual privada. Gateway de Aplicativo com IP público para https como uma opção potencial, gerenciada por meio do SAP.

Seu sistema SAP no SAP RISE pode ser acessado por meio das portas de rede abertas, conforme configuradas e abertas pelo SAP para seu uso. Os protocolos HTTPS, RFC e JDBC/ODBC podem ser usados por meio de intervalos de endereços de rede privados. Além disso, os aplicativos podem acessar por meio de HTTPS em um endereço IP publicamente disponível, exposto pelo gateway de aplicativos do Azure gerenciado pelo SAP RISE. Para obter os detalhes e as configurações para o gateway de aplicativo e a abertura de portas do NSG, entre em contato com a SAP.

Confira o documento adicional Integrar os serviços do Azure com o SAP RISE para saber como a conectividade disponível permite que você expanda sua estrutura do SAP com os serviços do Azure.

Próximas etapas

Confira a documentação de referência:

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de