Proteção contra ransomware no Azure

O ransomware e a extorsão são um negócio de alto lucro e baixo custo, com o impacto de debilitar as organizações alvo, a segurança nacional, a segurança econômica, a saúde pública e a segurança. Aquilo que começou como um ransomware simples em um só computador cresceu para incluir uma variedade de técnicas de extorsão direcionadas a todos os tipos de redes corporativas e plataformas de nuvem.

Para garantir que os clientes em execução no Azure estejam sempre protegidos contra ataques de ransomware, a Microsoft investiu bastante na segurança das plataformas de nuvem e oferece os controles de segurança necessários para proteger as cargas de trabalho de nuvem do Azure

Ao usar as proteções nativas do Azure contra ransomware e implementar as melhores práticas recomendadas neste artigo, você está tomando medidas que garantem o posicionamento ideal da organização para evitar, proteger e detectar possíveis ataques de ransomware em ativos do Azure.

Este artigo estabelece as principais funcionalidades e defesas nativas do Azure contra ataques de ransomware e diretrizes para usar proativamente esses recursos a fim de proteger os ativos na nuvem do Azure.

Uma ameaça crescente

Os ataques de ransomware são hoje um dos maiores desafios de segurança enfrentados pelas empresas. Quando bem-sucedidos, os ataques de ransomware podem Desabilitar a infraestrutura de TI principal de uma empresa e causar destruição que pode ter um impacto debilitante na segurança física e econômica ou na segurança de uma empresa. Os ataques de ransomware são direcionados a empresas de todos os tipos. Portanto, todas as empresas devem tomar medidas preventivas para garantir a proteção.

As tendências recentes sobre o número de ataques são alarmantes. Embora 2020 não tenha sido um ano com muitos ataques de ransomware nas empresas, 2021 começou mal. Em 7 de maio, o ataque à Colonial Pipeline fechou serviços com transporte de diesel, gasolina e combustível de jato por dutos, que foram interrompidos temporariamente. O Colonial fechou a rede essencial de combustíveis que abastece os estados populosos do leste dos EUA.

Historicamente, os ataques cibernéticos eram vistos como um conjunto sofisticado de ações direcionadas a setores específicos. Assim, os outros setores achavam que estavam fora do escopo de crimes cibernéticos, sem saber contra que tipo de ameaças de segurança cibernética deveriam se preparar. O ransomware representa uma grande mudança nesse cenário de ameaças, tornando os ataques cibernéticos um risco real e onipresente para todos. Agora, a maioria das equipes executivas teme a criptografia e a perda de arquivos e pedidos de resgate assustadores.

O modelo econômico do ransomware usa o conceito errado de que um ataque de ransomware é apenas um incidente de malware. Enquanto, na realidade, o ransomware é uma violação que envolve pessoas intrusas atacando uma rede.

Para muitas organizações, o custo de recomposição do zero após um incidente de ransomware supera muito o resgate original exigido. Com uma compreensão limitada do cenário de ameaças e de como o ransomware opera, o pagamento do resgate parece ser a melhor decisão comercial para retornar às operações. Mas o dano real geralmente acontece quando o ataque exfiltra arquivos para liberação ou venda, enquanto deixa backdoors na rede para atividades criminosas futuras. E esses riscos persistem, com o resgate pago ou não.

O que é o ransomware

O ransomware é um tipo de malware que contamina um computador e restringe o acesso de um usuário ao sistema infectado ou a arquivos específicos para extorquir dinheiro. Depois que o sistema alvo é comprometido, a maior parte da interação é bloqueada e um alerta é exibido na tela, geralmente informando que o sistema foi bloqueado ou que todos os arquivos foram criptografados. Depois, ele exige que um resgate considerável seja pago para liberar o sistema ou descriptograr os arquivos.

O ransomware normalmente explora os pontos fracos ou as vulnerabilidades em sistemas ou infraestruturas de TI da organização para ter êxito. Os ataques são tão óbvios que não é necessária muita investigação para confirmar que a empresa foi atacada ou que um incidente deve ser declarado. A exceção seria um email de spam que exige o resgate em troca de materiais supostamente comprometidos. Nesse caso, esses tipos de incidentes devem ser tratados como spam, a menos que o email contenha informações altamente específicas.

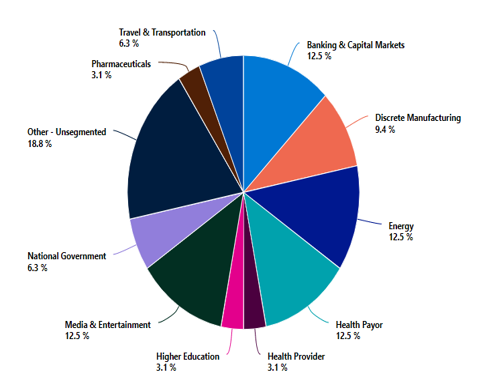

Qualquer empresa ou organização que opera um sistema de IT contendo dados pode ser atacada. Embora pessoas possam ser alvo de um ataque de ransomware, a maioria dos ataques é direcionada a empresas. Embora o ataque do ransomware Colonial de maio de 2021 tenha ganhado uma atenção pública considerável, os dados de engajamento de ransomware do DART (Equipe de Detecção e Resposta) mostram que o setor de energia é um dos setores mais visados, ao lado dos setores financeiro, de saúde e de entretenimento. E, apesar das promessas contínuas de não atacar hospitais ou empresas de saúde durante uma pandemia, os serviços de saúde continuam sendo o principal alvo de ransomware operado por pessoas.

Como os ativos se tornam alvos

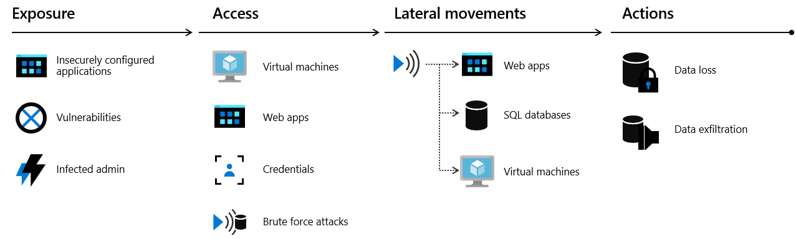

Ao atacar a infraestrutura de nuvem, os invasores costumam atacar vários recursos para tentar obter acesso aos dados do cliente ou segredos da empresa. O modelo de "kill chain" (estrutura de ataque) de nuvem explica como os invasores tentam obter acesso a um dos recursos em execução na nuvem pública em um processo de quatro etapas: exposição, acesso, movimento lateral e ações.

- A exposição é o ponto em que os invasores buscam oportunidades de obter acesso à infraestrutura. Por exemplo, os invasores sabem que os aplicativos voltados ao cliente precisam ficar abertos para que usuários legítimos os acessem. Esses aplicativos são expostos à Internet e, portanto, suscetíveis a ataques.

- Os invasores tentam explorar uma exposição para obter acesso à infraestrutura de nuvem pública. Isso pode ser feito por meio de credenciais de usuário comprometidas, instâncias comprometidas ou recursos malconfigurados.

- Durante a fase de movimento lateral, os invasores descobrem a quais recursos têm acesso e qual é o escopo desse acesso. Ataques bem-sucedidos em instâncias dão aos invasores acesso a bancos de dados e outras informações confidenciais. Depois, o invasor procura outras credenciais. Os dados do Microsoft Defender para Nuvem mostram que, sem uma ferramenta de segurança para notificar rapidamente sobre o ataque, as organizações demoram, em média, 101 dias para descobrir uma violação. Enquanto isso, em apenas 24 a 48 horas após uma violação, o invasor geralmente ganha o controle total da rede.

- As ações que um invasor executa após a movimento lateral dependem muito dos recursos cujo acesso eles conseguira obter durante a fase de movimento lateral. Os invasores podem executar ações que causam exfiltração dos dados, perda de dados ou lançamento de outros ataques. Para as empresas, o impacto financeiro médio da perda de dados agora está atingindo USD 1,23 milhão.

Por que os ataques são bem-sucedidos

Há vários motivos pelos quais os ataques de ransomware são bem-sucedidos. Empresas vulneráveis geralmente são vítima de ataques de ransomware. Veja a seguir alguns dos fatores críticos para o sucesso do ataque:

- A superfície de ataque tem aumentado à medida que mais empresas passam a oferecer mais serviços digitais

- Há uma facilidade considerável de obter malwares prontos para uso, o RaaS (ransomware como serviço)

- A opção de usar a criptomoeda para pagamentos de chantagem abre novos caminhos para exploração

- Com a expansão dos computadores e o uso deles em diferentes locais de trabalho (escolas locais, departamentos de políticas, carros de polícia etc.). Cada um desses locais é um possível ponto de acesso para malware, resultando em uma superfície de ataque potencial

- A prevalência de softwares e sistemas de infraestrutura antigos, desatualizados e antiquados

- Esquemas ineficientes de gerenciamento de patch

- Sistemas operacionais desatualizados ou antigos que estão próximos da datas de fim do suporte ou já a ultrapassaram

- Falta de recursos para modernizar o espaço de TI

- Falta de conhecimento

- Falta de equipe qualificada e dependência excessiva de pessoal especializado

- Arquitetura de segurança insatisfatória

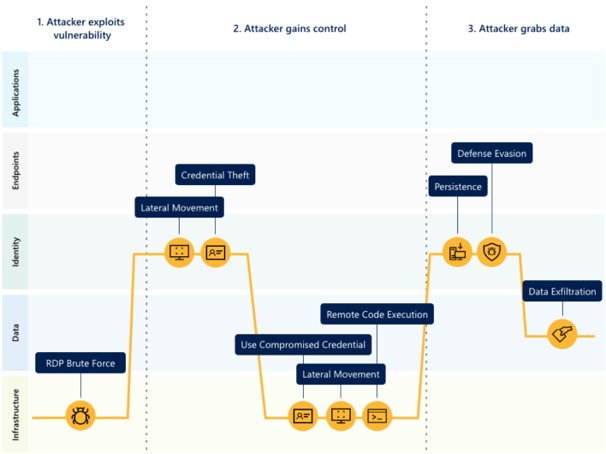

Os invasores usam técnicas diferentes, como ataque de força bruta pelo protocolo RDP para explorar vulnerabilidades.

Você deve pagar?

Há opiniões diferentes sobre qual é a melhor opção ao se deparar com esse pedido de resgate inconveniente. O FBI (Federal Bureau of Investigation) aconselha as vítima a não pagarem resgate, mas ficarem alertas e tomar medidas proativas para proteger os dados antes de um ataque. Eles argumentam que o pagamento não garante que sistemas bloqueados e dados criptografados sejam liberados novamente. O FBI diz que outro motivo para não pagar é que os pagamentos a cibercriminosos incentivam a continuação dos ataques a organizações

No entanto, algumas vítima optam por pagar o resgate solicitado, embora o acesso ao sistema e aos dados não seja garantido após o pagamento. Ao pagar, essas organizações assumem o risco calculado de pagar na expectativa de recuperar o sistema e os dados e retomar rapidamente as operações normais. Parte do cálculo é a redução nos custos colaterais, como perda de produtividade, redução da receita ao longo do tempo, exposição de dados confidenciais e possíveis danos à reputação.

A melhor maneira de evitar o pagamento do resgate é não sofrer ataques implementando medidas preventivas e contando com ferramentas suficientes para proteger a organização contra cada etapa que o invasor possa executar por completo ou aos poucos para entrar no sistema. Além disso, a capacidade de recuperar ativos afetados garante a restauração das operações de negócios em tempo hábil. A Nuvem do Azure oferece um conjunto robusto de ferramentas que orientam todo o processo.

Qual é o custo típico para uma empresa?

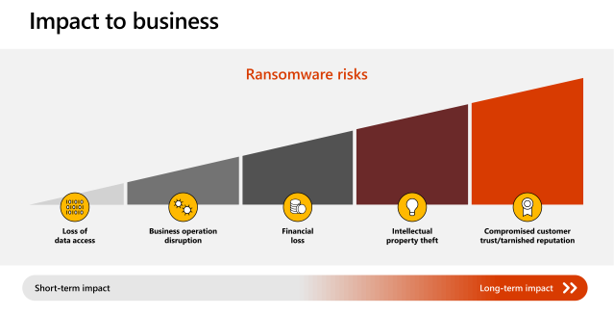

O impacto de um ataque de ransomware em qualquer organização é difícil de se quantificar com precisão. No entanto, dependendo do escopo e do tipo, o impacto é multidimensional, com uma ampla abrangência nos seguintes aspectos:

- Perda de acesso a dados

- Interrupção da operação de negócios

- Perda financeira

- Roubo de propriedade intelectual

- Comprometimento da confiança do cliente e perda de reputação

A Colonial Pipeline pagou cerca de USD 4,4 milhões em resgate para que os dados fossem liberados. Isso não inclui o custo do tempo de inatividade, da perda de produtividade, da perda de vendas e da restauração dos serviços. Ainda mais abrangente, um impacto significativo é o "efeito indireto" de afetar um grande número de empresas e organizações de todos os tipos, incluindo cidades em uma abrangência local. O impacto financeiro também é enorme. De acordo com a Microsoft, o custo global associado à recuperação de ransomware deve exceder USD 20 bilhões em 2021.

Próximas etapas

Confira o white paper: Defesas do Azure contra ataques de ransomware.

Outros artigos nesta série: