Treinamento

Certificação

Microsoft Certified: Security Operations Analyst Associate - Certifications

Aprenda a investigar, mitigar e buscar ameaças usando o Microsoft Sentinel, o Microsoft Defender para Nuvem e o Microsoft 365 Defender.

Não há mais suporte para esse navegador.

Atualize o Microsoft Edge para aproveitar os recursos, o suporte técnico e as atualizações de segurança mais recentes.

Este artigo explica como adicionar condições “Ou” avançadas às regras de automação no Microsoft Sentinel para uma triagem mais eficaz de incidentes.

Adicione condições “Ou” na forma de grupos de condições na seção Condições da regra de automação.

Os grupos de condições podem conter dois níveis de condições:

Simples: pelo menos duas condições, cada uma separada por um operador OR:

OR BOR B OR C (Veja o exemplo 1B abaixo.)Composto: mais de duas condições, com pelo menos duas condições em pelo menos um lado de um operador OR:

and B) OR Cand B) OR (C and D)and B) OR (C and D and E)and B) OR (C and D) OR (E and F)Você pode ver que essa funcionalidade oferece grande poder e flexibilidade para determinar quando as regras serão executadas. Ele também pode aumentar muito sua eficiência, permitindo que você combine muitas regras de automação antigas em uma nova regra.

Importante

O Microsoft Sentinel está geralmente disponível na plataforma de operações de segurança unificada da Microsoft no portal do Microsoft Defender. Para visualização, o Microsoft Sentinel está disponível no portal do Defender sem o Microsoft Defender XDR ou uma licença E5. Para obter mais informações, confira Microsoft Sentinel no portal do Microsoft Defender.

Como os grupos de condições oferecem muito mais poder e flexibilidade na criação de regras de automação, a melhor maneira de explicar isso é apresentando alguns exemplos.

Vamos criar uma regra que alterará a gravidade de um incidente de entrada, qualquer que seja, para Alta, supondo que ele atenda às condições que definiremos.

Para o Microsoft Sentinel no portal do Azure, selecione a página Configuração>Automação. Para o Microsoft Sentinel no portal do Defender, selecione Microsoft Sentinel>Configuração>Automação.

Na página Automação, selecione Criar > regra de Automação na barra de botões na parte superior.

Confira as instruções gerais para criar uma regra de automação para obter mais detalhes.

Dê um nome à regra: “Triagem: alterar a gravidade para Alta”

Selecione o gatilho Quando o incidente for criado.

Em Condições, se você vir as condições Provedor de incidentes e Nome da regra do Analytics, deixe-as como estão. Essas condições não estarão disponíveis se seu espaço de trabalho estiver integrado ao portal do Microsoft Defender. Em ambos os casos, adicionaremos mais condições posteriormente nesse processo.

Em Ações, selecione Alterar gravidade na lista suspensa.

Selecione Alta na lista suspensa que aparece abaixo de Alterar gravidade.

Por exemplo, as guias a seguir mostram exemplos de um espaço de trabalho integrado ao portal do Defender, nos portais do Azure ou do Defender, e um espaço de trabalho que não está:

Neste primeiro exemplo, criaremos um grupo de condições simples: se a condição A ou a condição B for verdadeira, a regra será executada e a gravidade do incidente será definida como Alta.

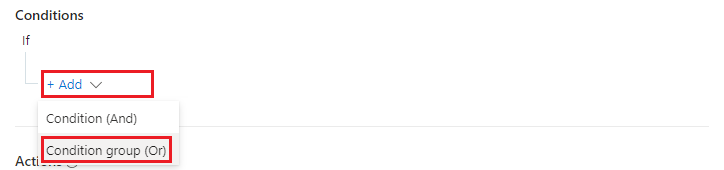

Selecione o expansor + Adicionar e escolha Grupo de condição (Ou) na lista suspensa.

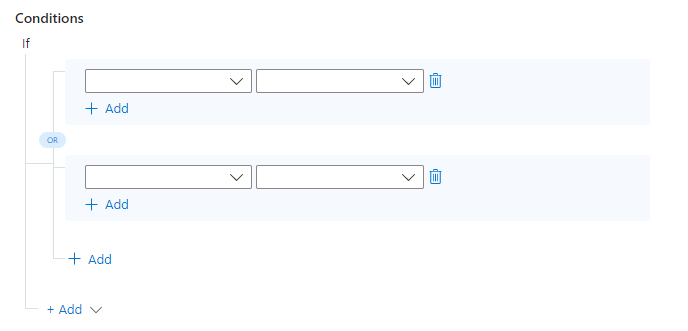

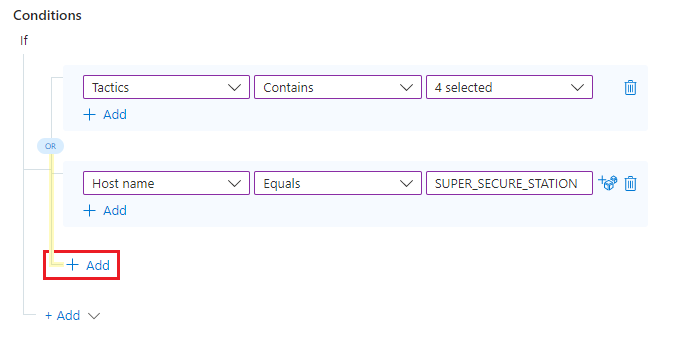

Veja se dois conjuntos de campos de condição são exibidos, separados por um operador OR. Estas são as condições “A” e “B” mencionadas acima: se A ou B for verdadeiro, a regra será executada.

(Não se confunda com todas as diferentes camadas de links “Adicionar” – todas elas serão explicadas.)

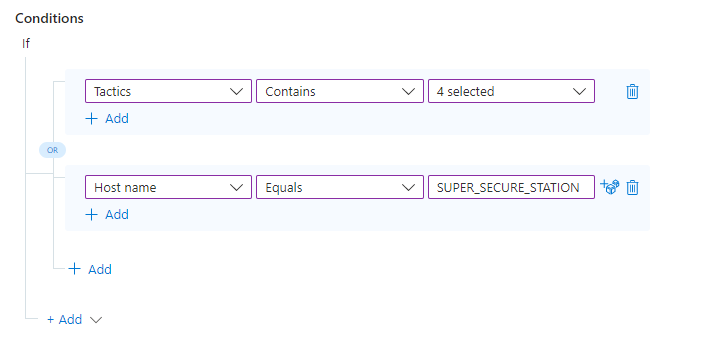

Vamos decidir quais serão essas condições. Ou seja, quais das duas condições diferentes farão com que a gravidade do incidente seja alterada para Alta? Sugerimos o seguinte:

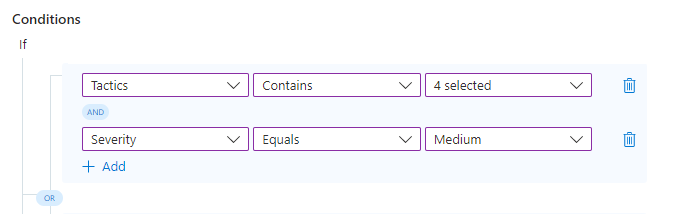

Se as Táticas MITRE ATT&CK incluírem qualquer uma das quatro que selecionamos na lista suspensa (veja a imagem abaixo), a severidade deverá ser elevada para Alta.

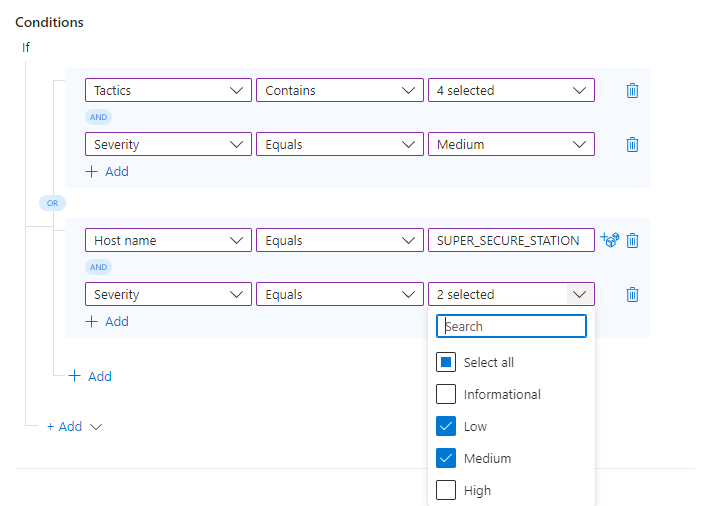

Se o incidente contiver uma entidade de Nome de host chamada “SUPER_SECURE_STATION”, a severidade deverá ser elevada para Alta.

Desde que pelo menos uma dessas condições seja verdadeira, as ações definidas na regra serão executadas, alterando a severidade do incidente para Alta.

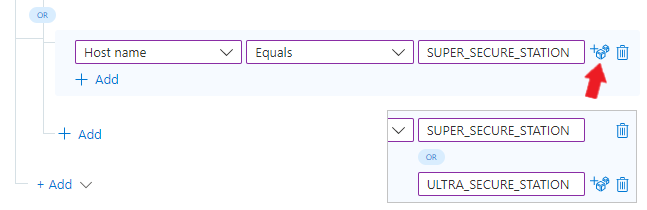

Digamos que não temos uma, mas duas estações de trabalho super sensíveis cujos incidentes queremos tornar de alta severidade. Podemos adicionar outro valor a uma condição existente (para quaisquer condições com base nas propriedades da entidade) selecionando o ícone de dados à direita do valor existente e adicionando o novo valor abaixo.

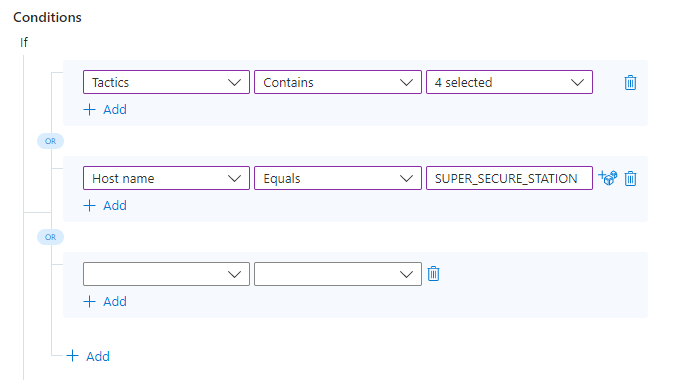

Digamos que queremos que essa regra seja executada se uma das TRÊS (ou mais) condições for verdadeira. Se A ou B ou C forem verdadeiros, a regra será executada.

Lembra-se de todos esses links “Adicionar”? Para adicionar outra condição OR, selecione + Adicionar conectado por uma linha ao operador OR.

Agora, preencha os parâmetros e os valores dessa condição da mesma forma que você fez os dois primeiros.

Agora decidimos que seremos um pouco mais exigentes. Queremos adicionar mais condições a cada lado da nossa condição OR original. Ou seja, queremos que a regra seja executada se A e B forem true, OR se C e D forem true.

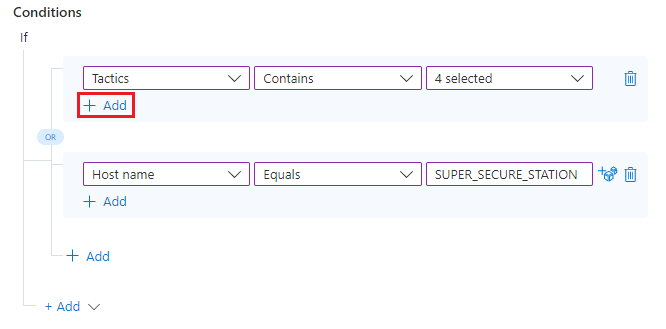

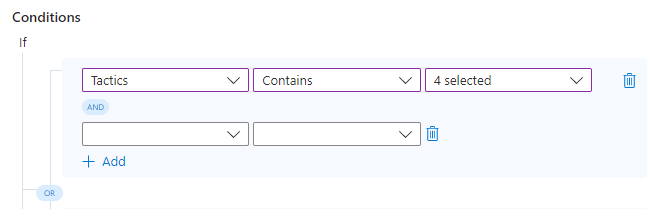

Para adicionar uma condição a um lado de um grupo de condições OR, selecione o link + Adicionar imediatamente abaixo da condição existente, no mesmo lado do operador OR (na mesma área sombreada em azul) ao qual você deseja adicionar a nova condição.

Você verá uma nova linha adicionada na condição existente (na mesma área sombreada em azul), vinculada a ela por um operador AND.

Preencha os parâmetros e os valores dessa condição da mesma forma que você fez com os outros.

Realize novamente as duas etapas anteriores para adicionar uma condição AND ao outro lado do grupo de condições OR.

É isso! Você pode usar o que aprendeu aqui para adicionar mais condições e grupos de condições, usando diferentes combinações de operadores AND e OR, para criar regras de automação poderosas, flexíveis e eficientes para realmente ajudar seu SOC a executar sem problemas e reduzir seus tempos de resposta e resolução.

Neste documento, você aprendeu a adicionar grupos de condições usando operadores OR a regras de automação.

Treinamento

Certificação

Microsoft Certified: Security Operations Analyst Associate - Certifications

Aprenda a investigar, mitigar e buscar ameaças usando o Microsoft Sentinel, o Microsoft Defender para Nuvem e o Microsoft 365 Defender.