Novidades no Microsoft Sentinel

Este artigo mostra os recursos adicionados ao Microsoft Sentinel recentemente, além de novos recursos em serviços relacionados que fornecem uma experiência de usuário aprimorada no Microsoft Sentinel.

Os recursos listados foram lançados nos últimos três meses. Para saber mais sobre os recursos oferecidos anteriormente, confira nossos blogs da Tech Community.

receba uma notificação quando esta página for atualizada copiando e colando a seguinte URL em seu leitor de feeds: https://aka.ms/sentinel/rss

Observação

Para obter informações sobre a disponibilidade de recursos nas nuvens do governo dos EUA, consulte as tabelas do Microsoft Sentinel em disponibilidade de recursos de nuvem para clientes do governo dos EUA.

Agosto de 2024

- Novo plano de retenção de logs Auxiliares (Versão Prévia)

- Criar regras de resumo para grandes conjuntos de dados (Versão prévia)

Novo plano de retenção de logs Auxiliares (Versão Prévia)

O novo Plano de retenção de logs Auxiliares para tabelas do Log Analytics lhe permite ingerir grandes quantidades de logs de alto volume com um valor complementar para a segurança a um custo muito mais baixo. Os logs Auxiliares estão disponíveis com retenção interativa por 30 dias, durante os quais você pode executar consultas simples, de uma única tabela, como resumir e agregar os dados de um log. Após esse período de 30 dias, os dados de log auxiliares são transferidos para a retenção de longo prazo, cuja duração você pode definir para até 12 anos, a um custo ultra baixo. Esse plano também permite que você execute trabalhos de pesquisa nos dados da retenção de longo prazo, extraindo apenas os registros que você quiser para uma nova tabela que você pode tratar como uma tabela normal do Log Analytics, com recursos completos de consulta.

Para saber mais sobre logs Auxiliares e compará-los com logs de Analytics, confira os Planos de retenção de logs no Microsoft Sentinel.

Para obter informações mais detalhadas sobre os diferentes planos de gerenciamento de logs, confira os Planos de tabelas no artigo Visão geral dos Logs do Azure Monitor na documentação do Azure Monitor.

Criar regras de resumo no Microsoft Sentinel para grandes conjuntos de dados (versão prévia)

O Microsoft Sentinel agora oferece a capacidade de criar resumos dinâmicos usando regras de resumo do Azure Monitor, que agregam grandes conjuntos de dados em segundo plano para uma experiência de operações de segurança mais suave em todas as camadas de log.

- Acesse os resultados das regras de resumo por meio da Linguagem de Consulta Kusto (KQL) em atividades de detecção, investigação, busca e geração de relatórios.

- Execute consultas de alto desempenho da Linguagem de Consulta Kusto (KQL) em dados resumidos.

- Use os resultados das regras resumidas por mais tempo nas atividades de investigação, busca e conformidade.

Para mais informações, consulte o artigo Agregação de dados do Microsoft Sentinel com regras de resumo.

Julho de 2024

- As otimizações de SOC agora estão em disponibilidade geral

- O conector da SAP Business Technology Platform (BTP) agora está em disponibilidade geral

- A plataforma de segurança unificada da Microsoft agora está disponível para todos

As otimizações de SOC agora estão em disponibilidade geral

A experiência de otimização do SOC nos portais do Azure e do Defender agora está disponível para todos os clientes do Microsoft Sentinel, incluindo o valor dos dados e as recomendações baseadas em ameaças.

Use recomendações de valor de dados para aprimorar o uso de dados de logs faturáveis ingeridos, obter visibilidade dos logs subutilizados e descobrir as detecções corretas para esses logs ou os ajustes certos na camada de log ou ingestão.

Use recomendações baseadas em ameaças para ajudar a identificar lacunas na cobertura contra ataques específicos com base na pesquisa da Microsoft e atenuá-los ingerindo os logs recomendados e adicionando detecções recomendadas.

A API recommendations ainda está em versão prévia.

Para saber mais, veja:

O conector da SAP Business Technology Platform (BTP) agora está em disponibilidade geral (GA)

A solução do Microsoft Sentinel para SAP BTP agora está em disponibilidade geral (GA). Essa solução fornece visibilidade do seu ambiente SAP BTP e ajuda você a detectar e responder às ameaças e atividades suspeitas.

Para saber mais, veja:

- Solução do Microsoft Sentinel para SAP Business Technology Platform (BTP)

- Implantar a solução do Microsoft Sentinel para SAP BTP

- Solução do Microsoft Sentinel para SAP BTP: referência do conteúdo de segurança

A plataforma de segurança unificada da Microsoft agora está disponível para todos

O Microsoft Sentinel agora está disponível para todos na plataforma de operações de segurança unificada da Microsoft no portal Microsoft Defender. A plataforma de operações de segurança unificada da Microsoft reúne todos os recursos do Microsoft Sentinel, do Microsoft Defender XDR e do Microsoft Copilot no Microsoft Defender. Para saber mais, consulte os recursos a seguir:

- Postagem no blog: Disponibilidade geral da plataforma de operações de segurança unificada da Microsoft

- Microsoft Sentinel no portal do Microsoft Defender

- Conectar o Microsoft Sentinel ao Microsoft Defender XDR

- Microsoft Copilot no Microsoft Defender

Junho de 2024

- A Plataforma de Conector sem Código agora está em disponibilidade geral

- Funcionalidade de pesquisa de indicador de ameaça avançada disponível

A Plataforma de Conector sem Código agora está em disponibilidade geral

A Plataforma de Conector sem Código (CCP) agora está em disponibilidade geral (GA) Confira a postagem de blog do comunicado.

Para obter mais informações sobre os aprimoramentos e funcionalidades da CCP, confira Criar um conector sem código para o Microsoft Sentinel.

Funcionalidade de pesquisa de indicador de ameaça avançada disponível

Os recursos de pesquisa e filtragem de inteligência contra ameaças foram aprimorados e a experiência agora tem paridade nos portais do Microsoft Sentinel e do Microsoft Defender. A pesquisa dá suporte a no máximo dez condições com cada uma contendo até três subcláusulas.

Para obter mais informações, consulte a captura de tela atualizada em Exibir e gerenciar seus indicadores de ameaça.

Maio de 2024

- Otimizar suas operações de segurança com otimizações SOC

- Os gatilhos de incidentes e entidades em playbooks agora estão com disponibilidade geral (GA)

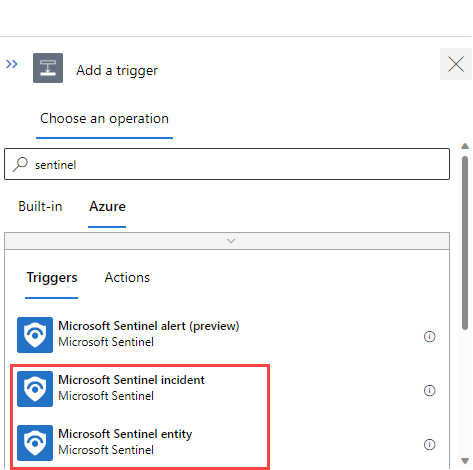

Os gatilhos de incidentes e entidades em playbooks agora estão com disponibilidade geral (GA)

A capacidade de usar gatilhos de incidentes e entidades em manuais agora é suportada como GA.

Para obter mais informações, veja Criar um manual.

Otimizar suas operações de segurança com otimizações SOC (versão prévia)

O Microsoft Sentinel agora fornece otimizações SOC, que são recomendações de alta fidelidade e acionáveis que ajudam você a identificar áreas em que você pode reduzir custos, sem afetar as necessidades ou a cobertura do SOC, ou onde você pode adicionar controles de segurança e dados onde eles estão ausentes.

Use as recomendações de otimização do SOC para ajudá-lo a fechar lacunas de cobertura contra ameaças específicas e restringir suas taxas de ingestão em relação a dados que não fornecem valor de segurança. As otimizações do SOC ajudam você a otimizar seu workspace do Microsoft Sentinel, sem que suas equipes do SOC gastem tempo em análise e pesquisa manuais.

Se o workspace estiver integrado à plataforma de operações de segurança unificada, as otimizações SOC também estarão disponíveis no portal do Microsoft Defender.

Para saber mais, veja:

Abril de 2024

- Plataforma de operações de segurança unificada no portal do Microsoft Defender (versão prévia)

- O Microsoft Sentinel agora está geralmente disponível (GA) no Azure China 21Vianet

- Duas detecções de anomalias descontinuadas

- Microsoft Sentinel agora disponível na região Norte da Itália

Plataforma de operações de segurança unificada no portal do Microsoft Defender (versão prévia)

A plataforma de operações de segurança unificada no portal do Microsoft Defender está disponível agora. Esta versão reúne todos os recursos do Microsoft Sentinel, do Microsoft Defender XDR e do Microsoft Copilot no Microsoft Defender. Para saber mais, consulte os recursos a seguir:

- Comunicado do Blog: Plataforma de operações de segurança unificada com o Microsoft Sentinel e o Microsoft Defender XDR

- Microsoft Sentinel no portal do Microsoft Defender

- Conectar o Microsoft Sentinel ao Microsoft Defender XDR

- Copilot de Segurança da Microsoft no Microsoft Defender XDR

O Microsoft Sentinel agora está geralmente disponível (GA) no Azure China 21Vianet

O Microsoft Sentinel agora está geralmente disponível (GA) no Azure China 21Vianet. Os recursos individuais ainda podem estar em versão prévia pública, conforme listado em Suporte de recurso do Microsoft Sentinel para nuvens comerciais/outras do Azure.

Para obter mais informações, consulte também Disponibilidade geográfica e residência de dados no Microsoft Sentinel.

Duas detecções de anomalias descontinuadas

As seguintes detecções de anomalias são descontinuadas a partir de 26 de março de 2024, devido à baixa qualidade dos resultados:

- Anomalia do Palo Alto de reputação de domínio

- Logons de várias regiões em um só dia por meio do Palo Alto GlobalProtect

Para obter a lista completa de detecções de anomalias, consulte a página de referência de anomalias.

Microsoft Sentinel já está disponível na região Norte da Itália

O Microsoft Sentinel agora está disponível na região Itália Norte do Azure com o mesmo conjunto de recursos de todas as outras regiões comerciais do Azure, conforme listado em Suporte ao recurso Microsoft Sentinel para nuvens comerciais/outras nuvens do Azure.

Para obter mais informações, consulte também Disponibilidade geográfica e residência de dados no Microsoft Sentinel.

Março de 2024

- A experiência de migração do SIEM agora está geralmente disponível (GA)

- Conector do Amazon Web Services S3 agora em GA (disponibilidade geral)

- Construtor de conectores sem código (versão prévia)

- Os conectores de dados para Syslog e CEF baseados no Agente do Azure Monitor agora estão em disponibilidade geral (GA)

A experiência de migração do SIEM agora está geralmente disponível (GA)

No início do mês, anunciamos a versão prévia da migração SIEM. Agora, no final do mês, já é GA! A nova experiência de Migração do Microsoft Sentinel ajuda clientes e parceiros a automatizar o processo de migração de seus casos de uso de monitoramento de segurança hospedados em produtos que não são da Microsoft para o Microsoft Sentinel.

- Esta primeira versão da ferramenta dá suporte a migrações do Splunk

Para obter mais informações, consulte Migrar para o Microsoft Sentinel com a experiência de migração do SIEM

Junte-se à nossa Comunidade de Segurança para um webinar mostrando a experiência de migração do SIEM em 2 de maio de 2024.

Conector do Amazon Web Services S3 agora em GA (disponibilidade geral)

O Microsoft Sentinel lançou o conector de dados do AWS S3 para GA (disponibilidade geral). Você pode usar esse conector para ingerir logs de vários serviços do AWS para o Microsoft Sentinel usando um bucket S3 e o serviço de enfileiramento de mensagens simples da AWS.

Simultaneamente com esta versão, a configuração desse conector foi ligeiramente alterada para clientes da Nuvem Comercial do Azure. A autenticação do usuário para a AWS agora é feita usando um provedor de identidade Web do OIDC (OpenID Connect), em vez de por meio da ID do aplicativo Microsoft Sentinel em combinação com a ID do workspace do cliente. Os clientes existentes podem continuar usando a configuração atual por enquanto e serão notificados com antecedência sobre a necessidade de fazer alterações.

Para saber mais sobre o conector do AWS S3, confira Conectar o Microsoft Sentinel ao Amazon Web Services para ingerir dados de log de serviço do AWS

Construtor de conectores sem código (versão prévia)

Agora temos uma pasta de trabalho para ajudar a orientar-se pelo JSON complexo envolvido na implantação de um modelo do ARM para conectores de dados CCP (plataforma de conector sem código). Use a interface amigável do construtor de conectores sem código para simplificar o desenvolvimento.

Para obter mais detalhes, consulte nossa postagem no blog Criar conectores sem código com o Construtor de conectores sem código (versão prévia).

Para obter mais informações sobre o CCP, consulte Criar um conector sem código para o Microsoft Sentinel (versão prévia).

Os conectores de dados para Syslog e CEF baseados no Agente do Azure Monitor agora estão em disponibilidade geral (GA)

O Microsoft Sentinel liberou mais dois conectores de dados baseados no Agente do Azure Monitor (AMA) para a disponibilidade geral. Agora, você pode usar esses conectores para implantar Regras de Coleta de Dados (DCRs) em computadores instalados pelo Agente do Azure Monitor para coletar mensagens do Syslog, incluindo as no Formato Comum de Evento (CEF).

Para saber mais sobre os conectores para Syslog e CEF, confira Ingerir logs de Syslog e CEF com o Agente do Azure Monitor.

Fevereiro de 2024

- Solução do Microsoft Sentinel para a versão prévia do Microsoft Power Platform disponível

- Novo conector baseado em Pub/Sub do Google para ingerir descobertas do Centro de Comandos de Segurança (versão prévia)

- Tarefas de incidentes já em GA (disponibilidade geral)

- Os conectores de dados do AWS e do GCP agora dão suporte a nuvens do Azure Governamental

- Eventos DNS do Windows por meio do conector AMA agora estão em disponibilidade geral (GA)

Solução do Microsoft Sentinel para a versão prévia do Microsoft Power Platform disponível

A solução do Microsoft Sentinel para o Power Platform (versão prévia) permite monitorar e detectar atividades suspeitas ou mal-intencionadas no ambiente do Power Platform. A solução coleta logs de atividades de diferentes componentes do Power Platform e dados de estoque. Ela analisa esses logs de atividades para detectar ameaças e atividades suspeitas, como as mostradas a seguir:

- Execução do Power Apps a partir de geografias não autorizadas

- Destruição suspeita de dados pelo Power Apps

- Exclusão em massa do Power Apps

- Ataques de phishing facilitados por meio do Power Apps

- Atividade de fluxos do Power Automate de funcionários que deixaram o cargo

- Conectores do Microsoft Power Platform adicionados ao ambiente

- Atualizar ou remover políticas de prevenção contra perda de dados do Microsoft Power Platform

Encontre essa solução no hub de conteúdo do Microsoft Sentinel.

Para saber mais, veja:

- Visão geral da Solução do Microsoft Sentinel para Microsoft Power Platform

- Solução do Microsoft Sentinel para Microsoft Power Platform: referência de conteúdo de segurança

- Implantar a solução do Microsoft Sentinel para o Microsoft Power Platform

Novo conector baseado em Pub/Sub do Google para ingerir descobertas do Centro de Comandos de Segurança (versão prévia)

Agora você pode ingerir logs do Centro de Comandos de Segurança do Google usando o novo conector baseado em Pub/Sub do GCP (Google Cloud Platform) (em VERSÃO PRÉVIA no momento).

O Centro de Comandos de Segurança do GCP é uma plataforma robusta de gerenciamento de riscos e de segurança do Google Cloud. Ela fornece recursos como estoque e descoberta de ativos, detecção de vulnerabilidades e ameaças e correção e mitigação de risco. Esses recursos ajudam você a obter insights e controlar a postura de segurança e a superfície de ataque de dados da sua organização, além de aprimorar sua capacidade de lidar com tarefas relacionadas com eficiência a descobertas e ativos.

A integração com o Microsoft Sentinel permite que você tenha visibilidade e controle sobre todo o ambiente multinuvem de um "único painel de vidro".

- Saiba como configurar o novo conector e ingerir eventos do Centro de Comandos de Segurança do Google.

Tarefas de incidentes já em GA (disponibilidade geral)

As tarefas de incidentes, que ajudam a padronizar as práticas de investigação e resposta de incidentes para que você possa gerenciar com mais eficiência o fluxo de trabalho de incidentes, já estão em GA (disponibilidade geral) no Microsoft Sentinel.

Saiba mais tarefas de incidentes na documentação do Microsoft Sentinel:

Confira esta postagem no blog de Benji Kovacevic que mostra como você pode usar tarefas de incidentes em combinação com watchlists, regras de automação e guias estratégicos para criar uma solução de gerenciamento de tarefas em duas partes:

- Um repositório de tarefas de incidentes.

- Um mecanismo que anexa as tarefas automaticamente aos incidentes recém-criados, de acordo com o título do incidente, e as atribui ao pessoal adequado.

Os conectores de dados da AWS e do GCP agora dão suporte a nuvens do Azure Governamental

Os conectores de dados do Microsoft Sentinel para a AWS (Amazon Web Services) e o GCP (Google Cloud Platform) agora incluem o suporte a configurações para ingerir dados em workspaces nas nuvens do Azure Governamental.

As configurações desses conectores para clientes do Azure Governamental diferem ligeiramente da configuração de nuvem pública. Confira a documentação relevante para obter detalhes:

- Conectar o Microsoft Azure Sentinel com o Amazon Web Services para ingerir dados de log de serviço do AWS

- Ingerir dados de log do Google Cloud Platform no Microsoft Sentinel

Eventos DNS do Windows por meio do conector AMA agora estão em disponibilidade geral (GA)

Os eventos DNS do Windows agora podem ser ingeridos no Microsoft Sentinel usando o Agente do Azure Monitor com o conector de dados, que agora está em disponibilidade geral. Este conector permite que você configure Regras de Coleta de Dados (DCRs) e utilize filtros complexos e poderosos para garantir que apenas os registros DNS específicos e campos necessários sejam ingeridos.

- Para obter mais informações, consulte Transmitir e filtrar dados de servidores DNS do Windows com o conector AMA.

Janeiro de 2024

Reduzir falsos positivos para sistemas SAP com regras de análise

Reduzir falsos positivos para sistemas SAP com regras de análise

Use as regras de análise de dados junto com os aplicativos da solução do Microsoft Sentinel para SAP para reduzir o número de falsos positivos disparados dos seus sistemas SAP. Os aplicativos da solução do Microsoft Sentinel para SAP agora incluem os seguintes aprimoramentos:

A função SAPUsersGetVIP agora dá suporte à exclusão de usuários de acordo com suas funções ou perfil fornecidas pelo SAP.

A watchlist SAP_User_Config agora dá suporte ao uso de curingas no campo SAPUser para excluir todos os usuários com uma sintaxe específica.

Para obter mais informações, confira Dados de referência dos aplicativos da solução do Microsoft Sentinel para SAP e Lidar com falsos positivos no Microsoft Sentinel.