Criar uma regra de análise agendada do zero

Você configurou conectores e outros meios de coletar dados de atividade em sua propriedade digital. Agora você precisa examinar todos esses dados para detectar padrões de atividade e descobrir atividades que não se encaixam nesses padrões e que podem representar uma ameaça à segurança.

O Microsoft Sentinel e suas várias soluções fornecidas no Hub de Conteúdo oferecem modelos para os tipos mais usados de regras de análise. Recomendamos que você use esses modelos, personalizando-os para se adequarem aos seus cenários específicos. Mas é possível que você precise de algo completamente diferente, portanto, nesse caso, você pode criar uma regra do zero, usando o assistente de regra de análise.

Este artigo descreve o processo de criação de uma regra de análise do zero, incluindo o uso do assistente de regra do Analytics. Ele é acompanhado por capturas de tela e instruções para acessar o assistente no portal do Azure, para usuários do Microsoft Sentinel que também não são assinantes do Microsoft Defender, e no portal do Defender, para usuários da plataforma unificada de operações de segurança do Microsoft Defender.

Importante

O Microsoft Sentinel agora está disponível em geral na plataforma de operações de segurança unificada da Microsoft no portal do Microsoft Defender. Para saber mais, confira Microsoft Sentinel no portal do Microsoft Defender.

Pré-requisitos

Você deve ter a função Colaborador do Microsoft Sentinel ou qualquer outra função ou conjunto de permissões que inclua permissões de gravação em seu workspace do Log Analytics e seu grupo de recursos.

Você deve ter pelo menos uma familiaridade básica com a ciência e análise de dados e a Linguagem de Consulta Kusto.

Você deve se familiarizar com o assistente de regra de análise e todas as opções de configuração disponíveis. Para obter mais informações, consulte Regras de análise agendada no Microsoft Sentinel.

Projetar e criar sua consulta

Antes de mais nada, você deve projetar e criar uma consulta na KQL (Linguagem de Consulta Kusto) que sua regra usará para consultar uma ou mais tabelas em seu workspace do Log Analytics.

Determine uma fonte de dados, ou um conjunto de fonte de dados, que você deseja pesquisar para detectar atividades incomuns ou suspeitas. Localize o nome da tabela do Log Analytics na qual os dados dessas fontes são ingeridos. Você pode encontrar o nome da tabela na página do conector de dados dessa fonte. Use o nome de tabela (ou uma função com base nela) como fundamento para sua consulta.

Decida que tipo de análise você quer que essa consulta execute na tabela. Essa decisão determinará quais comandos e funções você deve usar na consulta.

Decida quais elementos de dados (campos, colunas) você quer dos resultados da consulta. Essa decisão determinará como você vai estruturar a saída da consulta.

Crie e teste suas consultas na tela Logs. Quando gostar do resultado, salve a consulta para uso em sua regra.

Para obter algumas dicas úteis para criar consultas Kusto, consulte Práticas recomendadas para consultas de regra de análise.

Para obter mais ajuda na criação de consultas Kusto, consulte Linguagem de Consulta Kusto no Microsoft Sentinel e Melhores práticas para consultas em Linguagem de Consulta Kusto.

Criar sua regra de análise

Esta seção descreve como criar uma regra usando os portais do Azure ou do Defender.

Introdução à criação de uma regra de consulta agendada

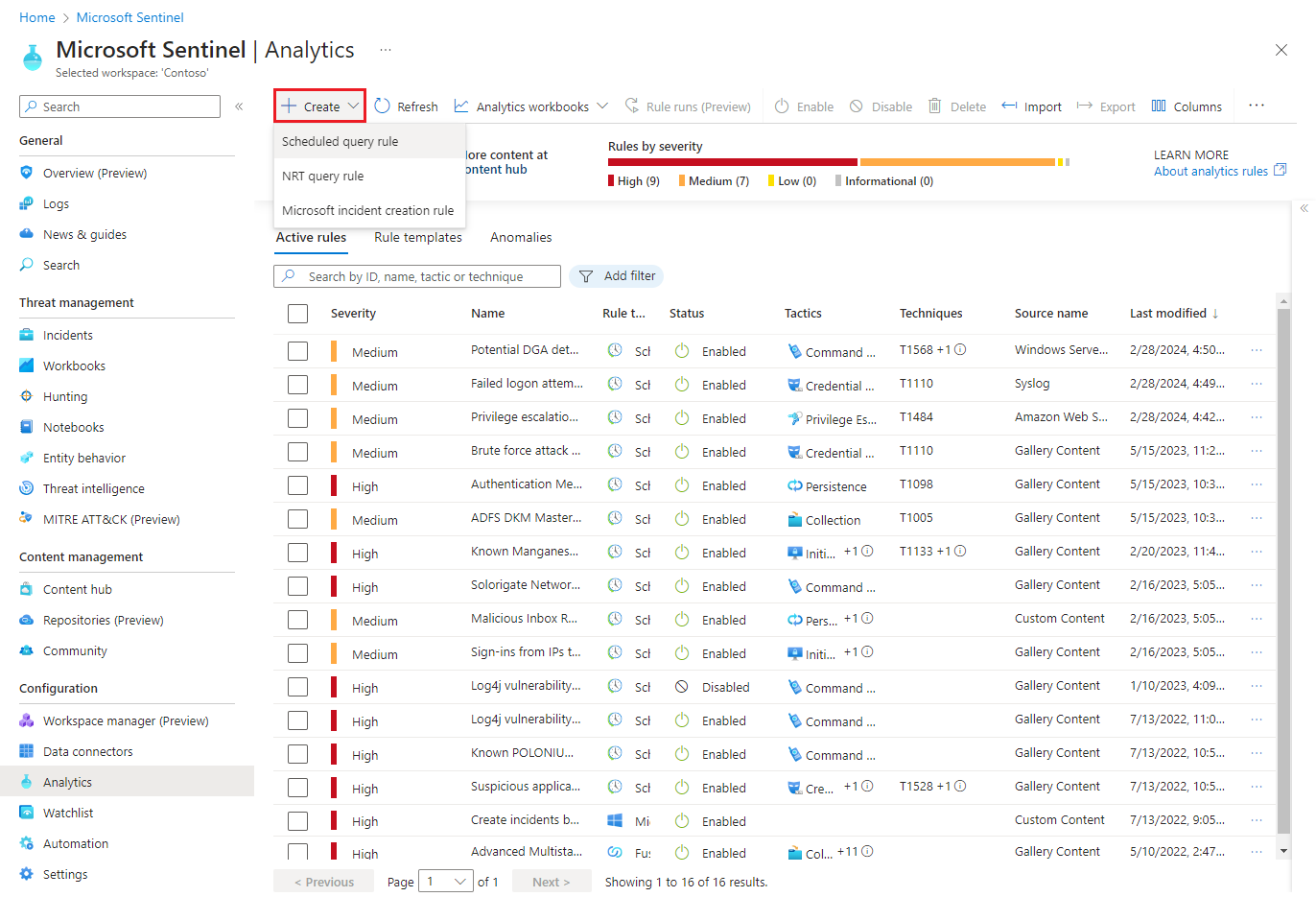

Para começar, vá para a página do Analytics no Microsoft Sentinel para criar uma regra de análise agendada.

Para o Microsoft Sentinel no portal do Azure, em Configuração, selecione Analytics.

Para o Microsoft Sentinel no portal do Defender, selecione Microsoft Sentinel>Configuração>Análise.Selecione +Criar e Regra de consulta agendada.

Nomeie a regra e defina informações gerais

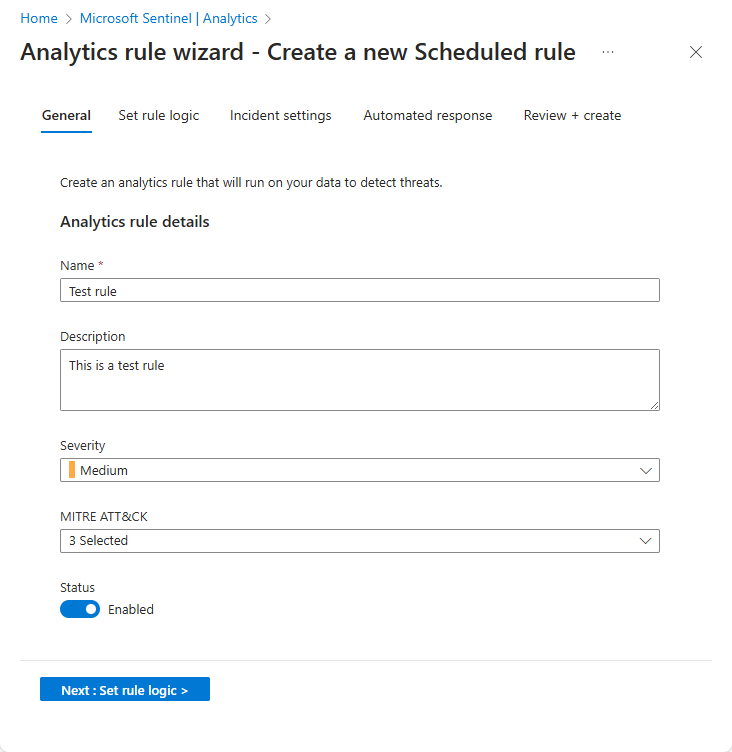

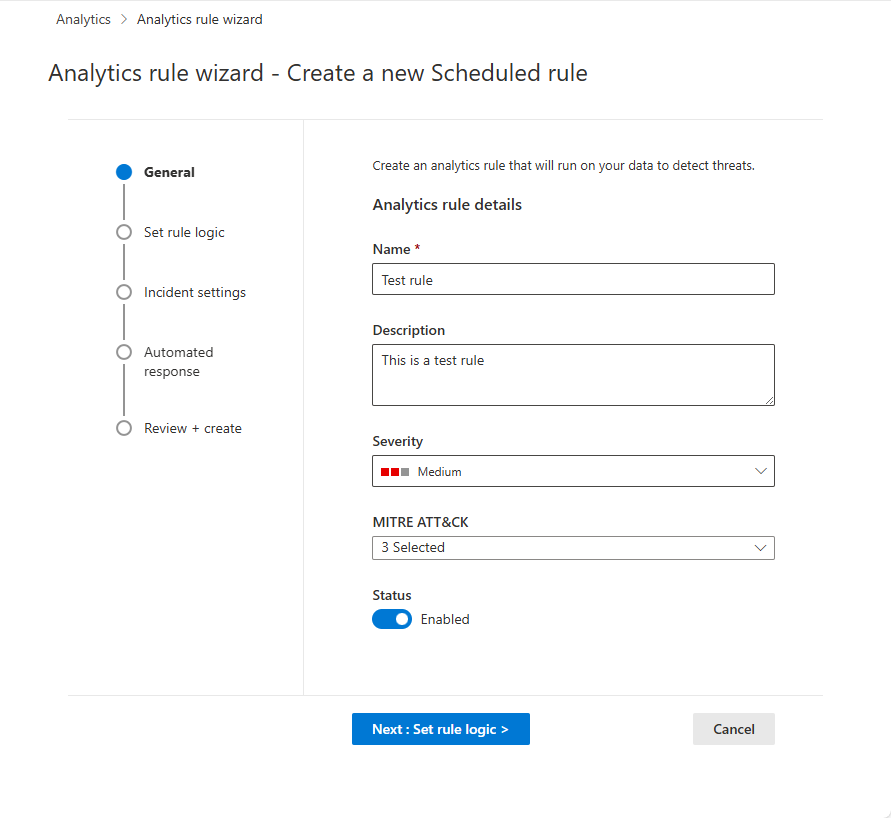

No portal do Azure, os estágios são representados visualmente como guias. No portal do Defender, eles são representados visualmente como marcos em uma linha do tempo.

Insira as seguintes informações para a sua regra.

Campo Descrição Nome Um nome exclusivo para a sua regra. Descrição Uma descrição de texto livre para sua regra. Gravidade Corresponda o impacto que a atividade que dispara a regra pode ter no ambiente de destino, caso a regra seja um verdadeiro positivo.

Informacional: nenhum impacto em seu sistema, mas as informações podem ser indicativas de etapas futuras planejadas por um ator de ameaça.

Baixo: o impacto imediato seria mínimo. Um ator de ameaça provavelmente precisaria realizar várias etapas antes de obter um impacto em um ambiente.

Médio: o ator de ameaça pode ter algum impacto sobre o ambiente com essa atividade, mas seria limitado no escopo ou exigiria atividade adicional.

Alto: a atividade identificada fornece ao ator de ameaças amplo acesso para realizar ações no ambiente ou é disparada pelo impacto no ambiente.MITRE ATT&CK Escolha as atividades de ameaça que se aplicam à sua regra. Selecione entre as táticas e técnicas MITRE ATT&CK apresentadas na lista suspensa. Você pode fazer várias seleções.

Para obter mais informações sobre como maximizar sua cobertura do cenário de ameaças do MITRE ATT&CK, confira Noções básicas sobre a cobertura de segurança da estrutura MITRE ATT&CK®.Status Habilitado: a regra é executada imediatamente após a criação ou na data e hora específicas em que você opta por agendá-la (atualmente em VERSÃO PRÉVIA).

Desabilitado: a regra é criada, mas não é executada. Habilite-a posteriormente na guia Regras ativas quando precisar.Selecione Avançar: Definir lógica da regra.

Definir a lógica da regra

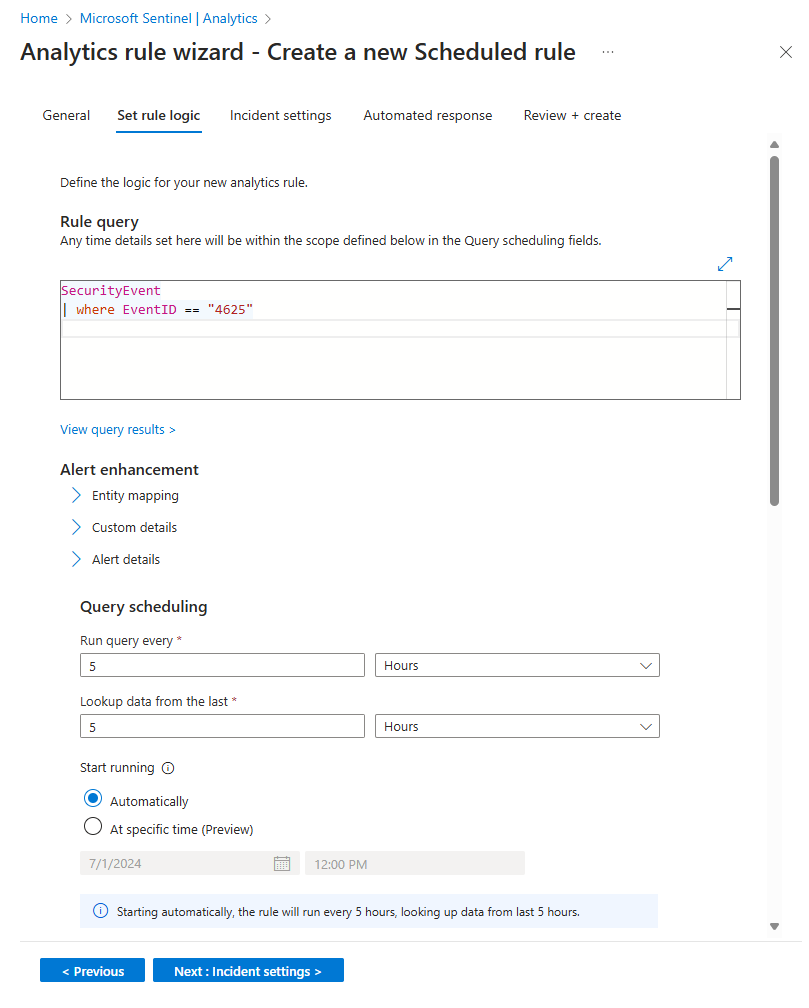

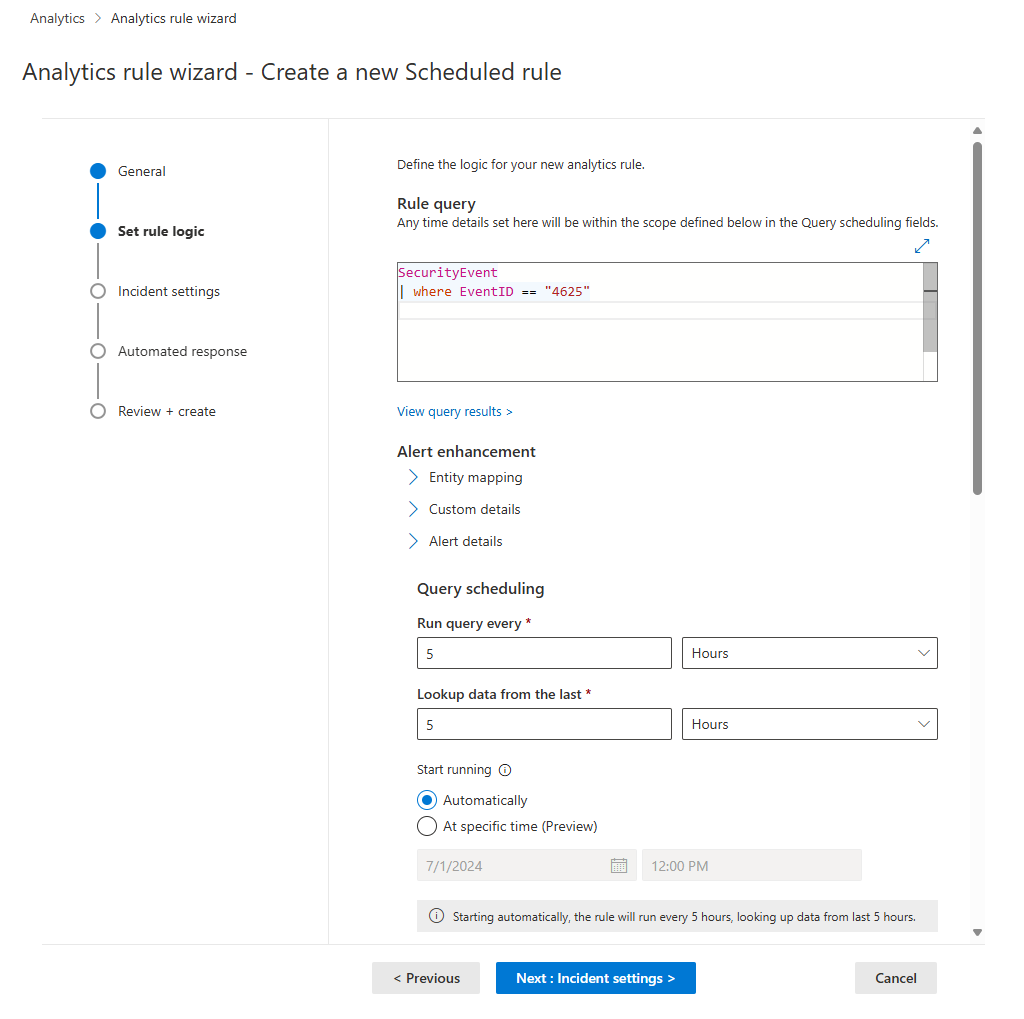

A próxima etapa é definir a lógica de regra que inclui a adição da consulta Kusto que você criou.

Insira a configuração de consulta de regra e aprimoramento de alerta.

Configuração Descrição Consulta da regra Cole a consulta que você projetou, criou e testou na janela Consulta de regra. Cada alteração que você fizer nesta janela será validada instantaneamente, portanto, se houver erros, você verá uma indicação logo abaixo da janela. Mapear entidades Expanda Mapeamento de entidade e defina até 10 tipos de entidade reconhecidos pelo Microsoft Sentinel em campos nos resultados da consulta. Esse mapeamento integra as entidades identificadas ao campo Entidades no esquema de alerta.

Para obter instruções completas sobre entidades de mapeamento, consulte Mapear campos de dados para entidades no Microsoft Sentinel.Destacar detalhes personalizados em seus alertas Expanda Detalhes personalizados e defina todos os campos nos resultados da consulta que você deseja que sejam exibidos em seus alertas como detalhes personalizados. Esses campos também aparecem em incidentes resultantes.

Para obter instruções completas sobre como exibir detalhes personalizados, consulte Destacar detalhes do evento personalizado em alertas no Microsoft Sentinel.Personalizar os detalhes do alerta Expanda Detalhes do alerta e personalize as propriedades de alerta padrão de acordo com o conteúdo de vários campos em cada alerta individual. Por exemplo, personalize a descrição ou o nome do alerta para incluir um nome de usuário ou endereço IP apresentado no alerta.

Para obter instruções completas sobre como personalizar detalhes do alerta, consulte Personalizar detalhes do alerta no Microsoft Sentinel.Agende e defina o escopo da consulta. Defina os seguintes parâmetros na seção Agendamento de consulta:

Configuração Descrição / Opções Executar consulta a cada Controla o intervalo de consulta: com que frequência a consulta é executada.

Intervalo permitido: 5 minutos a 14 dias.Pesquisar nos dados das últimas Determina o período de pesquisa: o período de tempo coberto pela consulta.

Intervalo permitido: 5 minutos a 14 dias.

Deve ser maior ou igual ao intervalo de consulta.Iniciar execução Automaticamente: a regra será executada pela primeira vez imediatamente após ser criada e depois no intervalo da consulta.

Em um horário específico (versão prévia): defina uma data e hora para a primeira execução da regra, após a qual ela será executada no intervalo de consulta.

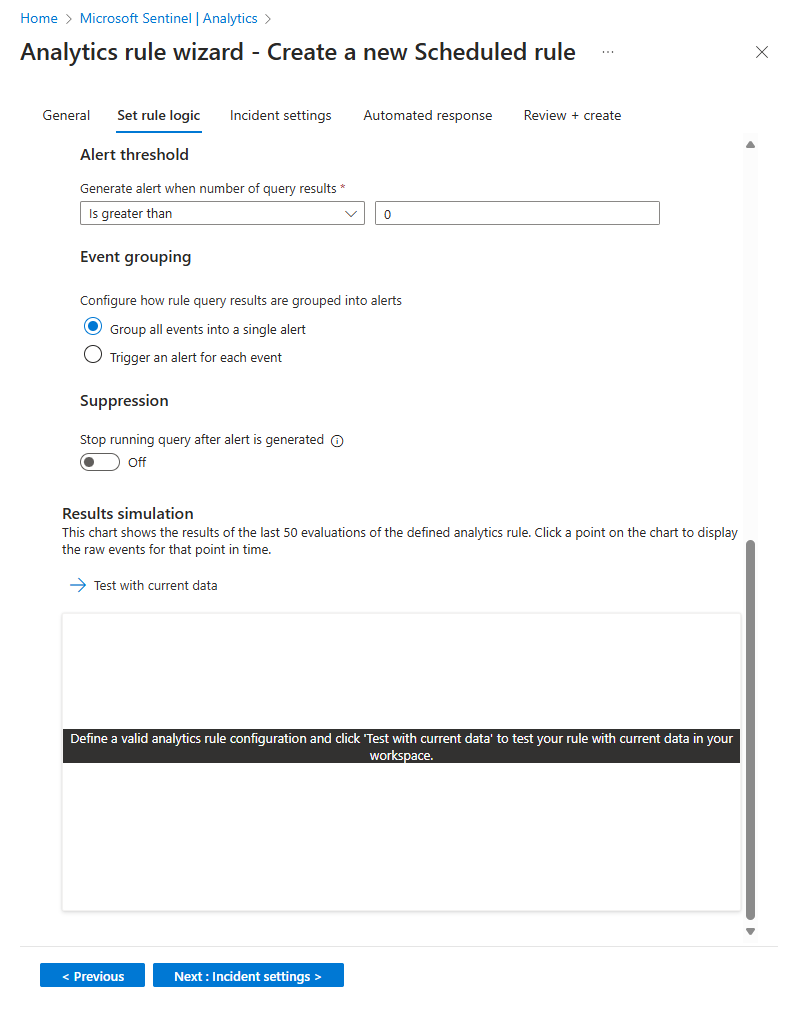

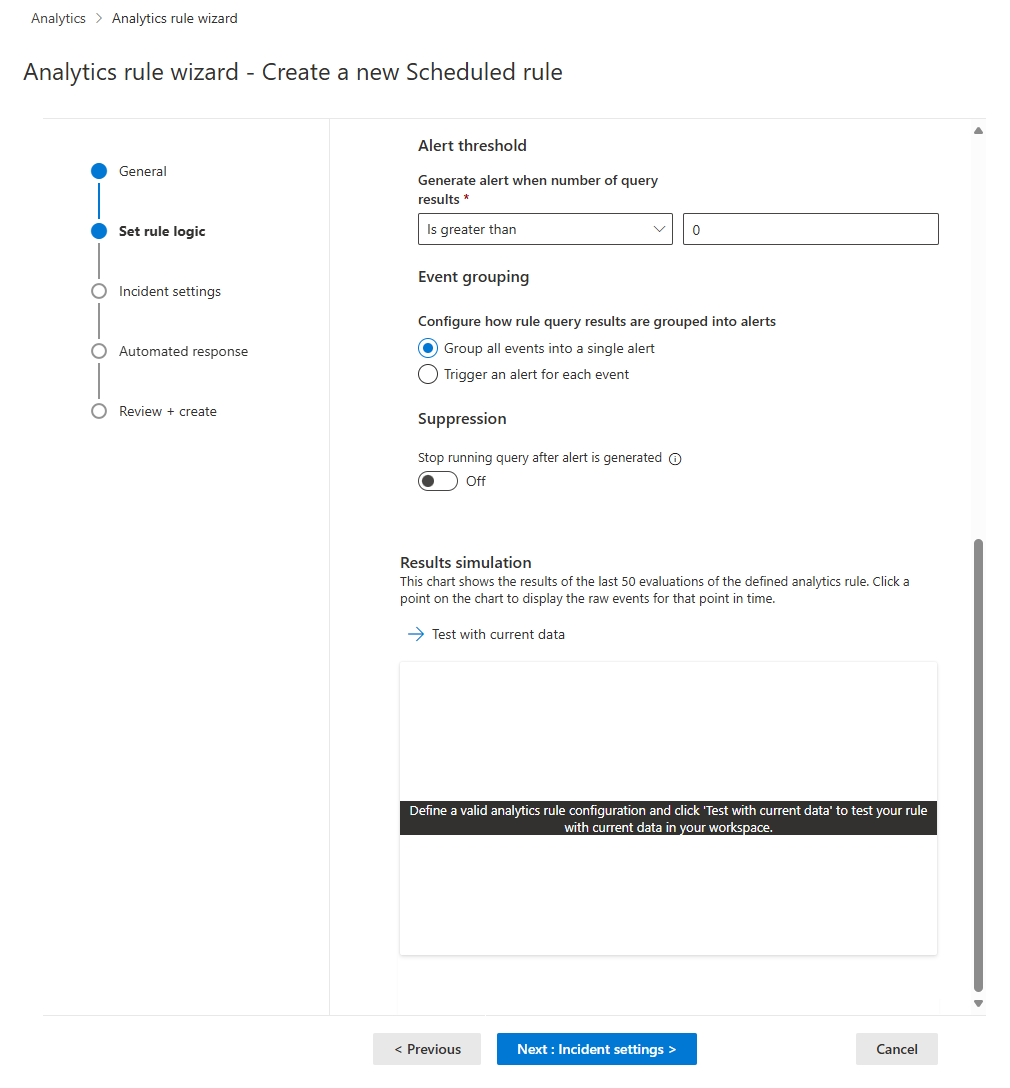

Intervalo permitido: 10 minutos a 30 dias após o tempo de criação (ou habilitação) da regra.Defina o limite para a criação de alertas.

Use a seção limite de alerta para definir o nível de sensibilidade da regra. Por exemplo, defina um limite mínimo de 100:

Configuração Descrição Gerar alerta quando o número de resultados da consulta É maior que Número de eventos 100Se você não quiser definir um limite, insira

0no campo de número.Defina as configurações de agrupamento de eventos.

Em agrupamento de eventos, escolha uma das duas maneiras de lidar com o agrupamento de eventos em alertas:

Configuração Comportamento Agrupar todos os eventos em um único alerta

(padrão)A regra gera um único alerta toda vez que ele é executado, desde que a consulta retorne mais resultados do que o limite de alerta especificado acima. Esse único alerta resume todos os eventos retornados nos resultados da consulta. Disparar um alerta para cada evento A regra gera um alerta exclusivo para cada evento retornado pela consulta. Isso será útil se você quiser que os eventos sejam exibidos individualmente ou se quiser agrupá-los por determinados parâmetros: por usuário, nome do host ou outra coisa. Você pode definir esses parâmetros na consulta. Suprima temporariamente a regra após a geração de um alerta.

Para suprimir uma regra além de seu próximo tempo de execução se um alerta for gerado, habilite a configuração Parar de executar a consulta depois que o alerta for gerado como Ligada. Se você ativar essa opção, defina parar a execução da consulta para no tempo em que a consulta deve parar de ser executada, até 24 horas.

Simule os resultados das configurações de consulta e lógica.

Na área Simulação de resultado, selecione Teste com os dados atuais para ver como seriam os resultados da regra se ele estivesse em execução nos dados atuais. O Microsoft Sentinel simula a execução da regra 50 vezes nos dados atuais, usando o agendamento definido, e mostra um grafo dos resultados (eventos de log). Se você modificar a consulta, selecione testar com os dados atuais novamente para atualizar o grafo. O grafo mostra o número de resultados durante o período definido pelas configurações na seção Agendamento de consulta.

Selecione Avançar: Configurações de incidente.

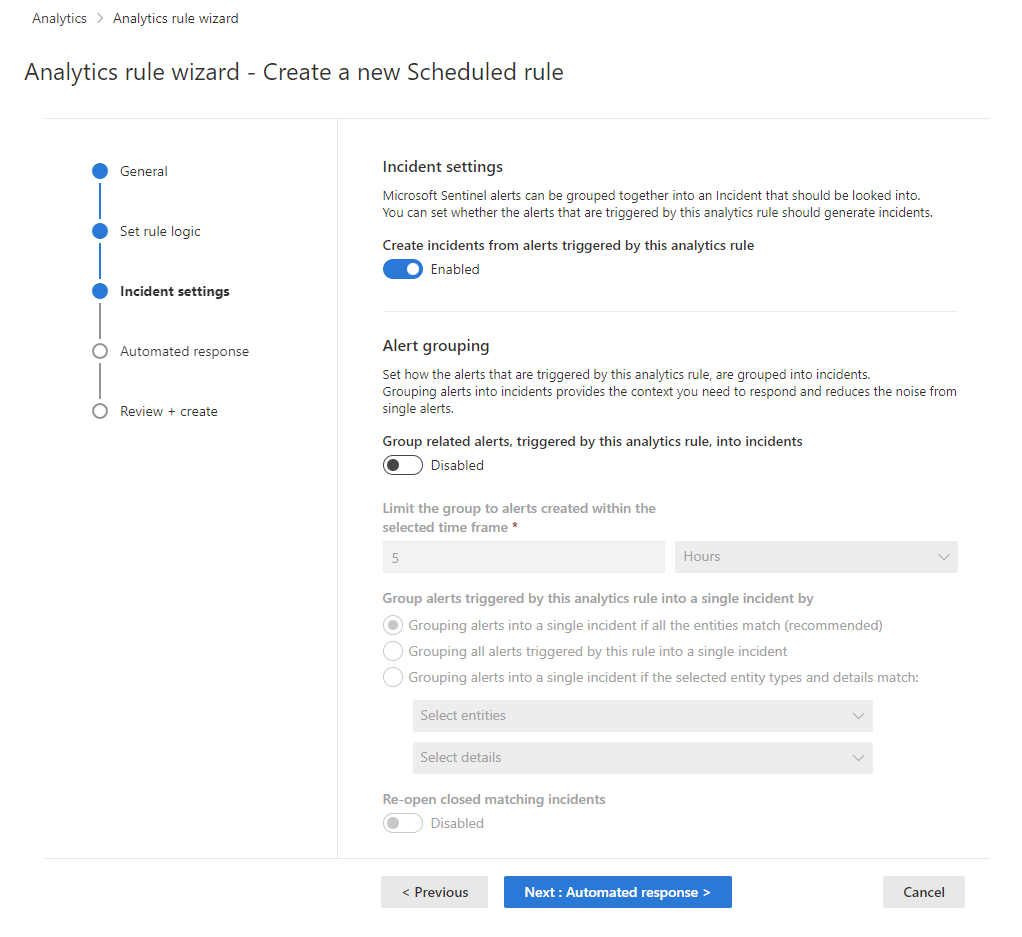

Definir as configurações de criação de incidentes

Na guia Configurações de incidente, escolha se o Microsoft Sentinel transforma alertas em incidentes acionáveis e se e como os alertas são agrupados em incidentes.

Habilite a criação de incidentes.

Na seção configurações de incidente, Criar incidentes de alertas disparados por essa regra de análise é definido por padrão como habilitado, o que significa que o Microsoft Sentinel criará um único incidente separado de cada um e de todos os alertas disparados pela regra.

Se você não quiser que essa regra resulte na criação de quaisquer incidentes (por exemplo, se essa regra for apenas para coletar informações para análise subsequente), defina isso como desabilitado.

Importante

Se você integrou o Microsoft Sentinel à plataforma de operações de segurança unificada no portal do Microsoft Defender, deixe essa configuração Habilitada.

Se você quiser que um único incidente seja criado a partir de um grupo de alertas, em vez de um para cada alerta, consulte a próxima seção.

Defina as configurações de agrupamento de alertas.

Na seção agrupamento de alertas, se você quiser que um único incidente seja gerado a partir de um grupo de até 150 alertas semelhantes ou recorrentes (consulte a observação), defina alertas relacionados ao grupo, disparados por essa regra de análise, em incidentes a serem habilitadose defina os parâmetros a seguir.

Limite o grupo aos alertas criados dentro do período de tempo selecionado: defina o período no qual os alertas semelhantes ou recorrentes são agrupados. Os alertas fora desse período geram um incidente separado ou um conjunto de incidentes.

Alertas de grupo disparados por essa regra de análise em um único incidente por: escolha como os alertas são agrupados:

Opção Descrição Agrupar alertas em um único incidente se todas as entidades corresponderem Os alertas são agrupados se compartilharem valores idênticos para cada uma das entidades mapeadas (definidas na guia definir lógica de regra acima). Esta é a configuração recomendável. Agrupar todos os alertas disparados por essa regra em um único incidente Todos os alertas gerados por essa regra são agrupados em conjunto mesmo que não compartilhem valores idênticos. Agrupar alertas em um único incidente se as entidades e os detalhes selecionados corresponderem Os alertas serão agrupados se compartilharem valores idênticos para todas as entidades mapeadas, detalhes de alerta e detalhes personalizados selecionados nas respectivas listas suspensas. Reabrir incidentes de correspondência fechados: se um incidente tiver sido resolvido e fechado, e posteriormente em outro alerta for gerado que deve pertencer a esse incidente, defina essa configuração como habilitada se você quiser que o incidente fechado seja reaberto e deixe como desabilitado se desejar que o alerta crie um novo incidente.

Observação

Até 150 alertas podem ser agrupados em um único incidente.

O incidente só será criado após a geração de todos os alertas. Todos os alertas serão adicionados ao incidente imediatamente após a criação.

Se mais de 150 alertas forem gerados por uma regra que os agrupa em um único incidente, um novo incidente será gerado com os mesmos detalhes de incidente que o original e os alertas em excesso serão agrupados no novo incidente.

Selecione Avançar: Resposta automatizada.

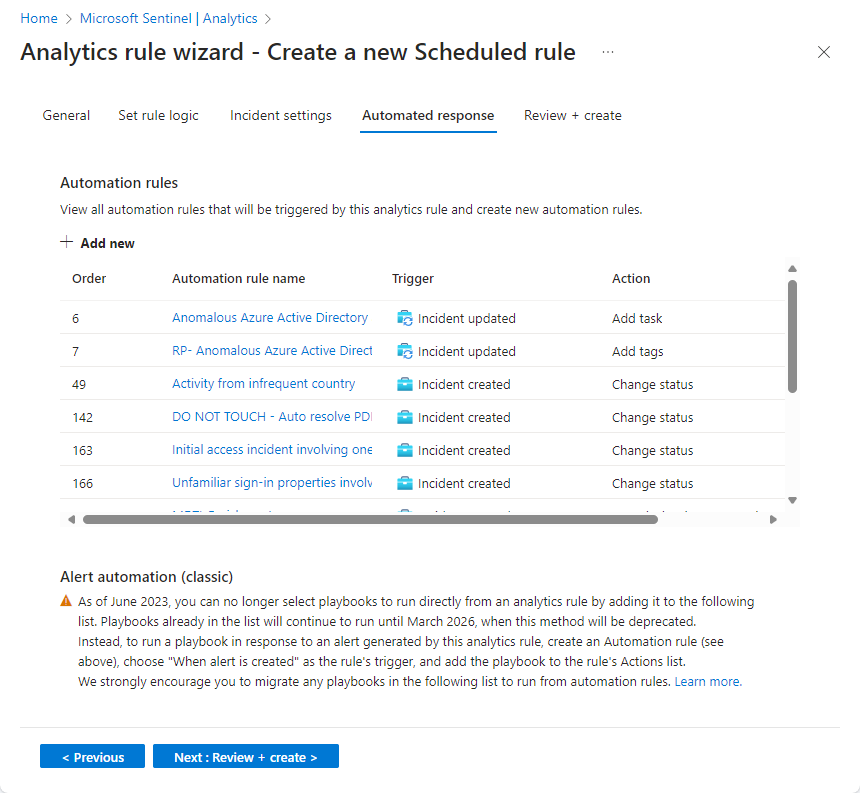

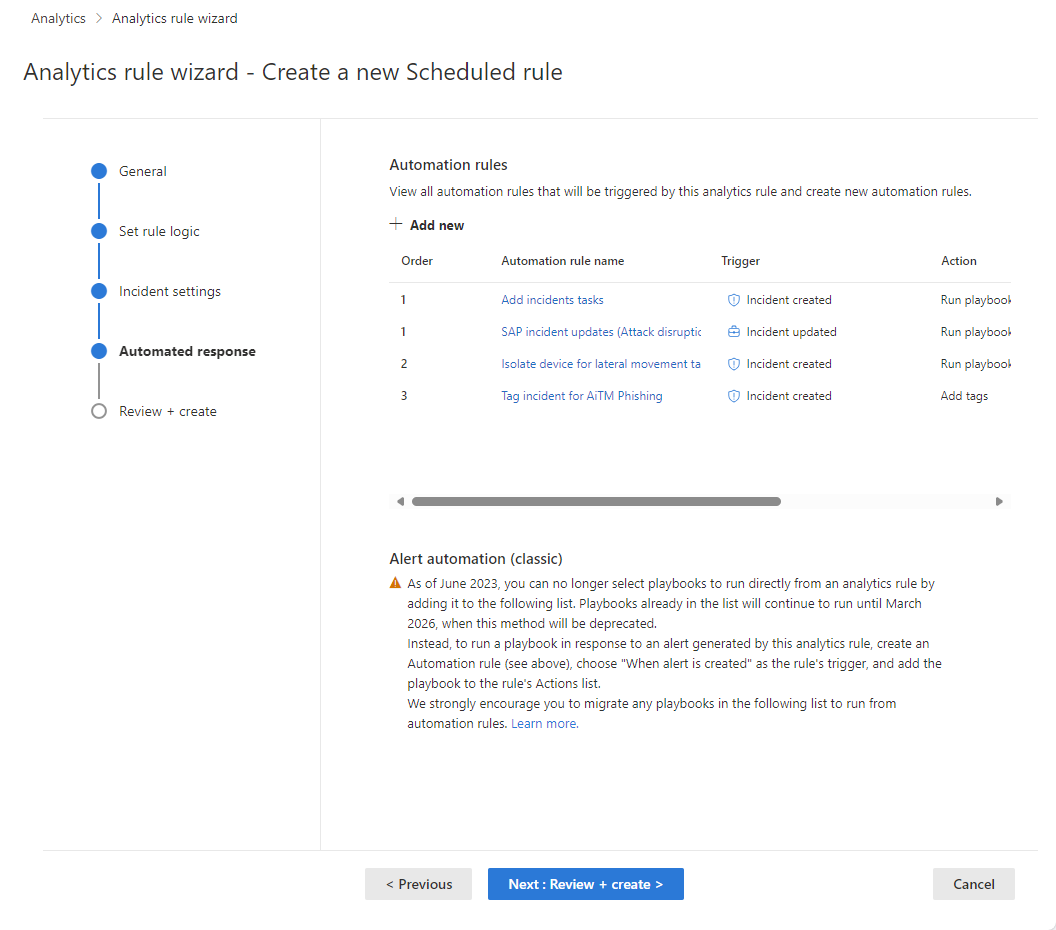

Examinar ou adicionar respostas automatizadas

Na guia respostas automatizadas, consulte as regras de automação exibidas na lista. Se você quiser adicionar respostas que ainda não estejam cobertas por regras existentes, você terá duas opções:

- Edite uma regra existente se quiser que a resposta adicionada se aplique a muitas ou a todas as regras.

- Selecione Adicionar novos para criar uma nova regra de automação que se aplicará somente a essa regra de análise.

Para saber mais sobre para o que você pode usar as regras de automação, veja Automatizar a resposta a ameaças no Microsoft Sentinel com regras de automação

- Em Automação de alertas (clássico), na parte inferior da tela, você verá todos os guias estratégicos configurados para serem executados automaticamente quando um alerta for gerado usando o método antigo.

A partir de junho de 2023, você não poderá mais adicionar guias estratégicos a esta lista. Os guias estratégicos já listados aqui continuarão a ser executados até que esse método seja preterido, a partir de março de 2026.

Se você ainda tiver algum dos guias estratégicos listados aqui, deverá criar uma regra de automação com base no gatilho criado pelo alerta e invocar o guia estratégico a partir da regra de automação. Depois de fazer isso, selecione as reticências no final da linha do guia estratégico listado aqui e selecione Remover. Confira Migrar seus guias estratégicos de gatilho de alerta do Microsoft Sentinel para regras de automação para ver instruções completas.

- Selecione Avançar: revisar e criar para revisar todas as configurações da sua nova regra de alerta.

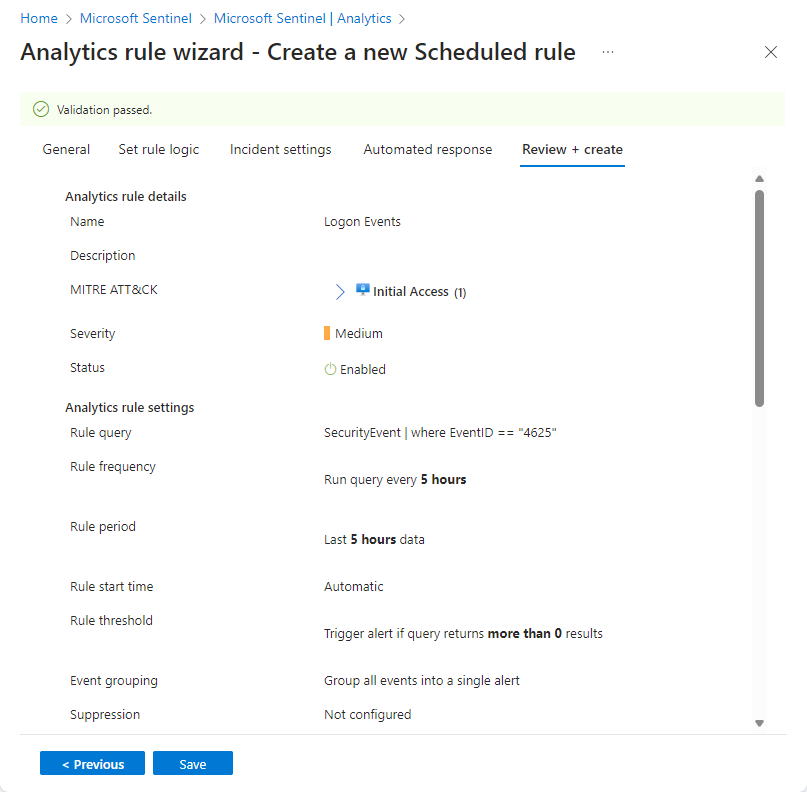

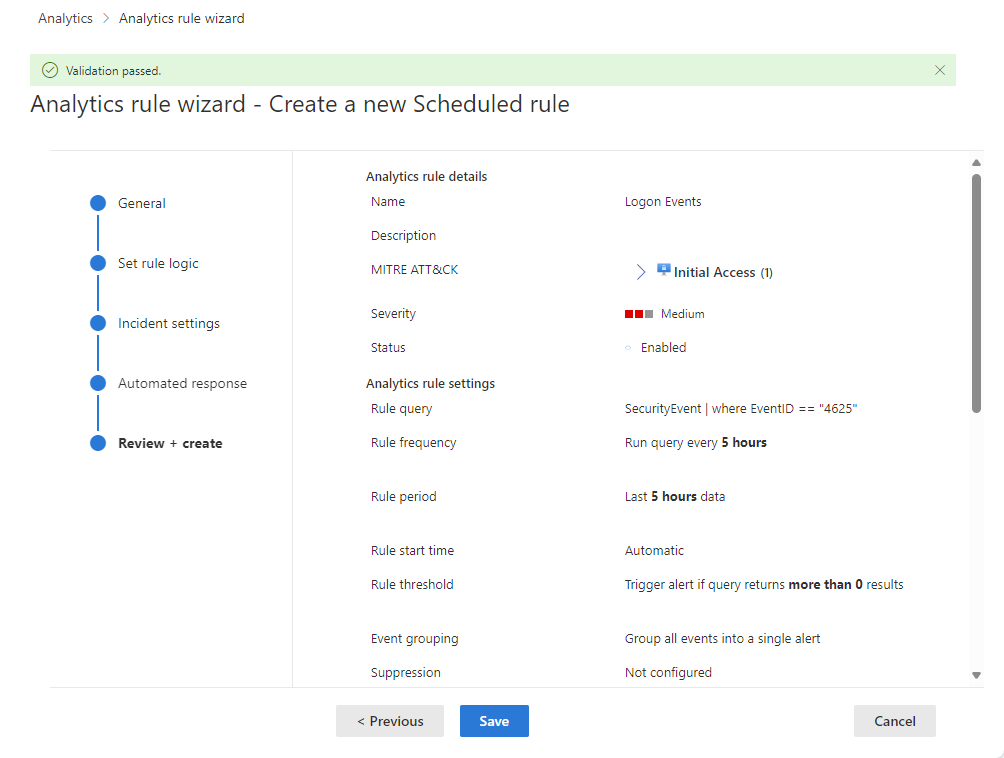

Validar a configuração e criar a regra

Quando a mensagem "Validação aprovada" for exibida, selecione Criar.

Se um erro aparecer, localize e selecione o X vermelho na guia no assistente em que o erro ocorreu.

Corrija o erro e volte para a guia Examinar e criar para executar a validação novamente.

Exibir a regra e sua saída

Ver a definição de regra

Você pode encontrar sua regra personalizada recém-criada (do tipo "agendado") na tabela sob a guia regras ativas na tela principal da análise. Nessa lista, você pode habilitar, desabilitar ou excluir cada regra.

Ver os resultados da regra

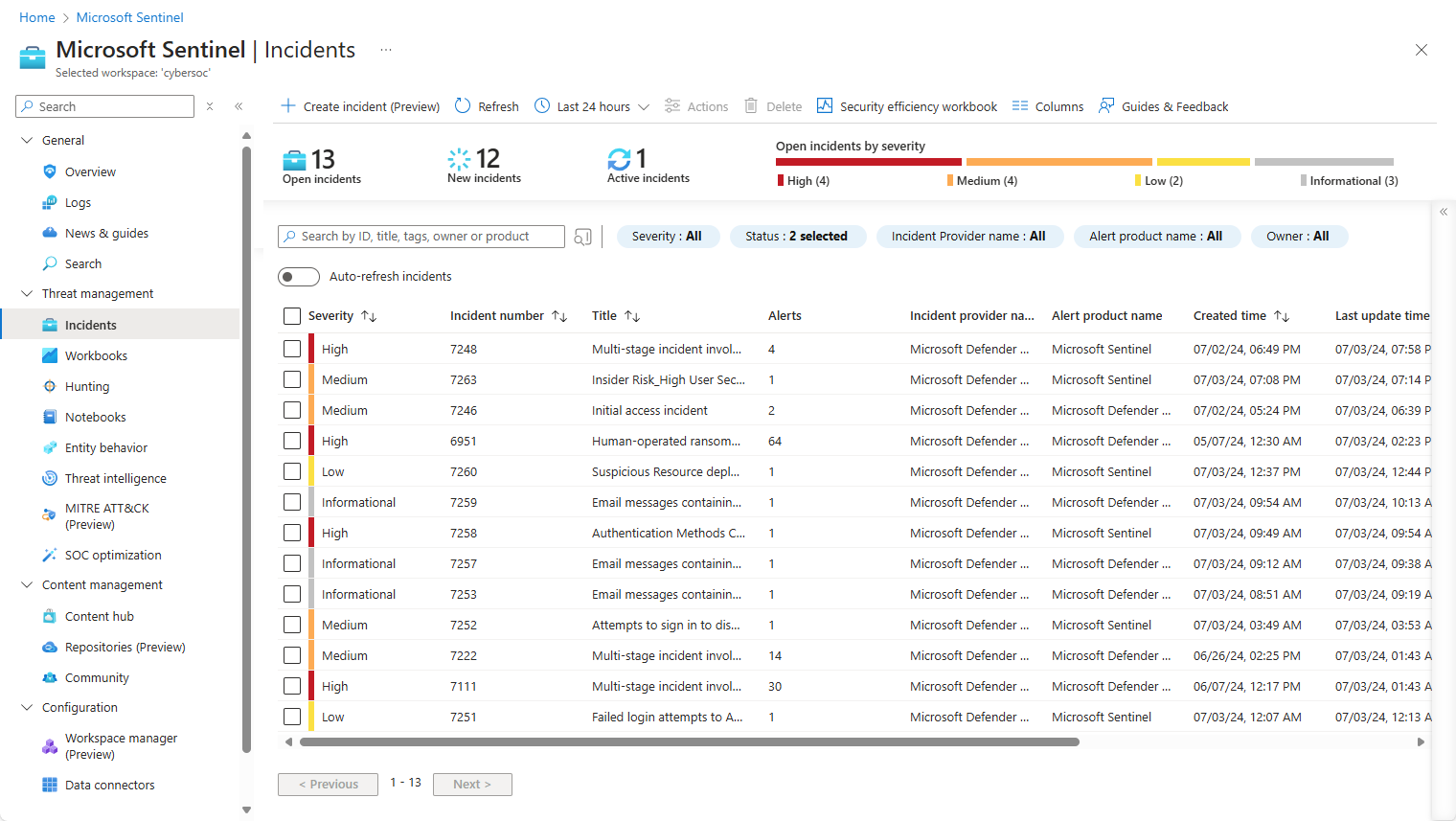

Para exibir os resultados das regras de análise que você criou no portal do Azure, vá para a página Incidentes, onde você pode fazer a triagem e investigar incidentes e corrigir ameaças.

Ajustar a regra

- Você pode atualizar a consulta de regra para excluir falsos positivos. Para saber mais, confira Tratar falsos positivos no Microsoft Sentinel.

Observação

Os alertas gerados no Microsoft Sentinel estão disponíveis por meio do Microsoft Graph Security. Para obter mais informações, consulte a documentação de alertas de segurança do Microsoft Graph.

Exportar a regra para um modelo do ARM

Se desejar empacotar sua regra para ser gerenciada e implantada como código, você poderá exportar facilmente a regra para um modelo do Azure Resource Manager (ARM). Você também pode importar regras de arquivos de modelo para exibi-las e editá-las na interface do usuário.

Próximas etapas

Ao usar regras de análise para detectar ameaças do Microsoft Sentinel, habilite todas as regras associadas às fontes de dados conectadas para garantir a cobertura de segurança total para o ambiente.

Para automatizar a habilitação de regras, efetue push das regras para o Microsoft Sentinel por meio da API e do PowerShell, embora isso exija um esforço adicional. Ao usar a API ou o PowerShell, você precisa primeiro exportar as regras ao JSON para depois habilitar as regras. A API ou o PowerShell pode ser útil ao habilitar regras em várias instâncias do Microsoft Sentinel com configurações idênticas em cada instância.

Para saber mais, veja:

- Solução de problemas de regras de análise no Microsoft Sentinel

- Navegar e investigar incidentes no Microsoft Sentinel

- Entidades no Microsoft Sentinel

- Tutorial: usar guias estratégicos com regras de automação no Microsoft Sentinel

Além disso, veja um exemplo de como usar regras de análise personalizadas ao monitorar o Zoom com um conector personalizado.