Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Este artigo descreve os erros que podem ocorrer ao implantar ou usar o Gerenciador de Atualizações do Azure, como resolvê-los e os problemas conhecidos e as limitações da aplicação de patch agendada.

Solução de problemas gerais

As etapas de solução de problemas a seguir se aplicam às VMs (máquinas virtuais) do Azure relacionadas à extensão de patch em computadores Windows e Linux.

Azure Linux VM

Para verificar se o agente de VM (agente de Máquina Virtual do Microsoft Azure) está em execução, disparou as ações apropriadas no computador e o número da sequência para a solicitação de aplicação de patch automática, verifique o log do agente para obter mais informações em /var/log/waagent.log. Cada solicitação de aplicação de patch automática tem um número de sequência exclusivo associado a ela no computador. Procure um log semelhante a 2021-01-20T16:57:00.607529Z INFO ExtHandler.

O diretório do pacote para a extensão é /var/lib/waagent/Microsoft.CPlat.Core.Edp.LinuxPatchExtension-<version>. A subpasta /status tem um arquivo <sequence number>.status. Ela inclui uma breve descrição das ações executadas durante uma única solicitação de aplicação de patch automática, bem como o respectivo status. Ele também inclui uma pequena lista de erros ocorridos durante a aplicação de atualizações.

Para examinar os logs relacionados a todas as ações executadas pela extensão, verifique se há mais informações em /var/log/azure/Microsoft.CPlat.Core.LinuxPatchExtension/. Ele inclui os dois arquivos de log de interesse a seguir:

-

<seq number>.core.log: contém informações relacionadas às ações de patch. Essas informações incluem patches avaliados e instalados na máquina e quaisquer problemas encontrados ao longo do processo. -

<Date and Time>_<Handler action>.ext.log: há um wrapper acima da ação de patch, que é usado para gerenciar a extensão e invocar uma operação de patch específica. Este log contém informações sobre o wrapper. Para aplicação de patch automática, o log<Date and Time>_Enable.ext.logtem detalhes sobre se a operação de patch específica foi invocada.

VM Windows do Azure

Para verificar se o agente de VM está em execução, disparou as ações apropriadas no computador e o número da sequência para a solicitação de aplicação de patch automática, verifique o log do agente para obter mais informações em C:\WindowsAzure\Logs\AggregateStatus. O diretório do pacote para a extensão é C:\Packages\Plugins\Microsoft.CPlat.Core.WindowsPatchExtension<version>.

Para examinar os logs relacionados a todas as ações executadas pela extensão, verifique se há mais informações em C:\WindowsAzure\Logs\Plugins\Microsoft.CPlat.Core.WindowsPatchExtension<version>. Ele inclui os dois arquivos de log de interesse a seguir:

-

WindowsUpdateExtension.log: contém informações relacionadas às ações de patch. Essas informações incluem patches avaliados e instalados na máquina e quaisquer problemas encontrados ao longo do processo. -

CommandExecution.log: há um wrapper acima da ação de patch, que é usado para gerenciar a extensão e invocar uma operação de patch específica. Este log contém informações sobre o wrapper. Para aplicação de patch automática, o log tem detalhes sobre se a operação de patch específica foi invocada.

A avaliação periódica não está sendo definida corretamente quando a política de avaliação periódica é usada durante a criação de VMs especializadas, migradas e restauradas

Causa

A avaliação periódica não está sendo definida corretamente durante a criação de VMs especializadas, migradas e restauradas devido à forma como a política de modificação atual foi projetada. Após a criação, a política mostrará esses recursos como não conformes no painel de conformidade.

Resolução

Execute uma tarefa de correção após a criação para corrigir os recursos recém-criados. Para obter mais informações, consulte Correção de recursos sem conformidade com o Azure Policy.

O pré-requisito para aplicação de patches agendada não está definido corretamente e os cronogramas não estão anexados ao utilizar políticas específicas durante a criação de VMs especializadas, generalizadas, migradas e restauradas

Causa

O pré-requisito para aplicação de patches agendada e anexação de cronogramas não está sendo definido corretamente ao utilizar as políticas Agendar atualizações recorrentes usando o Azure Update Manager e Definir pré-requisito para agendar atualizações recorrentes em máquinas virtuais do Azure durante a criação para aplicações especializadas, generalizadas, migradas e VMs restauradas devido à forma como a atual política Deploy If Not Exists foi projetada. Após a criação, a política mostrará esses recursos como não conformes no painel de conformidade.

Resolução

Execute uma tarefa de correção após a criação para corrigir os recursos recém-criados. Para obter mais informações, consulte Correção de recursos sem conformidade com o Azure Policy.

As tarefas de correção de política estão falhando para imagens da galeria e para imagens com discos criptografados

Problema

Há falhas de correção para VMs que têm uma referência à imagem da galeria no modo Máquina Virtual. Isso ocorre porque ele requer permissão de leitura para a imagem da galeria e atualmente não faz parte da função de Colaborador da Máquina Virtual.

Causa

A função Colaborador da Máquina Virtual não tem permissões suficientes.

Resolução

- Para todas as novas atribuições, uma alteração recente é introduzida para fornecer a função Colaborador à identidade gerenciada criada durante a atribuição de política para correção. Daqui para frente, isso será atribuído a quaisquer novas atribuições.

- Para quaisquer atribuições anteriores, se você estiver enfrentando falhas nas tarefas de remediação, recomendamos que você atribua manualmente a função de contribuidor à identidade gerenciada seguindo as etapas listadas em Conceder permissões à identidade gerenciada por meio de funções definidas

- Além disso, em cenários em que a função Colaborador não funciona quando os recursos vinculados (imagem ou disco da galeria) estão em outro grupo de recursos ou assinatura, forneça manualmente a identidade gerenciada com as funções e permissões corretas no escopo para desbloquear correções seguindo as etapas em Conceder permissões à identidade gerenciada por meio de funções definidas.

Não é possível gerar uma avaliação periódica para servidores habilitados para Arc

Problema

As assinaturas nas quais os servidores habilitados para Arc estão integrados não estão produzindo dados de avaliação.

Resolução

Verifique se as assinaturas dos servidores Arc estão registradas no provedor de recursos Microsoft.Compute para que os dados periódicos de avaliação sejam gerados periodicamente conforme o esperado. Saiba mais

A configuração de manutenção não é aplicada quando a VM é movida para uma assinatura ou grupo de recursos diferente

Problema

Quando um VM é movido para outra subscrição ou grupo de recursos, a configuração de manutenção agendada associada ao VM não está em execução.

Resolução

Atualmente, as configurações de manutenção não dão suporte à transferência de recursos atribuídos entre grupos de recursos ou assinaturas. Como solução alternativa, use as seguintes etapas para o recurso que você deseja mover. Como pré-requisito, primeiro remova a atribuição antes de seguir as etapas.

Se você estiver usando um escopo static:

- Mova o recurso para um grupo de recursos ou assinatura diferente.

- Recrie a atribuição de recursos.

Se você estiver usando um escopo dynamic:

- Iniciar ou aguardar a próxima execução agendada. Essa ação solicita que o sistema remova completamente a atribuição, para que você possa prosseguir com as próximas etapas.

- Mova o recurso para um grupo de recursos ou assinatura diferente.

- Crie novamente a atribuição de recursos.

Se uma das etapas não for realizada, mova o recurso para o grupo de recursos ou a ID da assinatura anterior e tente realizar as etapas mais uma vez.

Observação

Se o grupo de recursos for excluído, recrie-o com o mesmo nome. Se a ID da assinatura for excluída, entre em contato com a equipe de suporte para mitigação.

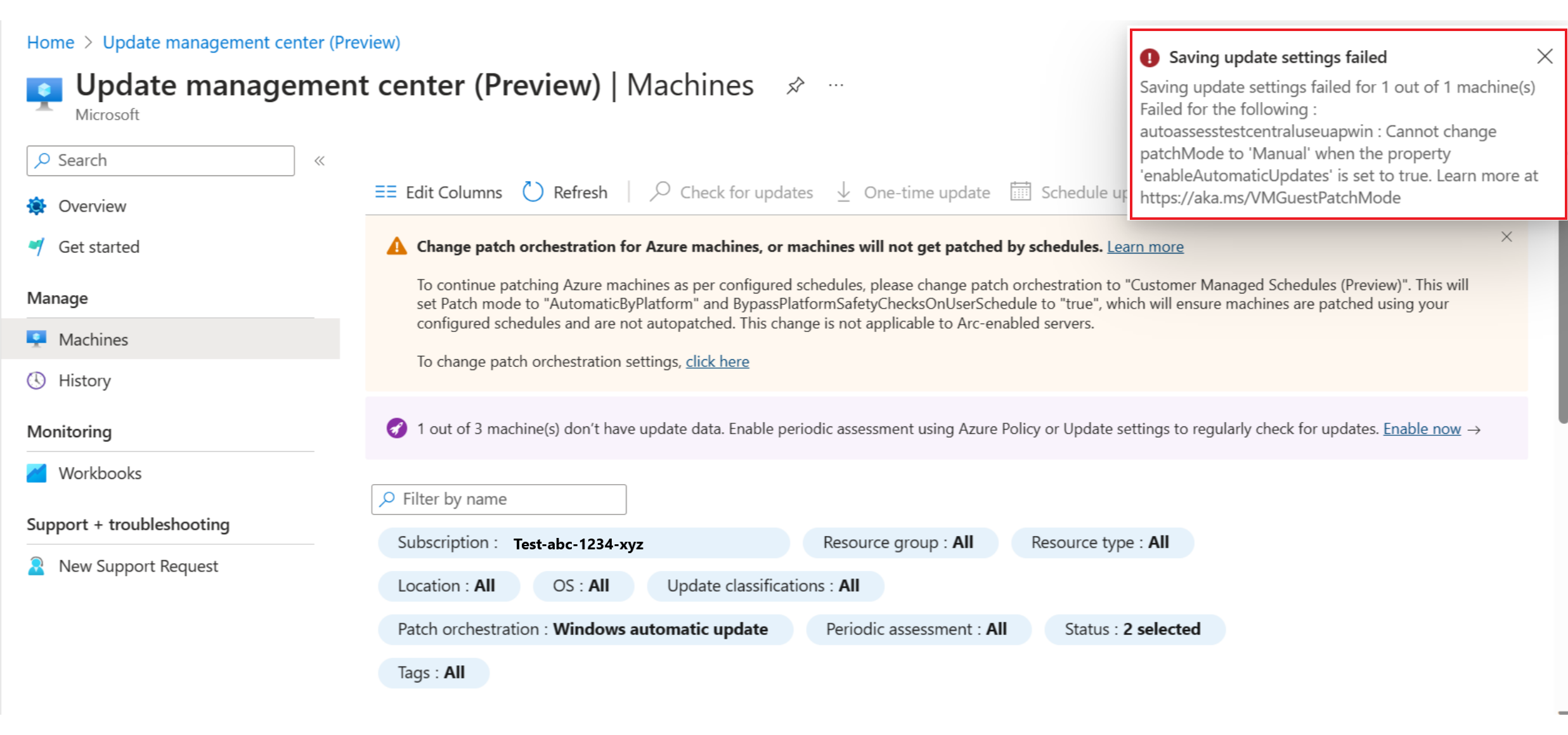

Não é possível alterar a opção de orquestração de patch para atualizações manuais de atualizações automáticas

Problema

Você deseja garantir que o cliente do Windows Update não instale patches no Windows Server, portanto, você deseja definir a configuração de patch como Manual. O computador do Azure tem a opção de orquestração de patch como atualizações automáticas AutomaticByOS/Windows e você não pode alterar a orquestração de patch para Atualizações Manuais usando as Configurações de atualização de alteração.

Resolução

Se você não quiser que nenhuma instalação de patch seja orquestrada pelo Azure ou não use soluções de aplicação de patch personalizadas, altere a opção de orquestração de patch para Agendamentos Gerenciados pelo Cliente (Versão Prévia) ou AutomaticByPlatform e ByPassPlatformSafetyChecksOnUserSchedule e não associe uma configuração de agendamento/manutenção ao computador. Essa configuração garante que nenhuma aplicação de patch seja executada no computador até que você a altere explicitamente. Para obter mais informações, confira Cenário 2 em Cenários do usuário.

O computador é exibido como “Não avaliado” e mostra uma exceção HRESULT

Problema

- Você tem computadores que são exibidos como

Not assessedem Conformidade e vê uma mensagem de exceção abaixo dela. - Você vê um código de erro

HRESULTno portal.

Causa

O Agente de Atualização (Agente do Windows Update no Windows e o gerenciador de pacotes para uma distribuição do Linux) não está configurado corretamente. O Gerenciador de Atualizações depende do Agente de atualização do computador para fornecer as atualizações necessárias, o status do patch e os resultados de patches implantados. Sem essas informações, o Gerenciador de Atualizações não pode relatar corretamente sobre os patches necessários ou instalados.

Resolução

Tente realizar atualizações localmente no computador. Se essa operação falhar, isso normalmente significa que há um erro de configuração do agente de atualização.

Isso costuma ser causado por problemas de firewall e configuração de rede. Use as seguintes verificações para corrigir o problema:

Para o Linux, verifique a documentação apropriada para ter certeza de que você pode acessar o ponto de extremidade de rede do seu repositório de pacotes.

Para o Windows, verifique a configuração do agente conforme descrito em As atualizações não estão sendo baixadas do ponto de extremidade da intranet (WSUS/SCCM).

- Se os computadores estiverem configurados para o Windows Update, certifique-se de que você pode acessar os pontos de extremidade descritos em Problemas relacionados a HTTP/proxy.

- Se os computadores estiverem configurados para o Windows Server Update Services (WSUS), verifique se é possível acessar o servidor WSUS configurado pela Chave de registro WUServer.

Se você vir um código de erro HRESULT, clique duas vezes na exceção exibida em vermelho para ver toda a mensagem de exceção. Examine a tabela a seguir para saber as possíveis soluções ou ações recomendadas.

| Exceção | Resolução ou ação |

|---|---|

Exception from HRESULT: 0x……C |

Pesquise o código de erro relevante na lista de códigos de erro do Windows Update para encontrar mais informações sobre a causa da exceção. |

0x8024402C0x8024401C0x8024402F |

Indica problemas de conectividade de rede. Verifique se seu computador tem a conectividade de rede apropriada para o Gerenciamento de Atualizações. Para obter uma lista de portas e endereços necessários, consulte a seção Planejamento de rede. |

0x8024001E |

A operação de atualização não foi concluída porque o serviço ou o sistema estava sendo desligado. |

0x8024002E |

O serviço Windows Update está desabilitado. |

0x8024402C |

Se você estiver usando um servidor WSUS, verifique se os valores do registro para WUServer e WUStatusServer sob a chave do registro HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate têm o servidor WSUS correto. |

0x80072EE2 |

Há um problema de conectividade de rede ou um problema ao falar com um servidor WSUS configurado. Verifique as configurações do WSUS e confira se o serviço pode ser acessado do cliente. |

The service cannot be started, either because it is disabled or because it has no enabled devices associated with it. (Exception from HRESULT: 0x80070422) |

Verifique se o serviço Windows Update (wuauserv) está em execução e não está desabilitado. |

0x80070005 |

Um erro de acesso negado pode ser causado por qualquer um dos problemas a seguir: – Computador infectado. – As configurações do Windows Update não estão configuradas corretamente. – Erro de permissão de arquivo com a pasta %WinDir%\SoftwareDistribution.– Espaço em disco insuficiente na unidade do sistema (unidade C). |

| Qualquer outra exceção genérica | Faça uma busca na internet por possíveis soluções e trabalhe com o suporte de TI local. |

Revisar o arquivo %Windir%\Windowsupdate.log também pode ajudá-lo a determinar possíveis causas. Para obter mais informações sobre como ler o log, confira Ler o arquivo Windowsupdate.log.

Você também pode baixar e executar a solução de problemas do Windows Update para verificar se há problemas com o Windows Update no computador.

Observação

A documentação da Solução de problemas do Windows Update indica que ele é para uso em clientes Windows, mas também funciona no Windows Server.

Problemas conhecidos na aplicação de patches agendados

- Para agendamento simultâneo/conflitante, apenas um agendamento é disparado. O outro agendamento é disparado após a conclusão do primeiro agendamento.

- Se um computador for criado recentemente, o agendamento poderá ter 15 minutos de atraso do gatilho de agendamento no caso de VMs do Azure.

Falha na aplicação de patch agendada com o erro ''ShutdownOrUnresponsive''

Problema

A aplicação de patch agendada não instalou os patches nas VMs e apresenta um erro como "ShutdownOrUnresponsive".

Resolução

Os agendamentos disparados em computadores excluídos e recriados com a mesma ID de recurso dentro de 8 horas podem falhar com o erro ShutdownOrUnresponsive devido a uma limitação conhecida.

Não é possível aplicar patches nos computadores desligados

Problema

Os patches não são aplicados aos computadores que estão em estado de desligamento. Você também pode ver que os computadores estão perdendo suas configurações ou agendamentos de manutenção associados.

Causa

Os computadores estão em um estado de desligamento.

Resolução

Garanta que seus computadores estejam ligados pelo menos 15 minutos antes da atualização agendada. Para obter mais informações, consulte Desligar computadores.

Falha na execução de patch com a propriedade de janela de manutenção excedida mostrando true mesmo que o tempo permanecesse

Problema

Ao exibir uma implantação de atualização no Histórico de Atualizações, a propriedade Falha com janela de manutenção excedida mostra true, embora tenha sido deixado tempo suficiente para execução. Nesse caso, um dos seguintes problemas é possível:

- Nenhuma atualização é mostrada.

- Uma ou mais atualizações estão em um estado Pendente.

- O status da reinicialização é Obrigatório, mas uma reinicialização não foi tentada mesmo quando a configuração de reinicialização aprovada foi

IfRequiredouAlways.

Causa

Durante uma implantação de atualização, a utilização da janela de manutenção é verificada em várias etapas. São reservados dez minutos da janela de manutenção para reinicialização a qualquer momento. Antes que a implantação obtenha uma lista de atualizações ou downloads ausentes ou instale qualquer atualização (exceto atualizações do service pack do Windows), ela verifica se há 15 minutos + 10 minutos para reinicialização (ou seja, 25 minutos restantes na janela manutenção).

Para atualizações do service pack do Windows, a implantação verifica se há 20 minutos + 10 minutos para reinicialização (ou seja, 30 minutos). Se a implantação não tiver tempo suficiente, ela ignorará as etapas de verificação/download/instalação das atualizações. A execução da implantação verifica se uma reinicialização é necessária e se restam 10 minutos na janela Manutenção. Se houver, a implantação disparará uma reinicialização. Caso contrário, a reinicialização será ignorada.

Nesses casos, o status é atualizado como Failed e a propriedade Janela de manutenção excedida é atualizada como true. Para casos em que o tempo restante é inferior a 25 minutos, as atualizações não são verificadas nem tentadas para instalação.

Para encontrar mais informações, examine os logs no caminho do arquivo fornecido na mensagem de erro da execução da implantação.

Resolução

Defina um intervalo de tempo mais longo para a duração máxima quando estiver disparando uma implantação de atualização sob demanda para ajudar a evitar o problema.

A extensão de atualização do sistema operacional Windows/Linux não está instalada

Problema

A extensão atualização do sistema operacional Windows/Linux deve ser instalada com êxito em computadores Arc para executar avaliações sob demanda, aplicação de patch e aplicação de patch agendadas.

Resolução

Dispare uma avaliação sob demanda ou aplicação de patch para instalar a extensão no computador. Você também pode anexar o computador a um agendamento de configuração de manutenção que instalará a extensão quando a aplicação de patch for executada de acordo com o agendamento.

Se a extensão já estiver presente em um computador Arc, mas o status da extensão não for Êxito, garanta que tenha removido a extensão e disparado uma operação sob demanda para que ela seja instalada novamente.

A extensão de atualização do patch Windows/Linux não está instalada

Problema

A extensão de atualização de patch do Windows/Linux deve ser instalada com êxito em computadores do Azure para executar a avaliação ou aplicação de patch sob demanda, aplicação de patch agendada e para avaliações periódicas.

Resolução

Dispare uma avaliação sob demanda ou aplicação de patch para instalar a extensão no computador. Você também pode anexar o computador a um agendamento de configuração de manutenção que instalará a extensão quando a aplicação de patch for executada de acordo com o agendamento.

Se a extensão já estiver presente no computador, mas o status da extensão não for Êxito, dispare uma operação sob demanda que fará com que ela seja instalada novamente.

Falha na verificação permitir operações de extensão

Problema

A propriedade AllowExtensionOperations é definida como false no OSProfile do computador.

Resolução

A propriedade deve ser definida como true para permitir que as extensões funcionem corretamente.

Privilégios sudo não presentes

Problema

Os privilégios do Sudo não são concedidos às extensões para operações de avaliação ou aplicação de patch em computadores Linux.

Resolução

Conceda privilégios sudo para garantir que as operações de avaliação ou aplicação de patch tenham êxito.

O proxy está configurado

Problema

O proxy é configurado em computadores Windows ou Linux que podem bloquear o acesso aos pontos de extremidade necessários para que as operações de avaliação ou aplicação de patch tenham êxito.

Resolução

Para Windows, consulte problemas relacionados ao proxy.

Para o Linux, verifique se a instalação do proxy não bloqueia o acesso a repositórios necessários para baixar e instalar atualizações.

TLS 1.2 Falha na verificação

Problema

TLS 1.0 e TLS 1.1 estão preteridos.

Resolução

Use o TLS 1.2 ou superior.

Para Windows, consulte Protocolos no SSP do Schannel do TLS/SSL.

Para Linux, execute o comando a seguir para ver as versões com suporte do TLS para sua distribuição.

nmap --script ssl-enum-ciphers -p 443 www.azure.com

Falha na verificação de conexão HTTPS

Problema

A conexão HTTPS não está disponível, e ela é necessária para baixar e instalar atualizações de pontos de extremidade necessários para cada sistema operacional.

Resolução

Permitir conexão HTTPS do computador.

O serviço MsftLinuxPatchAutoAssess não está em execução ou o Tempo não está ativo

Problema

MsftLinuxPatchAutoAssess é necessário para avaliações periódicas bem-sucedidas em computadores Linux.

Resolução

Verifique se o status LinuxPatchExtension foi bem-sucedido para o computador. Reinicialize o computador para verificar se o problema foi resolvido.

Os repositórios do Linux não estão acessíveis

Problema

As atualizações são baixadas de repositórios públicos ou privados configurados para cada distribuição do Linux. O computador não consegue se conectar a esses repositórios para baixar ou avaliar as atualizações.

Resolução

Verifique se as regras de segurança de rede não impedem a conexão com os repositórios necessários para operações de atualização.

Próximas etapas

- Para saber mais sobre o Gerenciador de Atualizações, confira a Visão geral.

- Para exibir os resultados registrados de todos os seus computadores, confira os Logs de consulta e os resultados do Gerenciador de Atualizações (versão prévia).