Configurar o Shortpath RDP para Área de Trabalho Virtual do Azure

Importante

O uso do Shortpath RDP para redes públicas via TURN para a Área de Trabalho Virtual do Azure está atualmente em VERSÃO PRÉVIA. Veja os Termos de Uso Complementares para Versões Prévias do Microsoft Azure para obter termos legais que se aplicam aos recursos do Azure que estão em versão beta, versão prévia ou que, de outra forma, ainda não foram lançados em disponibilidade geral.

O Shortpath RDP só está disponível na nuvem pública do Azure.

Os usuários podem se conectar a uma sessão remota da Área de Trabalho Virtual do Azure usando o RDP (Protocolo de Área de Trabalho Remota) com um transporte baseado em UDP ou TCP. O Shortpath RDP estabelece um transporte baseado em UDP entre um dispositivo local do aplicativo do Windows ou o aplicativo de Área de Trabalho Remota em plataformas com suporte e host de sessão.

A UDP oferecerá melhor confiabilidade de conexão e latência mais consistente. Esse transporte de conexão reversa baseado em TCP fornece a melhor compatibilidade com várias configurações de rede e tem uma alta taxa de sucesso para estabelecer conexões RDP. Se uma conexão UDP não puder ser estabelecida, um transporte de conexão reversa baseado em TCP será usado como um método de conexão de fallback.

Há quatro opções para o Shortpath RDP que fornecem flexibilidade para como você deseja que os dispositivos cliente para uma sessão remota usando UDP:

Shortpath RDP para redes gerenciadas: uma conexão UDP direta entre um dispositivo cliente e um host de sessão usando uma conexão privada, como o emparelhamento privado do ExpressRoute ou uma VPN (rede virtual privada). Habilite o ouvinte do Shortpath RDP em hosts de sessão e permita que uma porta de entrada aceite conexões.

Shortpath RDP para redes gerenciadas com ICE/STUN: uma conexão UDP direta entre um dispositivo cliente e um host de sessão usando uma conexão privada, como o emparelhamento privado do ExpressRoute ou uma VPN (rede virtual privada). Quando o ouvinte do Shortpath RDP não está habilitado em hosts de sessão e uma porta de entrada não é permitida, ICE/STUN é usado para descobrir endereços IP disponíveis e uma porta dinâmica que pode ser usada para uma conexão. O intervalo de portas é configurável.

Shortpath RDP para redes públicas com ICE/STUN: uma conexão UDP direta entre um dispositivo cliente e um host de sessão usando uma conexão pública. ICE/STUN é usado para descobrir endereços IP disponíveis e uma porta dinâmica que pode ser usada para uma conexão. O ouvinte de Shortpath RDP e uma porta de entrada não são necessários. O intervalo de portas é configurável.

Shortpath RDP para redes públicas via TURN (versão prévia): uma conexão UDP indireta entre um dispositivo cliente e um host de sessão usando uma conexão pública em que TURN retransmite o tráfego por meio de um servidor intermediário entre um cliente e um host de sessão. Um exemplo de quando você usa essa opção é se uma conexão usa NAT Simétrico. Uma porta dinâmica é usada para uma conexão; o intervalo de portas é configurável. Para obter uma lista das regiões do Azure que TURN está disponível, confira Regiões do Azure com suporte e disponibilidade TURN. A conexão do dispositivo cliente também deve estar dentro de um local com suporte. O ouvinte de Shortpath RDP e uma porta de entrada não são necessários.

Qual das quatro opções que seus dispositivos cliente podem usar também depende da configuração de rede. Para saber mais sobre como o Shortpath RDP funciona, juntamente com alguns cenários de exemplo, consulte Shortpath RDP.

Este artigo lista a configuração padrão para cada uma das quatro opções e como configurá-las. Ele também fornece etapas para verificar se o Shortpath RDP está funcionando e como desabilitá-lo, se necessário.

Dica

O Shortpath RDP para redes públicas com STUN ou TURN funcionará automaticamente sem nenhuma configuração adicional, se redes e firewalls permitirem o tráfego por meio e configurações de transporte RDP no sistema operacional Windows para hosts de sessão e clientes estiverem usando seus valores padrão.

Configuração padrão

Os hosts de sessão, as configurações de rede do pool de host relacionado e os dispositivos cliente precisam ser configurados para o Shortpath RDP. O que você precisa configurar depende de quais das quatro opções de Shortpath RDP que você deseja usar e também da topologia de rede e configuração de dispositivos cliente.

Aqui estão os comportamentos padrão para cada opção e o que você precisa configurar:

| Opção de Shortpath RDP | Configurações do host de sessão | Configurações de rede do pool de host | Configurações do dispositivo cliente |

|---|---|---|---|

| Shortpath de RDP para redes gerenciadas | UDP e TCP são habilitados no Windows por padrão. Você precisa habilitar o ouvinte do Shortpath RDP em hosts de sessão usando o Microsoft Intune ou a Política de Grupo e permitir que uma porta de entrada aceite conexões. |

Padrão (habilitado) | UDP e TCP são habilitados no Windows por padrão. |

| Shortpath RDP para redes gerenciadas com ICE/STUN | UDP e TCP são habilitados no Windows por padrão. Você não precisa de nenhuma configuração extra, mas pode limitar o intervalo de portas usado. |

Padrão (habilitado) | UDP e TCP são habilitados no Windows por padrão. |

| Shortpath RDP para redes públicas com ICE/STUN | UDP e TCP são habilitados no Windows por padrão. Você não precisa de nenhuma configuração extra, mas pode limitar o intervalo de portas usado. |

Padrão (habilitado) | UDP e TCP são habilitados no Windows por padrão. |

| Shortpath RDP para redes públicas via TURN | UDP e TCP são habilitados no Windows por padrão. Você não precisa de nenhuma configuração extra, mas pode limitar o intervalo de portas usado. |

Padrão (desabilitado) | UDP e TCP são habilitados no Windows por padrão. |

Pré-requisitos

Antes de habilitar o Shortpath RDP, você precisa:

Um dispositivo cliente executando um dos seguintes aplicativos:

Aplicativo do Windows nas seguintes plataformas:

- Windows

- macOS

- iOS e iPadOS

Aplicativo de Área de Trabalho Remota nas seguintes plataformas:

- Windows, versão 1.2.3488 ou posterior

- macOS

- iOS e iPadOS

- Android (somente versão prévia)

Para o Shortpath RDP para redes gerenciadas, você precisa de conectividade direta entre o cliente e o host de sessão. Isso significa que o cliente pode se conectar diretamente ao host de sessão na porta 3390 (padrão) e não é bloqueado por firewalls (incluindo o Firewall do Windows) ou um Grupo de Segurança de Rede. Exemplos de uma rede gerenciada são o emparelhamento privado do ExpressRoute ou uma VPN site a site ou ponto a site (IPsec), como o Gateway de VPN do Azure.

Acesso à Internet para clientes e hosts da sessão. Os hosts de sessão exigem conectividade UDP de saída de seus hosts de sessão para a Internet ou conexões com servidores STUN e TURN. Para reduzir o número de portas necessárias, você pode limitar o intervalo de portas usado com STUN e TURN.

Se você quiser usar o Azure PowerShell localmente, confira Usar a CLI do Azure e o Azure PowerShell com a Área de Trabalho Virtual do Azure para garantir que você tenha o módulo Az.DesktopVirtualization do PowerShell instalado. Como alternativa, use o Azure Cloud Shell.

Os parâmetros para configurar o Shortpath RDP usando o Azure PowerShell são adicionados na versão 5.2.1 da versão prévia do módulo Az.DesktopVirtualization. Você pode baixá-lo e instalá-lo na Galeria do PowerShell.

Habilitar o ouvinte de Shortpath RDP para o Shortpath RDP para redes gerenciadas

Para a opção Shortpath RDP para redes gerenciadas, você precisa habilitar o ouvinte de Shortpath RDP em seus hosts de sessão e abrir uma porta de entrada para aceitar conexões. Você pode fazer isso usando o Microsoft Intune ou a Política de Grupo em um domínio do Active Directory.

Importante

Você não precisa habilitar o ouvinte de Shortpath RDP para as outras três opções de Shortpath RDP, pois elas usam ICE/STUN ou TURN para descobrir endereços IP disponíveis e uma porta dinâmica usada para uma conexão.

Selecione a guia relevante ao seu cenário.

Para habilitar o ouvinte do Shortpath RDP em seus hosts de sessão usando o Microsoft Intune:

Crie ou edite um perfil de configuração para dispositivos Windows 10 e posteriores com o tipo de perfil Catálogo de configurações.

No seletor de configurações, navegue até Modelos administrativos>Componentes do Windows>Serviços da Área de Trabalho Remota>Host da Sessão da Área de Trabalho Remota>Área de Trabalho Virtual do Azure.

Marque a caixa para Habilitar o Shortpath RDP para redes gerenciadas e feche o seletor de configurações.

Expanda a categoria Modelos administrativos e alterne a opção Habilitar o Shortpath RDP para redes gerenciadas para Habilitado.

Selecione Avançar.

Opcional: na guia Marcas de escopo, selecione uma marca de escopo para filtrar o perfil. Saiba mais sobre marcas de escopo, confira Usar RBAC (controle de acesso baseado em função) e marcas de escopo para TI distribuída.

Na guia Atribuições, selecione o grupo que contém os computadores que fornecem uma sessão remota que você deseja configurar e selecione Avançar.

Na guia Revisar + criar, revise as configurações e selecione Criar.

Verifique se o Firewall do Windows e quaisquer outros firewalls que você tenha permitem a porta configurada de entrada para os hosts de sessão. Siga as etapas na política de firewall para segurança de ponto de extremidade no Intune.

Depois que a política se aplicar aos computadores que fornecem uma sessão remota, reinicie-os para que as configurações entrem em vigor.

Verifique se o UDP está habilitado em hosts de sessão

Para hosts de sessão, o UDP é habilitado por padrão no Windows. Para verificar a configuração de protocolos de transporte RDP no Registro do Windows para verificar se o UDP está habilitado:

Abra um prompt do PowerShell em um host de sessão.

Execute os seguintes comandos, que verificam o registro e geram a configuração atual de protocolos de transporte RDP:

$regKey = Get-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services" If ($regKey.PSObject.Properties.name -contains "SelectTransport" -eq "True") { If (($regkey | Select-Object -ExpandProperty "SelectTransport") -eq 1) { Write-Output "The RDP transport protocols setting has changed. Its value is: Use only TCP." } elseif (($regkey | Select-Object -ExpandProperty "SelectTransport") -eq 2) { Write-Output "The default RDP transport protocols setting has changed. Its value is: Use either UDP or TCP." } } else { Write-Output "The RDP transport protocols setting hasn't been changed from its default value. UDP is enabled." }A saída deve ser semelhante à seguinte saída:

The RDP transport protocols setting hasn't been changed from its default value.Se a saída indicar que o valor é Usar apenas TCP, é provável que o valor tenha sido alterado pelo Microsoft Intune ou pela Política de Grupo em um domínio do Active Directory. Você precisa habilitar o UDP de uma das seguintes maneiras:

Edite a política existente do Microsoft Intune ou a Política de Grupo do Active Directory direcionada aos hosts de sessão. A configuração de política está em um destes locais:

Para a política do Intune: Modelos Administrativos>Componentes do Windows>Serviços de Área de Trabalho Remota>Host da Sessão da Área de Trabalho Remota>Conexões>Selecionar protocolos de transporte RDP.

Para Política de Grupo: Configuração do Computador>Políticas>Modelos Administrativos>Componentes do Windows>Serviços de Área de Trabalho Remota>Host da Sessão da Área de Trabalho Remota>Conexões>Selecionar protocolos de transporte RDP.

Defina a configuração como Não configurada ou defina-a como Habilitada e, em seguida, para Selecionar Tipo de Transporte, selecione Usar UDP e TCP.

Atualize a política nos hosts de sessão e reinicie-as para que as configurações entrem em vigor.

Definir as configurações de rede do pool de host

Você pode controlar granularmente como o Shortpath RDP é usado definindo as configurações de rede de um pool de hosts usando o portal do Azure ou o Azure PowerShell. Configurar o Shortpath RDP no pool de hosts permite que você defina opcionalmente quais das quatro opções de Shortpath RDP que você deseja usar e é usada junto com a configuração do host de sessão.

Quando há um conflito entre o pool de hosts e a configuração do host de sessão, a configuração mais restritiva é usada. Por exemplo, se o Shortpath RDP para gerenciar redes estiver configurado, em que o ouvinte está habilitado no host da sessão e o pool de hosts está definido como desabilitado, o Shortpath RDP para redes gerenciadas não funcionará.

Selecione a guia relevante ao seu cenário.

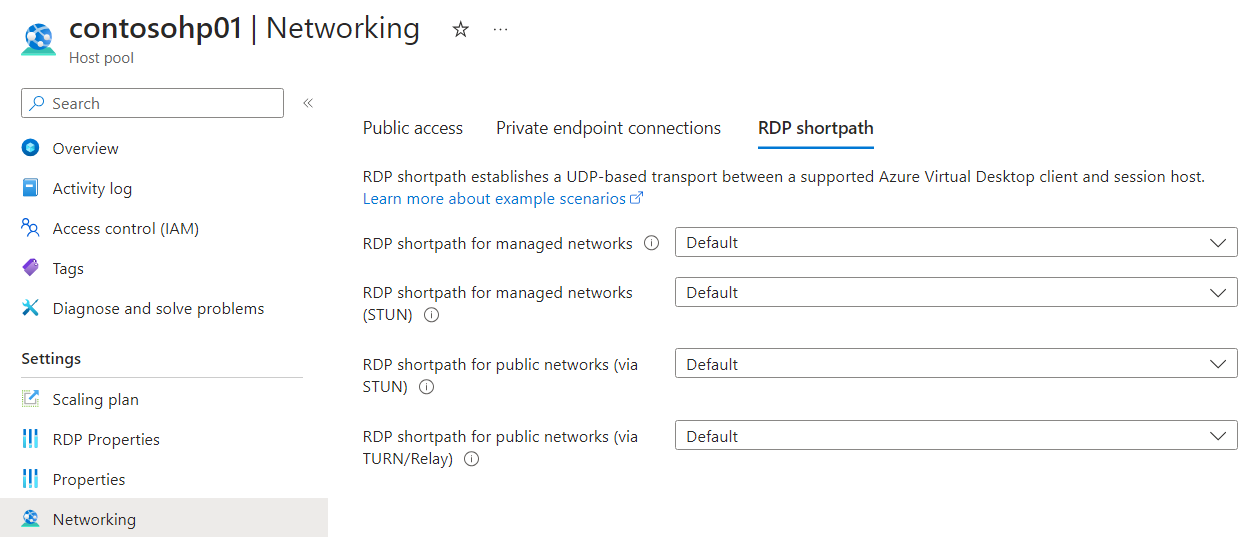

Veja como definir o Shortpath RDP nas configurações de rede do pool de hosts usando o portal do Azure:

Entre no portal do Azure.

Na barra de pesquisa, digite Área de Trabalho Virtual do Azure e selecione a entrada de serviço correspondente.

Selecione Pools de host e, em seguida, selecione o pool de hosts que você deseja configurar.

Selecione Rede e, em seguida, selecione Shortpath RDP.

Para cada opção, selecione um valor na lista suspensa cada uma com base em seus requisitos. Padrão corresponde a Habilitado para cada opção, exceto Shortpath RDP para redes públicas via TURN, que está Desabilitado durante sua visualização.

Selecione Salvar.

Importante

Para conexões que usam TURN, durante a visualização TURN só está disponível para conexões com hosts de sessão em um pool de hosts de validação. Para configurar o pool de hosts como um ambiente de validação, confira Definir o pool de hosts como um ambiente de validação.

Verifique se o UDP está habilitado em dispositivos cliente Windows

Para dispositivos cliente Windows, o UDP é habilitado por padrão. Para fazer check-in no Registro do Windows para verificar se o UDP está habilitado:

Abra um prompt do PowerShell em um dispositivo cliente Windows.

Execute os seguintes comandos, que verificam o registro e geram a configuração atual:

$regKey = Get-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services\Client" If ($regKey.PSObject.Properties.name -contains "fClientDisableUDP" -eq "True") { If (($regkey | Select-Object -ExpandProperty "fClientDisableUDP") -eq 1) { Write-Output "The default setting has changed. UDP is disabled." } elseif (($regkey | Select-Object -ExpandProperty "fClientDisableUDP") -eq 0) { Write-Output "The default setting has changed, but UDP is enabled." } } else { Write-Output "The default setting hasn't been changed from its default value. UDP is enabled." }A saída deve ser semelhante à seguinte saída:

The default setting hasn't been changed from its default value. UDP is enabled.Se a saída indicar que o UDP está desabilitado, é provável que o valor tenha sido alterado pelo Microsoft Intune ou pela Política de Grupo em um domínio do Active Directory. Você precisa habilitar o UDP de uma das seguintes maneiras:

Edite a política existente do Microsoft Intune ou a Política de Grupo do Active Directory direcionada aos hosts de sessão. A configuração de política está em um destes locais:

Para a política do Intune: Modelos Administrativos>Componentes do Windows>Serviços de Área de Trabalho Remota>Cliente de Conexão de Área de Trabalho Remota>Desativar UDP no Cliente.

Para Política de Grupo: Configuração do Computador>Políticas>Modelos Administrativos>Componentes do Windows>Serviços de Área de Trabalho Remota>Cliente de Conexão de Área de Trabalho Remota>Desativar UDP no Cliente.

Defina a configuração como Não configurada ou defina-a como Desabilitada.

Atualize a política nos dispositivos cliente e reinicie-as para que as configurações entrem em vigor.

Verificar a conectividade do servidor STUN/TURN do dispositivo cliente e o tipo NAT

Você pode validar que um dispositivo cliente pode se conectar aos pontos de extremidade STUN/TURN, se NAT está em uso e seu tipo, e verificar se a funcionalidade UDP básica funciona por meio do executável avdnettest.exe. Aqui está um link de download para a versão mais recente do avdnettest.exe.

Para executar o avdnettest.exe, clique duas vezes no arquivo ou execute-o na linha de comando. A saída será semelhante a essa saída se a conectividade for bem-sucedida:

Checking DNS service ... OK

Checking TURN support ... OK

Checking ACS server 20.202.68.109:3478 ... OK

Checking ACS server 20.202.21.66:3478 ... OK

You have access to TURN servers and your NAT type appears to be 'cone shaped'.

Shortpath for public networks is very likely to work on this host.

Se o ambiente usar NAT simétrica, você poderá usar uma conexão indireta com TURN. Para obter mais informações que você pode usar para configurar firewalls e grupos de segurança de rede, confira Configurações de rede para o Shortpath RDP.

Opcional: habilitar suporte ao Teredo

Embora não seja necessário ao Shortpath RDP, o Teredo adiciona candidatos extras de passagem da NAT e aumenta a chance de conexão bem-sucedida do Shortpath RDP em redes somente IPv4. Você pode habilitar o Teredo em hosts de sessão e clientes com o PowerShell:

Abra um prompt do PowerShell como administrador.

Execute o comando a seguir:

Set-NetTeredoConfiguration -Type EnterpriseclientReinicie os hosts de sessão e os dispositivos cliente para que as configurações entrem em vigor.

Limitar o intervalo de portas usado com STUN e TURN

Por padrão, as opções de Shortpath RDP que usam STUN ou TURN usam um intervalo de portas efêmero de 49152 a 65535 para estabelecer um caminho direto entre o servidor e o cliente. No entanto, talvez você queira configurar os hosts de sessão para usar um intervalo de portas menor e previsível.

Você pode definir um intervalo padrão menor de portas 38300 a 39299 ou especificar um intervalo próprio de portas a ser usado. Quando habilitado em hosts de sessão, o Aplicativo do Windows ou o aplicativo da Área de Trabalho Remota seleciona aleatoriamente a porta no intervalo especificado para cada conexão. Se esse intervalo estiver esgotado, as conexões voltarão a usar o intervalo de portas padrão (49152-65535).

Ao escolher o tamanho da base e do pool, considere o número de portas necessárias. O intervalo deve estar entre 1024 e 49151, após o qual começa o intervalo de portas efêmeras.

Você pode limitar o intervalo de portas usando o Microsoft Intune ou a Política de Grupo em um domínio do Active Directory. Selecione a guia relevante ao seu cenário.

Para limitar o intervalo de portas usado com STUN e TURN usando o Microsoft Intune:

Crie ou edite um perfil de configuração para dispositivos Windows 10 e posteriores com o tipo de perfil Catálogo de configurações.

No seletor de configurações, navegue até Modelos administrativos>Componentes do Windows>Serviços da Área de Trabalho Remota>Host da Sessão da Área de Trabalho Remota>Área de Trabalho Virtual do Azure.

Marque a caixa para Usar o intervalo de portas para o Shortpath RDP para redes não gerenciadas e feche o seletor de configurações.

Expanda a categoria Modelos administrativos e, em seguida, alterne a opção Usar o intervalo de portas para o Shortpath RDP para redes não gerenciadas para Habilitado.

Insira valores para Tamanho do pool de portas (Dispositivo) e Porta base UDP (Dispositivo). Os valores padrão são 1000 e 38300, respectivamente.

Selecione Avançar.

Opcional: na guia Marcas de escopo, selecione uma marca de escopo para filtrar o perfil. Saiba mais sobre marcas de escopo, confira Usar RBAC (controle de acesso baseado em função) e marcas de escopo para TI distribuída.

Na guia Atribuições, selecione o grupo que contém os computadores que fornecem uma sessão remota que você deseja configurar e selecione Avançar.

Na guia Revisar + criar, revise as configurações e selecione Criar.

Depois que a política se aplicar aos computadores que fornecem uma sessão remota, reinicie-os para que as configurações entrem em vigor.

Verificar se o Shortpath RDP está funcionando

Depois de configurar o Shortpath RDP, conecte-se a uma sessão remota de um dispositivo cliente e verifique se a conexão está usando UDP. Você pode verificar o transporte em uso com a caixa de diálogo Informações de Conexão do aplicativo do Windows ou o aplicativo da Área de Trabalho Remota, logs do Visualizador de Eventos no dispositivo cliente ou usando o Log Analytics no portal do Azure.

Selecione a guia relevante ao seu cenário.

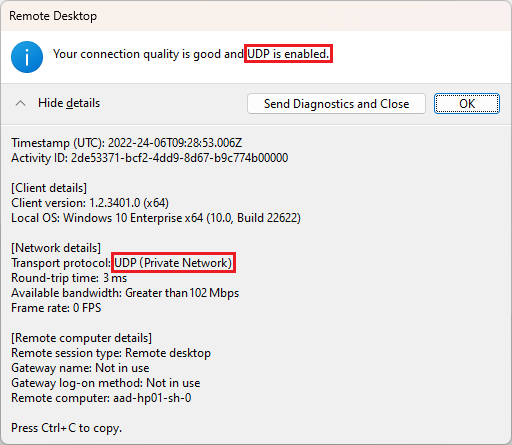

Para verificar se as conexões estão usando o Shortpath RDP, você pode verificar as informações de conexão no cliente:

Conecte-se a uma sessão remota.

Abra a caixa de diálogo Informações de conexão acessando a barra de ferramentas de Conexãona parte superior da tela e selecione o ícone do sinal de força, conforme mostrado na captura de tela a seguir:

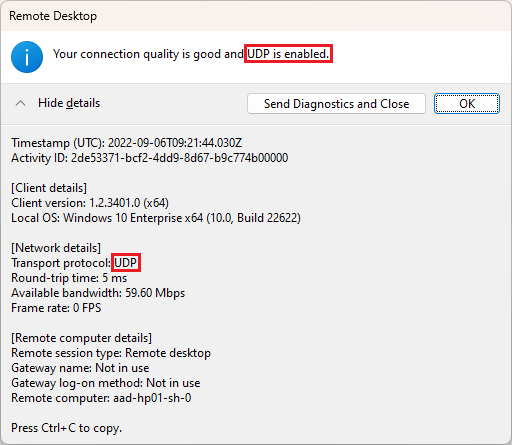

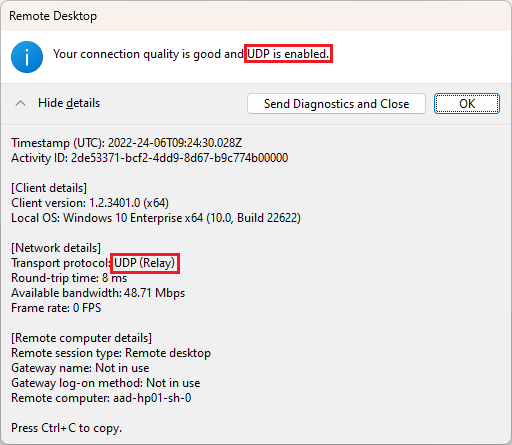

Você pode verificar na saída se o UDP está habilitado, conforme mostrado nas seguintes capturas de tela:

Se uma conexão direta com o Shortpath RDP para redes gerenciadas for usada, o protocolo de transporte terá o valor UDP (Rede Privada):

Se o STUN for usado, o protocolo de transporte terá o valor UDP:

Se TURN for usado, o protocolo de transporte terá o valor UDP (Retransmissão):

Conteúdo relacionado

Se você estiver tendo problemas para estabelecer uma conexão usando o transporte de Shortpath RDP para redes públicas, consulte Solucionar problemas de Shortpath RDP.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de