Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Aplica-se a: ✔️ VMs do Linux ✔️ Conjuntos de dimensionamento flexíveis

Em um tutorial anterior, você aprendeu como SSH em uma máquina virtual (VM) e instalar manualmente o NGINX. Para criar VMs de maneira rápida e consistente, alguma forma de automação, em geral, é desejada. Uma abordagem comum para personalizar uma VM na primeira inicialização é utilizar inicialização de nuvem. Neste tutorial, você aprenderá a:

- Criar um arquivo de configuração cloud-init

- Criar uma VM que usa um arquivo cloud-init

- Exibir um aplicativo Node.js em execução após a criação da VM

- Usar o Key Vault para armazenar certificados com segurança

- Automatizar implantações seguras de NGINX com cloud-init

Se você optar por instalar e usar a CLI localmente, este tutorial exigirá que você execute a CLI do Azure versão 2.0.30 ou posterior. Execute az --version para encontrar a versão. Se você precisa instalar ou atualizar, consulte Instalar a CLI do Azure.

Visão geral da inicialização de nuvem

Inicialização de nuvem é uma abordagem amplamente utilizada para personalizar uma VM do Linux, quando ela é inicializada pela primeira vez. Você pode utilizar a inicialização de nuvem para instalar pacotes e gravar arquivos, ou para configurar usuários e segurança. Como a inicialização de nuvem é executada durante o processo de inicialização inicial, não há etapa adicional ou agentes necessários para aplicar a configuração.

A inicialização de nuvem também funciona em distribuições. Por exemplo, você não usa apt-get install nem yum install para instalar um pacote. Em vez disso, você pode definir uma lista de pacotes para instalar. Inicialização de nuvem usa automaticamente a ferramenta de gerenciamento de pacote nativo de distribuição que você selecionar.

Estamos trabalhando com parceiros para incluir a inicialização de nuvem e trabalhar nas imagens que eles fornecem para o Azure. Para obter informações detalhadas sobre o suporte para cloud-init para cada distribuição, confira Suporte para cloud-init para VMs no Azure.

Criar arquivo de configuração cloud-init

Para ver a inicialização de nuvem em ação, crie uma VM que instala o NGINX e execute um simples "Hello World" do aplicativo do Node. js. A configuração de cloud-init a seguir instala os pacotes necessários, cria um aplicativo Node.js, inicializa e inicia o aplicativo.

No seu prompt do Bash ou no Cloud Shell, crie um arquivo chamado cloud-init.txt e cole a configuração a seguir. Por exemplo, digite sensible-editor cloud-init.txt para criar o arquivo e ver uma lista de editores disponíveis. Certifique-se de que o arquivo de inicialização de nuvem inteiro seja copiado corretamente, especialmente a primeira linha:

#cloud-config

package_upgrade: true

packages:

- nginx

- nodejs

- npm

write_files:

- owner: www-data:www-data

path: /etc/nginx/sites-available/default

defer: true

content: |

server {

listen 80;

location / {

proxy_pass http://localhost:3000;

proxy_http_version 1.1;

proxy_set_header Upgrade $http_upgrade;

proxy_set_header Connection keep-alive;

proxy_set_header Host $host;

proxy_cache_bypass $http_upgrade;

}

}

- owner: azureuser:azureuser

path: /home/azureuser/myapp/index.js

defer: true

content: |

var express = require('express')

var app = express()

var os = require('os');

app.get('/', function (req, res) {

res.send('Hello World from host ' + os.hostname() + '!')

})

app.listen(3000, function () {

console.log('Hello world app listening on port 3000!')

})

runcmd:

- service nginx restart

- cd "/home/azureuser/myapp"

- npm init

- npm install express -y

- nodejs index.js

Para obter mais informações sobre opções de configuração de inicialização de nuvem, consulte exemplos de configuração de inicialização de nuvem.

Criar máquina virtual

Antes de criar uma máquina virtual, crie um grupo de recursos com o az group create. O exemplo a seguir cria um grupo de recursos. Nesses comandos, um sufixo aleatório é acrescentado ao grupo de recursos e nomes de VM para evitar colisões de nome durante implantações repetidas.

export RANDOM_SUFFIX=$(openssl rand -hex 3)

export RESOURCE_GROUP="myResourceGroupAutomate$RANDOM_SUFFIX"

export REGION="eastus2"

az group create --name $RESOURCE_GROUP --location $REGION

Resultados:

{

"id": "/subscriptions/xxxxx-xxxxx-xxxxx-xxxxx/resourceGroups/myResourceGroupAutomatexxx",

"location": "eastus",

"managedBy": null,

"name": "myResourceGroupAutomatexxx",

"properties": {

"provisioningState": "Succeeded"

},

"tags": null,

"type": "Microsoft.Resources/resourceGroups"

}

Agora, crie uma VM com az vm create. Utiçize o --custom-data parâmetro para passar no arquivo de configuração de inicialização de nuvem. Forneça o caminho completo para a configuração cloud-init.txt se você salvou o arquivo fora do seu diretório de trabalho atual. O exemplo a seguir cria uma VM; observe que o nome da VM também é acrescentado com o sufixo aleatório.

export VM_NAME="myAutomatedVM$RANDOM_SUFFIX"

az vm create \

--resource-group $RESOURCE_GROUP \

--name $VM_NAME \

--image Ubuntu2204 \

--admin-username azureuser \

--generate-ssh-keys \

--custom-data cloud-init.txt

Resultados:

{

"fqdns": "",

"id": "/subscriptions/xxxxx/resourceGroups/myResourceGroupAutomatexxx/providers/Microsoft.Compute/virtualMachines/myAutomatedVMxxx",

"location": "eastus",

"name": "myAutomatedVMxxx",

"powerState": "VM running",

"publicIpAddress": "x.x.x.x",

"resourceGroup": "myResourceGroupAutomatexxx",

"zones": ""

}

Demora alguns minutos para que a VM seja criada, os pacotes para instalar e iniciar o aplicativo. Há tarefas em segundo plano que continuarão em execução depois que a CLI do Azure faz você voltar para o prompt. Pode demorar mais alguns minutos antes que você possa acessar o aplicativo. Quando a VM tiver sido criada, observe o publicIpAddress exibido pela CLI do Azure. Esse endereço é usado para acessar o aplicativo do Node. js por meio de um navegador da web.

Para permitir o tráfego da web para acessar sua VM, abra a porta 80 da Internet com az vm open-port:

az vm open-port --port 80 --resource-group $RESOURCE_GROUP --name $VM_NAME

Resultados:

{

"endpoints": [

{

"name": "80",

"protocol": "tcp",

"publicPort": 80,

"privatePort": 80

}

],

"id": "/subscriptions/xxxxx/resourceGroups/myResourceGroupAutomatexxx/providers/Microsoft.Compute/virtualMachines/myAutomatedVMxxx",

"location": "eastus",

"name": "myAutomatedVMxxx"

}

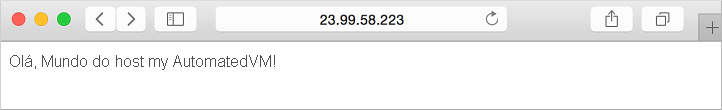

Testar o aplicativo da web

Agora você pode abrir um navegador da Web e inserir o endereço IP público na barra de endereços. Forneça seu próprio endereço de IP público do processo de criação da máquina virtual. Seu aplicativo Node.js é exibido como mostrado no exemplo a seguir:

Próximas etapas

Neste tutorial, você configurou as VMs na primeira inicialização com cloud-init. Você aprendeu a:

- Criar um arquivo de configuração cloud-init

- Criar uma VM que usa um arquivo cloud-init

- Exibir um aplicativo Node.js em execução após a criação da VM

- Usar o Key Vault para armazenar certificados com segurança

- Automatizar implantações seguras de NGINX com cloud-init

Vá para o próximo tutorial para aprender a gerenciar imagens de VM.