Cenário: Firewall do Azure – personalizado

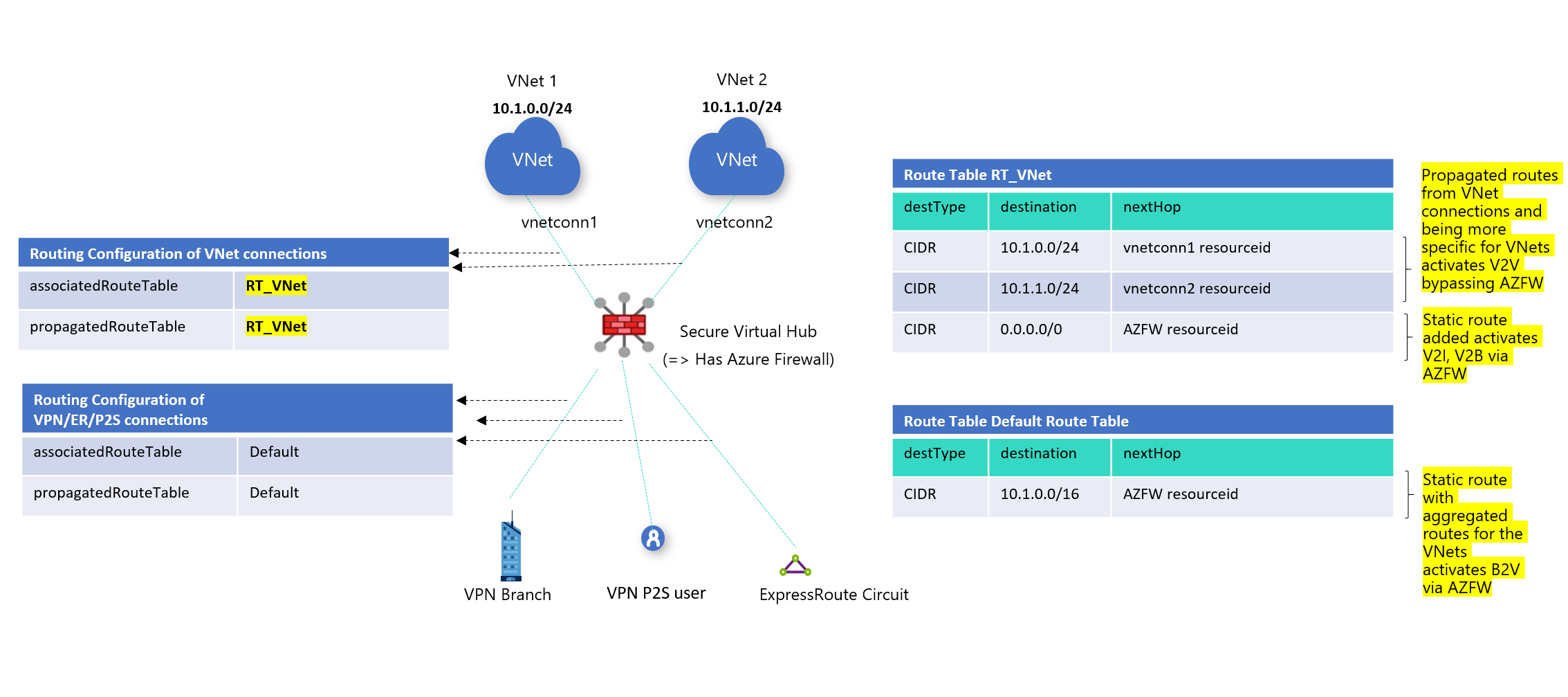

Ao trabalhar com o roteamento de hub virtual de WAN Virtual, há alguns cenários disponíveis. Neste cenário, a meta é rotear o tráfego entre VNets diretamente, mas usar o Firewall do Azure em VNet para Internet/Branch e Branch para fluxos de tráfego de VNet.

Design

Para descobrir quantas tabelas de rotas serão necessárias, você pode criar uma matriz de conectividade, em que cada célula representa se uma origem (linha) pode se comunicar com um destino (coluna). A matriz de conectividade nesse cenário é trivial, mas seja consistente com outros cenários, pois ainda podemos ver isso.

Matriz de conectividade

| De | Para: | VNets | Branches | Internet |

|---|---|---|---|---|

| VNets | → | Direto | AzFW | AzFW |

| Branches | → | AzFW | Direto | Direto |

Na tabela anterior, "Direct" representa a conectividade direta entre duas conexões sem o tráfego atravessando o Firewall do Azure na WAN Virtual, e "AzFW" indica que o fluxo passará pelo Firewall do Azure. Como há dois padrões distintos de conectividade na matriz, precisaremos de duas tabelas de rotas que serão configuradas da seguinte maneira:

- Redes virtuais:

- Tabela de rotas associada: RT_VNet

- Propagação para tabelas de rotas: RT_VNet

- Branches:

- Tabela de rotas associada: Padrão

- Propagando para tabelas de rotas: Padrão

Observação

Você pode criar uma instância de WAN Virtual separada com um único Hub Virtual Seguro em cada região e conectar cada WAN virtual entre si por meio de uma VPN site a site.

Para obter informações sobre roteamento de hub virtual, confira Sobre roteamento de hub virtual.

Fluxo de trabalho

Neste cenário, você deseja rotear o tráfego por meio do Firewall do Azure para tráfego de VNet a Internet, de VNet a Branch ou de Branch a VNet, mas gostaria de ir direto para o tráfego de VNet a VNet. Se você usou o Gerenciador de Firewall do Azure, as configurações de rota serão preenchidas automaticamente na Tabela de Rotas Padrão. O tráfego privado se aplica a VNet e Branches, o tráfego da Internet se aplica a 0.0.0.0/0.

As conexões VPN, ExpressRoute e VPN de usuário são chamadas coletivamente de Branches e associadas à mesma tabela de rotas (Padrão). Todas as conexões VPN, ExpressRoute e VPN de usuário propagam rotas para o mesmo conjunto de tabelas de rotas. Para configurar esse cenário, leve em conta as seguintes etapas:

Crie uma tabela de rotas personalizada RT_VNet.

Crie uma rota para ativar o tráfego de VNet a Internet e de VNet a Branch: 0.0.0.0/0 com o próximo salto apontando para o Firewall do Azure. Na seção Propagação, verifique se as VNets estão selecionadas, o que garante rotas mais específicas, permitindo assim o fluxo de tráfego direto de VNet a VNet.

- Em Associação: selecione VNets que impliquem que as VNets chegarão ao destino de acordo com as rotas dessa tabela.

- Em Propagação: selecione VNets que impliquem que as VNets se propagam para essa tabela de rotas; em outras palavras, as rotas mais específicas serão propagadas para essa tabela de rotas, garantindo assim o fluxo de tráfego direto de VNet a VNet.

Adicione uma rota estática agregada para VNets à Tabela de rotas padrão a fim de ativar o fluxo de Branch a VNet por meio do Firewall do Azure.

- Lembre-se de que os branches são associados e propagados para a tabela de rotas padrão.

- Os branches não se propagam para a tabela de rotas RT_VNet. Isso garante o fluxo de tráfego de VNet a Branch por meio do Firewall do Azure.

Isso resultará nas alterações de configuração de roteamento, conforme mostrado na Figura 1.

Figura 1

Próximas etapas

- Para obter mais informações sobre a WAN Virtual, veja as Perguntas frequentes.

- Para obter mais informações sobre roteamento de hub virtual, confira Sobre roteamento de hub virtual.

- Para obter mais informações sobre como configurar o roteamento de hub virtual, confira Como configurar o roteamento de hub virtual.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de