Criar políticas de aplicativo na governança de aplicativos

Juntamente com um conjunto interno de recursos para detectar o comportamento anômalo do aplicativo e gerar alertas com base em algoritmos de aprendizado de máquina, as políticas na governança de aplicativos permitem que você:

Especifique as condições pelas quais a governança de aplicativos o alerta sobre o comportamento do aplicativo para correção automática ou manual.

Aplique as políticas de conformidade de aplicativos para sua organização.

Use a governança de aplicativos para criar políticas OAuth para aplicativos conectados ao Microsoft Entra ID, Google Workspace e Salesforce.

Criar políticas de aplicativo OAuth para o Microsoft Entra ID

Para aplicativos conectados ao Microsoft Entra ID, crie políticas de aplicativo a partir de modelos fornecidos que podem ser personalizados ou crie sua própria política de aplicativo personalizada.

Para criar uma nova política de aplicativo para aplicativos do Azure AD, vá para Políticas de governança > de aplicativo do Microsoft Defender XDR > Azure AD.>

Por exemplo:

Selecione a opção Criar Nova Política e execute uma das seguintes etapas:

- Para criar uma nova política de aplicativo a partir de um modelo, escolha a categoria de modelo relevante seguida pelo modelo nessa categoria.

- Para criar uma política personalizada, selecione a categoria Personalizada.

Por exemplo:

Modelos de política de aplicativos

Para criar uma nova política de aplicativo com base em um modelo de política de aplicativo, na página Escolher modelo de política de aplicativo, selecione uma categoria de modelo de aplicativo, selecione o nome do modelo e selecione Avançar.

As seções a seguir descrevem as categorias de modelos de política de aplicativos.

Uso

A tabela a seguir lista os modelos de governança de aplicativo com suporte para gerar alertas para o uso do aplicativo.

| Nome do modelo | Descrição |

|---|---|

| Novo aplicativo com alto uso de dados | Encontre aplicativos recém-registrados que carregaram ou baixaram grandes quantidades de dados usando a API do Graph. Essa política verifica as seguintes condições: |

| Aumento de usuários | Encontre aplicativos com um aumento considerável no número de usuários. Essa política verifica as seguintes condições: |

Permissões

A tabela a seguir lista os modelos de governança de aplicativo com suporte para gerar alertas para permissões de aplicativo.

| Nome do modelo | Descrição |

|---|---|

| Aplicativo superprivilegiado | Encontre aplicativos que tenham permissões não utilizadas da API do Graph. Esses aplicativos receberam permissões que podem ser desnecessárias para uso regular. |

| Novo aplicativo altamente privilegiado | Encontre aplicativos recém-registrados que receberam acesso de gravação e outras permissões poderosas da API do Graph. Essa política verifica as seguintes condições: |

| Novo aplicativo com permissões que não sejam da API do Graph | Encontre aplicativos recém-registrados que tenham permissões para APIs que não sejam do Graph. Esses aplicativos podem expô-lo a riscos se as APIs que acessam receberem suporte e atualizações limitados. Essa política verifica as seguintes condições: |

Certificação

A tabela a seguir lista os modelos de governança de aplicativo com suporte para gerar alertas para a certificação do Microsoft 365.

| Nome do modelo | Descrição |

|---|---|

| Novo aplicativo não certificado | Encontre aplicativos recém-registrados que não têm atestado de editor ou certificação Microsoft 365. Essa política verifica as seguintes condições: |

Políticas personalizadas

Use uma política de aplicativo personalizada quando precisar fazer algo que ainda não foi feito por um dos modelos internos.

Para criar uma nova política de aplicativo personalizada, primeiro selecione Criar nova política na página Políticas . Na página Escolher modelo de política de aplicativo, selecione a categoria Personalizada, o modelo de política personalizada e selecione Avançar.

Na página Nome e descrição, defina as seguintes configurações:

- Nome da Política

- Descrição da política

- Selecione a severidade da política, que define a gravidade dos alertas gerados por essa política.

- Alto

- Médio

- Baixo

Na página Escolher configurações e condições de política, para Escolher para quais aplicativos essa política é aplicável, selecione:

- Todos os aplicativos

- Escolha aplicativos específicos

- Todos os aplicativos, exceto

Se você escolher aplicativos específicos ou todos os aplicativos, exceto essa política, selecione Adicionar aplicativos e selecione os aplicativos desejados na lista. No painel Escolher aplicativos, é possível selecionar vários aplicativos aos quais essa política se aplica e, em seguida, selecionar Adicionar. Selecione Avançar quando estiver satisfeito com a lista.

Selecione Editar condições. Selecione Adicionar condição e escolha condições na lista. Defina o limite desejado para a condição selecionada. Repita para adicionar mais condições. Selecione Salvar para salvar a regra e, quando terminar de adicionar regras, selecione Avançar.

Observação

Algumas condições de política só são aplicáveis a aplicativos que acessam permissões da API do Graph. Ao avaliar aplicativos que acessam apenas APIs que não são do Graph, a governança de aplicativos ignorará essas condições de política e passará a verificar apenas outras condições de política.

Aqui estão as condições disponíveis para uma política de aplicativo personalizada:

Condição Valores de condição aceitos Descrição Mais Informações Idade de inscrição Nos últimos X dias Aplicativos que foram registrados na ID do Microsoft Entra dentro de um período especificado a partir da data atual Certificação Sem certificação, atestado pelo Publisher, certificado pelo Microsoft 365 Aplicativos certificados pelo Microsoft 365, com um relatório de atestado de editor ou nenhum deles Certificação Microsoft 365 Editor verificado Sim ou não Aplicativos que têm editores verificados Verificação do editor Permissões de aplicativo (somente gráfico) Selecione uma ou mais permissões de API na lista Aplicativos com permissões específicas da API do Graph que foram concedidas diretamente Referência de permissões do Microsoft Graph Permissões delegadas (somente gráfico) Selecione uma ou mais permissões de API na lista Aplicativos com permissões específicas da API do Graph dadas por um usuário Referência de permissões do Microsoft Graph Altamente privilegiado (somente gráfico) Sim ou não Aplicativos com permissões relativamente poderosas da API do Graph Uma designação interna baseada na mesma lógica usada pelo Defender para Aplicativos de Nuvem. Sobreprivilegiado (somente gráfico) Sim ou não Aplicativos com permissões não utilizadas da API do Graph Aplicativos com mais permissões concedidas do que estão sendo usados por esses aplicativos. Permissões de API não gráfica Sim ou não Aplicativos com permissões para APIs que não sejam do Graph. Esses aplicativos podem expô-lo a riscos se as APIs que acessam receberem suporte e atualizações limitados. Uso de dados (somente gráfico) Mais de X GB de dados baixados e carregados por dia Aplicativos que leram e gravaram mais do que uma quantidade especificada de dados usando a API do Graph Tendência de uso de dados (somente gráfico) X % de aumento no uso de dados em relação ao dia anterior Os aplicativos cujos dados são lidos e gravados usando a API do Graph aumentaram em uma porcentagem especificada em comparação com o dia anterior Acesso à API (somente gráfico) Maior que X chamadas de API por dia Aplicativos que fizeram mais de um número especificado de chamadas da API do Graph em um dia Tendência de acesso à API (somente gráfico) Aumento de X % nas chamadas de API em comparação com o dia anterior Aplicativos cujo número de chamadas da API do Graph aumentou em uma porcentagem especificada em comparação com o dia anterior Número de usuários que consentem (Maior ou menor que) X usuários consentidos Aplicativos que receberam consentimento de um número maior ou menor de usuários do que o especificado Aumento no número de usuários que consentem X % de aumento de usuários nos últimos 90 dias Aplicativos cujo número de usuários com consentimento aumentou em mais de uma porcentagem especificada nos últimos 90 dias Consentimento de conta prioritária dado Sim ou não Aplicativos que receberam consentimento de usuários prioritários Um usuário com uma conta de prioridade. Nomes de usuários que consentem Selecione usuários na lista Aplicativos que receberam consentimento de usuários específicos Funções dos usuários que consentem Selecione funções na lista Aplicativos que receberam consentimento de usuários com funções específicas São permitidas várias seleções. Qualquer função do Microsoft Entra com membro atribuído deve ser disponibilizada nesta lista.

Rótulos de confidencialidade acessados Selecione um ou mais rótulos de confidencialidade na lista Aplicativos que acessaram dados com rótulos de confidencialidade específicos nos últimos 30 dias. Serviços acessados (somente gráfico) Exchange e/ou OneDrive e/ou SharePoint e/ou Teams Aplicativos que acessaram o OneDrive, o SharePoint ou o Exchange Online usando a API do Graph São permitidas várias seleções. Taxa de erro (somente gráfico) Taxa de erro é maior que X% nos últimos sete dias Aplicativos cujas taxas de erro da API do Graph nos últimos sete dias são maiores do que uma porcentagem especificada Todas as condições especificadas devem ser atendidas para que essa política de aplicativo gere um alerta.

Quando terminar de especificar as condições, selecione Salvar e Avançar.

Na página Definir Ações de Política, selecione Desabilitar aplicativo se quiser que a governança de aplicativos desabilite o aplicativo quando um alerta baseado nessa política for gerado e selecione Avançar. Tenha cuidado ao aplicar ações, pois uma política pode afetar os usuários e o uso legítimo do aplicativo.

Na página Definir Status da Política, selecione uma destas opções:

- Modo de auditoria: as políticas são avaliadas, mas as ações configuradas não ocorrerão. As diretivas de modo de auditoria aparecem com o status de Auditoria na lista de políticas. Você deve utilizar o modo de auditoria para testar uma nova política.

- Ativo: as políticas são avaliadas e as ações configuradas ocorrerão.

- Inativo: as políticas não são avaliadas e as ações configuradas não ocorrerão.

Analise cuidadosamente todos os parâmetros da sua política personalizada. Selecione Enviar quando estiver satisfeito. Você também pode voltar e alterar as configurações selecionando Editar abaixo de qualquer uma das configurações.

Testar e monitorar sua nova política de aplicativo

Agora que sua política de aplicativo foi criada, você deve monitorá-la na página Políticas para garantir que ela esteja registrando um número esperado de alertas ativos e alertas totais durante o teste.

Se o número de alertas for um valor inesperadamente baixo, edite as configurações da política do aplicativo para garantir que você a configurou corretamente antes de definir seu status.

Veja um exemplo de um processo para criar uma nova política, testá-la e torná-la ativa:

- Crie a nova política com gravidade, aplicativos, condições e ações definidas como valores iniciais e o status definido como Modo de auditoria.

- Verifique o comportamento esperado, como alertas gerados.

- Se o comportamento não for esperado, edite os aplicativos de política, as condições e as configurações de ação conforme necessário e volte para a etapa 2.

- Se o comportamento for esperado, edite a política e altere seu status para Ativo.

Por exemplo, o fluxograma a seguir mostra as etapas envolvidas:

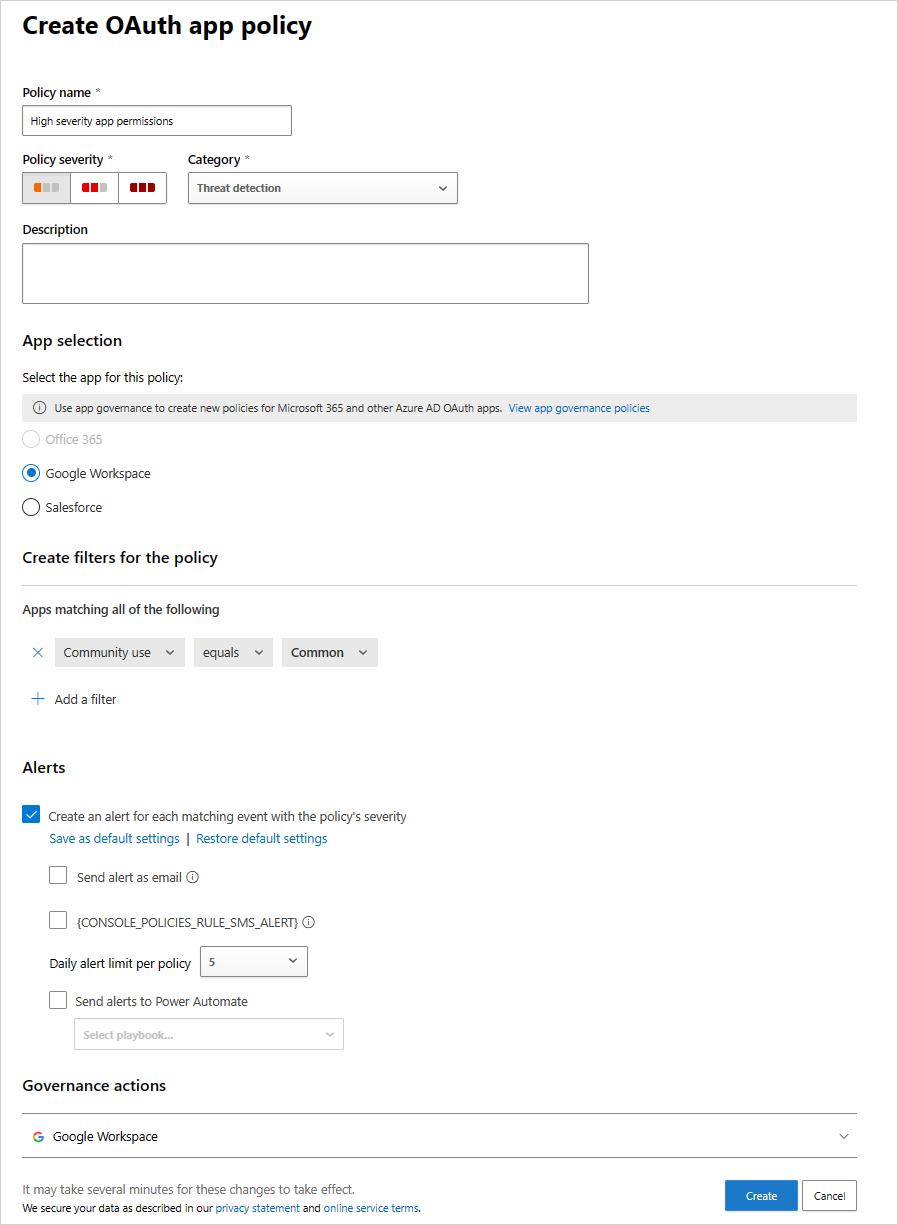

Criar uma nova política para aplicativos OAuth conectados ao Salesforce e ao Google Workspace

As políticas para aplicativos OAuth disparam alertas somente em políticas autorizadas pelos usuários no locatário.

Para criar uma nova política de aplicativos para Salesforce, Google e outros aplicativos:

Vá para Microsoft > Defender XDR > Políticas de governança > de aplicativos Outros aplicativos. Por exemplo:

Filtre os aplicativos de acordo com suas necessidades. Por exemplo, é possível exibir todos os aplicativos que solicitaram Permissões para Modificar calendários em sua caixa de correio.

Dica

Use o filtro Uso da comunidade para receber informações se a permissão a esse aplicativo é comum, incomum ou rara. Esse filtro poderá ser útil se um aplicativo do caso raro solicitar permissões com um alto nível de gravidade ou solicitar permissão de muitos usuários.

Você pode querer definir a política de acordo com as associações a grupo dos usuários que autorizaram os aplicativos. Por exemplo, um administrador pode decidir por configurar uma política que revoga aplicativos incomuns se eles solicitarem permissões altas, somente se o usuário que autorizou as permissões for membro do grupo de Administradores.

Por exemplo:

Políticas de detecção de anomalias para aplicativos OAuth conectados ao Salesforce e ao Google Workspace

Além das políticas de aplicativos Oauth que é possível criar, os aplicativos do Defender for Cloud fornecem políticas de detecção de anomalias prontas para uso que criam o perfil de metadados de aplicativos OAuth para identificar aqueles que são potencialmente maliciosos.

Esta seção só é relevante para aplicativos Salesforce e Google Workspace.

Observação

As políticas de detecção de anomalias estão disponíveis apenas para aplicativos OAuth autorizados no Microsoft Entra ID. A gravidade das políticas de detecção de anomalia do aplicativo OAuth não pode ser modificada.

A tabela a seguir descreve as políticas de detecção de anomalias prontas para uso fornecidas pelo Defender para Aplicativos de Nuvem:

| Política | Descrição |

|---|---|

| Nome enganoso do aplicativo OAuth | Verifica aplicativos OAuth conectados ao seu ambiente e dispara um alerta quando um aplicativo com um nome enganoso é detectado. Nomes enganosos, como letras estrangeiras que se assemelham a letras latinas, podem indicar uma tentativa de disfarçar um aplicativo malicioso como um aplicativo conhecido e confiável. |

| Nome enganoso do editor de um aplicativo OAuth | Verifica aplicativos OAuth conectados ao seu ambiente e dispara um alerta quando um aplicativo com um nome de editor enganoso é detectado. Nomes de editores enganosos, como letras estrangeiras que se assemelham a letras latinas, podem indicar uma tentativa de disfarçar um aplicativo malicioso como um aplicativo vindo de um editor conhecido e confiável. |

| Consentimento de aplicativo OAuth mal-intencionado | Verifica aplicativos OAuth conectados ao seu ambiente e dispara um alerta quando um aplicativo potencialmente mal-intencionado é autorizado. Aplicativos OAuth mal-intencionados podem ser usados como parte de uma campanha de phishing na tentativa de comprometer os usuários. Essa detecção usa a pesquisa de segurança da Microsoft e a experiência em inteligência de ameaças para identificar aplicativos mal-intencionados. |

| Atividades suspeitas de download de arquivos de aplicativos OAuth | Confira mais informações em Políticas de detecção de anomalias. |