Autenticar sua API e conector com o Microsoft Entra ID

O Azure Resource Manager ajuda a gerenciar os componentes de uma solução no Azure—como bancos de dados, máquinas virtuais e aplicativos Web. Este tutorial demonstra como habilitar a autenticação no Microsoft Entra ID, registrar uma das APIs do Resource Manager como um conector personalizado e conectá-la no Power Automate. Você também pode criar o conector personalizado para o Power Apps ou Aplicativos Lógicos do Azure.

O processo que você segue neste tutorial pode ser usado para acessar qualquer API RESTful autenticada usando o Microsoft Entra ID.

Pré-requisitos

- Uma assinatura do Azure

- Uma conta do Power Automate

- Um arquivo do OpenAPI de amostra

Habilitar a autenticação no Microsoft Entra ID

Primeiro, crie um aplicativo do Microsoft Entra ID que executa a autenticação ao chamar o ponto de extremidade da API do Resource Manager.

Entre no Portal do Azure. Se você tiver mais de um locatário do Microsoft Entra ID, verifique se você está conectado ao diretório correto verificando se o seu nome de usuário é exibido no canto superior direito.

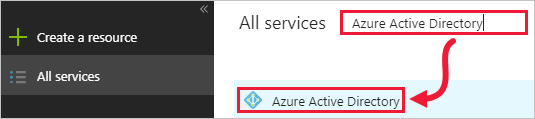

No painel esquerdo, selecione Todos os serviços. Na caixa Filtro, insira Azure Active Directory e selecione Azure Active Directory.

A folha do Azure Active Directory é aberta.

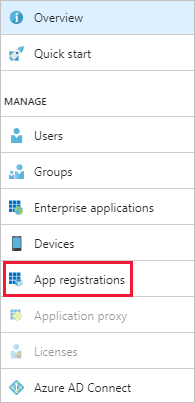

No painel esquerdo da folha do Azure Active Directory selecione. Registros de aplicativo.

Na lista de aplicativos registrados, selecione Novo registro de aplicativo.

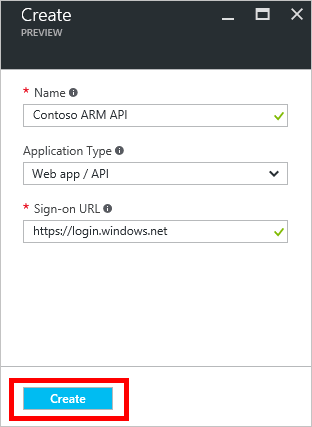

Digite um nome para o seu aplicativo e deixe Tipo de Aplicativo como Aplicativo Web/API. Para URL de Entrada, insira um valor apropriado para sua organização, como

https://login.windows.net. Selecione Criar.

Copie a ID do Aplicativo, porque você precisará dela mais tarde.

A folha Configurações também deve estar aberta. Se não estiver, selecione Configurações.

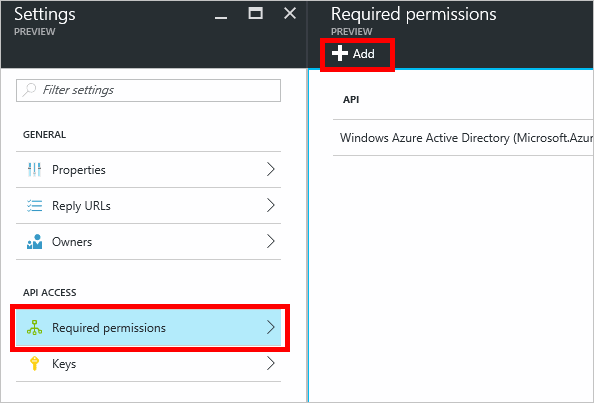

No painel esquerdo da folha Configurações, selecione Permissões necessárias. Na folha Permissões necessárias, selecione Adicionar.

A folha Adicionar acesso de API é aberta.

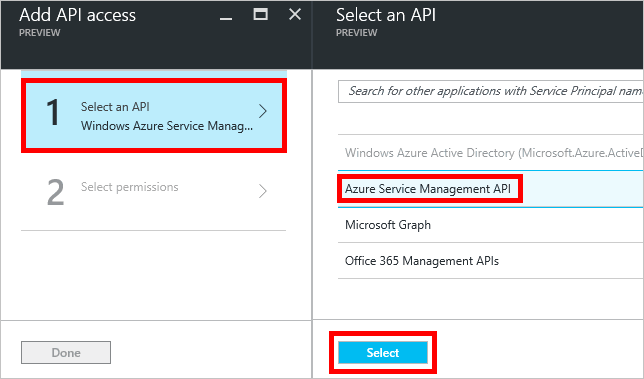

Na folha Adicionar acesso de API, selecione Selecionar uma API e, em seguida, selecione API de Gerenciamento de Serviços do Azure > Selecionar.

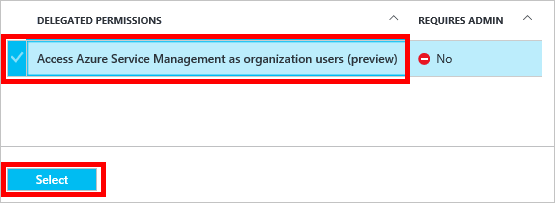

Em Permissões delegadas, selecione Acessar o Gerenciamento de Serviços do Azure como usuários da organização > Selecionar.

Na folha Adicionar acesso de API, selecione Concluído.

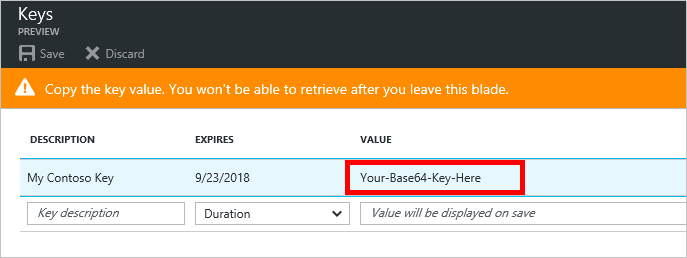

Retorne às Configurações e selecione Chaves. Na folha Chaves, digite uma descrição para sua chave, selecione um período de validade e, em seguida, escolha Salvar.

Sua nova chave será exibida. Copie o valor da chave, pois você precisará dela mais tarde.

Há mais uma etapa no portal do Azure a ser concluída, mas primeiro você precisa criar um conector personalizado.

Criar um conector personalizado

Agora que o aplicativo Microsoft Entra ID está configurado, você criará o conector personalizado.

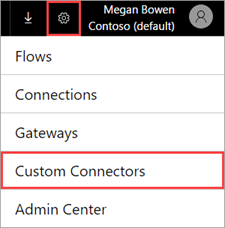

No aplicativo Web do Power Automate, selecione Configurações (o ícone de engrenagem) no canto superior direito da página e selecione Conectores Personalizados.

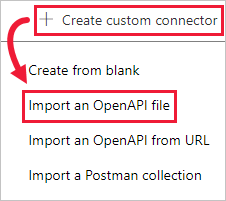

Selecione Criar conector personalizado > Importar um arquivo do OpenAPI.

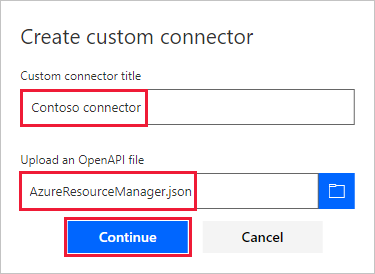

Insira um nome para o conector, navegue até o arquivo do OpenAPI de amostra e selecione Continuar.

A página Geral será aberta. Deixe os valores padrão como aparecem e selecione a página Segurança.

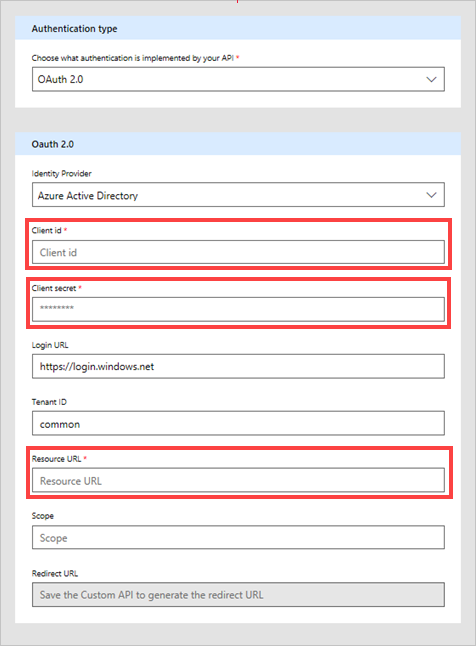

Na página Segurança, insira as informações do Microsoft Entra ID para o aplicativo:

Em ID do cliente, insira o valor da ID do aplicativo do Microsoft Entra ID que você copiou anteriormente.

Para Segredo do cliente, use o valor que você copiou anteriormente.

Para a URL do recurso, insira

https://management.core.windows.net/. Inclua a URL de recurso exatamente conforme descrito, incluindo a barra à direita.

Depois de inserir as informações de segurança, selecione a marca de seleção (✓) ao lado do nome do fluxo na parte superior da página para criar o conector personalizado.

Na página Segurança, o campo URL de redirecionamento agora está preenchido. Copie essa URL para poder usá-la na próxima seção deste tutorial.

Agora, o conector personalizado é exibido em Conectores Personalizados.

Agora que o conector personalizado foi registrado, crie uma conexão com ele para que possa ser usado nos aplicativos e fluxos. Selecione o sinal de mais (+) à direita do nome do conector personalizado e conclua a tela de logon.

Observação

O OpenAPI de amostra não define o conjunto completo de operações do Resource Manager; no momento, ele só contém a operação Listar todas as assinaturas. É possível editar esse arquivo OpenAPI ou criar outro arquivo OpenAPI usando o editor de OpenAPI online.

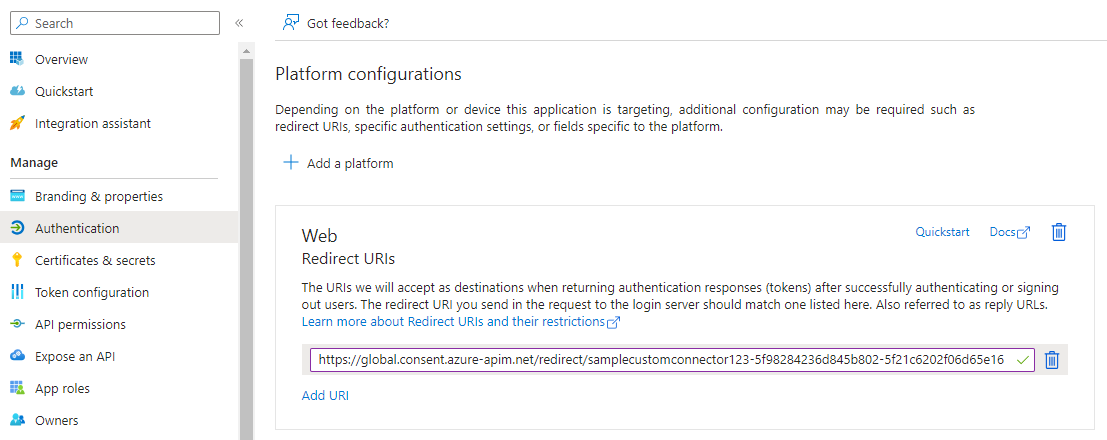

Definir a URL de resposta no Azure

Selecione Azure Active Directory (Microsoft Entra ID) e, em seguida, selecione seu aplicativo. Selecione Autenticação no menu esquerdo e selecione Adicionar URI. Adicione o valor copiado do campo URI de Redirecionamento no conector personalizado, por exemplo, https://global.consent.azure-apim.net/redirect/samplecustomconnector123-5f98284236d845b802-5f21c6202f06d65e16, e selecione Salvar.

Informações relacionadas

Use conectores personalizados no Power Automate.

Para fazer perguntas ou comentários sobre conectores personalizados, participe de nossa comunidade.

Enviar comentários

Agradecemos muito os comentários sobre problemas com nossa plataforma de conectores ou novas ideias de recursos. Para fornecer comentários, acesseEnviar problemas ou obter ajuda com conectores e selecione o tipo de comentário.