Especificar parâmetros de conexão

Antes de usar um conector nos Aplicativos Lógicos do Azure, no Microsoft Power Automate ou no Microsoft Power Apps, você deve criar uma conexão autenticando-se no serviço de back-end. Essas informações sobre como a autenticação com o serviço de back-end ocorre devem ser definidas durante a criação do conector, como parte dos parâmetros de conexão. Ao criar um conector personalizado com a interface do usuário no portal do Power Automate ou do Power Apps, na guia Segurança, é possível especificar que tipo de autenticação você deseja usar ao criar a conexão.

Tipos de autenticação

Os diferentes tipos de autenticação atualmente compatíveis são:

- Sem autenticação

- Autenticação básica

- Chave de API baseada em autenticação

- Oauth 2.0

Sem autenticação

O usuário não precisa de nenhuma autenticação para criar uma conexão com o conector. Um usuário anônimo pode usar seu conector nesse caso.

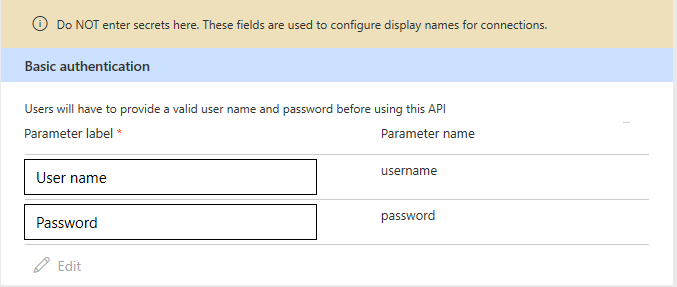

Autenticação básica

Este é o tipo mais simples de autenticação. O usuário precisa apenas fornecer o nome de usuário e a senha para criar a conexão.

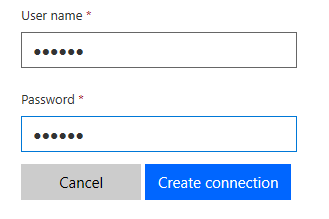

Os valores inseridos em Rótulo do parâmetro são os nomes dos campos "nome de usuário" e "senha" que o usuário vê ao criar a conexão. No exemplo anterior, isso é o que o usuário vê ao criar uma conexão:

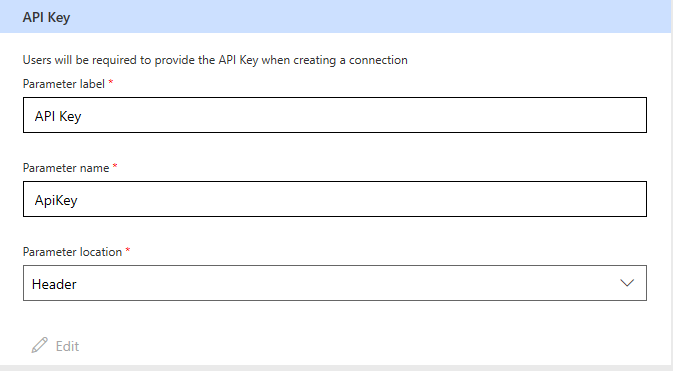

Autenticação baseada em chave de API

O usuário não precisa fornecer a chave de API ao criar a conexão. O campo Local do parâmetro fornece a opção de enviar a chave de API para seu serviço em cabeçalhos ou uma cadeia de caracteres de consulta quando a solicitação é feita.

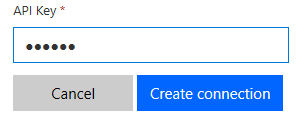

O valor inserido em Rótulo do parâmetro é o nome do campo que o usuário vê. Por exemplo, a imagem a seguir é exibida ao usuário no momento da criação da conexão. Quando uma solicitação é feita ao seu serviço, um cabeçalho com o nome "ApiKey" e o valor inserido pelo usuário são adicionados à solicitação.

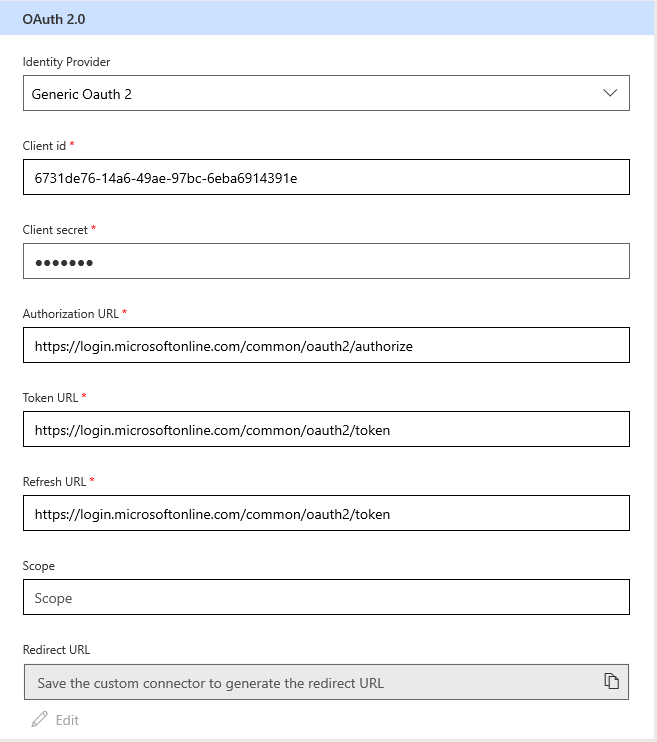

Oauth 2.0

Este é o tipo usado com mais frequência, que usa a estrutura de autenticação Oauth 2 para autenticar com o serviço. Antes de usar esse tipo de autenticação, é necessário registrar seu aplicativo no serviço para que ele possa receber tokens de acesso para os usuários. Por exemplo, Registrar o aplicativo no Microsoft Entra ID mostra como registrar um aplicativo no serviço Microsoft Entra ID. Você deve fornecer as seguintes informações:

Provedor de Identidade: a interface do usuário atualmente é compatível com vários provedores de identidade. Os gerais são Oauth 2 genérico, que pode ser usado para qualquer serviço, e Microsoft Entra ID, que pode ser usado para todos os serviços do Azure. Alguns provedores de identidade específicos, como Facebook, GitHub, Google e assim por diante, também são compatíveis.

ID do cliente: a ID do cliente do aplicativo que você registrou com o serviço.

Segredo do cliente: o segredo do cliente do aplicativo que você registrou com o serviço.

URL de autorização: o ponto de extremidade de autorização da API para autenticar com o serviço.

URL do token: o ponto de extremidade da API para obter o token de acesso após a autorização.

URL de atualização: o ponto de extremidade da API para atualizar o token de acesso após a expiração.

Observação

Atualmente, o tipo de concessão de credenciais do cliente não é compatível com conectores personalizados.

O exemplo a seguir demonstra o uso do provedor de identidade Oauth 2 genérico para autenticar com o serviço Microsoft Entra ID.

Durante o processo de criação da conexão, o usuário deve inserir as credenciais para fazer logon no serviço. Essas credenciais são usadas pelo aplicativo para obter um token de autorização. Para todas as solicitações, esse token de autorização é enviado para seu serviço por meio do Cabeçalho de autorização.

Enviar comentários

Agradecemos muito os comentários sobre problemas com nossa plataforma de conectores ou novas ideias de recursos. Para fornecer comentários, acesseEnviar problemas ou obter ajuda com conectores e selecione o tipo de comentário.