Criptografar dados inativos de Aplicativos do Defender para Nuvem com sua própria chave (BYOK)

Este artigo descreve como configurar o Defender para Aplicativos de Nuvem para usar sua própria chave para criptografar os dados que ele coleta, enquanto estão inativos. Se você estiver procurando documentação sobre como aplicar criptografia a dados armazenados em aplicativos na nuvem, confira Integração do Microsoft Purview.

O Defender para Aplicativos de Nuvem leva sua segurança e privacidade a sério. Portanto, quando o Defender para Aplicativos de Nuvem começa a coletar dados, ele usa as próprias chaves gerenciadas para proteger seus dados de acordo com nossa política de privacidade e segurança de dados. Além disso, o Defender para Aplicativos de Nuvem permite proteger ainda mais seus dados inativos criptografando-os com sua própria chave do Azure Key Vault.

Importante

Se houver um problema ao acessar a chave do Azure Key Vault, o Defender para Aplicativos de Nuvem não criptografará os dados e o locatário será bloqueado dentro de uma hora. Quando o locatário estiver bloqueado, todo o acesso a ele será bloqueado até que a causa seja resolvida. Assim que sua chave estiver acessível novamente, o acesso completo ao locatário será restaurado.

Esse procedimento está disponível apenas no portal do Microsoft Defender e não pode ser executado no portal clássico do Microsoft Defender para Aplicativos de Nuvem.

Pré-requisitos

Você deve registrar o aplicativo Microsoft Defender para Aplicativos de Nuvem - BYOK no Microsoft Entra ID do seu locatário associado ao locatário do Defender para Aplicativos de Nuvem.

Para registrar o aplicativo

Instale o PowerShell do Microsoft Graph.

Abra um terminal do PowerShell e execute os seguintes comandos:

Connect-MgGraph -Scopes "Application.ReadWrite.All" # Create a new service principal New-MgServicePrincipal -AppId 6a12de16-95c8-4e42-a451-7dbbc34634cd # Update Service Principal $servicePrincipalId = Get-MgServicePrincipal -Filter "AppId eq '6a12de16-95c8-4e42-a451-7dbbc34634cd'" | Select Id $params = @{ accountEnabled = $true } Update-MgServicePrincipal -ServicePrincipalId $servicePrincipalId.Id -BodyParameter $paramsEm que ServicePrincipalId é a ID retornada pelo comando anterior (

New-MgServicePrincipal).

Observação

- O Defender para Aplicativos de Nuvem criptografa dados inativos para todos os novos locatários.

- Todos os dados que residirem no Defender para Aplicativos de Nuvem por mais de 48 horas serão criptografados.

Implantar chave do Azure Key Vault

Crie um novo Key Vault com as opções Exclusão temporária e Proteção contra limpeza habilitadas.

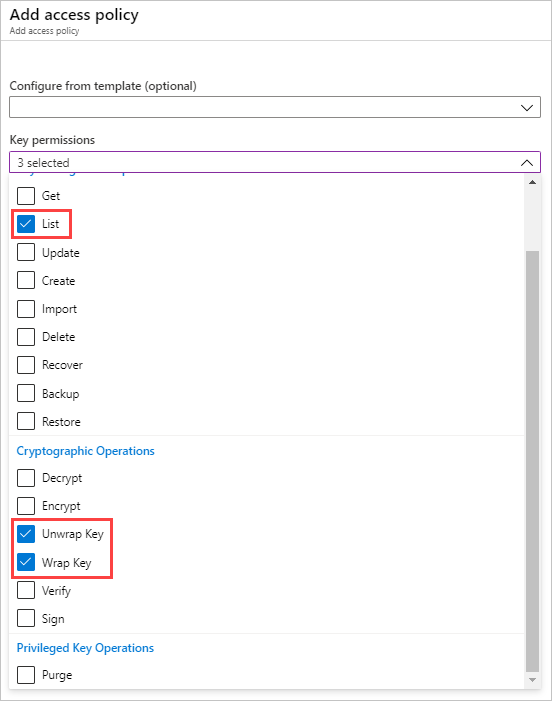

No novo Key Vault gerado, abra o painel Políticas de acesso e selecione +Adicionar Política de Acesso.

Selecione Permissões de chave e escolha as seguintes permissões no menu suspenso:

Seção Permissões necessárias Operações de Gerenciamento de Chaves - Lista Operações de criptografia - Encapsular chave

- Desencapsular chave

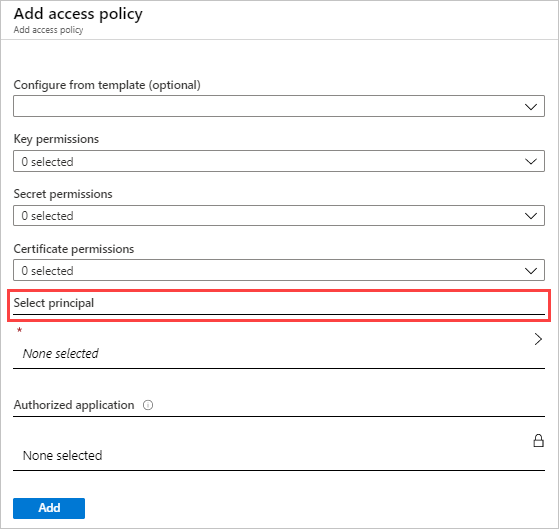

Em Selecionar entidade de segurança, escolha Microsoft Defender para Aplicativos de Nuvem - BYOK ou Microsoft Cloud App Security - BYOK.

Selecione Salvar.

Crie uma chave RSA e faça o seguinte:

Observação

Apenas chaves RSA são compatíveis.

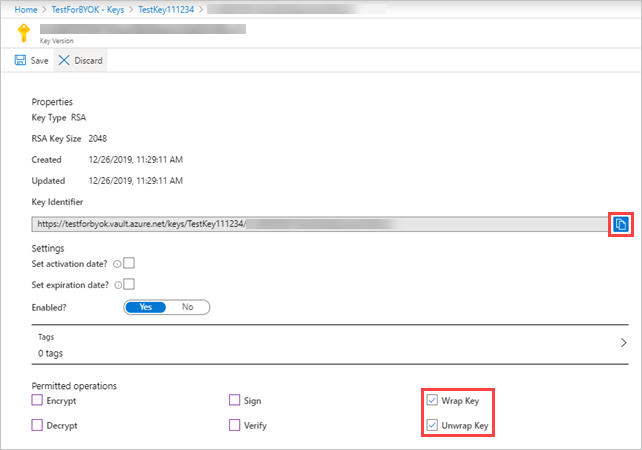

Depois de criar a chave, selecione a nova chave gerada, escolha a versão atual e, em seguida, você verá Operações permitidas.

Em Operações permitidas, verifique se as seguintes opções estão habilitadas:

- Encapsular chave

- Desencapsular chave

Copie o URI do Identificador de chave. Você precisará dela mais tarde.

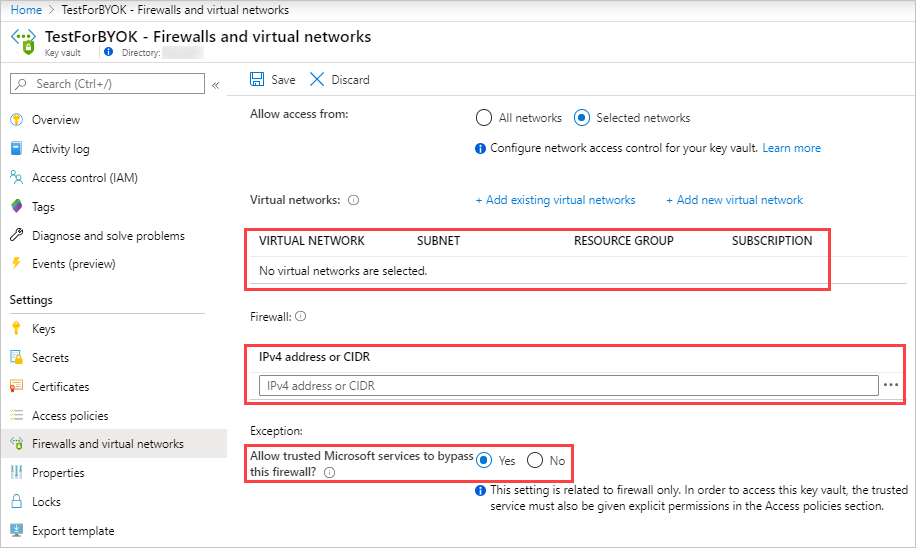

Opcionalmente, se estiver usando um firewall para uma rede selecionada, defina as seguintes configurações de firewall para dar ao Defender para Aplicativos de Nuvem acesso à chave especificada e clique em Salvar:

- Verifique se nenhuma rede virtual está selecionada.

- Adicione os seguintes endereços IP:

- 13.66.200.132

- 23.100.71.251

- 40.78.82.214

- 51.105.4.145

- 52.166.166.111

- 13.72.32.204

- 52.244.79.38

- 52.227.8.45

- Selecione Permitir que os serviços Microsoft confiáveis ignorem este firewall.

Habilitar a criptografia de dados no Defender para Aplicativos de Nuvem

Ao habilitar a criptografia de dados, o Defender para Aplicativos de Nuvem usa imediatamente sua chave do Azure Key Vault para criptografar dados inativos. Como sua chave é essencial para o processo de criptografia, é importante garantir que o Key Vault e a chave designados estejam acessíveis o tempo todo.

Para habilitar a criptografia de dados

No portal do Microosft Defender, selecione Configurações > Aplicativos de Nuvem > Criptografia de dados > Ativar criptografia de dados.

Na caixa URI de chave do Azure Key Vault, cole o valor de URI do identificador de chave copiado anteriormente. O Defender para Aplicativos de Nuvem sempre usa a versão de chave mais recente, independentemente da versão da chave especificada pelo URI.

Depois que a validação do URI for concluída, selecione Habilitar.

Observação

Ao desabilitar a criptografia de dados, o Defender para Aplicativos de Nuvem remove a criptografia com sua própria chave dos dados inativos. No entanto, seus dados permanecem criptografados pelas chaves gerenciadas do Defender para Aplicativos de Nuvem.

Para desabilitar a criptografia de dados: acesse a guia Criptografia de dados e clique em Desabilitar criptografia de dados.

Manuseio do rolo de chaves

Sempre que você cria novas versões da chave configurada para criptografia de dados, o Defender para Aplicativos de Nuvem rola automaticamente para a última versão da chave.

Como lidar com falhas na criptografia de dados

Se houver um problema ao acessar a chave do Azure Key Vault, o Defender para Aplicativos de Nuvem não criptografará os dados e o locatário será bloqueado dentro de uma hora. Quando o locatário estiver bloqueado, todo o acesso a ele será bloqueado até que a causa seja resolvida. Assim que sua chave estiver acessível novamente, o acesso completo ao locatário será restaurado. Para obter informações sobre como lidar com falhas na criptografia de dados, confira Solucionar problemas de criptografia de dados com sua própria chave.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de