Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Pode configurar controlos de sessão no Microsoft Defender para Aplicativos de Nuvem para trabalhar com qualquer aplicação Web e qualquer IdP que não seja da Microsoft. Este artigo descreve como encaminhar sessões de aplicações do PingOne para Defender para Aplicativos de Nuvem para controlos de sessão em tempo real.

Para este artigo, vamos utilizar a aplicação Salesforce como exemplo de uma aplicação Web que está a ser configurada para utilizar Defender para Aplicativos de Nuvem controlos de sessão. Para configurar outras aplicações, execute os mesmos passos de acordo com os respetivos requisitos.

Pré-requisitos

A sua organização tem de ter as seguintes licenças para utilizar o controlo de aplicações de acesso condicional:

- Uma licença PingOne relevante (necessária para o início de sessão único)

- Microsoft Defender for Cloud Apps

Uma configuração de início de sessão único PingOne existente para a aplicação com o protocolo de autenticação SAML 2.0

Para configurar controlos de sessão para a sua aplicação com o PingOne como o IdP

Utilize os seguintes passos para encaminhar as sessões da aplicação Web do PingOne para Defender para Aplicativos de Nuvem.

Observação

Pode configurar as informações de início de sessão único SAML da aplicação fornecidas pelo PingOne através de um dos seguintes métodos:

- Opção 1: carregar o ficheiro de metadados SAML da aplicação.

- Opção 2: fornecer manualmente os dados SAML da aplicação.

Nos passos seguintes, vamos utilizar a opção 2.

Passo 1: Obter as definições de início de sessão único SAML da sua aplicação

Passo 2: Configurar Defender para Aplicativos de Nuvem com as informações SAML da sua aplicação

Passo 3: Criar uma aplicação personalizada no PingOne

Passo 4: Configurar Defender para Aplicativos de Nuvem com as informações da aplicação PingOne

Passo 5: Concluir a aplicação personalizada no PingOne

Passo 6: Obter as alterações da aplicação no Defender para Aplicativos de Nuvem

Passo 7: Concluir as alterações da aplicação

Passo 8: Concluir a configuração no Defender para Aplicativos de Nuvem

Passo 1: Obter as definições de início de sessão único SAML da sua aplicação

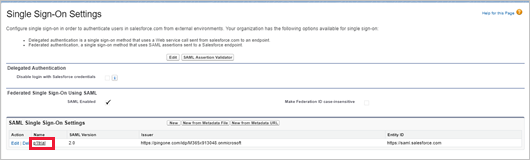

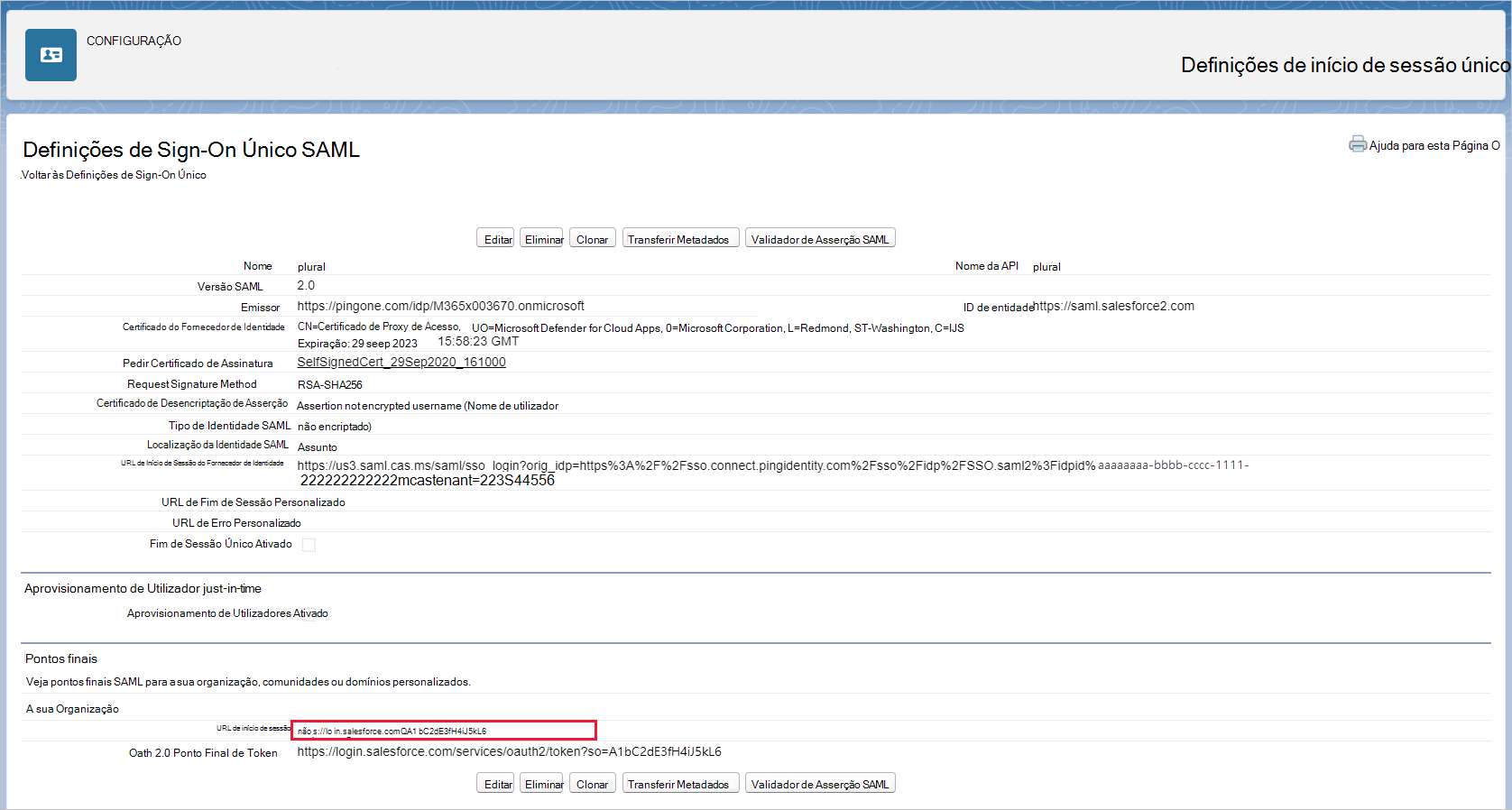

No Salesforce, navegue para Definições de Configuração>Definições Definições>de Identidade>Única Sign-On Definições.

Em Definições de Sign-On Único, selecione o nome da configuração do SAML 2.0 existente.

Na página Configurações do Logon Único SAML, anote a URL de logon do Salesforce. Você precisará dele mais tarde.

Observação

Se a sua aplicação fornecer um certificado SAML, transfira o ficheiro de certificado.

Passo 2: Configurar Defender para Aplicativos de Nuvem com as informações SAML da sua aplicação

No Portal do Microsoft Defender, selecione Definições. Em seguida, selecione Aplicações na Cloud.

Em Aplicações ligadas, selecione Aplicações de Controlo de Aplicações de Acesso Condicional.

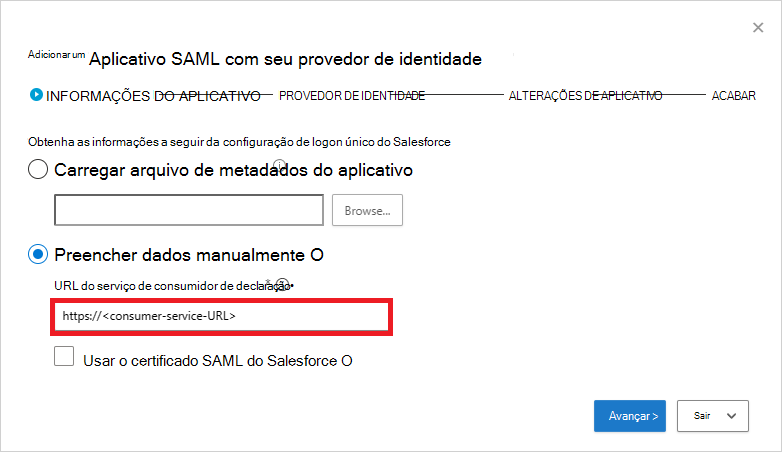

Selecione +Adicionar e, no pop-up, selecione a aplicação que pretende implementar e, em seguida, selecione Assistente de Início.

Na página INFORMAÇÕES da APLICAÇÃO , selecione Preencher dados manualmente, no URL do serviço de consumidor asserção introduza o URL de Início de Sessão do Salesforce que anotou anteriormente e, em seguida, selecione Seguinte.

Observação

Se a sua aplicação fornecer um certificado SAML, selecione Utilizar <app_name> certificado SAML e carregue o ficheiro de certificado.

Passo 3: Criar uma aplicação personalizada no PingOne

Antes de continuar, utilize os seguintes passos para obter informações da sua aplicação Salesforce existente.

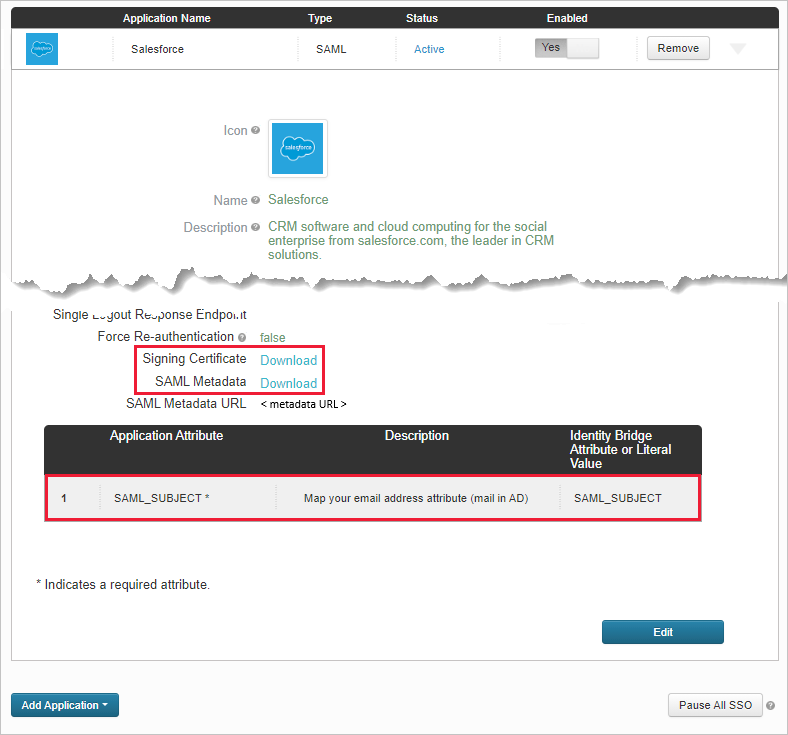

No PingOne, edite a sua aplicação Salesforce existente.

Na página Mapeamento de Atributo SSO, anote o atributo e o valor do SAML_SUBJECT e, em seguida, baixe os arquivos deCertificado de Assinatura e Metadados de SAML.

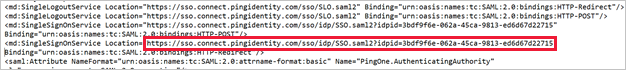

Abra o ficheiro de metadados SAML e anote a Localização PingOne SingleSignOnService. Você precisará dele mais tarde.

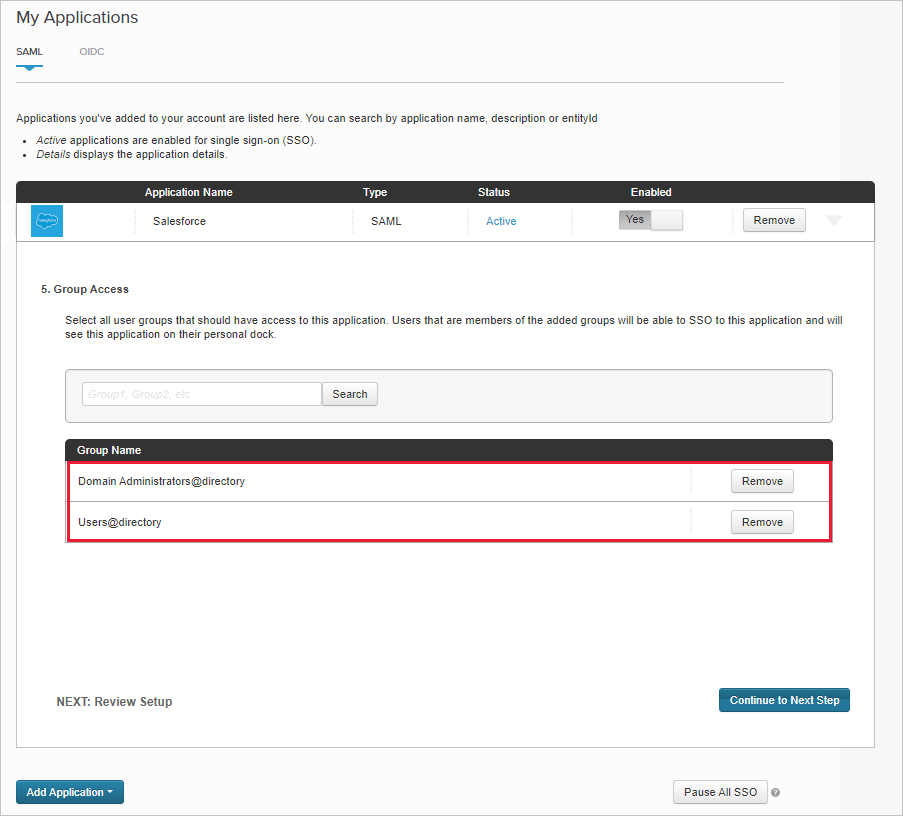

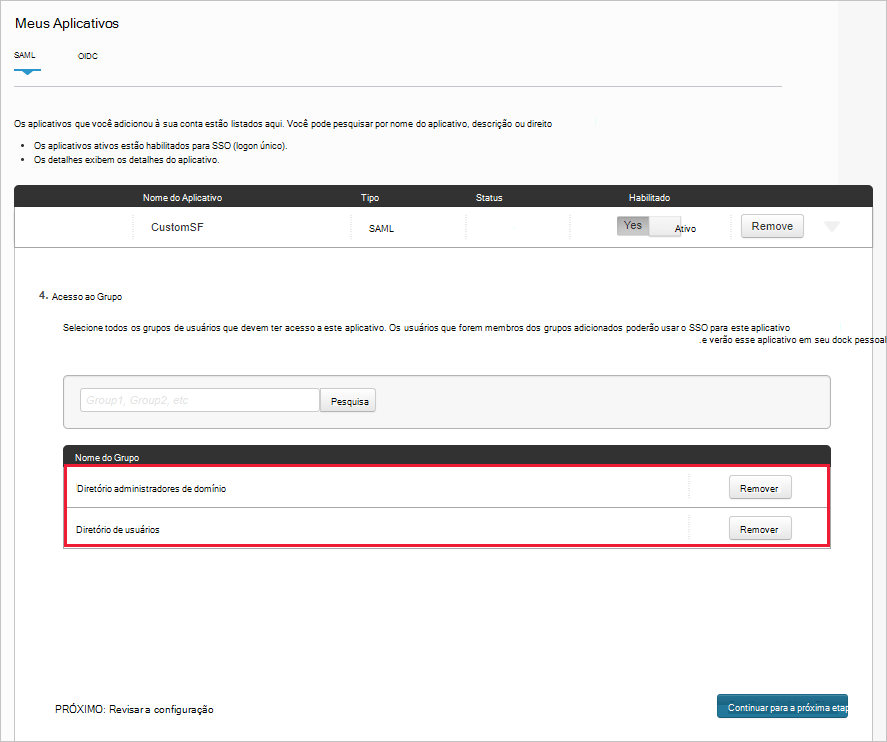

Na página Acesso a Grupos , anote os grupos atribuídos.

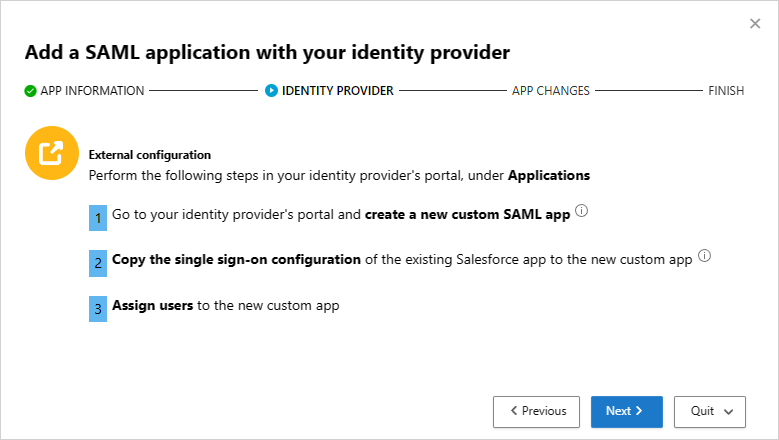

Em seguida, utilize as instruções da página Adicionar uma aplicação SAML com o seu fornecedor de identidade para configurar uma aplicação personalizada no portal do seu IdP.

Observação

Configurar uma aplicação personalizada permite-lhe testar a aplicação existente com controlos de acesso e sessão sem alterar o comportamento atual da sua organização.

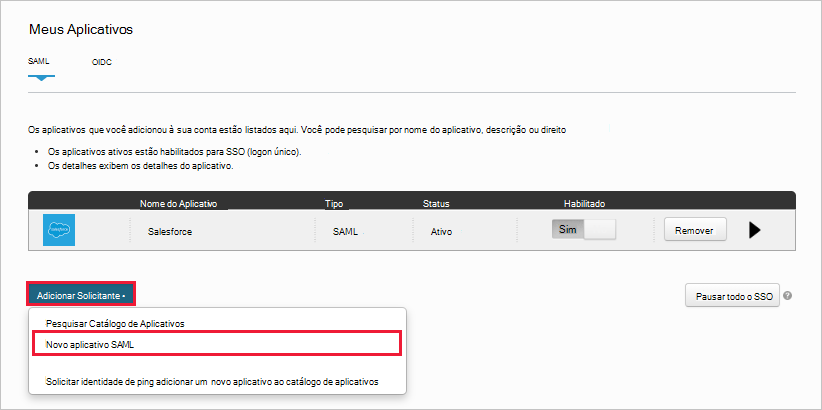

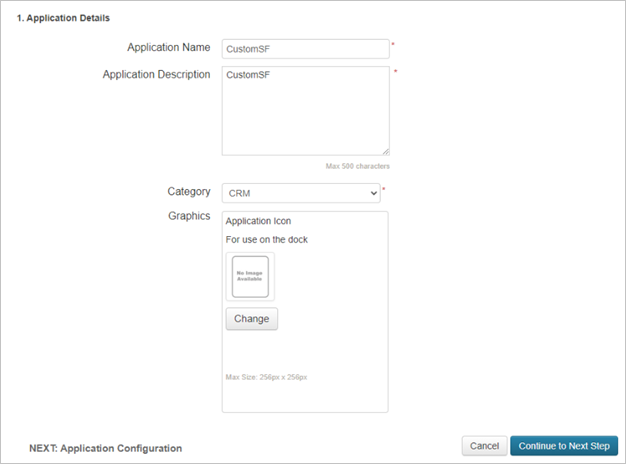

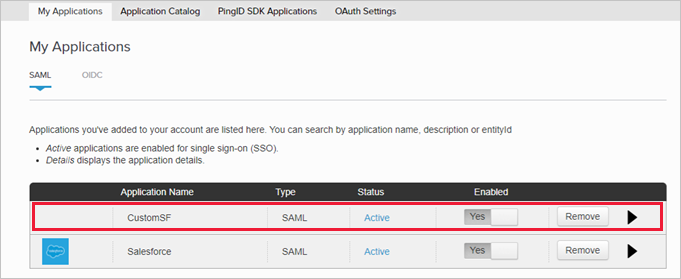

Crie um Novo aplicativo SAML.

Na página Detalhes da Aplicação , preencha o formulário e, em seguida, selecione Continuar para Passo Seguinte.

Dica

Utilize um nome de aplicação que o ajudará a diferenciar entre a aplicação personalizada e a aplicação Salesforce existente.

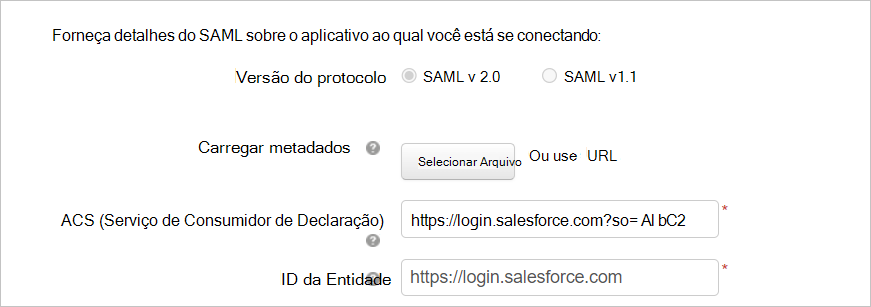

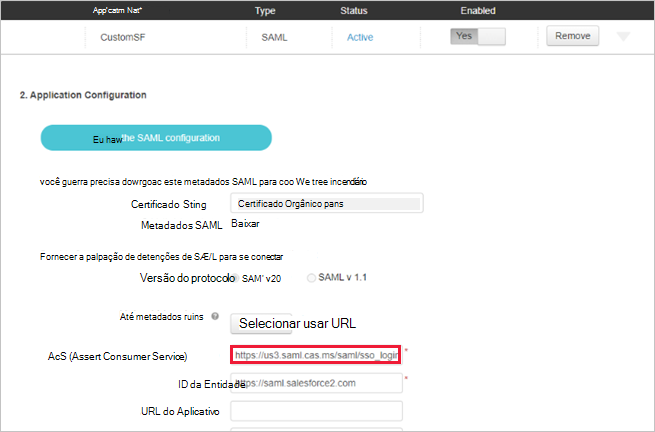

Na página Configuração da Aplicação , faça o seguinte e, em seguida, selecione Continuar para Passo Seguinte.

- No campo Assertion Consumer Service (ACS), introduza o URL de Início de Sessão do Salesforce que anotou anteriormente.

- No campo ID da Entidade , introduza um ID exclusivo a partir de

https://. Certifique-se de que é diferente da configuração da aplicação PingOne do Salesforce que está a sair. - Anote o ID da Entidade. Você precisará dele mais tarde.

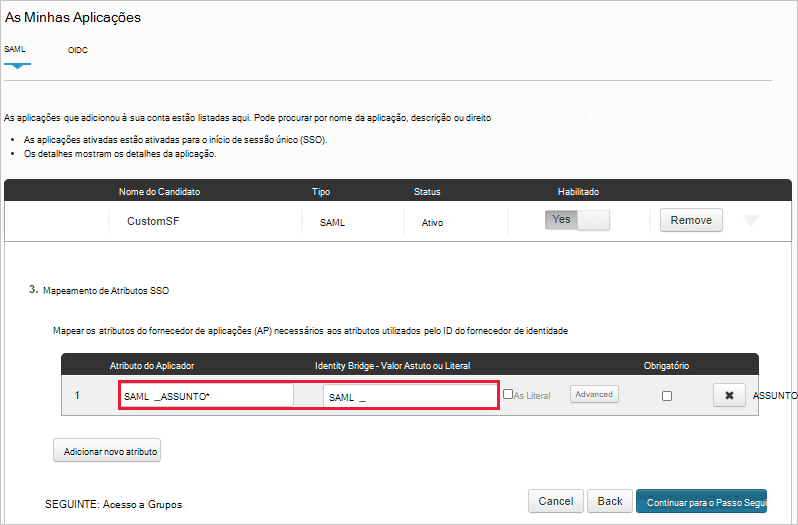

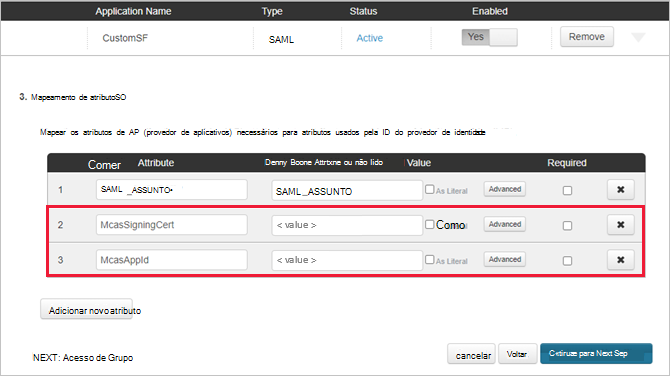

Na página Mapeamento de Atributos SSO , adicione o atributo SAML_SUBJECT e o valor da aplicação Salesforce existente que anotou anteriormente e, em seguida, selecione Continuar para Passo Seguinte.

Na página Acesso a Grupos , adicione os grupos existentes da aplicação Salesforce que anotou anteriormente e conclua a configuração.

Passo 4: Configurar Defender para Aplicativos de Nuvem com as informações da aplicação PingOne

Novamente na página Defender para Aplicativos de Nuvem FORNECEDOR DE IDENTIDADE, selecione Seguinte para continuar.

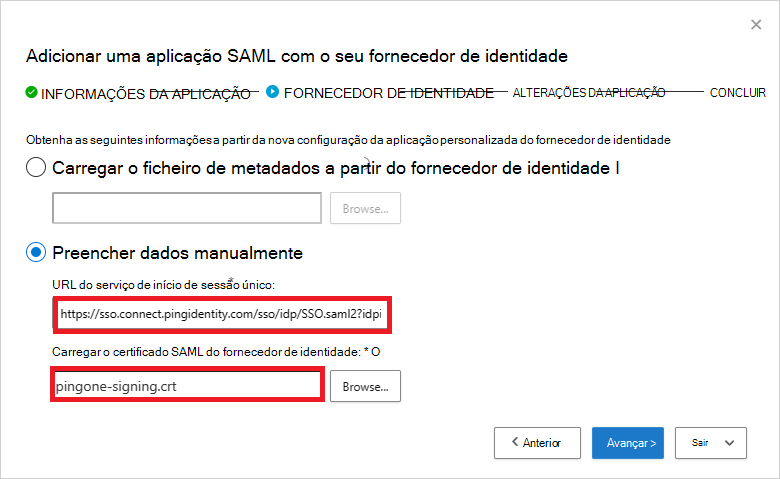

Na página seguinte, selecione Preencher dados manualmente, faça o seguinte e, em seguida, selecione Seguinte.

- Para o URL do serviço de consumidor assertion, introduza o URL de Início de Sessão do Salesforce que anotou anteriormente.

- Selecione Carregar certificado SAML do fornecedor de identidade e carregue o ficheiro de certificado que transferiu anteriormente.

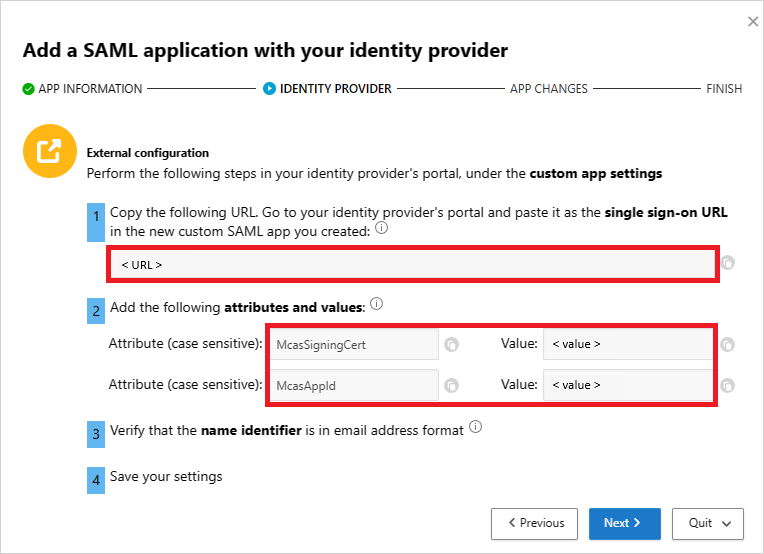

Na página seguinte, tome nota das seguintes informações e, em seguida, selecione Seguinte. Irá precisar das informações mais tarde.

- URL de login único do Defender for Cloud Apps

- Atributos e valores do Defender for Cloud Apps

Passo 5: Concluir a aplicação personalizada no PingOne

No PingOne, localize e edite a aplicação salesforce personalizada.

No campo Serviço de Consumidor de Asserção (ACS), substitua o URL pelo Defender para Aplicativos de Nuvem URL de início de sessão único que anotou anteriormente e, em seguida, selecione Seguinte.

Adicione os Defender para Aplicativos de Nuvem atributos e valores que anotou anteriormente às propriedades da aplicação.

Salvar suas configurações.

Passo 6: Obter as alterações da aplicação no Defender para Aplicativos de Nuvem

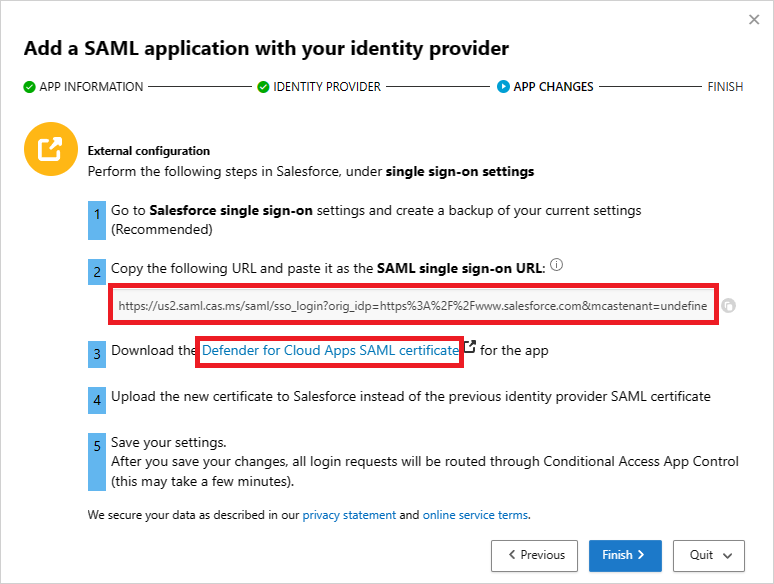

Na página Defender para Aplicativos de Nuvem APP CHANGES, faça o seguinte, mas não selecione Concluir. Irá precisar das informações mais tarde.

- Copiar o URL de início de sessão único saml Defender para Aplicativos de Nuvem

- Transferir o certificado SAML Defender para Aplicativos de Nuvem

Passo 7: Concluir as alterações da aplicação

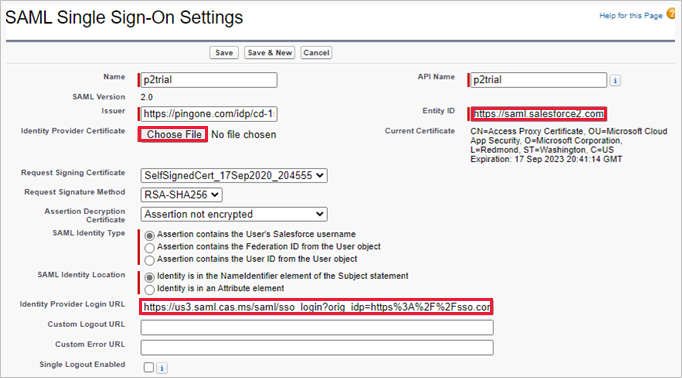

No Salesforce, navegue até Definições de Configuração>Definições Definições>de Identidade>Única Sign-On Definições e faça o seguinte:

Recomendado: crie uma cópia de segurança das definições atuais.

Substitua o valor do campo URL de Início de Sessão do Fornecedor de Identidade pelo DEFENDER PARA APLICATIVOS DE NUVEM URL de início de sessão único SAML que anotou anteriormente.

Carregue o Defender para Aplicativos de Nuvem certificado SAML que transferiu anteriormente.

Substitua o valor do campoID da Entidadepelo ID da Entidade do aplicativo personalizado PingOne que anotou anteriormente.

Selecione Salvar.

Observação

O Defender para Aplicativos de Nuvem certificado SAML é válido durante um ano. Depois de expirar, terá de ser gerado um novo certificado.

Passo 8: Concluir a configuração no Defender para Aplicativos de Nuvem

- Novamente na página alterações da aplicação Defender para Aplicativos de Nuvem, selecione Concluir. Depois de concluir o assistente, todos os pedidos de início de sessão associados a esta aplicação serão encaminhados através do controlo de aplicações de acesso condicional.

Conteúdo relacionado

Se tiver algum problema, estamos aqui para ajudar. Para obter assistência ou suporte para o problema do produto, abra um pedido de suporte.