Implantar o Controle de Aplicativos de Acesso Condicional para aplicativos personalizados usando o Microsoft Entra ID

Controles de acesso e sessão no Microsoft Defender para Aplicativos de Nuvem funcionam com qualquer aplicativo Web. Este artigo descreve como integrar e implantar aplicativos de linha de negócios personalizados, aplicativos SaaS sem recursos e host de aplicativos locais por meio do proxy de aplicativo do Microsoft Entra com controles de sessão. Ele fornece etapas para criar uma política de Acesso Condicional do Microsoft Entra que roteia sessões de aplicativos para o Defender para Aplicativos de Nuvem. Para outras soluções IdP, veja Implantar o Controle de Aplicativos de Acesso Condicional para aplicativos personalizados com IdP não Microsoft.

Para obter uma lista de aplicativos destacados pelo Defender para Aplicativos de Nuvem para funcionar imediatamente, consulte Proteger aplicativos com o Controle de Aplicativos de Acesso Condicional do Defender para Aplicativos de Nuvem.

Pré-requisitos

Antes de iniciar o processo de integração, você deve fazer o seguinte:

- Adicionar administradores à lista de integração/manutenção do aplicativo

- Verificar se há licenças necessárias

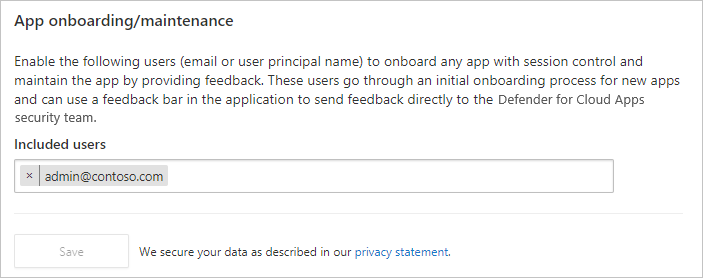

Adicionar administradores à lista de integração/manutenção do aplicativo

No portal do Microsoft Defender, selecione Configurações. Em seguida, escolha Aplicativos na nuvem.

Em Controle de Aplicativos de Acesso Condicional, selecione Integração/manutenção de aplicativos.

Insira o nome da entidade de segurança ou o email dos usuários que integrarão o aplicativo e selecione Salvar.

Verificar se há licenças necessárias

Sua organização deve ter as seguintes licenças para usar o Controle de Aplicativos de Acesso Condicional:

- Microsoft Entra ID P1 ou superior

- Microsoft Defender para Aplicativos de Nuvem

Os aplicativos devem ser configurados com logon único

Os aplicativos devem usar um dos seguintes protocolos de autenticação:

IdP Protocolos Microsoft Entra ID SAML 2.0 ou OpenID Connect

Para implantar qualquer aplicativo

Para integrar um aplicativo a ser controlado pelo Controle de Acesso Condicional do Defender para Aplicativos de Nuvem, você precisará:

- Configure seu Microsoft Entra ID para trabalhar com o Defender para Aplicativos de Nuvem

- Adicionar manualmente um aplicativo não identificado

Siga as etapas abaixo para configurar o aplicativo a ser controlado pelo Controle de Aplicativos de Acesso Condicional do Defender para Aplicativos de Nuvem.

Observação

Para implantar o Controle de Aplicativos de Acesso Condicional para aplicativos do Microsoft Entra, você precisa de uma licença do Microsoft Entra ID P1 ou superior válida, bem como de uma licença do Defender para Aplicativos de Nuvem.

Configure seu Microsoft Entra ID para trabalhar com o Defender para Aplicativos de Nuvem

Observação

Ao configurar um aplicativo com SSO no Microsoft Entra ID ou em outros provedores de identidade, um campo que pode ser listado como opcional é a de configuração do URL de logon. Observe que esse campo pode ser necessário para que o Controle de aplicativos de acesso condicional funcione.

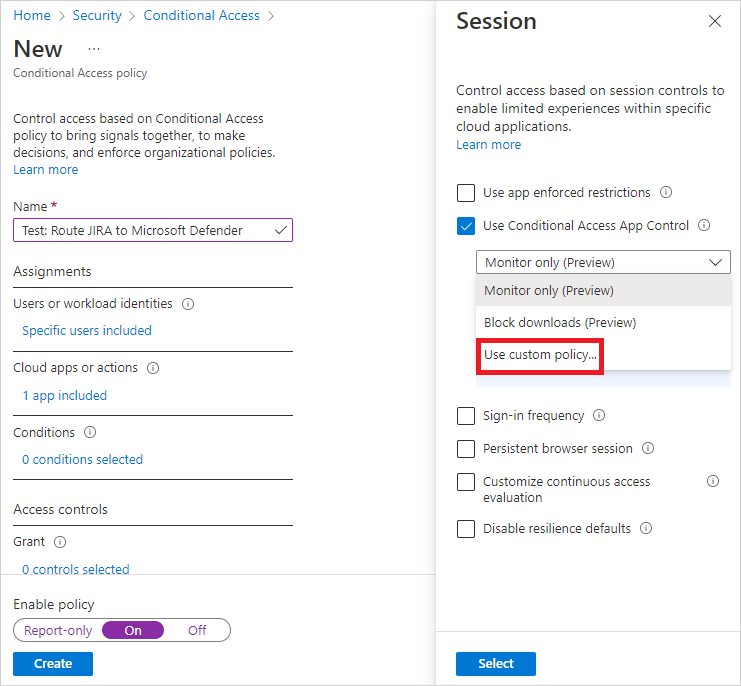

No Microsoft Entra ID, Navegue até Segurança>Acesso Condicional.

No painel Acesso condicional, na barra de ferramentas na parte superior, selecione Nova política - >Criar nova política.

No painel Novo, na caixa de texto Nome, digite o nome da política.

Em Atribuições, selecione Usuários ou identidades de carga de trabalho, atribua aos usuários que serão integrados (logon inicial e verificação) o aplicativo e selecione Concluído.

Em Atribuições, selecione aplicativo na nuvem ou ações, atribua os aplicativos que você deseja controlar com o Controle de Aplicativos de Acesso Condicional e selecione Concluído.

Em Controles de Acesso, selecione Sessão, selecione Usar Controle de Aplicativos de Acesso Condicional e escolha uma política interna (Somente monitorar ou Bloquear downloads) ou Usar política personalizada para definir uma política avançada no Defender para Aplicativos de Nuvem e clique em Selecionar.

Você tem a opção de adicionar condições e conceder controles conforme necessário.

Defina Habilitar política como Ativado e selecione Criar.

Os aplicativos no catálogo de aplicativos são preenchidos automaticamente na tabela em Aplicativos conectados. Saia do aplicativo se você tiver uma sessão ativa e entre novamente para permitir que o aplicativo seja descoberto. Navegue nela para verificar se o aplicativo que você deseja implantar é reconhecido.

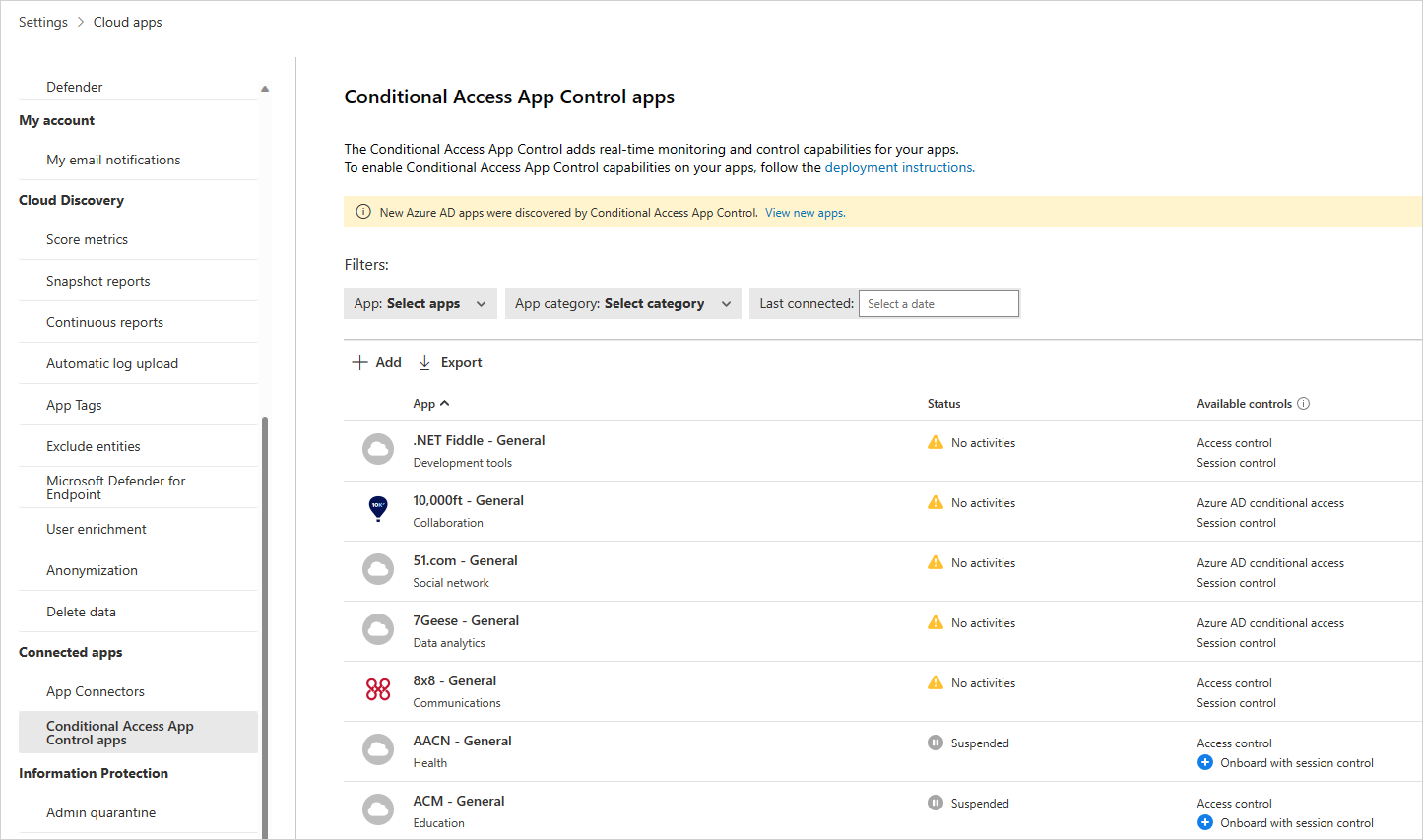

No portal do Microsoft Defender, selecione Configurações. Em seguida, escolha Aplicativos na nuvem.

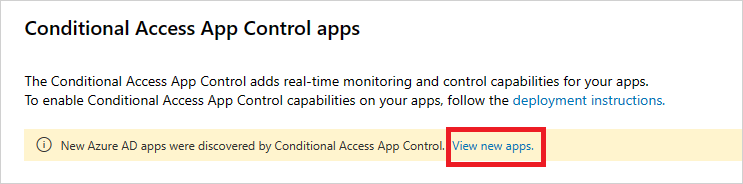

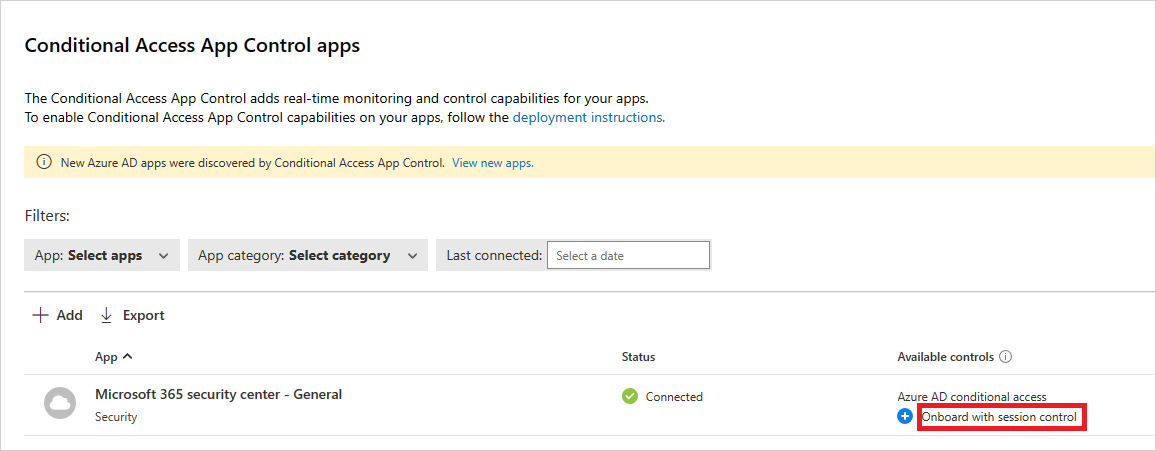

Em Aplicativos conectados, selecione Aplicativos de Controle de Aplicativo de Acesso Condicional para acessar uma tabela de aplicativos que podem ser configurados com políticas de acesso e sessão.

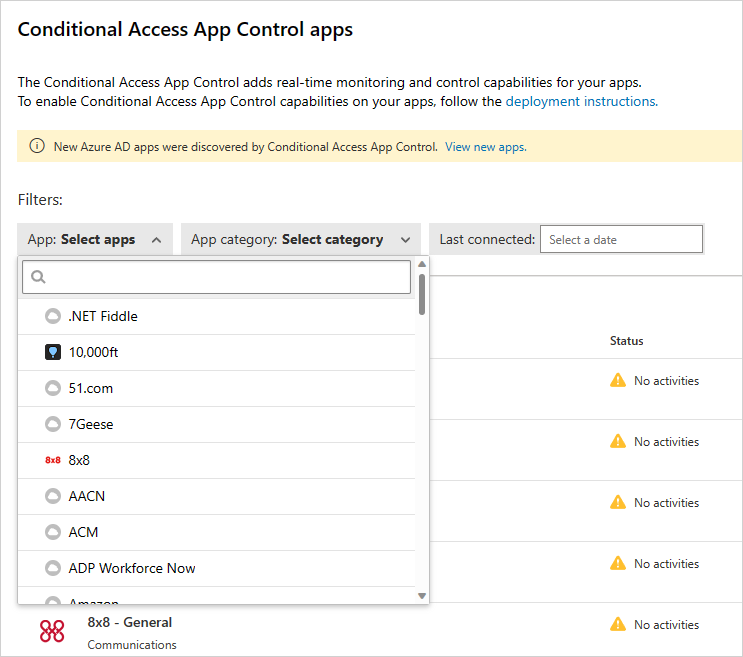

Selecione o menu suspenso Aplicativo: selecionar aplicativos... para filtrar e procurar o aplicativo que você deseja implantar.

Se o aplicativo não for exibido, será necessário adicioná-lo manualmente.

Como adicionar manualmente um aplicativo não identificado

Na barra de notificação, selecione Exibir novos aplicativos.

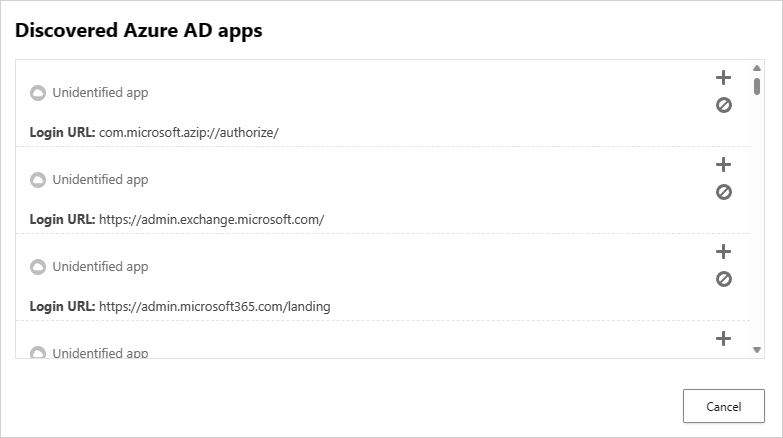

Na lista de novos aplicativos, para cada aplicativo que você está integrando, selecione o sinal + e selecione Adicionar.

Observação

Se um aplicativo não for exibido no catálogo de aplicativos do Defender para Aplicativos de Nuvem, ele será exibido na caixa de diálogo nos aplicativos não identificados juntamente com a URL de logon. Ao clicar no sinal + desses aplicativos, você pode integrar o aplicativo como um aplicativo personalizado.

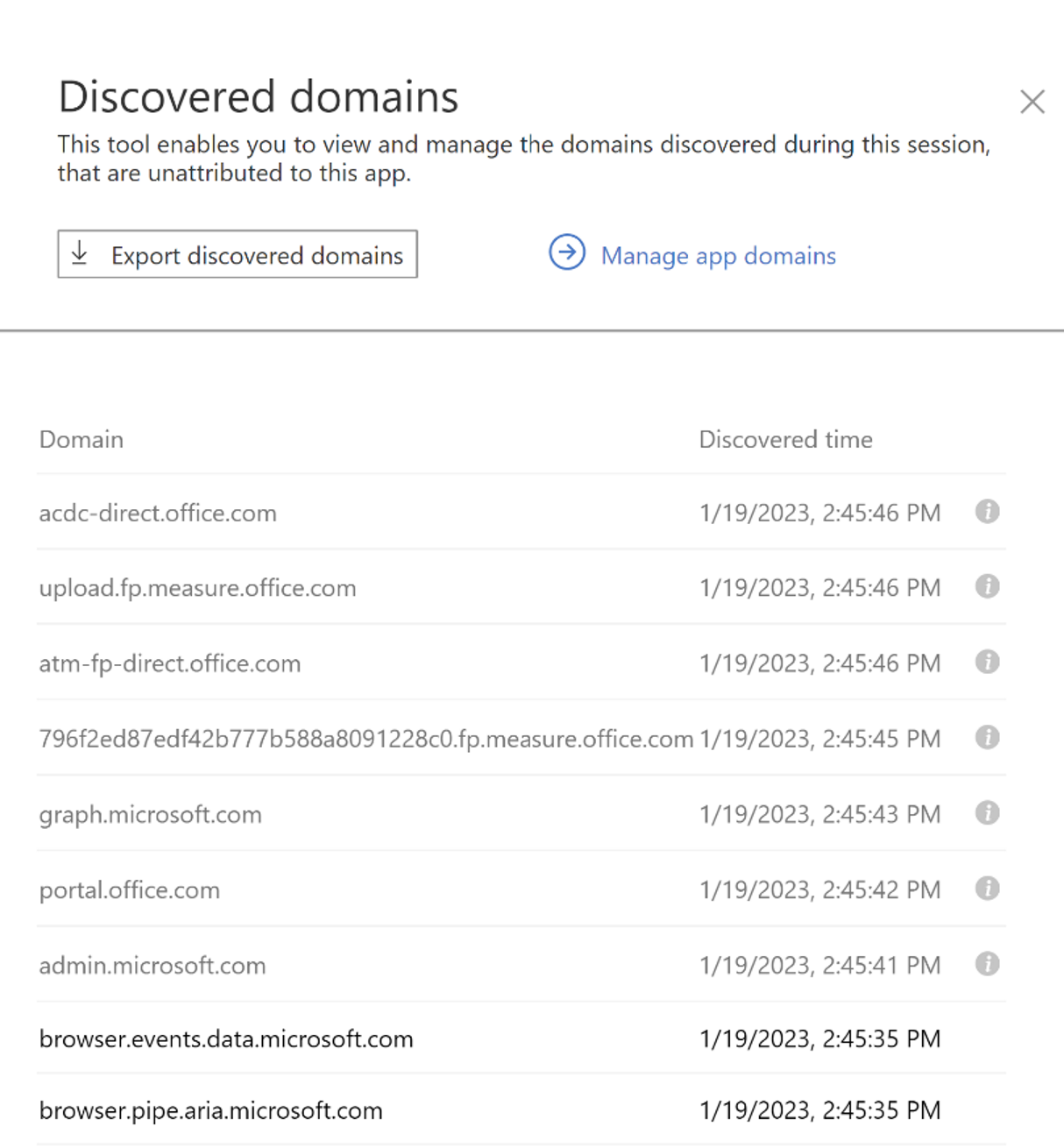

Associar os domínios corretos a um aplicativo permite que o Defender para Aplicativos de Nuvem imponha políticas e atividades de auditoria.

Por exemplo, se foi configurada uma política que bloqueia o download de arquivos para um domínio associado, os downloads de arquivos pelo aplicativo desse domínio serão bloqueados. No entanto, os downloads de arquivos pelo aplicativo de domínios não associados ao aplicativo não serão bloqueados e a ação não será auditada no log de atividades.

Observação

O Defender para Aplicativos de Nuvem ainda adiciona um sufixo a domínios não associados ao aplicativo para garantir uma experiência de usuário perfeita.

No aplicativo, na barra de ferramentas de administração do Defender para Aplicativos de Nuvem, selecione Domínios descobertos.

Observação

A barra de ferramentas de administração só é visível para usuários com permissões para aplicativos de integração ou de manutenção.

No painel Domínios descobertos, anote os nomes de domínio ou exporte a lista como um arquivo .csv.

Observação

O painel exibe uma lista de domínios descobertos que não estão associados no aplicativo. Os nomes de domínio são totalmente qualificados.

No portal do Microsoft Defender, selecione Configurações. Em seguida, escolha Aplicativos na nuvem.

Em Aplicativos conectados, selecione Aplicativos de Controle de Aplicativo de Acesso Condicional.

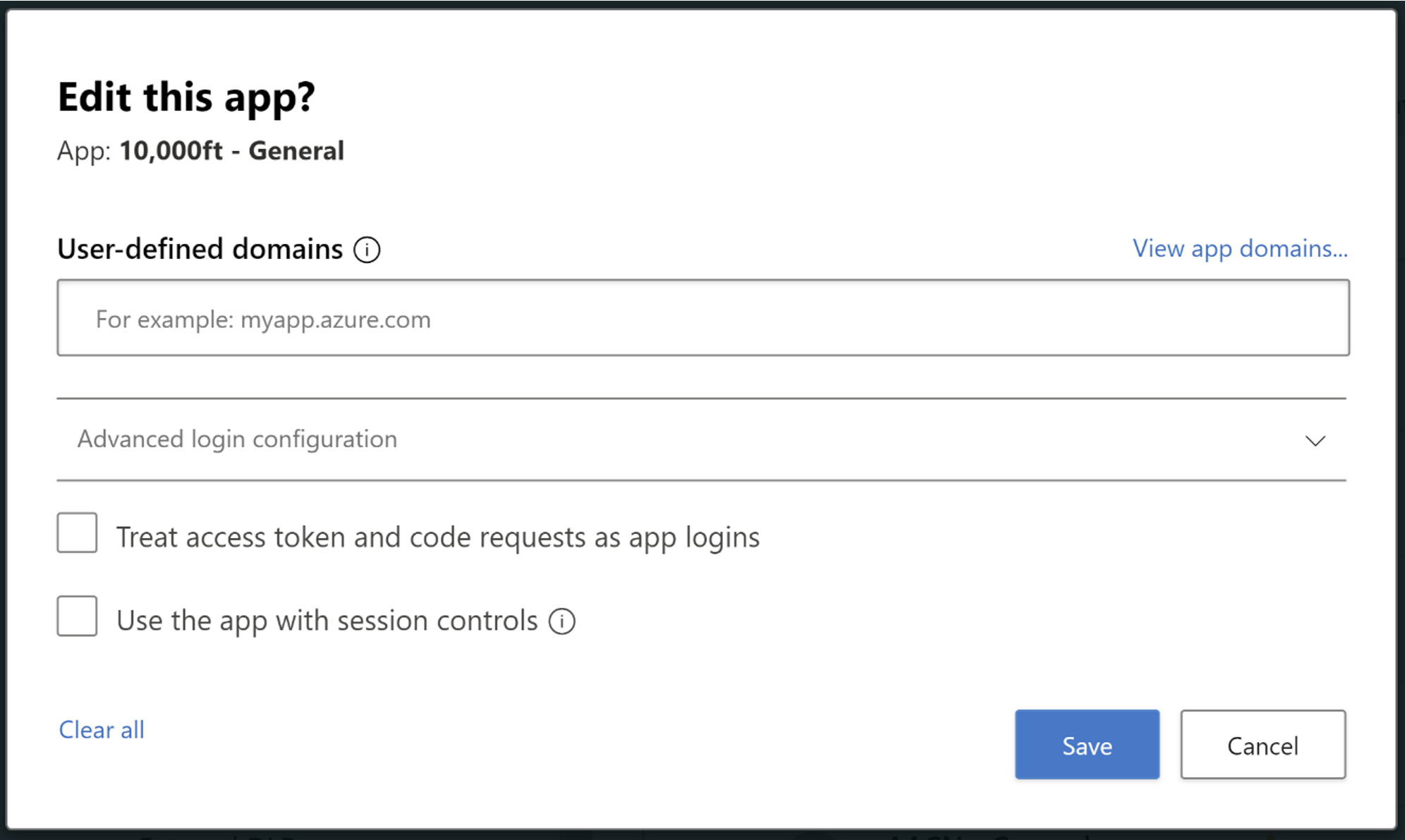

Na lista de aplicativos, na linha em que aparece o aplicativo que você está implantando, selecione os três pontos no final da linha e escolha Editar aplicativo.

Dica

Para exibir a lista de domínios configurados no aplicativo, selecione Exibir domínios do aplicativo.

Domínios definidos pelo usuário: domínios associados ao aplicativo. Navegue até o aplicativo para usar a barra de ferramentas Administração para identificar os domínios associados ao aplicativo e determinar se algum deles está faltando. Observe que um domínio ausente pode fazer com que o aplicativo protegido não seja renderizado corretamente.

Trate o token de acesso como solicitações de login: alguns aplicativos usam tokens de acesso e solicitações de código como logins de aplicativos. Isso dá a capacidade de tratar solicitações de token de acesso e código como logins ao integrar aplicativos para acessar e controles de sessão para que o aplicativo seja renderizado corretamente. Ao integrar o aplicativo, sempre certifique-se de que ele esteja marcado.

Usar aplicativo com controle de sessão: para permitir que esse aplicativo seja usado ou não com controles de sessão. Ao integrar o aplicativo, certifique-se sempre de que ele esteja marcado.

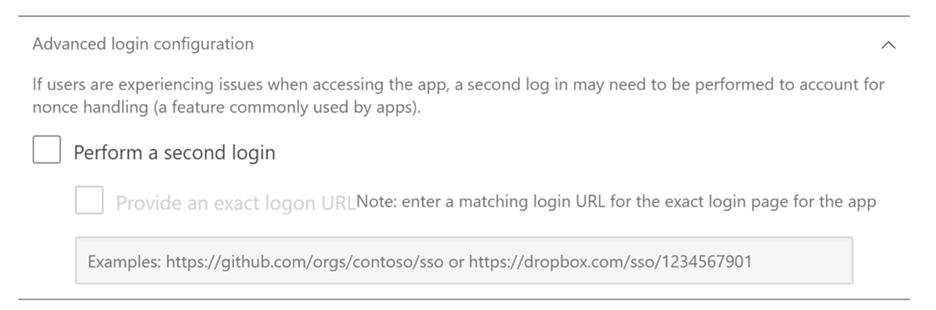

Executar um segundo logon: se o aplicativo usar um nonce, um segundo logon será necessário para contabilizar o manuseio de nonce. O logon nonce ou segundo é usado por aplicativos para garantir que o token de logon que o IdP cria para o usuário só possa ser usado uma vez, e não roubado e reutilizado por outra pessoa. O nonce é verificado pelo provedor de serviços para corresponder ao que ele estava esperando, e não algo que ele já usou recentemente, o que poderia indicar um ataque de reprodução. Quando isso é escolhido, garantimos que um segundo logon está sendo acionado a partir de uma sessão sufixada, o que garante um logon bem-sucedido. Para um melhor desempenho, isso deve ser habilitado.

Em Domínios definidos pelo usuário, insira todos os domínios que você deseja associar a esse aplicativo e selecione Salvar.

Observação

É possível usar o caractere curinga * como um espaço reservado para qualquer caractere. Ao adicionar domínios, decida se deseja adicionar domínios específicos (

sub1.contoso.com,sub2.contoso.com) ou vários domínios (*.contoso.com). Isso só é comátível para domínios específicos (*.contoso.com) e não para domínios de nível superior (*.com).Repita as etapas a seguir para instalar os certificados raiz autoassinados da AC atual e da próxima AC.

- Selecione o certificado.

- Selecione Abrir e, quando solicitado, selecione Abrir novamente.

- Selecione Instalar certificado.

- Escolha Usuário atual ou Computador local.

- Selecione Colocar todos os certificados no seguinte repositório e depois selecione Procurar.

- Selecione Autoridades de Certificação Raiz Confiáveis como a pasta de destino e selecione OK.

- Selecione Concluir.

Observação

Para que os certificados sejam reconhecidos, depois de instalar o certificado, você deve reiniciar o navegador e ir para a mesma página.

Selecione Continuar.

Verificar se o aplicativo está disponível na tabela.

Para verificar se o aplicativo está protegido, primeiro execute um logout forçado dos navegadores associados ao aplicativo ou abra um novo navegador com o modo anônimo.

Abra o aplicativo e faça estas verificações:

- Verifique se o ícone de cadeado

aparece no navegador ou se você está trabalhando em um navegador que não seja o Microsoft Edge, verifique se a URL do aplicativo contém o sufixo

aparece no navegador ou se você está trabalhando em um navegador que não seja o Microsoft Edge, verifique se a URL do aplicativo contém o sufixo .mcas. Para obter mais informações, consulte Proteção no navegador com o Microsoft Edge for Business (versão preliminar). - Visitar todas as páginas do aplicativo que fazem parte do processo de trabalho de um usuário e verificar se elas são renderizadas corretamente.

- Verifique se o comportamento e a funcionalidade do aplicativo não são afetados negativamente pela execução de ações comuns, como baixar e carregar arquivos.

- Revise a lista de domínios associados ao aplicativo.

Se você encontrar erros ou problemas, use a barra de ferramentas do administrador para reunir recursos como arquivos .har e sessões gravadas para arquivar um tíquete de suporte.

Quando estiver pronto para habilitar o aplicativo para uso no ambiente de produção da sua organização, siga as etapas a seguir.

- No portal do Microsoft Defender, selecione Configurações. Em seguida, escolha Aplicativos na nuvem.

- Em Aplicativos conectados, selecione Aplicativos de Controle de Aplicativo de Acesso Condicional.

- Na lista de aplicativos, na linha em que aparece o aplicativo que você está implantando, selecione os três pontos no final da linha e escolha Editar aplicativo.

- Selecione Usar o aplicativo com controles de sessão e selecione Salvar.

- No Microsoft Entra, selecione Segurança e, em seguida, selecione Acesso Condicional.

- Atualize a política criada anteriormente para incluir os usuários, grupos e controles relevantes necessários.

- Na sessão>Usar Controle de Aplicativos de Acesso Condicional se você selecionou Usar Política personalizada, vá para o Defender para Aplicativos de Nuvem e crie uma política de sessão correspondente. Para saber mais, confira Políticas de sessão.

Próximas etapas

Confira também

Se encontrar algum problema, estamos aqui para ajudar. Para obter ajuda ou suporte para o problema do seu produto, abra um tíquete de suporte.