Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Aplica-se a:

- Plano 1 do Microsoft Defender para Ponto de Extremidade

- Plano 2 do Microsoft Defender para Ponto de Extremidade

- Microsoft Defender XDR

- Microsoft Defender Antivírus

Plataformas

- Windows

Dica

Deseja experimentar o Defender para Ponto de Extremidade? Inscreva-se para uma avaliação gratuita.

O acesso controlado a pastas ajuda-o a proteger dados valiosos de aplicações e ameaças maliciosas, como ransomware. O acesso controlado a pastas é suportado em:

- Windows 11

- Windows 10

- Windows Server 2025

- Windows Server 2022

- Windows Server 2019

Importante

O acesso controlado a pastas não é suportado em servidores Linux.

Este artigo descreve como personalizar as capacidades de acesso controlado a pastas e inclui as seguintes secções:

- Proteger pastas adicionais

- Adicionar aplicações que devem ter permissão para aceder a pastas protegidas

- Permitir que ficheiros executáveis assinados acedam a pastas protegidas

- Personalizar a notificação

Importante

O acesso controlado a pastas monitoriza as aplicações para atividades que são detetadas como maliciosas. Por vezes, as aplicações legítimas são impedidas de efetuar alterações aos seus ficheiros. Se o acesso controlado a pastas afetar a produtividade da sua organização, poderá considerar executar esta funcionalidade no modo de auditoria para avaliar totalmente o impacto.

Proteger pastas adicionais

O acesso controlado a pastas aplica-se a muitas pastas do sistema e localizações predefinidas, incluindo pastas como Documentos, Imagens e Filmes. Pode adicionar outras pastas a proteger, mas não pode remover as pastas predefinidas na lista predefinida.

Adicionar outras pastas ao acesso controlado a pastas pode ser útil para casos em que não armazena ficheiros nas bibliotecas predefinidas do Windows ou se alterou a localização predefinida das suas bibliotecas.

Também pode especificar partilhas de rede e unidades mapeadas. As variáveis de ambiente são suportadas; no entanto, os carateres universais não são.

Pode utilizar a aplicação Segurança do Windows, Política de Grupo, cmdlets do PowerShell ou fornecedores de serviços de configuração de gestão de dispositivos móveis para adicionar e remover pastas protegidas.

Utilizar a aplicação Segurança do Windows para proteger pastas adicionais

Abra a aplicação Segurança do Windows ao selecionar o ícone de escudo na barra de tarefas ou ao procurar segurança no menu Iniciar.

Selecione Vírus & proteção contra ameaças e, em seguida, desloque-se para baixo até à secção Proteção contra ransomware .

Selecione Gerir proteção contra ransomware para abrir o painel Proteção contra ransomware .

Na secção Acesso controlado a pastas , selecione Pastas protegidas.

Selecione Sim no pedido Controle de Acesso utilizador. É apresentado o painel Pastas protegidas .

Selecione Adicionar uma pasta protegida e siga as instruções para adicionar pastas.

Utilizar Política de Grupo para proteger pastas adicionais

No computador de gerenciamento de Política de Grupo, abra o Console de Gerenciamento de Política de Grupo.

Clique com o botão direito do rato no Objeto Política de Grupo que pretende configurar e, em seguida, selecione Editar.

No seu Editor de Gestão de Política de Grupo, aceda a Políticas de configuração> do computadorModelos>administrativos.

Expanda a árvore para componentes> do Windows Microsoft Defenderacesso controlado a pastas controladas> peloWindows Defender Exploit Guard>.

NOTA: em versões mais antigas do Windows, poderá ver o Windows Defender Antivírus em vez de Microsoft Defender Antivírus.Faça duplo clique em Pastas protegidas configuradas e, em seguida, defina a opção como Ativado. Selecione Mostrar e especifique cada pasta que pretende proteger.

Implemente o objeto Política de Grupo como costuma fazer.

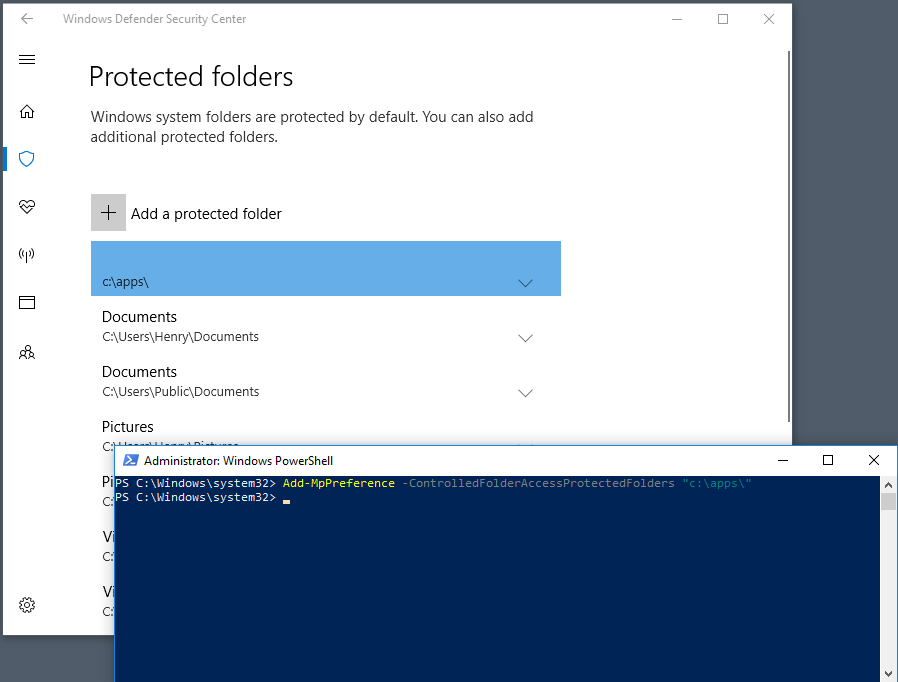

Utilizar o PowerShell para proteger pastas adicionais

Escreva PowerShell no menu Iniciar, clique com o botão direito do rato Windows PowerShell e selecione Executar como administrador

Escreva o seguinte cmdlet do PowerShell, substituindo

<the folder to be protected>pelo caminho da pasta (como"c:\apps\"):Add-MpPreference -ControlledFolderAccessProtectedFolders "<the folder to be protected>"Repita o passo 2 para cada pasta que pretende proteger. As pastas protegidas são visíveis na aplicação Segurança do Windows.

Importante

Utilize Add-MpPreference para acrescentar ou adicionar aplicações à lista e não Set-MpPreference. A utilização do Set-MpPreference cmdlet substituirá a lista existente.

Utilizar CSPs MDM para proteger pastas adicionais

Utilize o fornecedor de serviços de configuração (CSP) ./Vendor/MSFT/Policy/Config/Defender/GuardedFoldersList para permitir que as aplicações façam alterações às pastas protegidas.

Permitir que aplicações específicas façam alterações a pastas controladas

Pode especificar se determinadas aplicações são sempre consideradas seguras e conceder acesso de escrita a ficheiros em pastas protegidas. Permitir aplicações pode ser útil se uma determinada aplicação que conhece e a confiança estiver a ser bloqueada pela funcionalidade de acesso controlado a pastas.

Importante

Por predefinição, o Windows adiciona aplicações que são consideradas amigáveis à lista de permissões. Estas aplicações que são adicionadas automaticamente não são registadas na lista apresentada na aplicação Segurança do Windows ou através dos cmdlets do PowerShell associados. Não deve precisar de adicionar a maioria das aplicações. Adicione apenas aplicações se estas estiverem a ser bloqueadas e poderá verificar a respetiva fiabilidade.

Quando adiciona uma aplicação, tem de especificar a localização da aplicação. Apenas a aplicação nessa localização terá permissão para aceder às pastas protegidas. Se a aplicação (com o mesmo nome) estiver numa localização diferente, não será adicionada à lista de permissões e poderá ser bloqueada pelo acesso controlado a pastas.

Uma aplicação ou serviço permitido só tem acesso de escrita a uma pasta controlada depois de ser iniciada. Por exemplo, um serviço de atualização continuará a acionar eventos depois de ser permitido até ser parado e reiniciado.

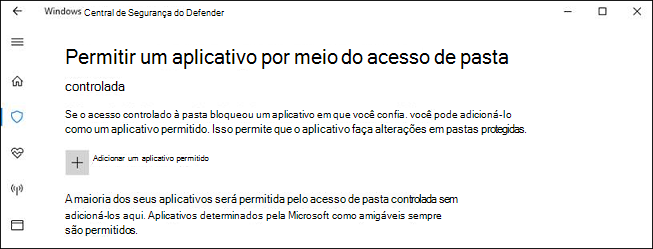

Utilizar a aplicação Segurança do Windows Defender para permitir aplicações específicas

Abra a aplicação Segurança do Windows ao procurar Segurança no menu Iniciar.

Selecione o mosaico Vírus & proteção contra ameaças (ou o ícone de escudo na barra de menus esquerda) e, em seguida, selecione Gerir proteção contra ransomware.

Na secção Acesso controlado a pastas , selecione Permitir uma aplicação através de Acesso controlado a pastas

Selecione Adicionar uma aplicação permitida e siga as instruções para adicionar aplicações.

Utilizar Política de Grupo para permitir aplicações específicas

No dispositivo de gestão Política de Grupo, abra a Consola de Gestão do Política de Grupo, clique com o botão direito do rato no Objeto de Política de Grupo que pretende configurar e selecione Editar.

No Editor de Gerenciamento de Política de Grupo, acesse Configuração do Computador e selecione Modelos Administrativos.

Expanda a árvore para componentes> do Windows Microsoft Defenderacesso controlado a pastas controladas> peloWindows Defender Exploit Guard>.

Faça duplo clique na definição Configurar aplicações permitidas e, em seguida, defina a opção como Ativado. Selecione Mostrar.

Adicione o caminho completo ao executável em Nome do valor. Defina Valor como

0. Por exemplo, para permitir que a Linha de Comandos defina o Nome do valor comoC:\Windows\System32\cmd.exe. O valor deve ser definido como0.

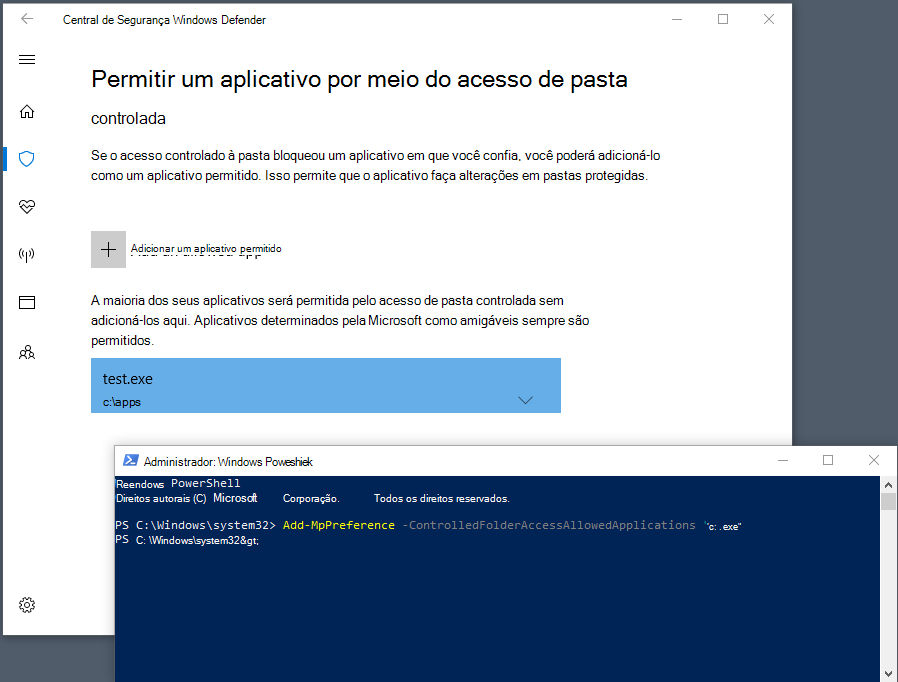

Utilizar o PowerShell para permitir aplicações específicas

Escreva PowerShell no menu Iniciar, clique com o botão direito do rato em Windows PowerShell e, em seguida, selecione Executar como administrador

Inserir o seguinte cmdlet:

Add-MpPreference -ControlledFolderAccessAllowedApplications "<the app that should be allowed, including the path>"Por exemplo, para adicionar o test.exe executável localizado na pasta C:\apps, o cmdlet seria o seguinte:

Add-MpPreference -ControlledFolderAccessAllowedApplications "c:\apps\test.exe"Continue a utilizar

Add-MpPreference -ControlledFolderAccessAllowedApplicationspara adicionar mais aplicações à lista. As aplicações adicionadas com este cmdlet serão apresentadas na aplicação Segurança do Windows.

Importante

Utilize Add-MpPreference para acrescentar ou adicionar aplicações à lista. A utilização do Set-MpPreference cmdlet substituirá a lista existente.

Utilizar CSPs mdm para permitir aplicações específicas

Utilize o fornecedor de serviços de configuração (CSP) ./Vendor/MSFT/Policy/Config/Defender/ControlledFolderAccessAllowedApplications para permitir que as aplicações façam alterações às pastas protegidas.

Permitir que ficheiros executáveis assinados acedam a pastas protegidas

Microsoft Defender para Ponto de Extremidade certificado e indicadores de ficheiro podem permitir que ficheiros executáveis assinados acedam a pastas protegidas. Para obter detalhes sobre a implementação, veja Criar indicadores com base em certificados.

Observação

Isto não se aplica aos motores de scripting, incluindo o Powershell

Personalizar a notificação

Para obter mais informações sobre como personalizar a notificação quando uma regra é acionada e bloqueia uma aplicação ou ficheiro, veja Configurar notificações de alerta no Microsoft Defender para Ponto de Extremidade.

Confira também

- Proteja pastas importantes com acesso controlado a pastas

- Habilitar o acesso controlado a pastas

- Habilitar regras da redução da superfície de ataque

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft na nossa Comunidade Tecnológica: Microsoft Defender para Ponto de Extremidade Tech Community.