Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Aplica-se a:

- Plano 1 do Microsoft Defender para Ponto de Extremidade

- Plano 2 do Microsoft Defender para Ponto de Extremidade

- Microsoft Defender XDR

- Microsoft Defender Antivírus

Plataformas

- Windows

Deseja experimentar o Defender para Ponto de Extremidade? Inscreva-se para uma avaliação gratuita.

O acesso controlado a pastas ajuda-o a proteger dados valiosos de aplicações e ameaças maliciosas, como ransomware. O acesso controlado a pastas está incluído em Windows 10, Windows 11 e Windows Server 2019. O acesso controlado a pastas também está incluído como parte da solução moderna e unificada para Windows Server 2012R2 e 2016.

Pode ativar o acesso controlado a pastas através de qualquer um destes métodos:

Selecione Plataforma, escolha Windows 10, Windows 11 e Windows Server e selecione o perfil Regras de Redução da> Superfície de AtaqueCriar.

Atribua um nome à política e adicione uma descrição. Selecione Avançar.

Desloque-se para baixo e, no menu pendente Ativar Acesso Controlado a Pastas , selecione uma opção, como Modo de Auditoria.

Recomendamos que ative primeiro o acesso controlado a pastas no modo de auditoria para ver como funciona na sua organização. Pode defini-lo para outro modo, como Ativado, mais tarde.

Para adicionar opcionalmente pastas que devem ser protegidas, selecione Pastas Protegidas de Acesso controlado a Pastas e, em seguida, adicione pastas. Os ficheiros nestas pastas não podem ser modificados ou eliminados por aplicações não fidedignos. Tenha em atenção que as suas pastas de sistema predefinidas são protegidas automaticamente. Pode ver a lista de pastas de sistema predefinidas na aplicação Segurança do Windows num dispositivo Windows. Para saber mais sobre esta definição, consulte Política CSP – Defender: ControlledFolderAccessProtectedFolders.

Para adicionar opcionalmente aplicações que devem ser fidedignas, selecione Aplicações Permitidas de Acesso a Pastas Controladas e, em seguida, adicione as aplicações que podem aceder a pastas protegidas. Microsoft Defender Antivírus determina automaticamente que aplicações devem ser consideradas fidedignas. Utilize esta definição apenas para especificar aplicações adicionais. Para saber mais sobre esta definição, veja Política CSP – Defender: ControlledFolderAccessAllowedApplications.

Selecione o perfil Atribuições, atribua a Todos os Utilizadores & Todos os Dispositivos e selecione Guardar.

Selecione Seguinte para guardar cada painel aberto e, em seguida , Criar.

Observação

Os carateres universais são suportados para aplicações, mas não para pastas. As aplicações permitidas continuam a acionar eventos até serem reiniciadas.

Gerenciamento de dispositivos móveis (MDM)

Utilize o fornecedor de serviços de configuração (CSP) ./Vendor/MSFT/Policy/Config/ControlledFolderAccessProtectedFolders para permitir que as aplicações façam alterações às pastas protegidas.

Microsoft Configuration Manager

No Microsoft Configuration Manager, aceda a Ativos e Compatibilidade>Endpoint Protection>Windows Defender Exploit Guard.

Selecione Base>Criar Política do Exploit Guard.

Introduza um nome e uma descrição, selecione Acesso controlado a pastas e selecione Seguinte.

Escolha se bloqueia ou audita alterações, permite outras aplicações ou adiciona outras pastas e selecione Seguinte.

Observação

O caráter universal é suportado para aplicações, mas não para pastas. As aplicações permitidas continuam a acionar eventos até serem reiniciadas.

Reveja as definições e selecione Seguinte para criar a política.

Após a criação da política, Feche.

Para obter mais informações sobre Microsoft Configuration Manager e Acesso Controlado a Pastas, visite Políticas e opções de acesso controlado a pastas.

Política de grupo

No dispositivo de gestão Política de Grupo, abra a Consola de Gestão do Política de Grupo. Clique com o botão direito do rato no Objeto Política de Grupo que pretende configurar e selecione Editar.

No Editor de Gerenciamento de Política de Grupo, acesse Configuração do Computador e selecione Modelos Administrativos.

Expanda a árvore para componentes > do Windows Microsoft Defender acesso controlado a pastas > antivírus Microsoft Defender Exploit Guard>.

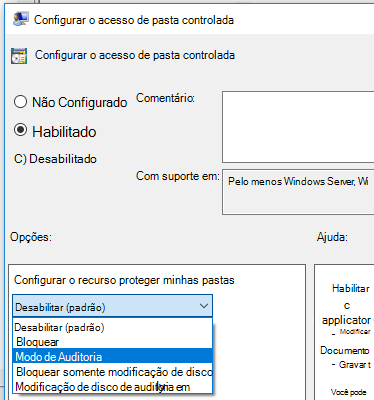

Faça duplo clique na definição Configurar acesso controlado a pastas e defina a opção como Ativado. Na secção de opções, tem de especificar uma das seguintes opções:

- Ativar – as aplicações maliciosas e suspeitas não têm permissão para efetuar alterações a ficheiros em pastas protegidas. É fornecida uma notificação no registo de eventos do Windows.

- Desativar (Predefinição) – a funcionalidade de acesso controlado a pastas não funcionará. Todas as aplicações podem efetuar alterações a ficheiros em pastas protegidas.

- Modo de Auditoria – as alterações são permitidas se uma aplicação maliciosa ou suspeita tentar efetuar uma alteração a um ficheiro numa pasta protegida. No entanto, é registado no registo de eventos do Windows, onde pode avaliar o impacto na sua organização.

- Bloquear apenas a modificação do disco – as tentativas de aplicações não fidedignos para escrever em setores de disco serão registadas no registo de Eventos do Windows. Estes registos podem ser encontrados em Registos de Aplicações e Serviços> do Microsoft > Windows > Defender > Operational > ID 1123.

- Auditar apenas a modificação do disco – apenas as tentativas de escrita em setores de disco protegidos serão registadas no registo de eventos do Windows (em Aplicações e Serviços> Regista o IDOperacional> doMicrosoft>Windows>Defender>1124). As tentativas de modificar ou eliminar ficheiros em pastas protegidas não serão registadas.

Importante

Para ativar totalmente o acesso controlado a pastas, tem de definir a opção Política de Grupo como Ativado e selecionar Bloquear no menu pendente opções.

PowerShell

Digitar powershell no menu Iniciar, clique com o botão direito do mouse em Windows PowerShell e selecione Executar como administrador.

Digite o seguinte cmdlet:

Set-MpPreference -EnableControlledFolderAccess EnabledPode ativar a funcionalidade no modo de auditoria ao especificar

AuditModeem vez deEnabled. UtilizeDisabledpara desativar a funcionalidade.

Confira também

- Proteja pastas importantes com acesso controlado a pastas

- Personalizar o acesso controlado a pastas

- Avaliar o Microsoft Defender para Ponto de Extremidade

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft na nossa Comunidade Tecnológica: Microsoft Defender para Ponto de Extremidade Tech Community.