Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Observação

O Defender para Endpoint no iOS utiliza uma VPN para fornecer a funcionalidade Proteção Web. Esta não é uma VPN normal e é uma VPN local/de ciclo autónomo que não aceita tráfego fora do dispositivo.

Configurar Microsoft Defender para Ponto de Extremidade sinais de risco na política de proteção de aplicações (MAM)

Microsoft Defender para Ponto de Extremidade no iOS, que já protege os utilizadores empresariais em cenários de Gerenciamento de Dispositivos Móvel (MDM), agora expande o suporte à Gestão de Aplicações Móveis (MAM) para dispositivos que não estão inscritos através da gestão de dispositivos móveis (MDM) do Intune. Também expande este suporte aos clientes que utilizam outras soluções de gestão de mobilidade empresarial, ao mesmo tempo que utilizam o Intune para a gestão de aplicações móveis (MAM). Esta capacidade permite-lhe gerir e proteger os dados da sua organização numa aplicação.

Microsoft Defender para Ponto de Extremidade em informações sobre ameaças para iOS são aplicadas pelas Políticas de Proteção de Aplicações do Intune para proteger estas aplicações. As políticas de proteção do aplicativo são regras que garantem que os dados de uma organização permaneçam seguros ou armazenados em um aplicativo gerenciado. Uma aplicação gerida tem políticas de proteção de aplicações aplicadas à mesma e pode ser gerida pelo Intune.

Microsoft Defender para Ponto de Extremidade no iOS suportam ambas as configurações da MAM

- MDM + MAM do Intune: os administradores de TI só podem gerir aplicações através de Políticas de Proteção de Aplicações em dispositivos inscritos com a gestão de dispositivos móveis (MDM) do Intune.

- MAM sem inscrição de dispositivos: a MAM sem inscrição de dispositivos ou MAM-WE permite que os administradores de TI façam a gestão de aplicações através de Políticas de Proteção de Aplicações em dispositivos não inscritos na MDM do Intune. Isto significa que as aplicações podem ser geridas pelo Intune em dispositivos inscritos com fornecedores não Microsoft EMM. Para gerir aplicações com ambas as configurações acima, os clientes devem utilizar o Intune no centro de administração do Microsoft Intune

Para ativar esta capacidade, um administrador tem de configurar a ligação entre o Microsoft Defender para Ponto de Extremidade e o Intune, criar a política de proteção de aplicações e aplicar a política em aplicações e dispositivos visados.

Os utilizadores finais também precisam de tomar medidas para instalar Microsoft Defender para Ponto de Extremidade no respetivo dispositivo e ativar o fluxo de inclusão.

Pré-requisitos

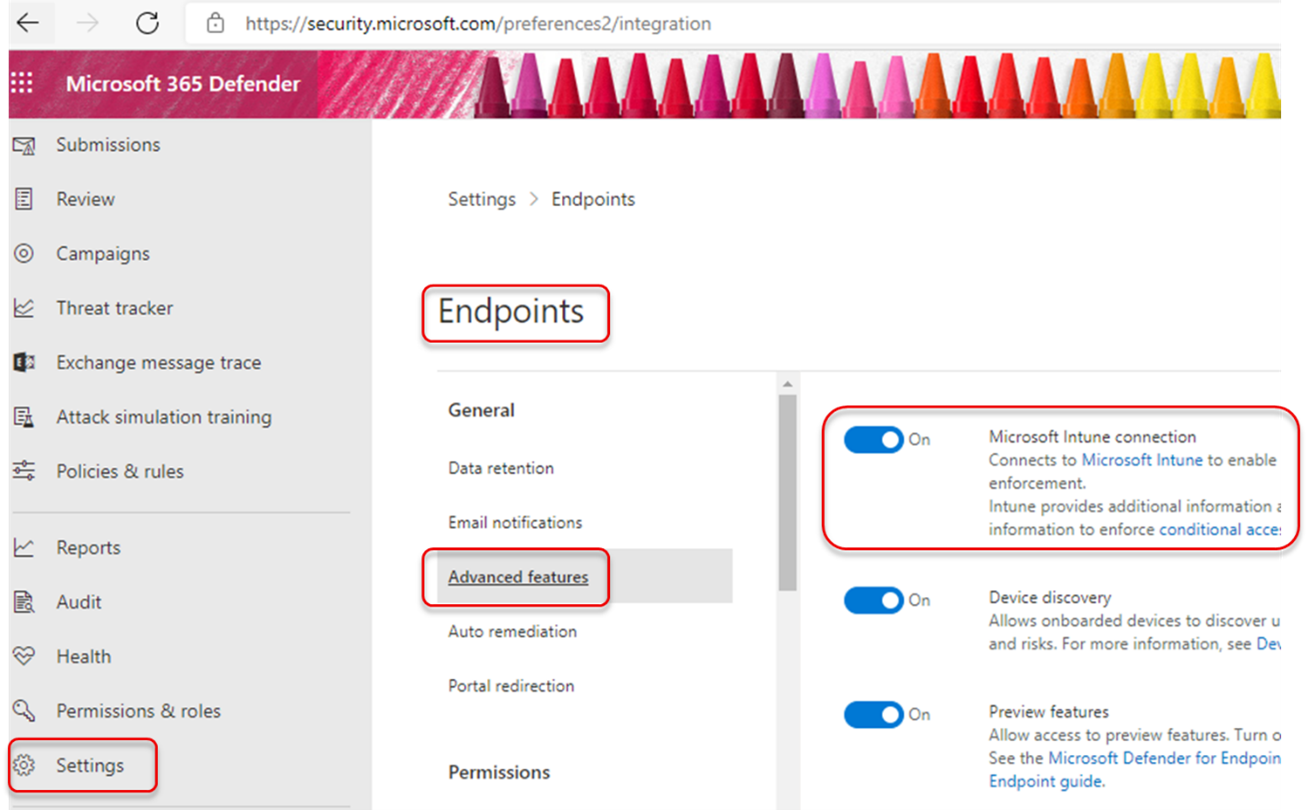

Verifique se o conector do Intune está ativado no Portal de segurança.

No portal Microsoft Defender, aceda a Definições>Pontos Finais Funcionalidades Avançadas> e certifique-se de que a ligação do Microsoft Intune está ativada.Verifique se o conector app está ativado no portal do Intune.

No centro de administração do Microsoft Intune, aceda a Segurança > do Ponto FinalMicrosoft Defender para Ponto de Extremidade e certifique-se de que a status de Ligação está ativada.

Criar uma política de proteção de aplicativos

Bloqueie o acesso ou a eliminação de dados de uma aplicação gerida com base em sinais de risco Microsoft Defender para Ponto de Extremidade ao criar uma política de proteção de aplicações. Microsoft Defender para Ponto de Extremidade podem ser configurados para enviar sinais de ameaças a serem utilizados em políticas de proteção de aplicações (APP, também conhecida como MAM). Com esta capacidade, pode utilizar Microsoft Defender para Ponto de Extremidade para proteger aplicações geridas.

Criar uma política

As políticas de proteção do aplicativo são regras que garantem que os dados de uma organização permaneçam seguros ou armazenados em um aplicativo gerenciado. Uma política pode ser uma regra imposta quando o usuário tenta acessar ou mover dados “corporativos” ou um conjunto de ações proibidas ou monitoradas quando o usuário está no aplicativo.Adicionar aplicativos

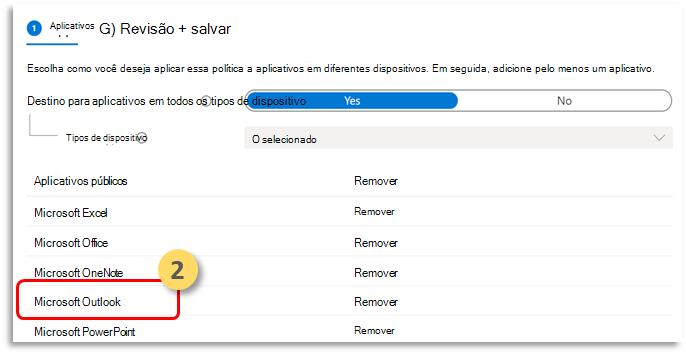

a. Escolha como pretende aplicar esta política a aplicações em diferentes dispositivos. Em seguida, adicione pelo menos uma aplicação.

Utilize esta opção para especificar se esta política se aplica a dispositivos não geridos. Também pode optar por direcionar a sua política para aplicações em dispositivos de qualquer estado de gestão. Como o gerenciamento de aplicativo móvel não requer gerenciamento de dispositivos, é possível proteger os dados da empresa em dispositivos gerenciados e não gerenciados. O gerenciamento concentra-se na identidade do usuário, o que elimina a necessidade de gerenciar dispositivos. As empresas podem utilizar políticas de proteção de aplicações com ou sem MDM ao mesmo tempo. Por exemplo, considere um funcionário que usa um telefone da empresa e um tablet pessoal. O telefone da empresa é registrado no MDM e protegido pelas políticas de proteção de aplicativo e o dispositivo pessoal é protegido somente pelas políticas de proteção de aplicativo.b. Selecione Aplicativos.

Um aplicativo gerenciado é um aplicativo que possui políticas de proteção de aplicativo aplicadas e que pode ser gerenciado pelo Intune. Qualquer aplicação integrada com o SDK do Intune ou encapsulada pela App Wrapping Tool do Intune pode ser gerida através das Políticas de proteção de aplicações do Intune. Veja a lista oficial de aplicações protegidas do Microsoft Intune criadas com estas ferramentas e que estão disponíveis para utilização pública.Exemplo: Outlook como uma aplicação gerida

Selecione as definições Plataforma, Aplicações, Proteção de dados, Requisitos de acesso que a sua organização necessita para a sua política.

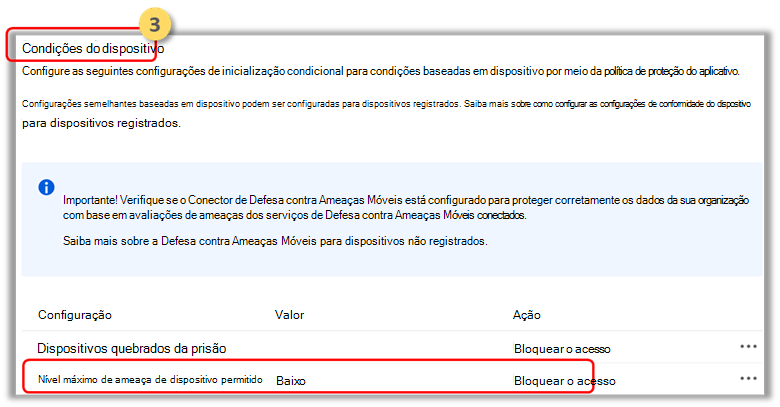

Defina os requisitos de segurança de início de sessão para a sua política de proteção.

Selecione Definir > o nível máximo de ameaça permitido do dispositivo em Condições do Dispositivo de Iniciação > Condicional e introduza um valor. Tem de ser configurado para Baixo, Médio, Alto ou Seguro. As ações disponíveis são Bloquear acesso ou Apagar dados. Selecione Ação: "Bloquear Acesso". Microsoft Defender para Ponto de Extremidade no iOS partilha este Nível de Ameaça de Dispositivo.Atribua grupos de utilizadores aos quais a política tem de ser aplicada.

Selecione Grupos incluídos. Em seguida, adicione os grupos relevantes.Para obter mais informações sobre a política de proteção de aplicações ou MAM, veja Definições de política de proteção de aplicações iOS.

Implementar Microsoft Defender para Ponto de Extremidade para MAM ou em dispositivos não inscritos

Microsoft Defender para Ponto de Extremidade no iOS ativa o cenário de política de proteção de aplicações e está disponível na loja de aplicações da Apple.

Quando as políticas de proteção de aplicações são configuradas para que as aplicações incluam sinais de risco de dispositivos de Microsoft Defender para Ponto de Extremidade, os utilizadores são redirecionados para instalar Microsoft Defender para Ponto de Extremidade ao utilizar essas aplicações. Em alternativa, os utilizadores também podem instalar a versão mais recente da aplicação diretamente a partir da loja de aplicações da Apple.

Certifique-se de que o dispositivo está registado no Authenticator com a mesma conta a ser utilizada para integrar no Defender para um registo MAM bem-sucedido.

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft na nossa Comunidade Tecnológica: Microsoft Defender para Ponto de Extremidade Tech Community.