Implementar Microsoft Defender para Ponto de Extremidade no Linux com o Ansible

Deseja experimentar o Defender para Ponto de Extremidade? Inscreva-se para uma avaliação gratuita.

Este artigo descreve como implementar o Defender para Endpoint no Linux com o Ansible. Uma implementação bem-sucedida requer a conclusão de todas as seguintes tarefas:

Importante

Este artigo contém informações sobre ferramentas de terceiros. Isto é fornecido para ajudar a concluir cenários de integração. No entanto, a Microsoft não fornece suporte de resolução de problemas para ferramentas de terceiros.

Contacte o fornecedor de terceiros para obter suporte.

Pré-requisitos e requisitos de sistema

Antes de começar, consulte a página main Defender para Endpoint no Linux para obter uma descrição dos pré-requisitos e requisitos de sistema para a versão atual do software.

Além disso, para a implementação do Ansible, tem de estar familiarizado com as tarefas de administração do Ansible, ter o Ansible configurado e saber como implementar manuais de procedimentos e tarefas. O Ansible tem muitas formas de concluir a mesma tarefa. Estas instruções assumem a disponibilidade de módulos do Ansible suportados, como apt e unarchive para ajudar a implementar o pacote. A sua organização poderá utilizar um fluxo de trabalho diferente. Veja a documentação do Ansible para obter detalhes.

O Ansible tem de ser instalado em, pelo menos, um computador (o Ansible chama-lhe o nó de controlo).

O SSH tem de ser configurado para uma conta de administrador entre o nó de controlo e todos os nós geridos (dispositivos que terão o Defender para Endpoint instalado) e recomenda-se que seja configurado com autenticação de chave pública.

O software seguinte tem de ser instalado em todos os nós geridos:

- curl

- python-apt (se estiver a implementar em distribuições com apt como gestor de pacotes)

Todos os nós geridos têm de estar listados no seguinte formato no

/etc/ansible/hostsficheiro ou relevante:[servers] host1 ansible_ssh_host=10.171.134.39 host2 ansible_ssh_host=51.143.50.51Teste de ping:

ansible -m ping all

Transferir o pacote de inclusão

Transfira o pacote de inclusão a partir do portal Microsoft Defender.

Aviso

Reembalar o pacote de instalação do Defender para Endpoint não é um cenário suportado. Fazê-lo pode afetar negativamente a integridade do produto e levar a resultados adversos, incluindo, mas não se limitando a acionar alertas de adulteração e atualizações que não se aplicam.

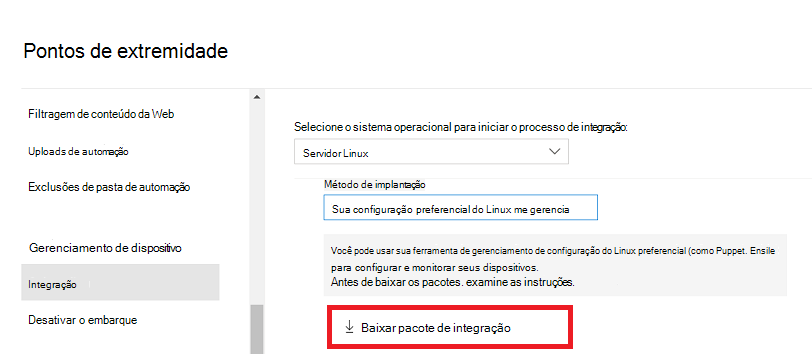

No portal Microsoft Defender, aceda a Definições Pontos Finais > Gestão > de dispositivos > Integração.

No primeiro menu pendente, selecione Servidor Linux como o sistema operativo. No segundo menu pendente, selecione A sua ferramenta de gestão de configuração do Linux preferida como método de implementação.

Selecione Baixar pacote de integração. Guarde o ficheiro como WindowsDefenderATPOnboardingPackage.zip.

Numa linha de comandos, verifique se tem o ficheiro. Extraia o conteúdo do arquivo:

ls -ltotal 8 -rw-r--r-- 1 test staff 4984 Feb 18 11:22 WindowsDefenderATPOnboardingPackage.zipunzip WindowsDefenderATPOnboardingPackage.zipArchive: WindowsDefenderATPOnboardingPackage.zip inflating: mdatp_onboard.json

Criar ficheiros YAML do Ansible

Crie uma subtarefa ou ficheiros de função que contribuam para um manual de procedimentos ou tarefa.

Crie a tarefa de inclusão:

onboarding_setup.yml- name: Create MDATP directories file: path: /etc/opt/microsoft/mdatp/ recurse: true state: directory mode: 0755 owner: root group: root - name: Register mdatp_onboard.json stat: path: /etc/opt/microsoft/mdatp/mdatp_onboard.json register: mdatp_onboard - name: Extract WindowsDefenderATPOnboardingPackage.zip into /etc/opt/microsoft/mdatp unarchive: src: WindowsDefenderATPOnboardingPackage.zip dest: /etc/opt/microsoft/mdatp mode: 0600 owner: root group: root when: not mdatp_onboard.stat.existsAdicione o repositório e a chave do Defender para Endpoint,

add_apt_repo.yml:O Defender para Endpoint no Linux pode ser implementado a partir de um dos seguintes canais:

-

insiders-fast, indicado como

[channel] -

insiders-slow, indicado como

[channel] -

prod, indicado como

[channel]utilizando o nome da versão (veja Repositório de Software Linux para Produtos Microsoft)

Cada canal corresponde a um repositório de software linux.

A escolha do canal determina o tipo e a frequência das atualizações que são oferecidas ao seu dispositivo. Os dispositivos no insider-fast são os primeiros a receber atualizações e novas funcionalidades, seguidos posteriormente por insiders-slow e, por último, por prod.

Para pré-visualizar as novas funcionalidades e fornecer feedback antecipado, recomenda-se que configure alguns dispositivos na sua empresa para utilizarem insiders fast ou insiders-slow.

Aviso

Mudar o canal após a instalação inicial requer que o produto seja reinstalado. Para mudar o canal de produto: desinstale o pacote existente, volte a configurar o dispositivo para utilizar o novo canal e siga os passos neste documento para instalar o pacote a partir da nova localização.

Anote a sua distribuição e versão e identifique a entrada mais próxima da mesma

https://packages.microsoft.com/config/[distro]/em .Nos seguintes comandos, substitua [distro] e [versão] pelas informações que identificou.

Observação

No caso do Oracle Linux e do Amazon Linux 2, substitua [distro] por "rhel". Para o Amazon Linux 2, substitua [versão] por "7". Para o Oracle Linux, substitua [versão] pela versão do Oracle Linux.

- name: Add Microsoft APT key apt_key: url: https://packages.microsoft.com/keys/microsoft.asc state: present when: ansible_os_family == "Debian" - name: Add Microsoft apt repository for MDATP apt_repository: repo: deb [arch=arm64,armhf,amd64] https://packages.microsoft.com/[distro]/[version]/prod [codename] main update_cache: yes state: present filename: microsoft-[channel] when: ansible_os_family == "Debian" - name: Add Microsoft DNF/YUM key rpm_key: state: present key: https://packages.microsoft.com/keys/microsoft.asc when: ansible_os_family == "RedHat" - name: Add Microsoft yum repository for MDATP yum_repository: name: packages-microsoft-[channel] description: Microsoft Defender for Endpoint file: microsoft-[channel] baseurl: https://packages.microsoft.com/[distro]/[version]/[channel]/ gpgcheck: yes enabled: Yes when: ansible_os_family == "RedHat"-

insiders-fast, indicado como

Crie os ficheiros YAML de instalação e desinstalação do Ansible.

Para distribuições baseadas em apt, utilize o seguinte ficheiro YAML:

cat install_mdatp.yml- hosts: servers tasks: - name: include onboarding tasks import_tasks: file: ../roles/onboarding_setup.yml - name: add apt repository import_tasks: file: ../roles/add_apt_repo.yml - name: Install MDATP apt: name: mdatp state: latest update_cache: yescat uninstall_mdatp.yml- hosts: servers tasks: - name: Uninstall MDATP apt: name: mdatp state: absentPara distribuições baseadas em dnf, utilize o seguinte ficheiro YAML:

cat install_mdatp_dnf.yml- hosts: servers tasks: - name: include onboarding tasks import_tasks: file: ../roles/onboarding_setup.yml - name: add apt repository import_tasks: file: ../roles/add_yum_repo.yml - name: Install MDATP dnf: name: mdatp state: latest enablerepo: packages-microsoft-[channel]cat uninstall_mdatp_dnf.yml- hosts: servers tasks: - name: Uninstall MDATP dnf: name: mdatp state: absent

Implantação

Agora, execute os ficheiros de tarefas em /etc/ansible/playbooks/ ou o diretório relevante.

Instalação:

ansible-playbook /etc/ansible/playbooks/install_mdatp.yml -i /etc/ansible/hosts

Importante

Quando o produto é iniciado pela primeira vez, transfere as definições antimalware mais recentes. Consoante a sua ligação à Internet, esta ação pode demorar alguns minutos.

Validação/configuração:

ansible -m shell -a 'mdatp connectivity test' allansible -m shell -a 'mdatp health' allDesinstalação:

ansible-playbook /etc/ansible/playbooks/uninstall_mdatp.yml -i /etc/ansible/hosts

Problemas de instalação de registos

Veja Problemas de instalação de registos para obter mais informações sobre como encontrar o registo gerado automaticamente que é criado pelo instalador quando ocorre um erro.

Atualizações do sistema operativo

Ao atualizar o seu sistema operativo para uma nova versão principal, primeiro tem de desinstalar o Defender para Endpoint no Linux, instalar a atualização e, por fim, reconfigurar o Defender para Endpoint no Linux no seu dispositivo.

Referências

Confira também

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft na nossa Comunidade Tecnológica: Microsoft Defender para Ponto de Extremidade Tech Community.